第一届“龙信杯”电子数据取证竞赛Writeup

目录

移动终端取证

请分析涉案手机的设备标识是_______。(标准格式:12345678)

请确认嫌疑人首次安装目标APP的安装时间是______。(标准格式:2023-09-13.11:32:23)

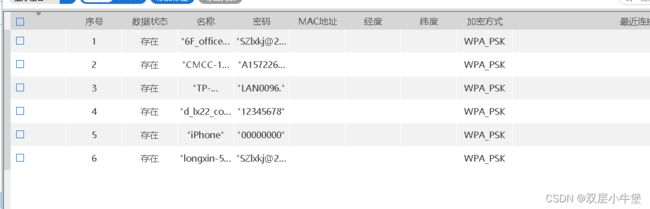

此检材共连接过______个WiFi。(标准格式:1)

编辑

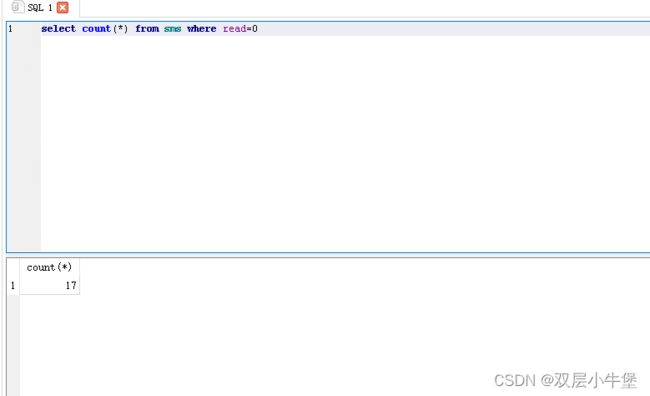

嫌疑人手机短信记录中未读的短信共有______条。(标准格式:12)

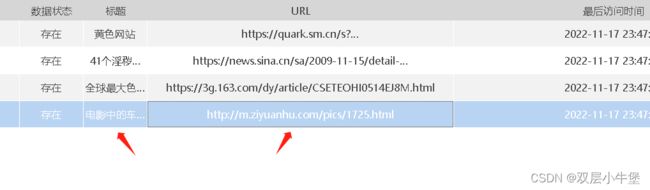

嫌疑人检材手机在浏览器中下载海报背景图的网址是_______。(标准格式:http://www.baidu.com/admin/index.html)

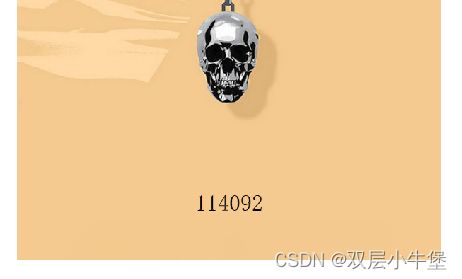

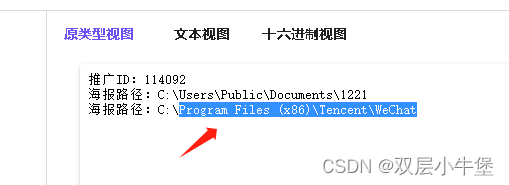

请分析涉案海报的推广ID是________。(标准格式:123456)

嫌疑人通过短信群发去推广APP,请问收件人中有__个号码是无效的。(标准格式:12)

通过分析,嫌疑人推送的微信账号是______。(标准格式:Lx20230916)

请校验嫌疑人使用的“变声器”APK的包名是________。(标准格式:com.baidu.com)

编辑 号商的联系人注册APP的ID是_________。(标准格式:12345678)

嫌疑人于2022年11月份在_______城市。(标准格式:成都)

嫌疑人共购买_______个QQ号。(标准格式:1)

APK取证

分析手机镜像,导出涉案apk,此apk的md5值是________。(标准格式:abc123)

分析该apk,apk的包名是________。(标准格式:com.qqj.123)

编辑分析该apk,app的内部版本号是__________。(标准格式:1.1)

分析该apk,请问该apk最高支持运行的安卓版本是_______。(标准格式:11)

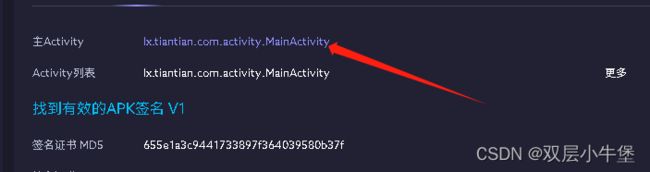

分析该apk,app的主函数入口是_________。(标准格式:com.qqj.123.MainActivity)

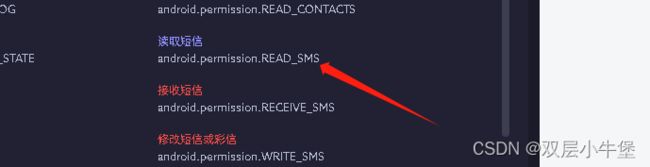

分析该apk,请问窃取短信的权限名称是________。(标准格式:android.permission.NETWORK)

APP使用的OPPO的appkey值是________。(标准格式:AB-12345678)

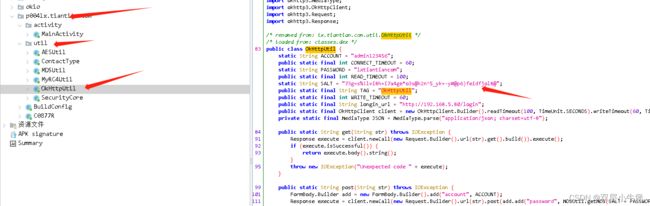

分析apk源码,该APK后台地址是________。(标准格式:com.qqj.123)

编辑

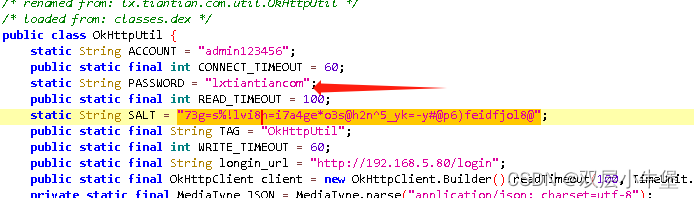

分析apk源码,APP 后台地址登录的盐值是_______。(标准格式:123abc=%$&)

分析apk源码,该APK后台地址登录密码是______。(标准格式:longxin123)

编辑

对 APP 安装包进行分析,该 APP打包平台调证值是______。(标准格式:HER45678)

此apk抓包获取到的可访问网站域名IP地址是_______。(标准格式:192.168.1.1)

编辑

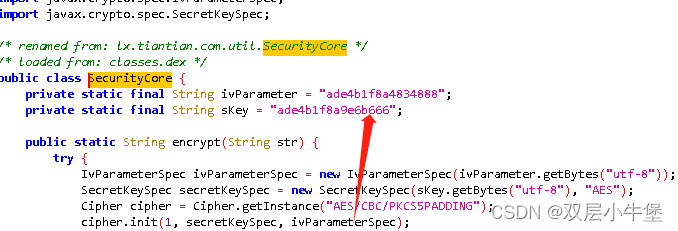

分析apk源码,该apk的加密方式key值是________。(标准格式:12345678)

编辑

结合计算机镜像,综合分析,请问该apk开发者公司的座机号码是__。(标准格式:4001122334)

介质取证

对PC镜像分析,请确定涉案电脑的开机密码是_______。(标准格式:123456)

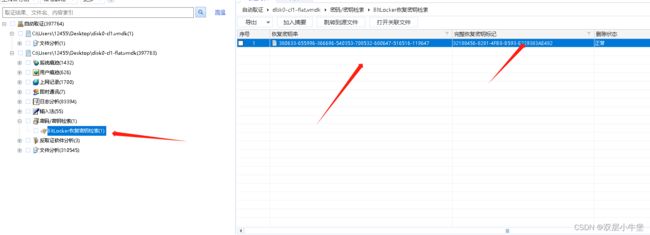

涉案计算机最后一次正常关机时间_______。(标准格式:2023-1-11.11:11:11)

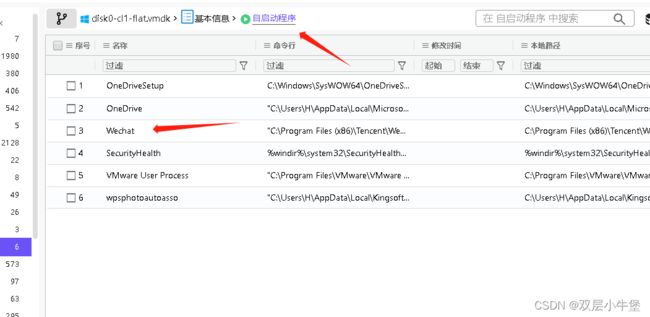

对PC镜像分析,请确认微信是否是开机自启动程序。(标准格式:是/否)

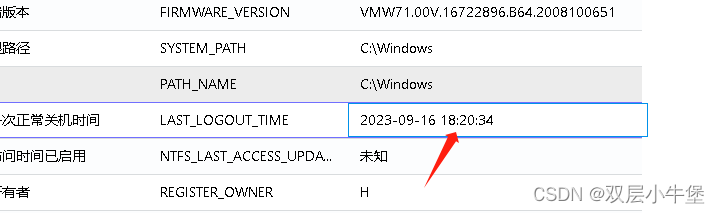

检材硬盘中有一个加密分区,给出其中“我的秘密.jpg”文档的解密内容。(标准格式:Longxin0924)

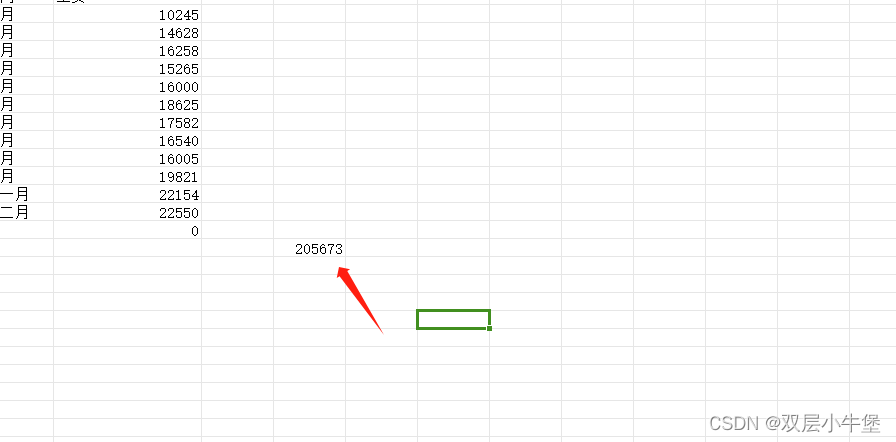

接上题,请问该嫌疑人10月份工资是_______元。(标准格式:123)

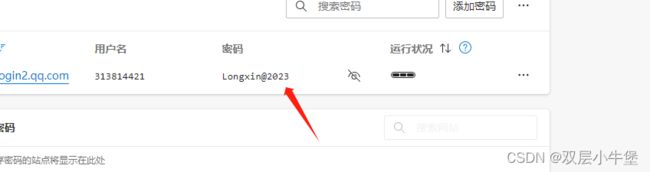

对PC镜像进行分析,浏览器中使用过QQ邮箱,请问该邮箱的密码是______。(标准格式:Longxin0924)

结合手机镜像分析,得出一个推广ID,请在此检材找到此海报,请写出路径。(标准格式:D:\X\X\1.txt)

请找出嫌疑人的2022年收入共_______。(标准格式:123)

分析此海报,请找到嫌疑人的银行卡号。(标准格式:62225123456321654)

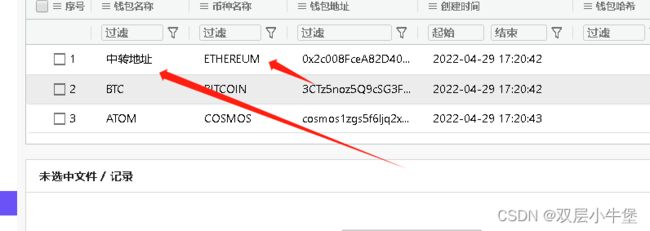

虚拟币分析

分析涉案计算机,正确填写中转地址当前的代币种类______。(标准格式:BNB)

分析涉案计算机,正确填写中转地址当前的代币余额数量_______。(标准格式:1.23)

根据中转地址转账记录找出买币方地址。买币方地址:_____(标准格式:0x123ABC)

编辑

根据中转地址转账记录统计买方地址转账金额。转账金额:____ ETH.(标准格式:12.3)

在创建钱包时,应用APP都会建议我们进行助记词备份,方便以后忘记密码后找回钱包,在办案过程中时常会拿到犯罪嫌疑人备份的助记词的情况。请从以下三组助记词中判断出格式正确的一组( )

假设上题中正确的助记词为通过侦察找到的嫌疑人钱包助记词备份(已知地址属于以太坊链),请在模拟器中通过imToken APP恢复嫌疑人钱包,并选出正确钱包地址( )

流量分析

分析“数据包1.cap”,请问客户端为什么访问不了服务器。( )

分析“数据包1.cap”,出问题的服务器IP地址是_______。(格式:127.0.0.1)

分析“数据包1.cap”,文件下发服务器的IP地址是_______。(标准格式:127.0.0.1)

分析“数据包1.cap”,攻击者利用_______漏洞进行远程代码执行。(标准格式:小写,无中文)

分析“数据包1.cap”,请提取恶意文件,并校验该文件的MD5值为_______。(标准格式:abcd)

分析“数据包2.cap”,其获取文件的路径是________。(标准格式:D:/X/X/1.txt)

分析“数据包2.cap”,文件下载服务器的认证账号密码是_______。(标准格式:123)

分析“数据包2.cap”,其下载的文件大小有________字节。(标准格式

服务器取证1

服务器系统的版本号是_______。(格式:1.1.1111)

网站数据库的版本号是_______。(格式:1.1.1111)

宝塔面板的“超时”时间是_______分钟。(格式:50)

网站源码备份压缩文件SHA256值是_______。(格式:64位小写)

分发网站sb.wiiudot.cn管理员密码默认MD5加密盐值是_______。(格式:abcd)

分发网站sb.wiiudot.cn一共存放了_______条通讯录数据。(标准格式:1234)

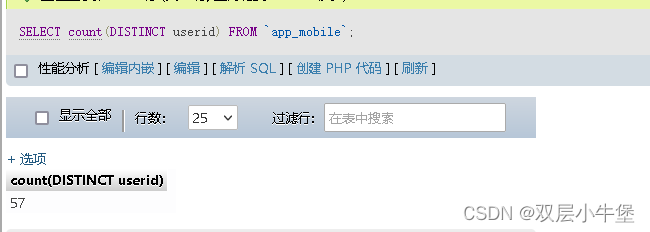

全部网站一共有_______名受害人。(格式:xxx。不去重,不进行数据恢复)

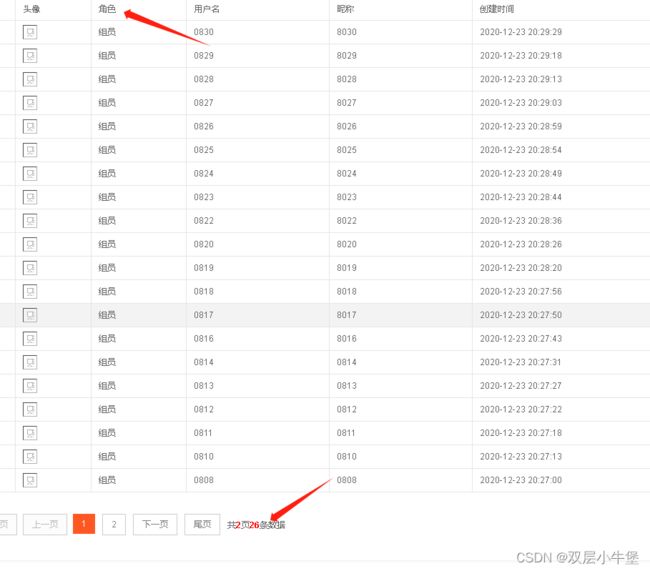

分发网站tf.chongwuxiaoyouxi.com里面一共有_______位“组员级别”的管理员。(格式:数字)

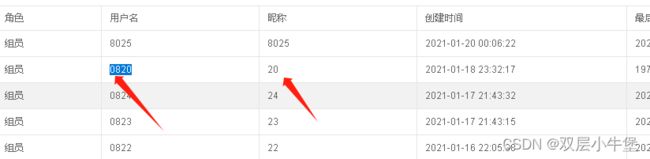

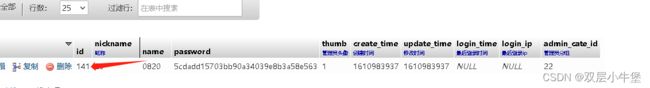

分发网站sb.wiiudot.cn管理员名为“0820”的邀请码是_______。(格式:xxx)

分发网站sb.wiiudot.cn本地数据库用户sb_wiiudot_cn的密码是_______。(格式:xxx)

服务器取证2

请分析宝塔面板中默认建站目录是_______。(标准格式:/etc/www)

编辑在宝塔数据库目录有一个只含有一个表结构的数据库,请找到该“表结构文件”并分析出第六个字段的字段类型是_______。(标准格式:int(11))

请分析“乐享金融”网站绑定的域名是_______。(标准格式:www.baidu.com)jinrong.goyasha.com

编辑

请访问“乐享金融”数据库并找到用户表,假设密码为123456,还原uid为2909,用户名为goyasha加密后密码的值是_______。(标准格式:abcdefghijklmnopqrstuvwsyz)

请重建“乐享金融”,访问平台前台登陆界面,会员登陆界面顶部LOGO上的几个字是_______。(标准格式:爱金融)

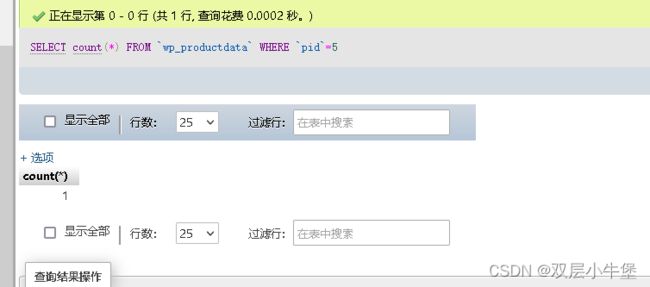

请分析“乐享金融”一共添加了_______个非外汇产品。(标准格式:5)

请分析“乐享金融”设置充值泰达币的地址是_______。(标准格式:EDFGF97B46234FDADSDF0270CB3E)

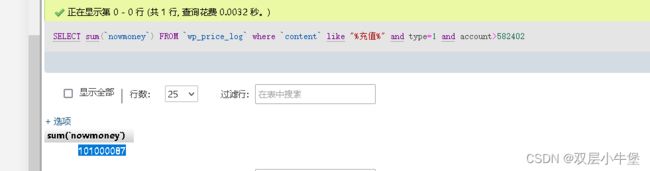

请分析“乐享金融”充值金额大于582402元的受害人充值总金额是_______。(标准格式:12345678)

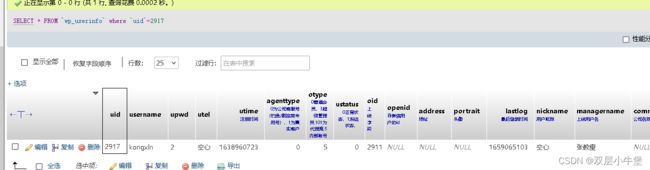

请分析“乐享金融”银行卡号“6239039472846284913”绑定用户的用户名是_______。(标准格式:张三)

请分析“乐享金融”建仓时间为“2022/03/01 18:44:01”,平仓时间为“2022/03/01 18:52:01”,以太坊/泰达币的这一笔交易的平仓价格是_______。(标准格式:1888.668)

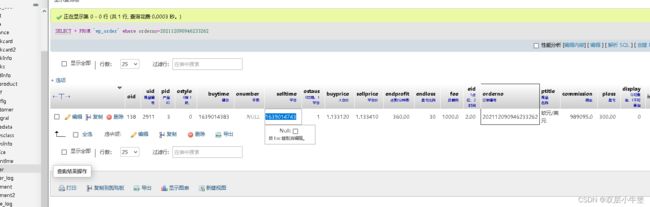

请分析“乐享金融”订单编号为“202112090946233262”平仓时间是_______。(标准格式:2022-1-11.1:22:43)

宝塔面板某用户曾尝试进行一次POST请求,参数为“/BTCloud?action=UploadFilesData”,请问该用户疑似使用的( )电脑系统进行访问请求的。

请分析该服务器镜像最高权限“root”账户的密码是_______。(标准格式:a123456)

检材密码

RLEQc2Xe65Q5GiCuRNMFrw==

移动终端取证

请分析涉案手机的设备标识是_______。(标准格式:12345678)

晕了不知道为什么龙信的软件 取证取了巨久 85069625

直接梭哈就行了

请确认嫌疑人首次安装目标APP的安装时间是______。(标准格式:2023-09-13.11:32:23)

这里我原本以为是安装 蝙蝠 结果是后面这个螺聊的

2022-11-16 19:11:26

此检材共连接过______个WiFi。(标准格式:1)

6

嫌疑人手机短信记录中未读的短信共有______条。(标准格式:12)

这里龙信看不了 去老大哥那边看

17

看to神 去翻了数据库

我也来学一下 去看看数据库

userdata\data\com.android.providers.telephony\databases

嫌疑人检材手机在浏览器中下载海报背景图的网址是_______。(标准格式:http://www.baidu.com/admin/index.html)

电影中的车钥匙海报设计集 - 资源狐网站不知道有多少朋友,看完电影后对于剧情只能说个大概,但剧中出现的超帅气车款,却能说出每个细节。如果你是这种人,一定要来看看这张由加拿大艺术家Mathieu Blanchet,根据剧情内容所绘制的车钥匙海报,测试看看你能认出来哪几部吧!![]() http://m.ziyuanhu.com/pics/1725.html

http://m.ziyuanhu.com/pics/1725.html

请分析涉案海报的推广ID是________。(标准格式:123456)

去看短信

114092

嫌疑人通过短信群发去推广APP,请问收件人中有__个号码是无效的。(标准格式:12)

去看短信

1

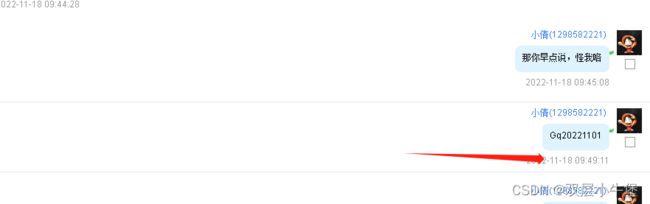

通过分析,嫌疑人推送的微信账号是______。(标准格式:Lx20230916)

晕了 没看到下面

Gq20221101

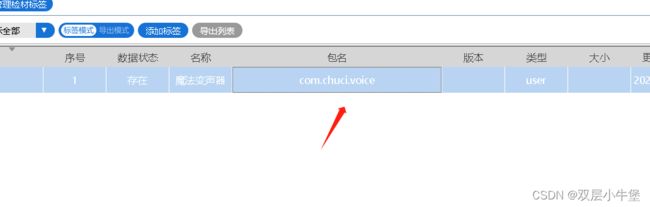

请校验嫌疑人使用的“变声器”APK的包名是________。(标准格式:com.baidu.com)

com.chuci.voice

号商的联系人注册APP的ID是_________。(标准格式:12345678)

号商的联系人注册APP的ID是_________。(标准格式:12345678)

36991915

嫌疑人于2022年11月份在_______城市。(标准格式:成都)

太相信 聊天记录 我们直接去看图片ip

江苏

![]()

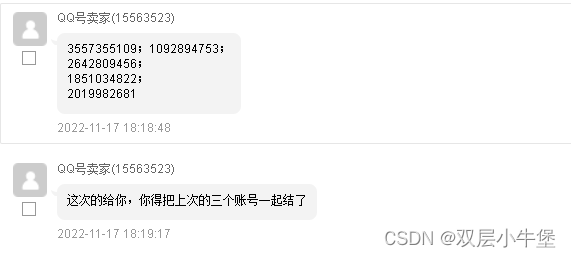

嫌疑人共购买_______个QQ号。(标准格式:1)

8

APK取证

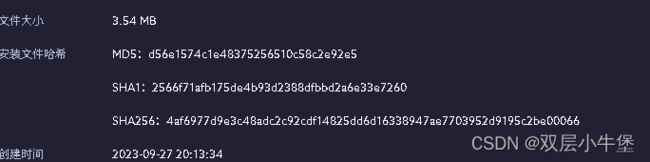

分析手机镜像,导出涉案apk,此apk的md5值是________。(标准格式:abc123)

找了半天 直接解压img 然后找就可以

d56e1574c1e48375256510c58c2e92e5

分析该apk,apk的包名是________。(标准格式:com.qqj.123)

lx.tiantian.com

分析该apk,app的内部版本号是__________。(标准格式:1.1)

分析该apk,app的内部版本号是__________。(标准格式:1.1)

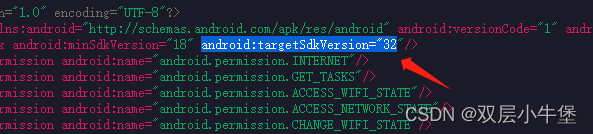

分析该apk,请问该apk最高支持运行的安卓版本是_______。(标准格式:11)

12

这题我确实没想到 没做过

android:targetSdkVersion="32这个是 这个软件版本 稳定运行的版本

我们需要转换为 安卓版本

分析该apk,app的主函数入口是_________。(标准格式:com.qqj.123.MainActivity)

lx.tiantian.com.activity.MainActivity

分析该apk,请问窃取短信的权限名称是________。(标准格式:android.permission.NETWORK)

出来是错的 不知道为什么

android.permission.READ_SMS

APP使用的OPPO的appkey值是________。(标准格式:AB-12345678)

OP-264m10v633PC8ws8cwOOc4c0w

分析apk源码,该APK后台地址是________。(标准格式:com.qqj.123)

app.goyasha.com

分析apk源码,APP 后台地址登录的盐值是_______。(标准格式:123abc=%$&)

73g=s%!lvi8h=i7a4ge*o3s@h2n^5_yk=-y#@p6)feidfjol8@

分析apk源码,该APK后台地址登录密码是______。(标准格式:longxin123)

lxtiantiancom

对 APP 安装包进行分析,该 APP打包平台调证值是______。(标准格式:HER45678)

这里是通过题目提示判断的 因为没有发现 打包平台

H5D9D11EA

此apk抓包获取到的可访问网站域名IP地址是_______。(标准格式:192.168.1.1)

192.168.5.80

分析apk源码,该apk的加密方式key值是________。(标准格式:12345678)

ade4b1f8a9e6b666

结合计算机镜像,综合分析,请问该apk开发者公司的座机号码是__。(标准格式:4001122334)

结合后面做吧

介质取证

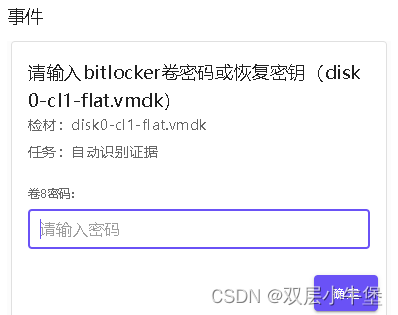

对PC镜像分析,请确定涉案电脑的开机密码是_______。(标准格式:123456)

Longxin360004

这里出现了 提示 然后我们火眼取证一下

发现bitlocker

我们用取证大师取秘钥

380633-655996-366696-540353-708532-680647-516516-119647

然后取证就可以了

发现工号

涉案计算机最后一次正常关机时间_______。(标准格式:2023-1-11.11:11:11)

2023-09-16 18:20:34

对PC镜像分析,请确认微信是否是开机自启动程序。(标准格式:是/否)

是

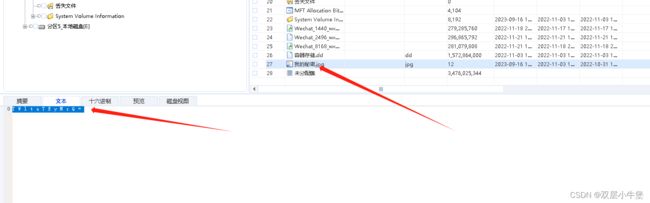

检材硬盘中有一个加密分区,给出其中“我的秘密.jpg”文档的解密内容。(标准格式:Longxin0924)

搜一下

TWltaTEyMzQ=

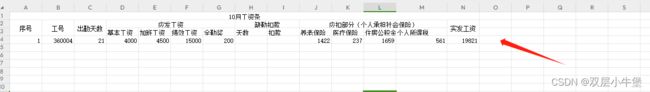

接上题,请问该嫌疑人10月份工资是_______元。(标准格式:123)

19821

通过

Mimi1234

解压 文件.zip 里面才是真正的工资条

对PC镜像进行分析,浏览器中使用过QQ邮箱,请问该邮箱的密码是______。(标准格式:Longxin0924)

Longxin@2023

这里又被坑了 火眼取证 不会存在

但是龙信又可以。。。 工具太多了。。。。

结合手机镜像分析,得出一个推广ID,请在此检材找到此海报,请写出路径。(标准格式:D:\X\X\1.txt)

C:\Program Files (x86)\Tencent\WeChat\2.png

跟进看看

请找出嫌疑人的2022年收入共_______。(标准格式:123)

205673

谁能想到 是把海报当密钥文件。。。。。。

通过提取出来 然后用海报当做 truecrypt秘钥文件

然后火眼取证磁盘 就可以取证到删除文件的内容

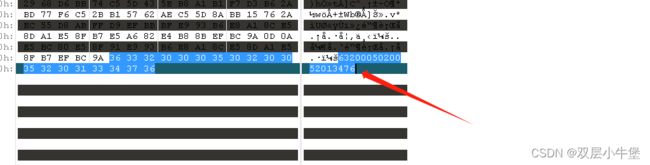

分析此海报,请找到嫌疑人的银行卡号。(标准格式:62225123456321654)

6320005020052013476

提示分析海报了 我们放入 010看看

发现了 银行卡

虚拟币分析

分析涉案计算机,正确填写中转地址当前的代币种类______。(标准格式:BNB)

ETHEREUM

解压 111 获得 然后我们火眼加载 nox

分析涉案计算机,正确填写中转地址当前的代币余额数量_______。(标准格式:1.23)

4.4981

确实没有想到 npbk 我们使用夜神模拟器导入 作为备份文件 其实上网搜一下 npbk即可

打开是 0 但是不是 我们需要断开网络进入

![]()

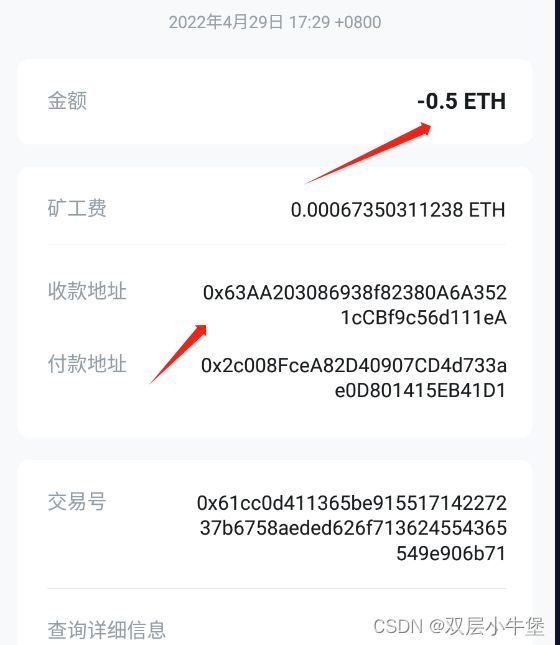

根据中转地址转账记录找出买币方地址。买币方地址:_____(标准格式:0x123ABC)

0x63AA203086938f82380A6A3521cCBf9c56d111eA

从案件详情里可以看见 是先转入0.5到买方

根据中转地址转账记录统计买方地址转账金额。转账金额:____ ETH.(标准格式:12.3)

150.5

看题目 那就是依据里面的内容了

![]()

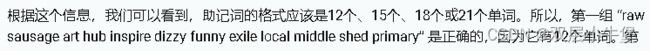

在创建钱包时,应用APP都会建议我们进行助记词备份,方便以后忘记密码后找回钱包,在办案过程中时常会拿到犯罪嫌疑人备份的助记词的情况。请从以下三组助记词中判断出格式正确的一组( )

感觉很理论 直接丢给gpt

A

假设上题中正确的助记词为通过侦察找到的嫌疑人钱包助记词备份(已知地址属于以太坊链),请在模拟器中通过imToken APP恢复嫌疑人钱包,并选出正确钱包地址( )

管理钱包 - 创建钱包 - 导入助记词 密码随便

0x63AA203086938f82380A6A3521cCBf9c56d111eA分析“数据包1.cap”,请问客户端为什么访问不了服务器。( )

流量分析

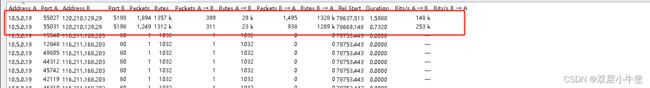

分析“数据包1.cap”,请问客户端为什么访问不了服务器。( )

DoS攻击

首先 访问不了服务器 多半就是拒绝服务攻击

DDoS 是 僵尸机发送废物请求

dos 是 多次大量请求 没有相应 实现三次握手我们开始看看

首先

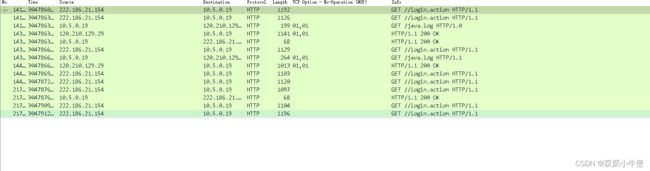

统计->会话 查看一下

发现这个 120.210.129.29 访问异常的高

然后我们查看一下 目的为 10.5.0.19的包

ip.dst==10.5.0.19分析“数据包1.cap”,出问题的服务器IP地址是_______。(格式:127.0.0.1)

10.5.0.19

被攻击的服务器

分析“数据包1.cap”,文件下发服务器的IP地址是_______。(标准格式:127.0.0.1)

120.210.129.29

导出 ->http对象列表

我们在看请求包的时候 就可以看见 下发了 java.log文件

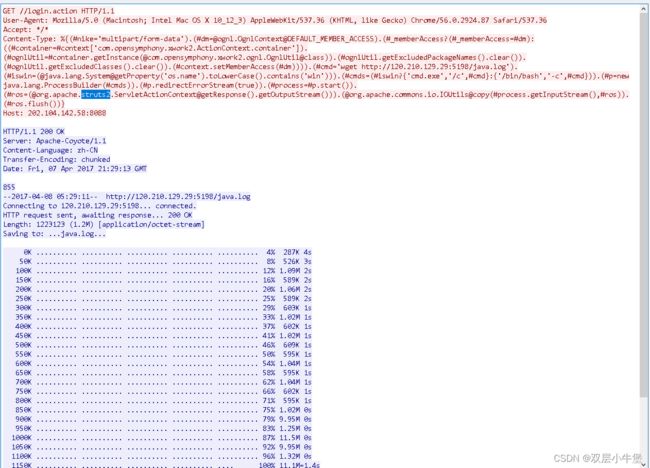

分析“数据包1.cap”,攻击者利用_______漏洞进行远程代码执行。(标准格式:小写,无中文)

struts2

我们首先知道了是java.log

我们指定内容为 java.log

http contains "java.log" 分析“数据包1.cap”,请提取恶意文件,并校验该文件的MD5值为_______。(标准格式:abcd)

87540c645d003e6eebf1102e6f904197

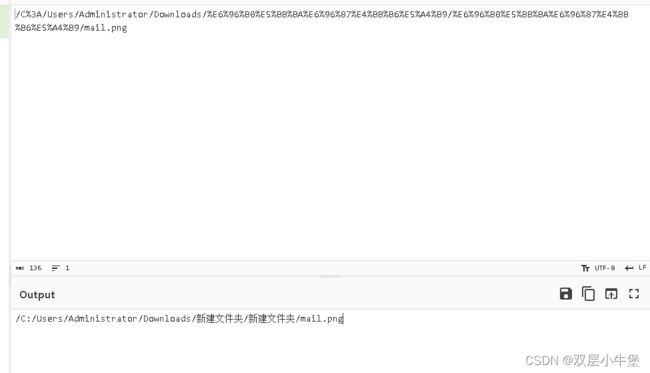

分析“数据包2.cap”,其获取文件的路径是________。(标准格式:D:/X/X/1.txt)

/C:/Users/Administrator/Downloads/新建文件夹/新建文件夹/mail.png

可疑

集合答案格式 就是这个了

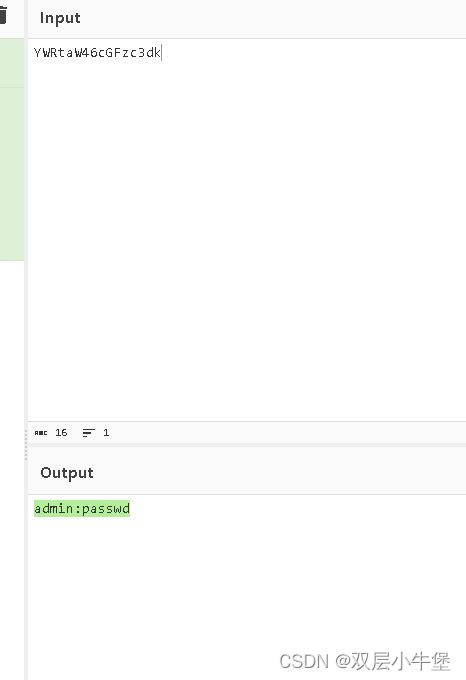

分析“数据包2.cap”,文件下载服务器的认证账号密码是_______。(标准格式:123)

admin:passwd

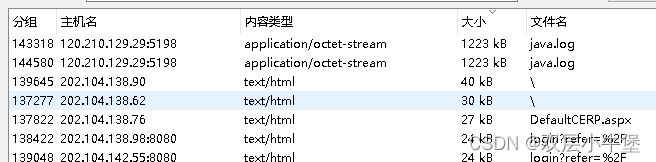

分析“数据包2.cap”,其下载的文件大小有________字节。(标准格式

211625

直接导出 mail.png

然后看属性即可

![]()

服务器取证1

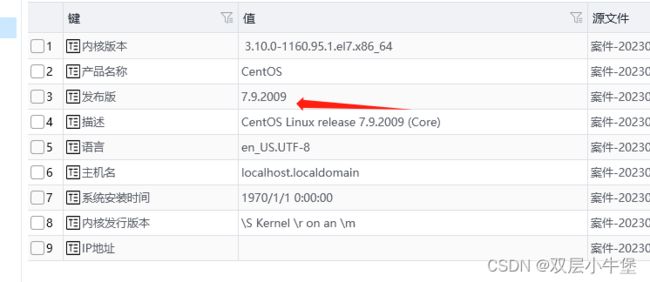

服务器系统的版本号是_______。(格式:1.1.1111)

7.9.2009

网站数据库的版本号是_______。(格式:1.1.1111)

5.6.50仿真看看吧

bt 23|bt 24|bt 10|bt 12

乱七八糟的限制都关了

然后修改密码 进入看

进去后自定义菜单把那些数据库啥的都拖出来

宝塔面板的“超时”时间是_______分钟。(格式:50)

120

没看到是分钟。。。。

网站源码备份压缩文件SHA256值是_______。(格式:64位小写)

0bdeeacf755126dae9efd38f6a6d70323aa95217b629fd389e0e81f9b406be39

不知道为什么计算错的

计算一下

![]()

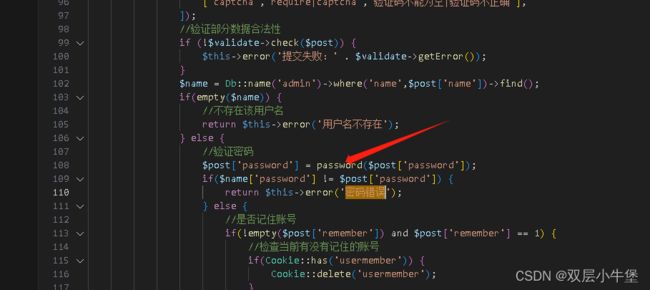

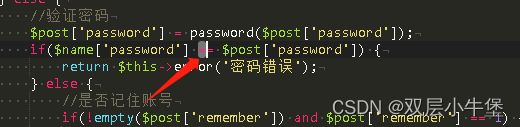

分发网站sb.wiiudot.cn管理员密码默认MD5加密盐值是_______。(格式:abcd)

7f5918fe56f4a01d8b206f6a8aee40f2

首先我们先把网站启起来

先修改域名 改为ip地址(虚拟机)

然后访问/admin

我们去把报错信息打开 app/config

'show_error_msg' => false 改为true

能发现是数据库没有恢复

我们开始恢复数据库

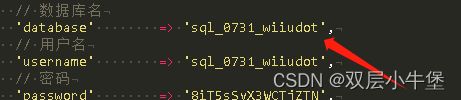

进入 app/database.php

然后去数据库页面

修改为123456

就可以访问了

然后随便输入

这里发现 password 处理密码 我们去看看

发现盐值就是这个数的md5

分发网站sb.wiiudot.cn一共存放了_______条通讯录数据。(标准格式:1234)

67097

我们直接修改

代码

进入admin里看看

去通讯录查看

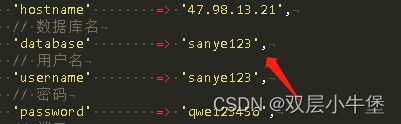

全部网站一共有_______名受害人。(格式:xxx。不去重,不进行数据恢复)

506

问的是全部网站

我们看看服务器1有几个

去看看他们的数据库是什么

然后我们去数据库里看看

在 mobile的表中存在受害人的手机

这里的不去重是三个网站不去重 单个需要去重

分发网站tf.chongwuxiaoyouxi.com里面一共有_______位“组员级别”的管理员。(格式:数字)

26

发现无法实现 但是刚刚那个可以 我们复制刚刚那个的规则 因为我们看到现在 这几个都是一个框架

修改角色为组员

分发网站sb.wiiudot.cn管理员名为“0820”的邀请码是_______。(格式:xxx)

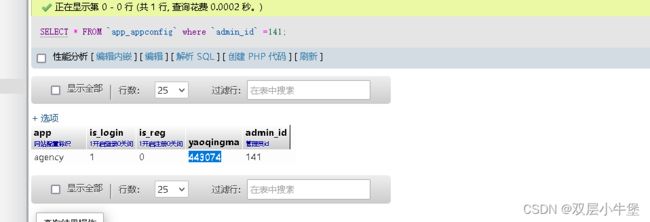

443074

这里去数据库看

首先在网站里 我们可以发现 昵称为20

id是141 然后去 appconfig那个查看

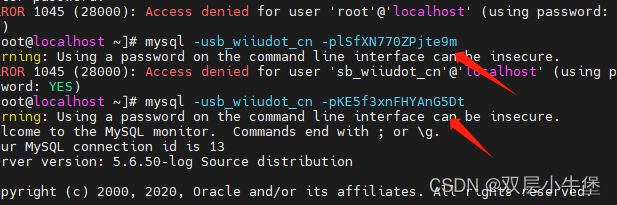

分发网站sb.wiiudot.cn本地数据库用户sb_wiiudot_cn的密码是_______。(格式:xxx)

KE5f3xnFHYAnG5Dt

这里我重新启动一台镜像

因为我们已经修改了本地mysql密码

我们如果要尝试 就不可以实现

然后我们需要获取之前的密码

发现无法获取 我们又想起来存在一个备份文件 我们解压使用里面的访问成功

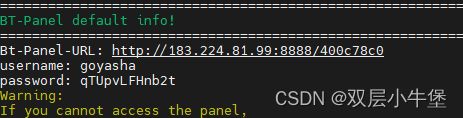

服务器取证2

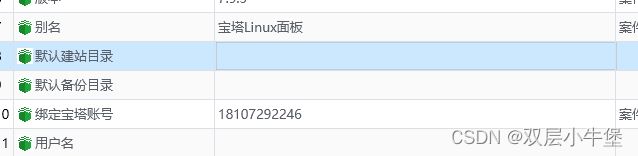

请分析宝塔面板中默认建站目录是_______。(标准格式:/etc/www)

/home/wwwroot

没取证出来

bt 23|bt 24|bt 10|bt 12

没有给内网

直接贴上ip 和后面的端口目录即可

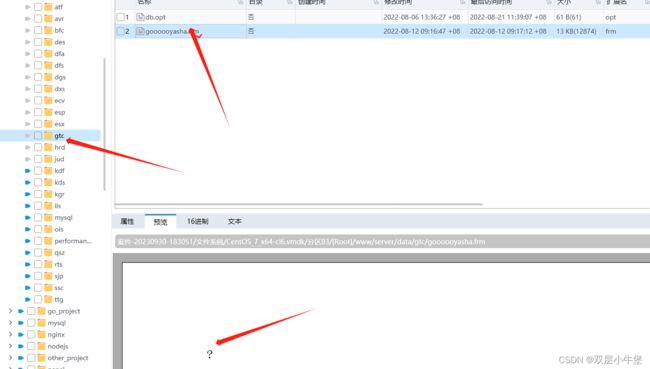

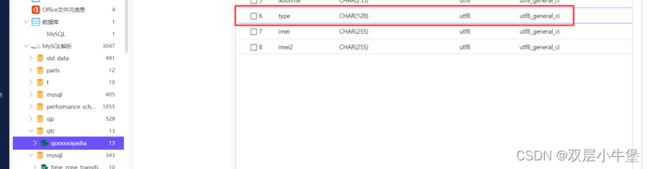

在宝塔数据库目录有一个只含有一个表结构的数据库,请找到该“表结构文件”并分析出第六个字段的字段类型是_______。(标准格式:int(11))

在宝塔数据库目录有一个只含有一个表结构的数据库,请找到该“表结构文件”并分析出第六个字段的字段类型是_______。(标准格式:int(11))

在www/server/data下 gtc存在一个文件 我们进去看看

char(128)请分析“乐享金融”网站绑定的域名是_______。(标准格式:www.baidu.com)

jinrong.goyasha.com

请访问“乐享金融”数据库并找到用户表,假设密码为123456,还原uid为2909,用户名为goyasha加密后密码的值是_______。(标准格式:abcdefghijklmnopqrstuvwsyz)

d2174d958131ebd43bf900e616a752e1

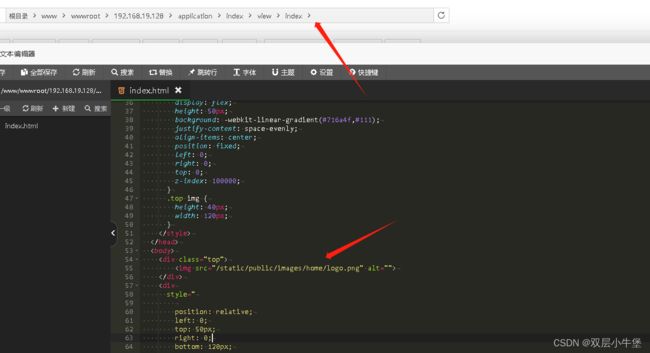

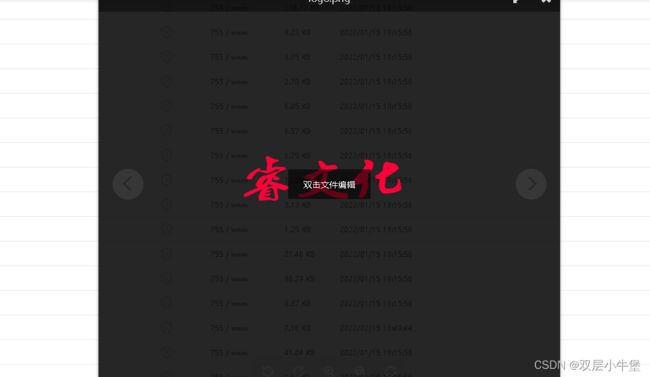

请重建“乐享金融”,访问平台前台登陆界面,会员登陆界面顶部LOGO上的几个字是_______。(标准格式:爱金融)

睿文化

无论如何 我们去访问index 看看

请分析“乐享金融”一共添加了_______个非外汇产品。(标准格式:5)

1

请分析“乐享金融”设置充值泰达币的地址是_______。(标准格式:EDFGF97B46234FDADSDF0270CB3E)

85CF33F97B46A88C7386286D0270CB3E

请分析“乐享金融”充值金额大于582402元的受害人充值总金额是_______。(标准格式:12345678)

101000087

请分析“乐享金融”银行卡号“6239039472846284913”绑定用户的用户名是_______。(标准格式:张三)

kongxin

2917去看看id

请分析“乐享金融”建仓时间为“2022/03/01 18:44:01”,平仓时间为“2022/03/01 18:52:01”,以太坊/泰达币的这一笔交易的平仓价格是_______。(标准格式:1888.668)

2896.924

请分析“乐享金融”订单编号为“202112090946233262”平仓时间是_______。(标准格式:2022-1-11.1:22:43)

2021-12-09 09:52:23

这个找不到 一样 去找一下备份文件

然后倒入sql文件

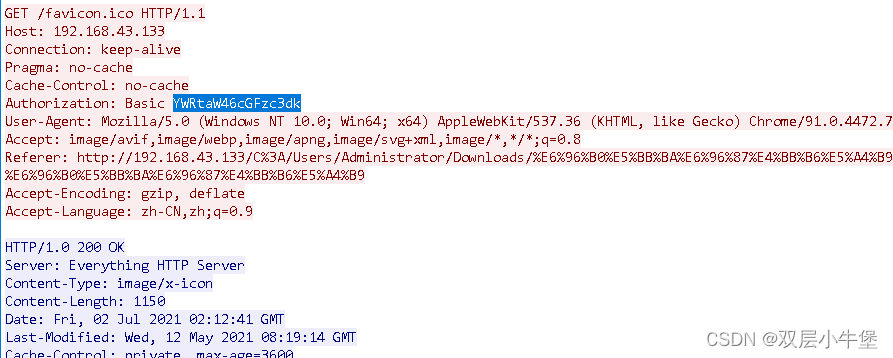

宝塔面板某用户曾尝试进行一次POST请求,参数为“/BTCloud?action=UploadFilesData”,请问该用户疑似使用的( )电脑系统进行访问请求的。

Windows 8.1

![]()

![]()

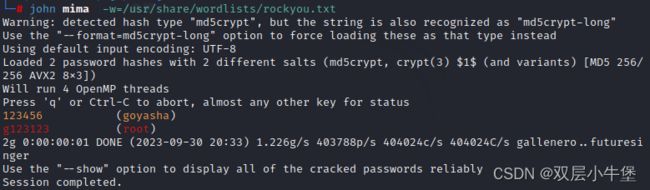

请分析该服务器镜像最高权限“root”账户的密码是_______。(标准格式:a123456)

g123123

通过john 暴力破解

首先去取证保存 etc/passwd 和 etc/shadow

用unshadow 合并

unshadow /etc/passwd /etc/shadow > mima然后使用 rockyou.txt字典来爆破

john mima -w=/usr/share/wordlists/rockyou.txt