特训营第二天项目实战案例

- 防火墙理论知识(一定要记得)

- 防火墙的分类

- 包过滤防火墙

就是在路由器上写ACL

- 代理防火墙

相当于租房中介

缺点:速度慢

- 状态检测防火墙

一个数据包到达防火墙以后,如果策略允许通过,则放行。并建立状态化表项。

优点:处理后续的包速度快、安全性高

- 防火墙的模式

- 路由模式

- 透明模式

- 混合模式

- 区域划分

| 防火墙区域类型 |

优先级 |

所连区域 |

| UNTRUST |

5 |

外网接口 |

| TRUST |

85 |

内网接口 |

| DMZ |

50 |

服务器 |

| LOCAL |

100 |

访问我防火墙本身的流量 |

Inbound 由低到高

Outbound 由高到低

注意:优先级范围为1-100

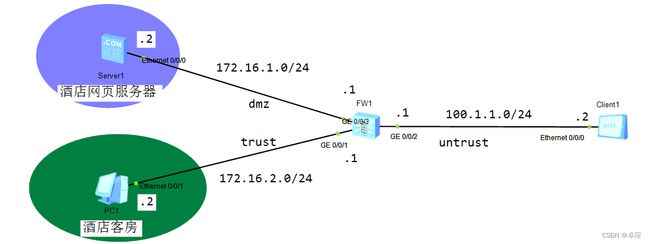

- 实验拓扑

- 实验需求

- 实验配置

- 定义防火墙的区域类型

[SRG]undo info-center enable //关闭中心输出命令

[SRG]sysname FW //名字叫FW

[FW]firewall zone trust // 定义信任区域

[FW-zone-trust]add interface g0/0/1 //把接口g0/0/1加入进去

[FW-zone-trust]quit

[FW]firewall zone dmz //定义DMZ区域

[FW-zone-dmz]add interface g0/0/3 //把接口g0/0/3加入进去

[FW-zone-dmz]quit

[FW]firewall zone untrust //定义非信任区域

[FW-zone-untrust]add interface g0/0/2 //把接口g0/0/2加入进去

[FW-zone-untrust]quit

- 配置防火墙的IP地址

[FW]interface g0/0/1

[FW-GigabitEthernet0/0/1]ip address 172.16.2.1 24

[FW-GigabitEthernet0/0/1]quit

[FW]interface g0/0/3

[FW-GigabitEthernet0/0/3]ip address 172.16.1.1 24

[FW-GigabitEthernet0/0/3]quit

[FW]interface g0/0/2

[FW-GigabitEthernet0/0/2]ip address 100.1.1.1 24

[FW-GigabitEthernet0/0/2]quit

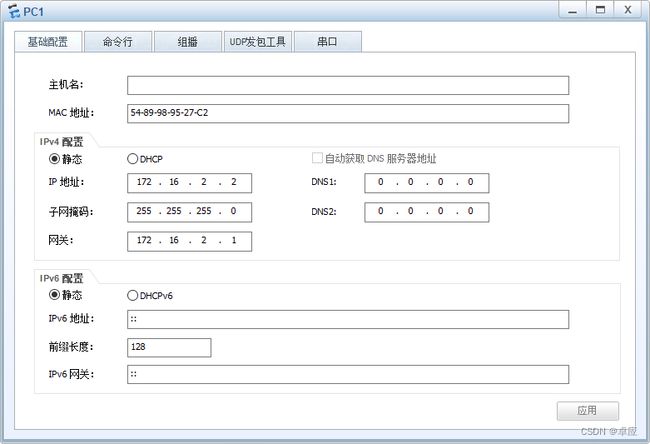

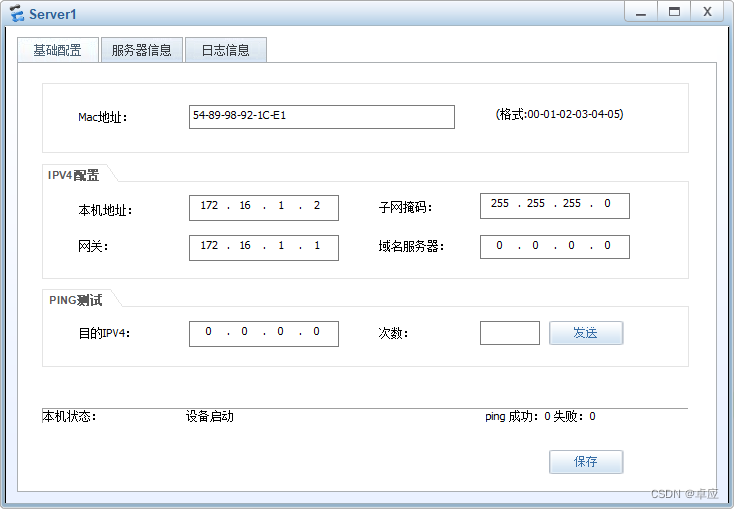

- 配置终端的IP地址

酒店客房电脑的配置

酒店网页服务器的配置

外网设备的配置

- 测试网络连通性

第一步:172.16.2.2是否可以访问172.16.1.2

通过以上输出可以看到不通,通过以下的命令放行

[FW]firewall packet-filter default permit interzone trust untrust direction outbound

// trust的优先级为 85 untrust优先级为5 由高到低叫outbound 所以放行的是从trust到untrust的数据

[FW]firewall packet-filter default permit interzone trust dmz direction outbound

// trust的优先级为 85 DMZ优先级为50 由高到低叫outbound 所以放行的是从trust到DMZ的数据

第二步:再测试一下

我们可以看到可以访问了

- NAT

[FW]nat-policy interzone trust untrust outbound //NAT策略是从信任区域到非信任区域

[FW-nat-policy-interzone-trust-untrust-outbound]policy 1 //策略1

[FW-nat-policy-interzone-trust-untrust-outbound-1]policy source any //下面所有的用户

[FW-nat-policy-interzone-trust-untrust-outbound-1]policy destination any //访问所有的网络

[FW-nat-policy-interzone-trust-untrust-outbound-1]action source-nat //作NAT

[FW-nat-policy-interzone-trust-untrust-outbound-1]easy-ip GigabitEthernet 0/0/2 //用esay IP

[FW-nat-policy-interzone-trust-untrust-outbound-1]quit

[FW-nat-policy-interzone-trust-untrust-outbound]quit

想要参加刘老师训练营的同学请加文章下方的VX,