windows提权思路

前言:

分享学习心得,实操笔记记录

当拿到的主机权限为普通权限时,尝试提权更方便我们去进行一系列的操作

实操开始:

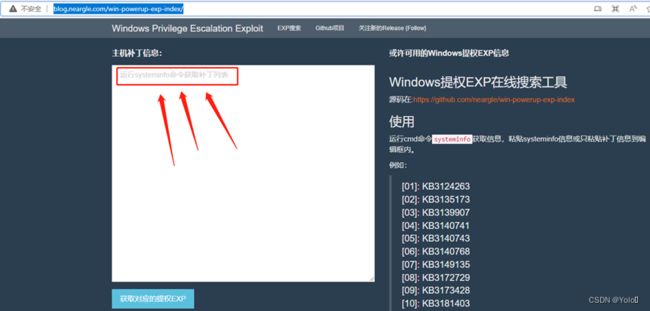

一: MSF拿到权限在meterpreter下shell进入终端,systeminfo查看打了哪些补丁

用这个网站 blog.neargle.com/win-powerup-exp-index/

二:MSF拿到权限在meterpreter下 利用命令getsystem尝试提权到system权限

三:MSF拿到权限在meterpreter下shell进入终端,systeminfo查看打了哪些补丁,

use post/multi/recon/local_exploit_suggester 模块探测主机可以有哪些可以利用的漏洞模块,扫描出来绿色的模块可以直接使用 攻击成功以后可以尝试执行getsystem提权

四:脚本来查找利用的漏洞

GitHub - AonCyberLabs/Windows-Exploit-Suggester: This tool compares a targets patch levels against the Microsoft vulnerability database in order to detect potential missing patches on the target. It also notifies the user if there are public exploits and Metasploit modules available for the missing bulletins.

五:github脚本 https://github.com/SecWiki/windows-kernel-exploits 记录了所有的漏洞包

六:MSF里面 search bypssuac 搜索,挨个尝试进行攻击uac提权

七:利用MSF木马拿到权限后https://github.com/hfiref0x/UACME 查看对应版本,集成了70种uac提权的方式,upload 路径/Akagi64.exe 上传后的路径 dir查看 再开一个MSF监听窗口use exploit/multi/handler 配置和拿到木马时一样,shell进入对方终端输入

Akagi64.exe 55(序号) 木马路径\muma.exe 成功接收到的权限为system

八:MSF下use exploit/windows/local/ask模块。攻击后给对方弹出一个窗口,如点了是,则返回system权限

九:错误配置提权,找到一个当前权限可以修改的exe,替换为木马,msf开启监听,当目标开启此项服务反弹回来的就是sysytem权限 也可直接使用模块

use exploit/windows/local/service_permissions模块扫描是否具有此项漏洞,如有直接攻击提权 查找windows的计划任务,计划里面文件权限

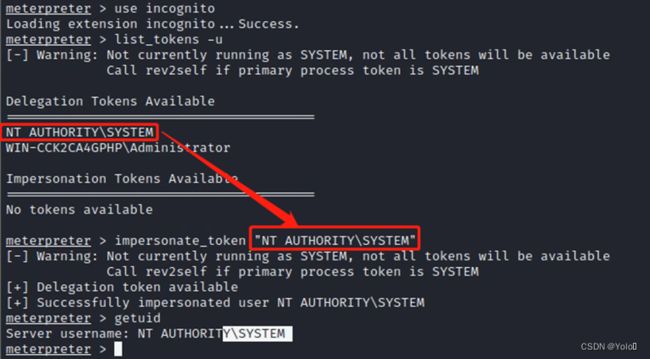

十:访问令牌进行access token提权 尝试用普通用户伪造administrator的令牌

管理员是百分百能行。普通用户可以尝试获取administrator权限。webshell配合烂土豆漏洞 下载地址:

https://github.com/foxglovesec/RottenPotato.git

https://github.com/breenmachine/RottenPotatoNG/blob/master/RottenPotatoEXE/x64/Release/MSFRottenPotato.exe

https://github.com/foxglovesec/RottenPotato

https://github.com/SecWiki/windows-kernel-exploits/blob/master/MS16-075/

十一:exploit/windows/local/always_install_elevated 攻击成功返回system权限 alwaysinstallelevated提权(注册表策略提权,windows允许低权限用户用system权限安装软件,一般很少遇到,默认关闭)

十二:use post/windows/gather/enum_unattend 看看有没有可能存在账号密码 原理:网络管理员在内网中给多台机器配置一个同一个环境,通常都不会一个一个配置,本地脚本批量部署环境。

十三:post/windows/gather/credentials/gpp 组策略首选项提权 原理:在一般网络环境中,所以的机器脚本都是批量化的部署。为了方便所有主机的观看。管理员都会使用同一个策略。操作系统会自动在共享目录中生成xml文件。这个文件就可能保存更新的后的密码

十四: ![]() 基于管理员的自动安装程序 unattended install 可能会扫描出一些记录的密码

基于管理员的自动安装程序 unattended install 可能会扫描出一些记录的密码

十五:第三方软件漏洞(例如:向日葵CVE2022-10270远程命令执行漏洞)