中职组“网络空间安全赛项”linux安全加固

提示:主要是针对中职组“网络空间安全赛项”的centos靶机的安全加固

文章目录

- 前言

- 一、SSH弱口令

- 二、FTP 匿名登录

- 三、Mysql弱口令

- 四、后门端口(高进程)

- 五、web网页

- 总结

前言

提示:本文主要是针对中职组“网络空间安全赛项”的centos靶机的安全加固,如果有什么不对的地方请各位指教,制作不易要是觉得有帮助请点赞支持

提示:以下是本篇文章正文内容,下面案例可供参考

一、SSH弱口令

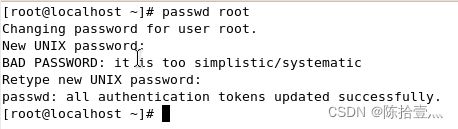

对于SSH的防护需要我们修改靶机的默认密码、禁用或者删除多余用户

passwd root //修改root密码在靶机的/etc/passwd文件下可以看到几个不明用户这些需要我们删除或者禁用

userdel+用户名(删除)或者passwd -l+用户名(禁用)

这里考虑到时间有限所以直接一键设置所有用户禁止登陆(nologin)

进入/etc/passwd配置文件中使用:%s/bash/nologin命令 可以将所有的bash更改为nologin

最后不要忘了把root用户的nologin改回bash,不然root用户无法登录靶机就……

二、FTP 匿名登录

修改vsftpd的配置文件

vim /etc/vsftpd/vsftpd.conf \\进入vsftpd配置文件为了方便查找可以用” :/ “来快速查看 如图:

将anonymous_enable = YES 修改成anonymous_enable = NO

三、Mysql弱口令

更改靶机默认的mysql密码

有些地方不会直接把密码告诉你,这就需要自己去重新配,具体操作如下:

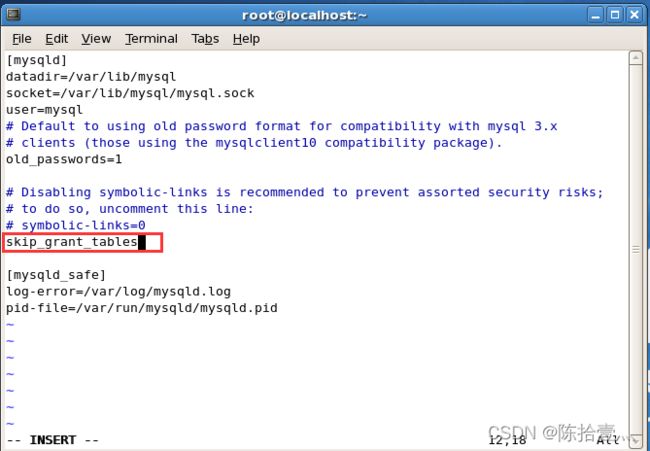

vim /etc/my.cnf //进入mysql的配置文件my.cnf

skip_grant_tables //mysql登录跳过密码

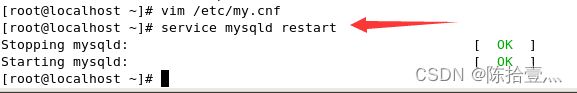

service mysqld restart //重启mysql注意skip_grant_tables加入的地方,网上好多都是说加在后面,虽然意思是加在mysqld的后面就怕理解成加在mysqld_tables的后面

重启mysql ,然后就可以登录了

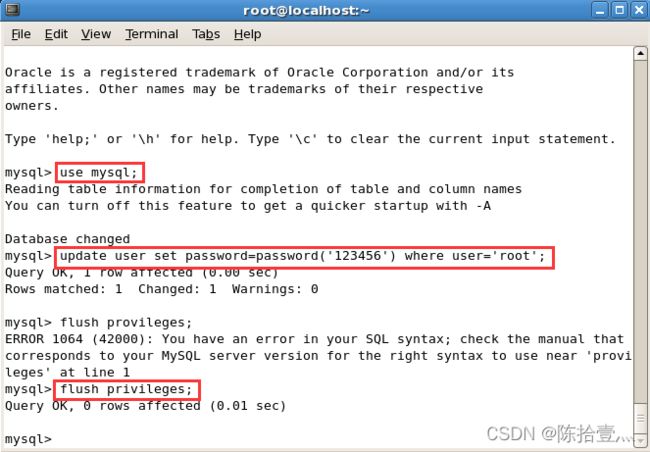

mysql -u root -p123456 //登录mysql

use mysql; //选择mysql库

update user set password=password('密码') where user='root'; //更改密码

flush privileges; //更新更改最后不要忘记把/etc/my.cnf中的skip_grant_tables删掉,再重启mysql。不然是个人都可以进你的mysql。

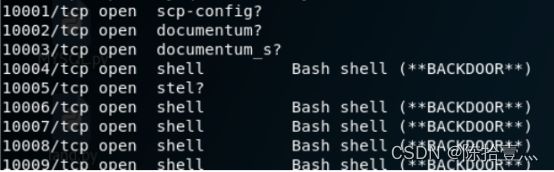

四、后门端口(高进程)

一般靶机上都会有这些高端口(10001-60010)。要是处理不当可能对方用nc命令一连就可以连上,然后你就无了

在攻击机上可以所以nmap命令扫描靶机来判断靶机高端口

nmap 192.168.103.250 -p- 全端口扫描

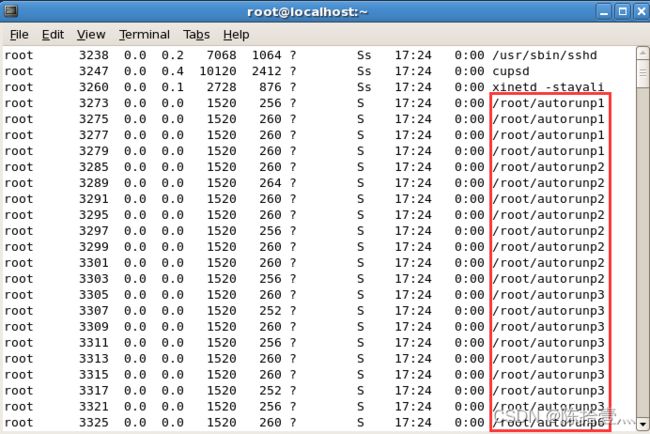

或者登录靶机使用 ps aux | less 查看所以进程。然后你就还发现好多个autorunp文件

这些就是靶机上的高进程文件需要我们删除

ps -ef | grep autorun | grep -v grep | awk '{print $2}' | xargs kill -9 //删除后门端口最后建议nmap、ps aux | less 再查看

五、web网页

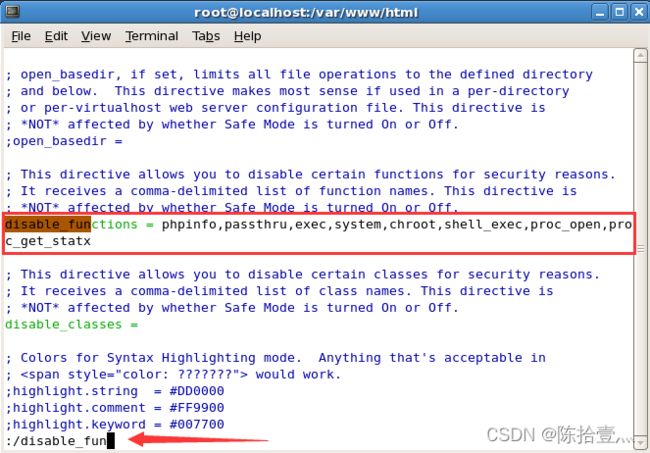

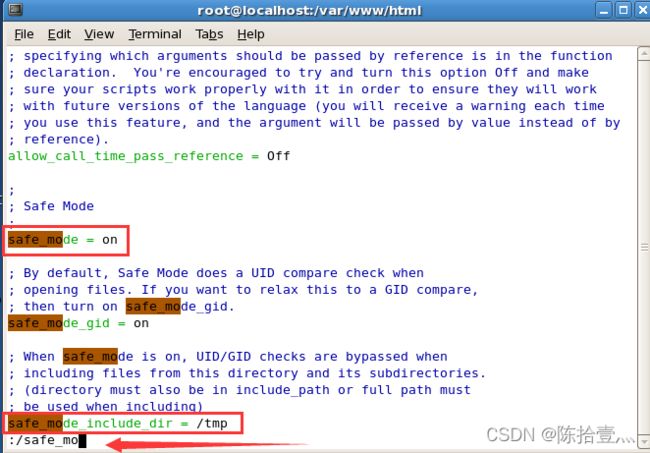

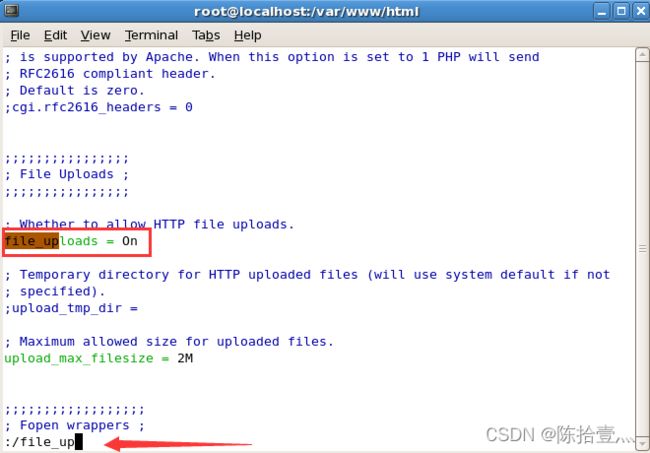

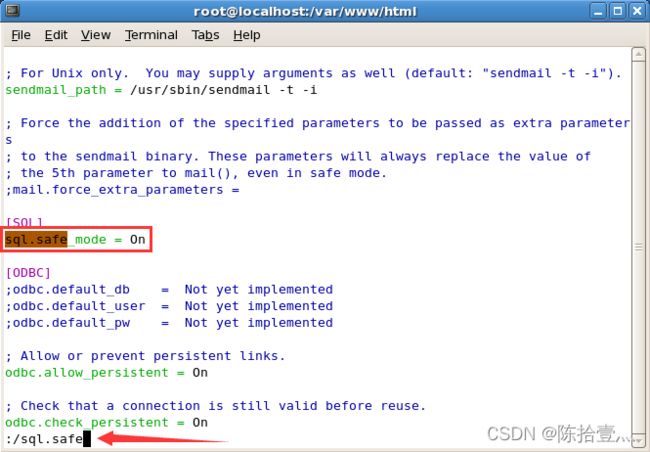

修改apache配置文件/etc/php.ini/ 修改如下:

disable_functions = Phpinfo,passthru,exec,systhem,popen,chroot,shell_exec,proc_open,proc_get_startx //禁用危险函数(自己看着加)

safe_mode = on //开启安全模式

safe_mode_exec_dir = /tmp //安全模式执行目录为/tmp

file_uploads = Off //关闭文件上传

Sql.safe_mode=On //开启sql安全模式合理使用:/快速查找可以省下好多时间

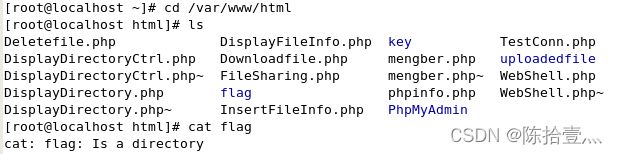

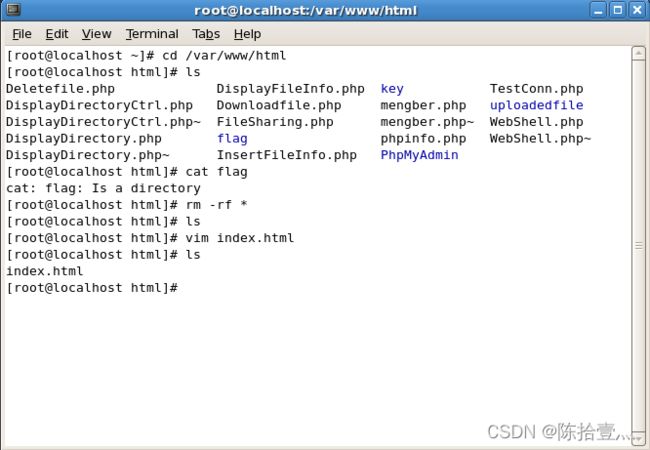

最后看一下靶机var/www/html下的网页文件,这些文件要是处理不当对方轻轻松松拿到flag

直接rm将这些文件删除,然后创建一个index页面(内容随便),我不确定这样会不会扣分,所以要是时间充足的话可以一个一个的进入这些文件修改里面的内容,确保这些文件失效

总结

关于2021中职组“网络空间安全赛项”的centos靶机的安全加固就到此结束了,如果有什么是有问题的或者是没有提到的都可以提出来,下次还会出windows的安全防护。最后制造不易要是对于你有帮助点个赞支持一下吧。

为即将到来的四月献上“四月是你的谎言”