pikachu靶场搭建及通关

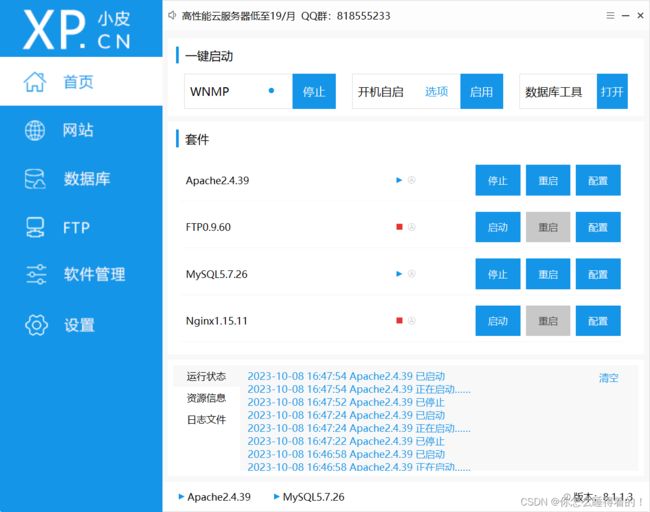

一、靶场搭建

Pikachu靶机下载地址:

https://github.com/zhuifengshaonianhanlu/pikachu

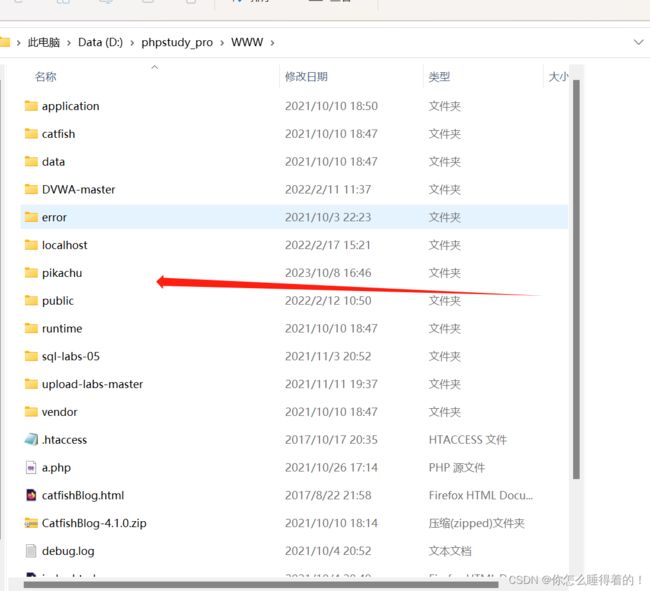

下载后解压缩并放入如下文件夹(网站根目录)

建议修改文件名称为 pikachu

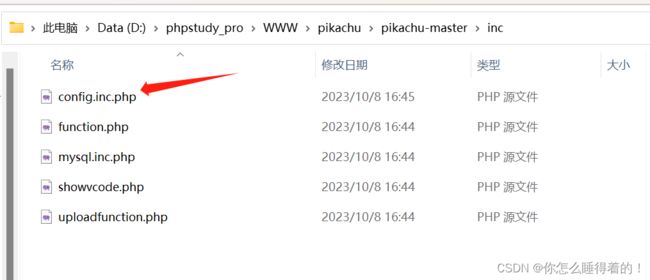

修改配置文件(mysql 用户名:root 密码:root 保存)

强调一下:数据库密码默认为root,如果你修改了数据库密码,这里要跟着修改

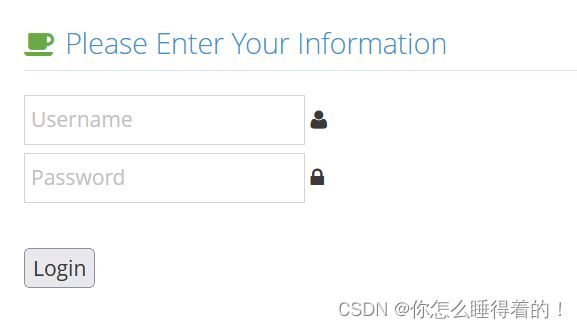

修改完保存,安装初始化界面

点击安装/初始化,显示如下界面则安装完成

二、通关教程

模块一:暴力破解

“暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

基于表单的暴力破解

先尝试使用burp暴力破解

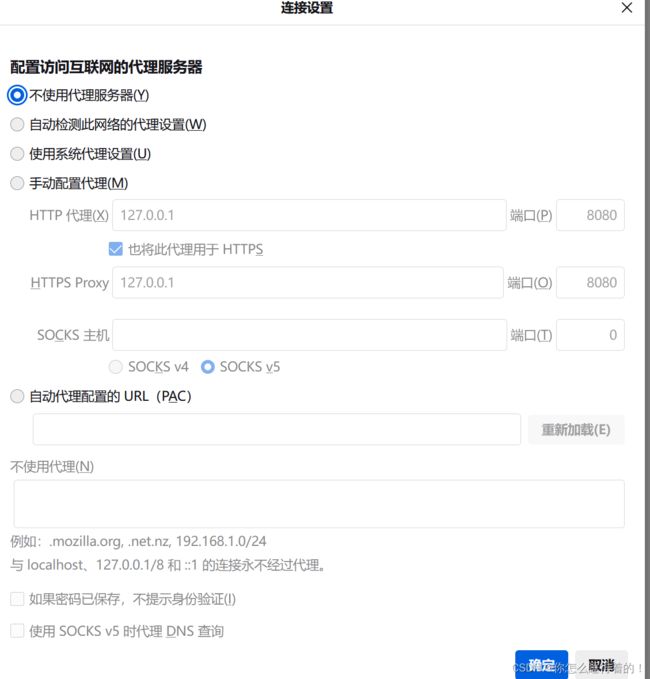

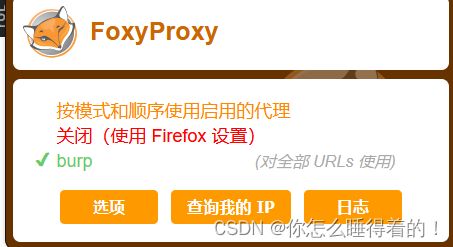

打开burp,开启代理拦截,推荐使用火狐浏览器的插件,或者在浏览器里面设置网络

开启后,随便输入账号和密码,进行抓包,抓包以后,点击右键发送到intruder模块

将所有变量清除,然后对账号和密码进行变量添加。

接着开始攻击,攻击结束后,根据返回的长度就可得到正确的账号和密码

源码分析

可以看到直接通过判断账号与密码是否与数据库中的匹配,没有其他控制措施,所以可以通过暴力破解

验证码绕过(on server)

与上一关相比较,增加了一个验证码。这里给大家分享一下增加验证码的作用

1.防止登录暴力破解

2.防止机器恶意注册

验证码大概的的认证流程:

客户端request登录页面,后台生成验证码:

1.后台使用算法生成图片,并将图片response给客户端;

2.同时将算法生成的值全局赋值存到SESSION中;

校验验证码:

1.客户端将认证信息和验证码-同提交;

2.后台对提交的验证码与SESSION里面的进行比较;

客户端重新刷新页面,再次生成新的验证码:

验证码算法中一般包含随机函数,所以每次刷新都会改变;

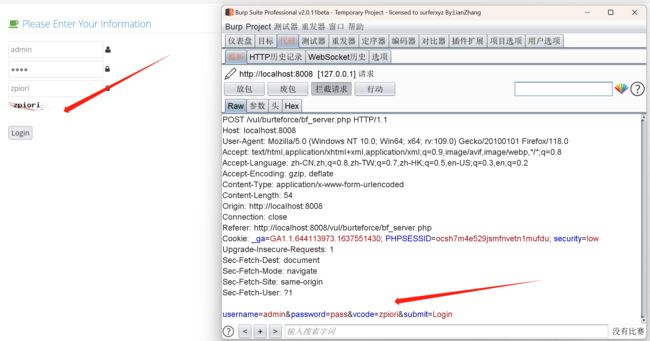

接下来我们输入验证码以及账号密码继续进行抓包

多放几次包查看结果,结果发现只报了账号密码错误没有报验证码错误,也就是说验证码并没有失效,我们可以延续第一关的办法,继续暴力破解,步骤同上,不再演示。

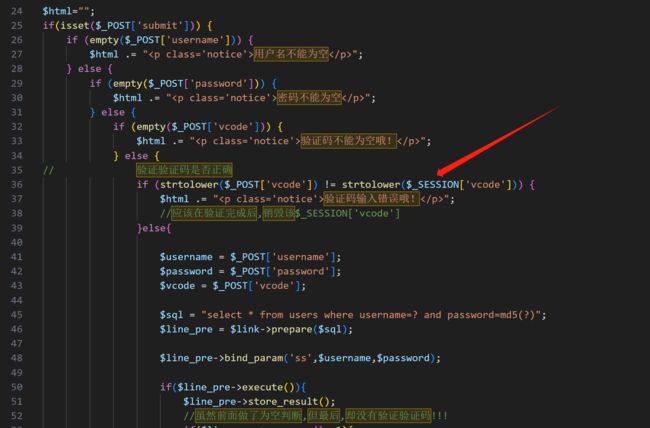

源码分析

可以看到,验证完成后并没有去销毁 session'vcode', 所以验证码可以重复利用

验证码绕过(on client)

说明验证码并不在服务器端进行验证,同上一关直接进行爆破。

token防爆破?

在本关中增加了token认证

先了解一下token

基于Token的身份验证的过程如下:

1.用户通过用户名和密码发送请求。

2.服务器端程序验证。

3.服务器端程序返回一个带签名的token 给客户端。

4.客户端储存token,并且每次访问API都携带Token到服务器端的。

5.服务端验证token,校验成功则返回请求数据,校验失败则返回错误码。

请求中发送token而不再是发送cookie能够防止CSRF(跨站请求伪造)。即使在客户端使用cookie存储token,cookie也仅仅是一个存储机制而不是用于认证。不将信息存储在Session中,让我们少了对session操作。

token是有时效的,一段时间之后用户需要重新验证。

因为token是随机的 所以破解时候token这一项也需要破解

清除变量后,对密码和token施加变量

后续步骤类同

一般的做法:

1.将token以"type=‘hidden’’”的形式输出在表单中;

2.在提交的认证的时候一起提交,并在后台对其进行校验;

但,由于其token值输出在了前端源码中,容易被获取,因此也就失去了防暴力破解的意义。一般Token在防止CSRF上会有比较好的功效,具体讲在CSRF漏洞章节进行讲解。

模块二:XSS(跨站脚本)

模块三:CSRF(跨站请求伪造)

模块四:Sql Inject(SQL注入)

在owasp发布的top10排行榜里,注入漏洞一直是危害排名第一的漏洞,其中注入漏洞里面首当其冲的就是数据库注入漏洞。

一个严重的SQL注入漏洞,可能会直接导致一家公司破产!

SQL注入漏洞主要形成的原因是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。 从而导致数据库受损(被脱裤、被删除、甚至整个服务器权限沦陷)。在构建代码时,一般会从如下几个方面的策略来防止SQL注入漏洞:

1.对传进SQL语句里面的变量进行过滤,不允许危险字符传入;

2.使用参数化(Parameterized Query 或 Parameterized Statement);

3.还有就是,目前有很多ORM框架会自动使用参数化解决注入问题,但其也提供了"拼接"的方式,所以使用时需要慎重!