BUUCTF解题web十一道

文章目录

- [2019极客大挑战]EASYSQL

- [2019极客大挑战]HAVEFUN

- [SUCTF]EASYSQL

- [ACTF2020 新生赛]Include1

- [极客大挑战 2019]Secret File

- [极客大挑战 2019]LoveSQL

- [ACTF2020 新生赛]Exec

- [GXYCTF2019]Ping Ping Ping

- [极客大挑战 2019]Knife

- [护网杯 2018]easy_tornado

- [极客大挑战 2019]Http

[2019极客大挑战]EASYSQL

到页面里发现是一个登录框

回想注入思路,先判断注入类型,然后尝试登陆绕过

使用万能密码username=’ or 1=1 or ‘1’=‘1’# &password=asd

[2019极客大挑战]HAVEFUN

打开页面发现是一只猫猫,点了两下拖了两下发现没什么

然后老规矩F12查看有没有提示信息

发现有这么一段代码,可以对页面传参cat,传cat='dog’就执行了一段代码,不知道是什么,尝试了一下直接出了flag…

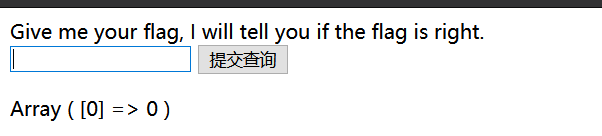

[SUCTF]EASYSQL

- 尝试判断注入类型的时候,发现页面一直给我回显NONONO.

- 这里猜测是有关键字过滤,于是乎就试了试,发现过滤了and,or,union,",order,flag,from,information

- 应该有很多字段,但是常见的注释符没有过滤

- 还有大小写也一视同仁

- 然后就正常查询一下看看回显,放入1,发现还是一,放入其他数字还是一样,但是当1#或者2#时都显示前面的数字

然后我又尝试输入bool字段,发现false回显0,true回显1

至此做出大胆猜测

https://blog.csdn.net/qq_43619533/article/details/103434935(没思路了参见博客)

说联想到select 输入数据||flag from Flag(这个表名用show tables查看)

这里应该是根据题目描述猜测出来的,描述说到输入正确的flag就会显示flag,所以才有后面这个||后的东西

||在这里起到or的作用

内置的sql语句为 sql = " select ".sql = “select “. sql=“select”.post[‘query’].”||flag from Flag”;

如果$post[‘query’]的数据为*,1,sql语句就变成了select *,1||flag from Flag,也就是select *,1 from Flag,也就是直接查询出了Flag表中的所有内容

妙啊

[ACTF2020 新生赛]Include1

尝试目录扫描,直接回429(太多请求)状态码,阻止扫描行为

使用伪协议,构造payload的时候发现页面对敏感字符有过滤

- 经过测试,页面过滤php://input和data://,也不能用大小写绕过,不能写入shell

- 但是没有过滤filter,使用filter查看页面源码,构造payload

?file=php://filter/read=convert.base64-encode/resource=flag.php

![]() base64进行解码得到flag。

base64进行解码得到flag。

可以的

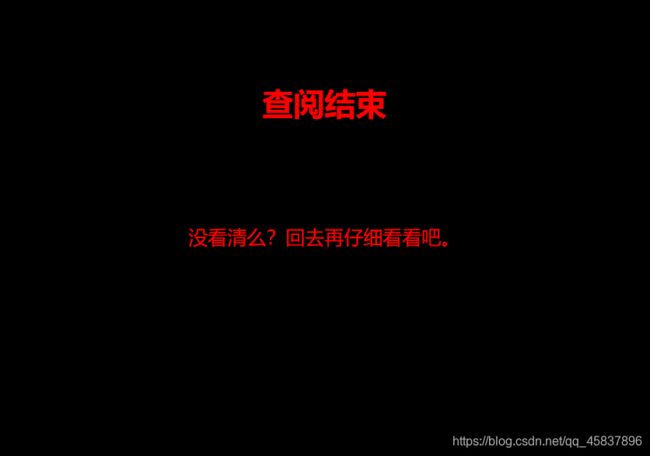

[极客大挑战 2019]Secret File

- 根据这个题目名称然后想到的是目录扫描,隐藏文件

得,没有扫出来

- 然后根据这个“隐藏”一词,在页面里找找黑黢黢的字或者直接看页面源码找找隐藏字段

又出来个这东西,说我们没看清,找了找页面里啥也没有,返回去看secret那个页面,看看链接属性

发现它用的是当前目录的action文件,我们直接尝试一下进入它

- 最终还是跳转到end页面,查看进程

action出来一个302跳转,我们需要看一下这个页面到底有什么东西

用burp拦截,然后repeater放包,看看这个302页面响应

有个secr3t.php文件,访问一下

又出现这样的页面,看来还得绕过限制

- 要向页面传file参数,并且不能用

php://input和php://data,那就试一下filter咯 - 构造payload:

?file=php://filter/read=convert.base64-encode/resource=flag.php

绕啊~

[极客大挑战 2019]LoveSQL

用SQLMAP是没有灵魂的

' or 1=1 or '1'='1' # 密码记得随便填一下

那就尝试一下手工注入?

经测试有三个显示位' union select 1,2,3 #

没有过滤,就是万能密码还有常规注入

[ACTF2020 新生赛]Exec

要熟练掌握管道符的应用还有windows或者linux下的常见命令

127.0.0.1 || cat ../../../flag

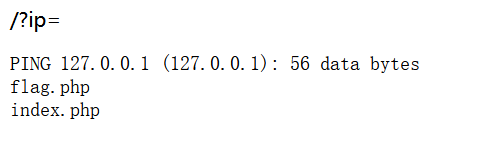

[GXYCTF2019]Ping Ping Ping

从题目来看还是要考查命令执行的

但是这道题有过滤的,我弄了老半天才理解这个是什么意思

那我们就不用空格了,直接挤在一起

/?ip=127.0.0.1||pwd

能行√

ls

flag是关键字

发现弄不成,还是得用空格,想办法绕一下,查一查空格绕过

https://www.cnblogs.com/wangtanzhi/p/12246386.html(参照)

法1:变量拼接

127.0.0.1;a=g;cat$IFS$1fla$a.php

法2:内敛执行

?ip=127.0.0.1;cat$IFS$9`ls`

emm,绕过成功

学到了啊

[极客大挑战 2019]Knife

白给的shell,连就完了,然后flag在根目录下,找找就有了

神奇的shell啊

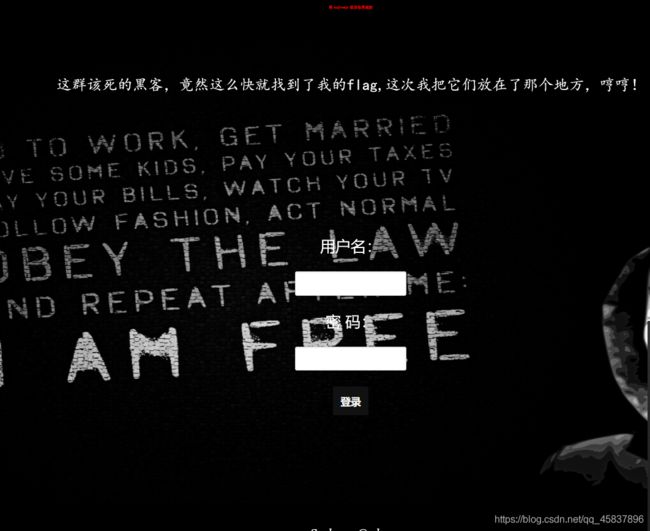

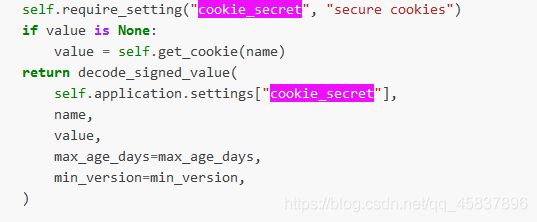

[护网杯 2018]easy_tornado

下面来到我们熟悉的easytornado

三个页面分别有这么些内容,

-

flag在/fllllllllllllag里,访问这个文件存在模板注入点

-

https://www.tornadoweb.org/en/stable/ 这是tornado的官网

-

render是tornado框架里面的一个函数,render是渲染函数,你可以通过这个函数渲染你的template模板,你可以通过render函数,向你的xxxx.html传参

-

查阅手册是一个需要耐心的过程

-

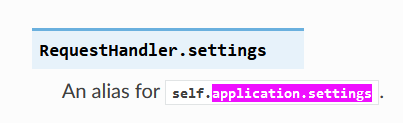

在tornado框架里有一个get_secure_cookie函数可以获取已经设置的cookie的值

通过调用self.application.settings来输出值

通过调用self.application.settings来输出值

然后找相关信息

self.application.settings有一个alias(别名)叫requesthandler.settings

https://www.cnblogs.com/chalan630/p/12609470.html(参见)

handler指向的处理当前这个页面的RequestHandler对象, RequestHandler.settings指向self.application.settings, 因此handler.settings指向RequestHandler.application.settings。

利用模板注入msg={{handler.settings}}

![]()

/file?filename=/fllllllllllllag&filehash=8ece6e1ebb84a1280755edb1c51ba39c

得出flag

对代码的分析能力和关键信息获取好重要

[极客大挑战 2019]Http

进来发现一个很友好的页面,然后不知道标题是什么意思

看了看没有什么头绪,就F12打开看看有什么东西

点来点去的时候发现了这个

* 氛围这两个字指向了一个页面

* 氛围这两个字指向了一个页面

把点击属性改了或者直接进文件到这个amazing页面了就

emm,不是来自https://Syssecret.com,是什么意思,拿着这个网址访问了一下没反应

- 思考

- 突然就悟了啊,意思是我的referer不对是吧,我没有从指定的网址跳过来,才有这么一句,紧接着就试试referer伪造

- 执行之后

完成!