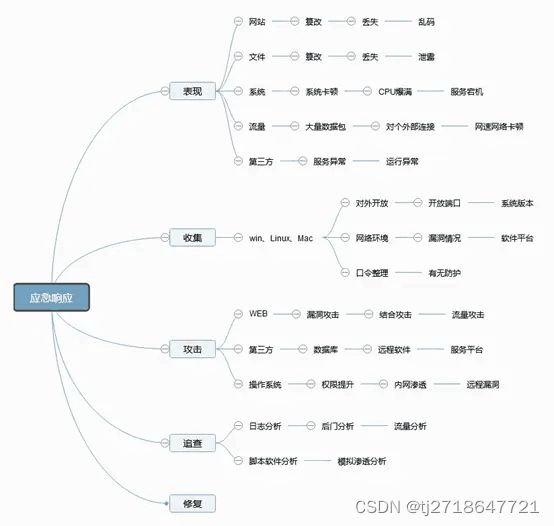

应急响应-web&win&linux

流程:

保护阶段,分析阶段,复现阶段,修复阶段,建议阶段

目的:分析出攻击时间,攻击操作,安全修复并给出合理的解决方案

必备知识点

1.熟悉常见的WEB安全攻击技术

2.熟悉相关日志启用及储存查看等

3.熟悉日志记录的数据分类及分析等

准备工作:

1.收集目标服务器各类信息

2.部署相关分析软件及平台等

3.整理相关安全渗透工具指纹库

4.针对异常表现第一时间触发思路

从表现预估入侵

#有明确信息网站被入侵:

基于时间 基于操作 基于指纹 基于其他

#无明确信息网站被入侵:

1.WEB漏洞-检查源码类别及漏洞情况

2.中间件漏洞-检查对应版本及漏洞情况

3.第三方应用漏洞-检查是否存在漏洞应用

4.操作系统层面漏洞-检查是否存在系统漏洞

5.其他安全问题(口令,后门等)-检查相关应用口令及后门扫描

#常见分析方法

---指纹库搜索,日志时间分析,后门追查分析,漏洞检查分析等

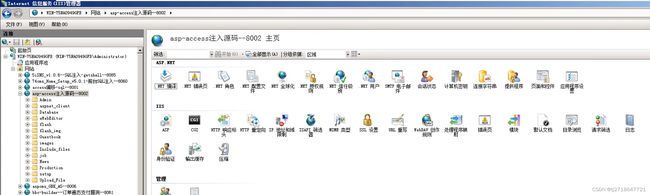

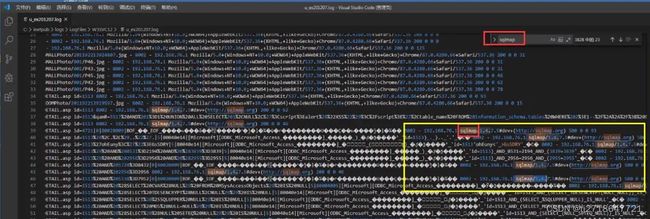

#案例1-WINdows+IIS+SQL-日志,搜索

故事回顾:某小企业反应自己的网站出现异常,请求支援

---思路:进入网站服务器,通过配置文件找到网站日志目录,打开日志,搜索分析(iis搭建的靶场,但是好像没有加载MDB数据库)

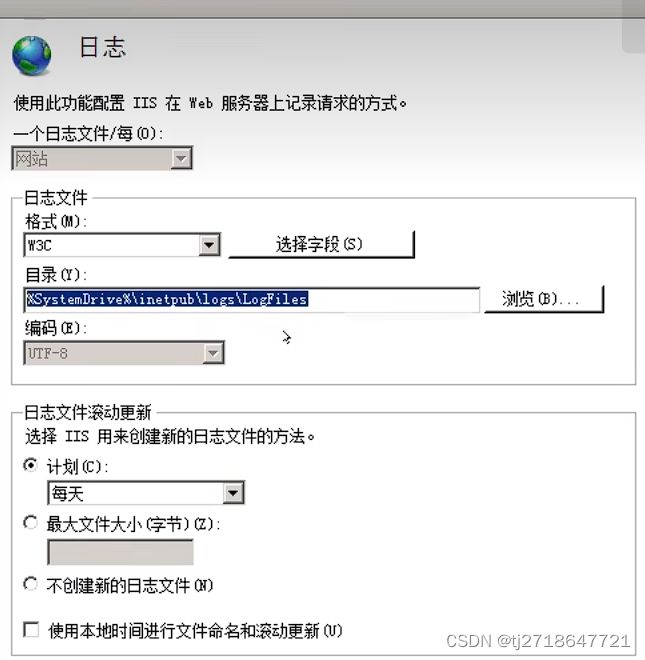

---在iis上可以查看日志的路径

查看日志文件

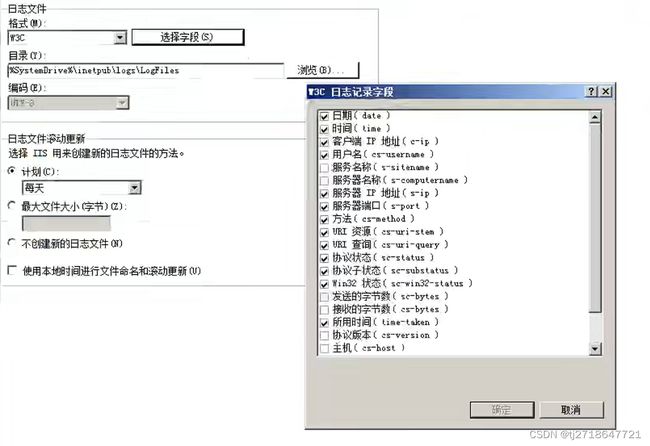

点击选择字段也可以选择记录更多的信息

在日志里搜索关键词来判断攻击方式

---通过工具的指纹查询:(sqlmap/冰蝎/蚁剑/awvs/xray等的浏览器头部,当然也可能是百度、谷歌的爬虫)

---这里其实要综合考虑网站的功能,看是否存在文件上传,sql注入等多种漏洞层面

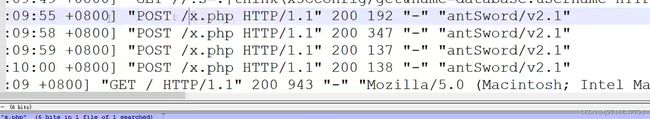

案例二 Linux+BT_Nginx+tp5-日志,后门

---在宝塔的控制端,查看网站的访问日志

利用工具进行目录查杀

可以根据根据日志定位,查看ip

根据ip定位看看攻击者的日志

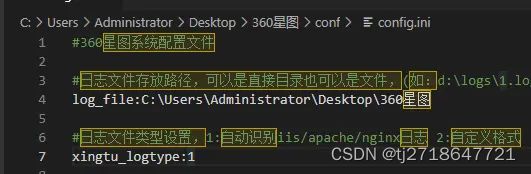

360 星图日志自动分析工具-演示,展望

--360星图介绍:

https://www.cnblogs.com/xiaozi/p/13198071.html 10款日志分析工具

#配置360星图的日志的路径(缺点:只能识别iis,apache,nginx)

---点击start.bat运行分析,在result中查看分析结果

---这分析感觉好拉胯,和视频里面的版本还不一样只有常规日志,没有攻击日志

---其他日志该怎么分析?ELK,Splunk配合使用--ELK,Splunk是蓝队必备工具

---因为大型网站的日志非常大,不像自己的网站需要用到大数据进行分析。

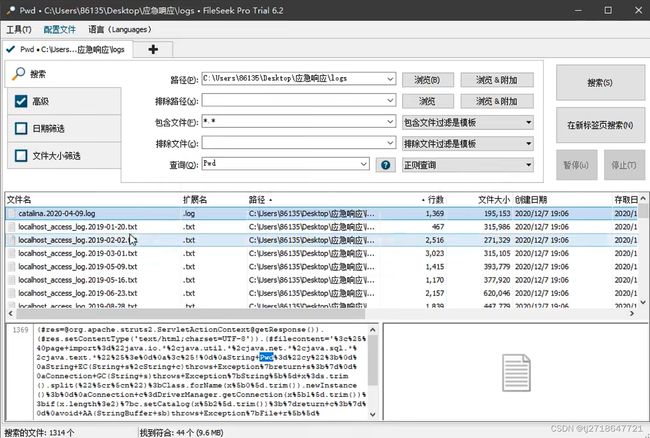

Linux+Javaweb+st2-日志,后门,时间

#故事回顾:群友接到客户的反馈要求简要分析攻击方式,找出漏洞,修复并溯源

#分析流程

---根据客户给到的时间去查看日志,发现这个时间段前面都是get,后期都是post,明显黑客以及连接上了webshell,通过这里获取黑客ip

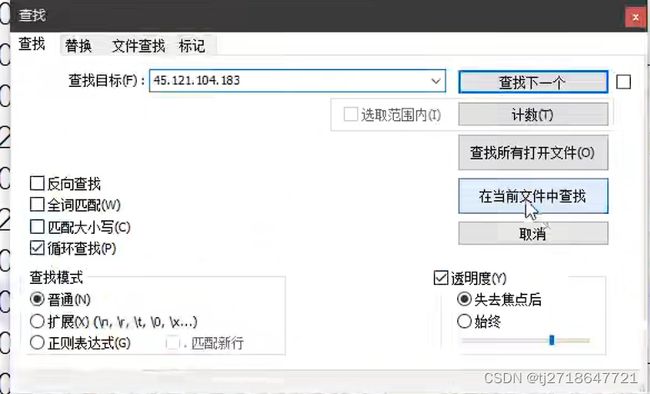

---搜索黑客的ip,查看他在各个时间段进行了那些操作

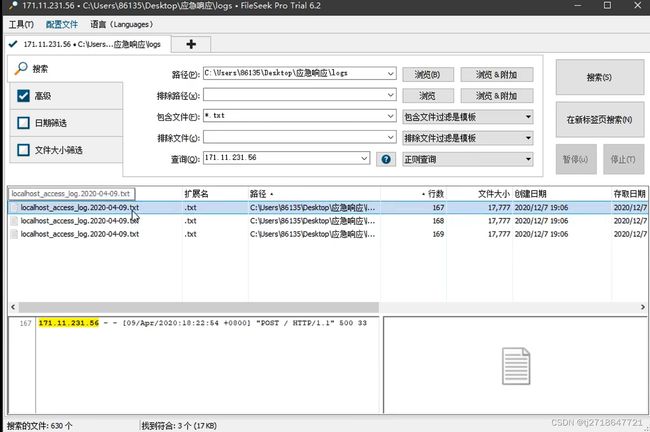

---在实战中,日志每天都会产生,黑客很可能不是只在一天攻击,前期很可能进行踩点,因此分析多天的日志很有必要。这里采用FileSeek文件搜索工具

---下图应该查询黑客的ip,看那些时间段的日志出现看黑客的ip

---这里发现都在一个时间段的文件,这里思路就断了。

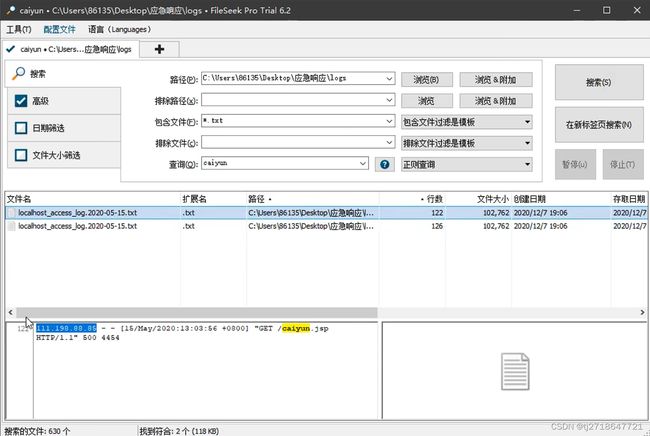

这里根据线索,黑客留下的有后门文件,看看谁访问了caiyun.txt

发现另一个ip的在访问这个文件,可以查看这个ip的日志记录

看到对应攻击文件

Windows&linux分析后门&勒索病毒&攻击

---1.常见危害:暴力破解,漏洞利用,流量攻击,木马控制(Webshell,PC 木马等),病毒感染(挖矿,蠕虫,勒索等)。

---2.常见分析:计算机账户,端口,进程,网络,启动(木马需要运行,除了伪装成正常文件就是自启动),服务,任务,文件(文件权限)等安全问题

#常见日志类别及存储:

---Windows,Linux(服务应用,登录时间)

攻击响应-暴力破解(RDP,SSH)-Win,Linux

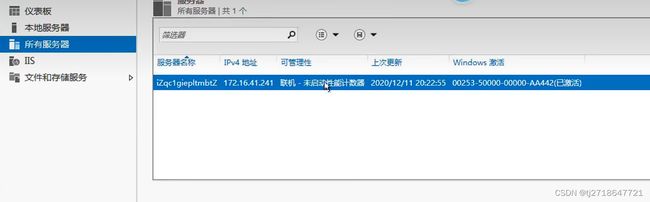

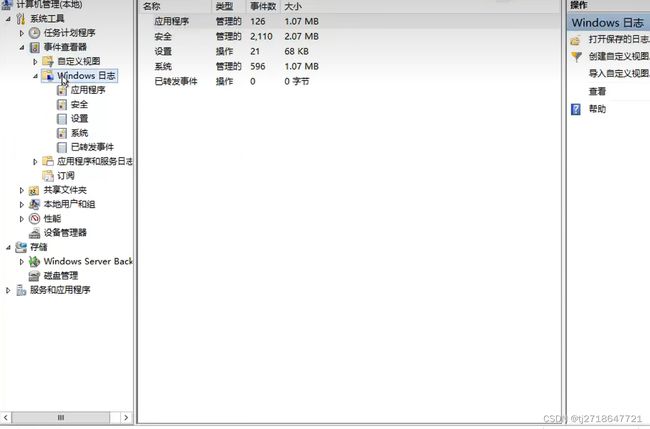

Windows:打开服务器管理器

右键打开计算机管理器,点开事件查看器,里面有各种日志

--- windows自带日志工具不好用,查找分析不方便,推荐使用插件LogFusion

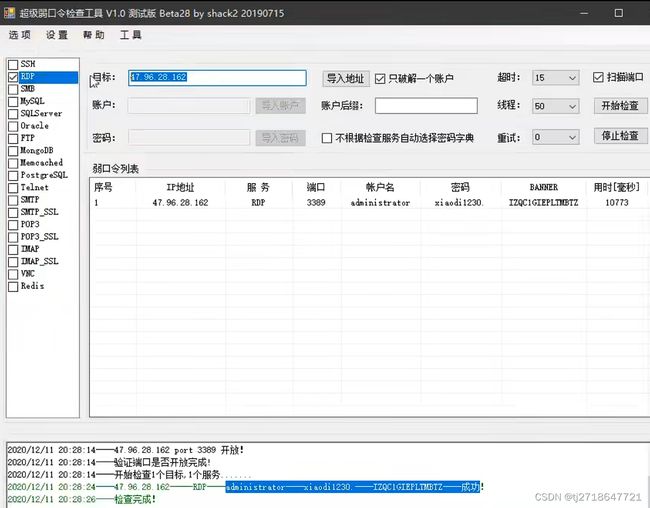

黑客用爆破工具攻击3389端口RDP协议远程连接主机

日志分析到大量登录失败,分析到黑客爆破攻击

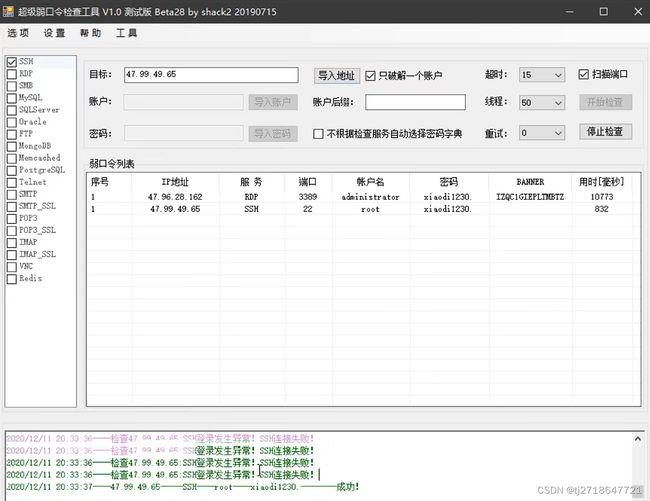

linux系统采用22端口ssh协议爆破

#Linux的Ubuntu日志分析

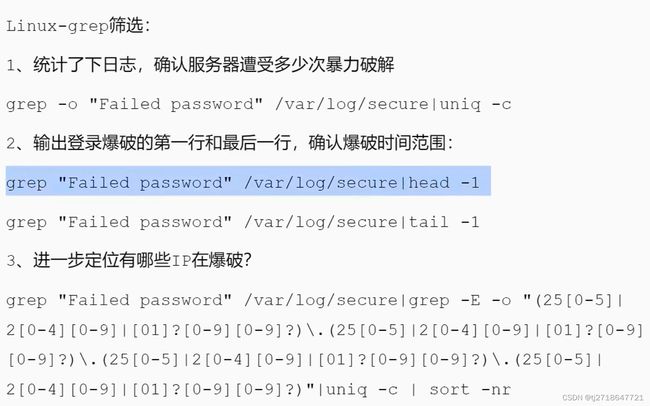

---linux日志位置:/var/log

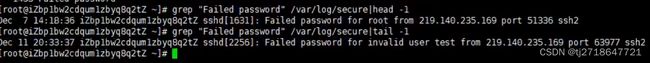

---输出登录爆破的第一行和最后一行,确认爆破时间范围:

---grep "Failed password" /var/log/auth.log|head -1

---grep "Failed password" /var/log/auth.log|tail -1

---进一步定位有哪些 IP 在爆破?(通过两次匹配来找ip,前面的应该是出现的次数)

---grep "Failed password" /var/log/auth.log |grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c | sort -nr

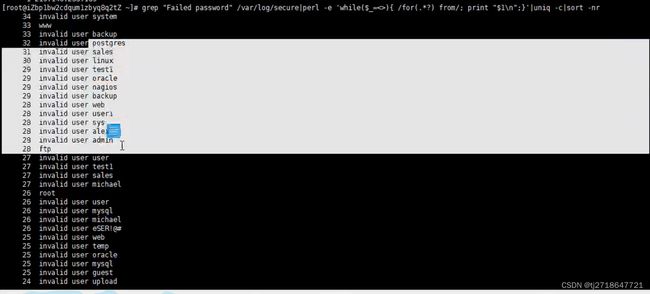

---爆破用户名字典都有哪些?

---grep "Failed password" /var/log/auth.log |perl -e 'while($_=<>){ /for(.*?) from/; print "$1\n";}'|uniq -c|sort -nr

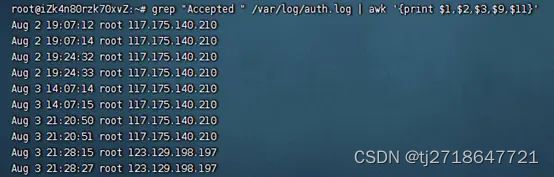

---登录成功的日期、用户名、IP(这个和last命令效果一样):

---grep "Accepted " /var/log/auth.log | awk '{print $1,$2,$3,$9,$11}'

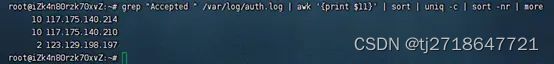

---登录成功的次数和ip

---grep "Accepted " /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr | more

控制相应-后门木马(webshell,pc)-win,linux

#windows执行木马,CS上线,模拟攻击

---如果cs不能上线,记得关闭Linux的防火墙:systemctl stop firewall (自己的远程服务器)

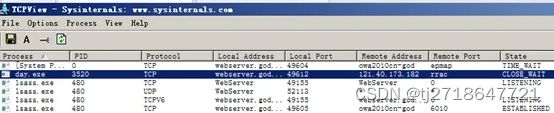

---TCPView工具,可以查看哪个进程与远程IP通信过,从而确定系统是否曾经遭受过攻击。(windows自带工具,不推荐)

---Process Explorer工具,可以查看分析进程(windows自带)

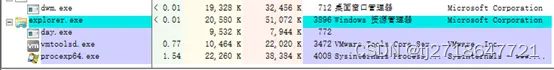

---在桌面进进程中,day.exe没有厂商信息

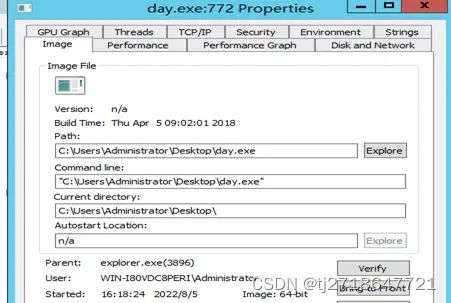

---点开可以看进程ip,路径,用户,开始时间等等

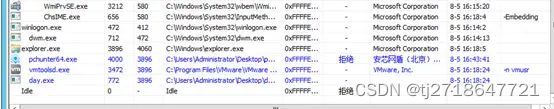

---PCHunter工具。集成了查看进程和ip通信和进程查看。

---缺点是:windows高版本网络信息获取不全。比如木马在windows7执行后,该工具可以获取网络信息

---黑色的为系统进程,蓝色的为非系统进程

---但是我win2012的这个day.exe的网络信息并没有查看到

---不同版本的windows的网络信息不一样,这也是他的缺点

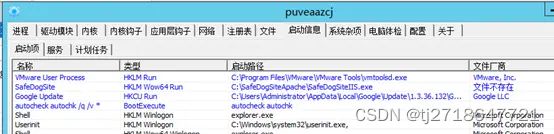

---这里还可以查看启动项的信息

---UserAssistView工具,可以看到所有在windows系统上执行过的文件的时间(判断黑客在什么时候进行入侵,分析入侵前是如何入侵的,入侵后做了啥)

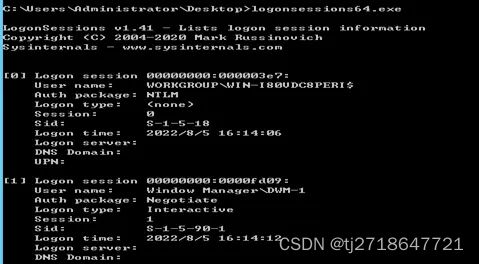

---logonsession工具,可以看到当前主机有哪些会话连接过,从而分析有没有过远程攻击

---总的来说:PCHunter+UserAssistView+logonsession最好

危害相应-病毒感染(勒索Wannacry)-Windows

---[下载]永恒之蓝样本: https://bbs.pediy.com/thread-217586-1.html

---推荐2个勒索病毒解密网站

安全卫士勒索病毒专题:文件恢复_安全卫士离线救灾版_文档卫士

主页面 | The No More Ransom Project

---下载勒索病毒样本,在虚拟机上执行(不要在本机执行,谨慎执行)

---打开任何文件都乱码,弹框

---可以使用360勒索病毒解密网站进行病毒查询、在线解密等。

---也可以使用nomoreransom网站尝试解密。

---下载电脑管家、360、火绒等等利用小工具解密(不一定成功)

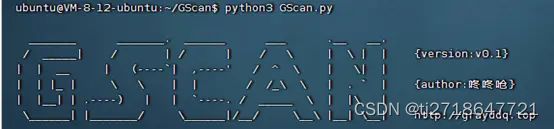

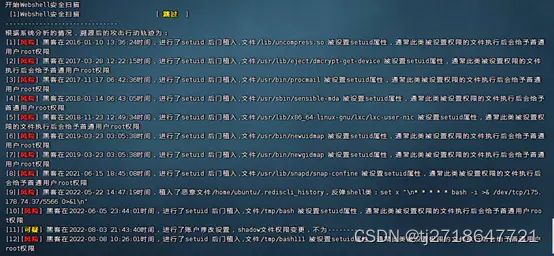

自动化响应检测-Gscan多重功能脚本测试-Linux

--自动化响应检测工具:GScan、chkrootkit、rkhunter、lynis

---GScan下载:https://github.com/grayddq/GScan/

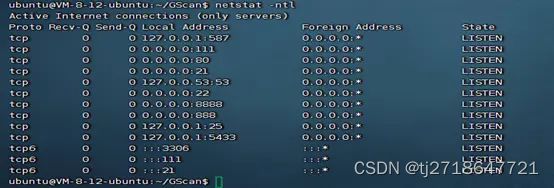

--- GScan功能:1、主机信息获取2、系统初始化alias检查3、文件类安全扫描4、各用户历史操作类5、进程类安全检测6、网络类安全检测7、后门类检测8、账户类安全排查9、日志类安全分析10、安全配置类分析11、Rootkit分析12.WebShell类文件扫描---Python3运行文件---扫描的结果---netstat -ntl可以查看tcp端口等,再通过ps命令找到对应的进程,分析其是否是木马病毒---ps命令显示linux进程信息,进程信息主要包括进程用户、pid、内存、cpu、启动时间、路径、终端等

---Python3运行文件

---扫描的结果

netstat -ntl可以查看tcp端口等,再通过ps命令找到对应的进程,分析其是否是木马病毒

ps命令显示linux进程信息,进程信息主要包括进程用户、pid、内存、cpu、启动时间、路径、终端等

#补充资料:

---应急响应大合集 - 先知社区

---值得收藏!史上最全Windows安全工具锦集 - SecPulse.COM | 安全脉搏

---Sysinternals - Sysinternals | Microsoft Learn

#病毒分析

---PCHunter:http://www.xuetr.com

---火绒剑:https://www.huorong.cn

---Process Explorer:

进程资源管理器 - Sysinternals | Microsoft Learn

---processhacker:

Downloads - Process Hacker

---autoruns:

Autoruns for Windows - Sysinternals | Microsoft Learn

---OTL:https://www.bleepingcomputer.com/download/otl/

---SysInspector:

下载-杀毒软件下载,防病毒,反木马 - ESET NOD32中国官方网站

#病毒查杀

---卡巴斯基:

http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe

---大蜘蛛:http://free.drweb.ru/download+cureit+free

---火绒安全软件:https://www.huorong.cn

---360 杀毒:http://sd.360.cn/download_center.html

#病毒动态

---CVERC-国家计算机病毒应急处理中心:http://www.cverc.org.cn

---微步在线威胁情报社区:https://x.threatbook.cn

---火绒安全论坛:http://bbs.huorong.cn/forum-59-1.html

---爱毒霸社区:http://bbs.duba.net

---腾讯电脑管家:http://bbs.guanjia.qq.com/forum-2-1.html

#在线病毒扫描网站

---VirScan - 多引擎文件在线检测平台 //多引擎在线病毒扫描网

---腾讯哈勃分析系统 //腾讯哈勃分析系统

---Jotti's malware scan //Jotti 恶意软件扫描系统

---ScanVir - 云鉴定网 - 威胁情报|云扫描|多引擎在线杀毒|可疑文件分析 //计算机病毒、手机病毒、可疑文件分析