攻防世界Web新手区题解(超详细)

文章目录

-

-

- 1.view_source

- 2.get_post

- 3.robots

- 4.backup

- 5.cookie

- 6.disabled_button

- 7.weak_auth

- 8.simple_php

-

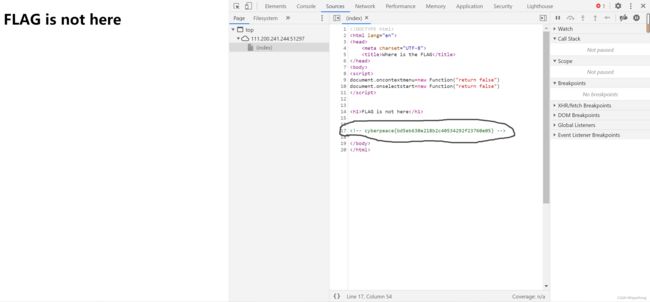

1.view_source

题目描述:

X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

知识点:

查看源代码的三种方式:

1.点击右键,选择查看网页源代码

2. 按下F12键,选择elements

3. 网页地址栏前面加上入view-source:

解题思路:

按F12进入开发者模式,查看源码即可找到flag

flag

cyberpeace{09877b70e1ade421cfe238eff8c39c5a}

2.get_post

题目描述:

X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

知识点:

http请求方式:

解题思路:

get传参的方法: 在url后添加 /?后跟变量名字,不同变量用 ? 分隔

post传参方法: 在火狐上打开HackBar,在URL里输入当前网址,选择post data,在下面出现的文本框里输入传参内容,即b=2,然后点击Execute执行。

flag

cyberpeace{0edcd23b85645ebfeb7c1fad51409a90}

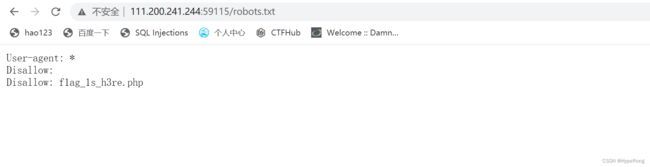

3.robots

题目描述:

X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

知识点:爬虫协议

Robots协议(也称为爬虫协议、机器人协议等)的全称是“网络爬虫排除标准”(Robots Exclusion Protocol),网站通过Robots协议告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取。robots.txt文件是一个文本文件,robots.txt是一个协议,而不是一个命令。robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。robots.txt文件告诉蜘蛛程序在服务器上什么文件是可以被查看的。

解题思路:

查看爬虫协议的方法:在url后添加/robots.txt

禁止访问f1ag_1s_h3re.php,那我们就访问f1ag_1s_h3re.php

flag

cyberpeace{21fdd7ee3e55e8fca78fc7ac756b6e12}

4.backup

题目描述

X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

解题思路:

根据题目back up,则查找备份文件。

查看备份文件的方法:在文件后添加后缀.bak或~

在URL后输入index.php.bak 弹出备份文件

flag

cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

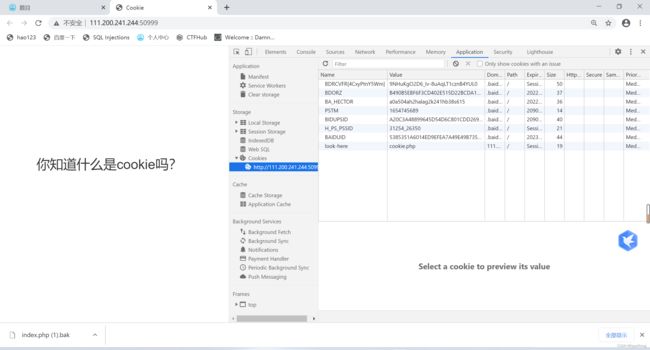

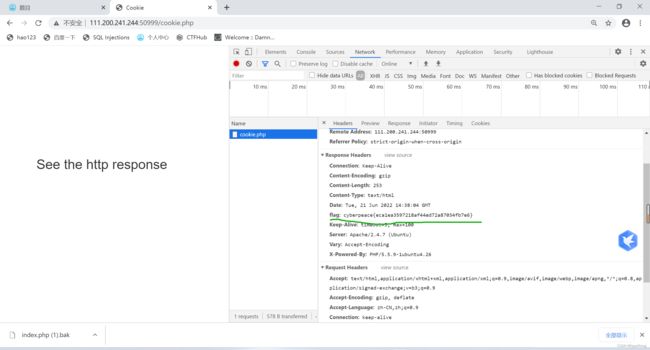

5.cookie

题目描述:

X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?‘

知识点:

Cookie是保存在计算机上的一种文件。当我们使用计算机浏览网页时,服务器会生成一个证书并将其返回给我们的计算机。这个证书是cookie。一般来说,cookie是服务器写给客户端的文件,也可以称为浏览器缓存。

简单来说,它可以读取并保存你访问网站时产生的一些行为信息,这些信息通常是加密的,否则会侵犯用户的隐私。Cookie也可以帮助加快第二次拜访。通常,当我们访问一些网页时,系统会提示我们是否要保存用户名和密码。下次登录时,我们可以自动登录,无需再次登录。

解题思路:

打开开发者工具,找到cookie,look here的值是cookie.php

则查看cookie.php,查看http响应包。

flag

cyberpeace{17adcb29931a37eedfd9b45d4573af98}

6.disabled_button

题目描述:

X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

解题思路:

打开开发者工具,删除disabled,再点击flag

flag

cyberpeace{ea30bbd74033e7e0367e2491ec8b96c1}

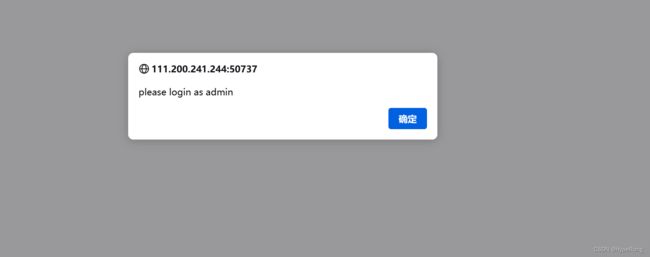

7.weak_auth

题目描述:

小宁写了一个登陆验证页面,随手就设了一个密码。

当我们随便填入username和password时

提示username=admin

当得到这个用户名之后,我们就可以使用bp这个软件来进行字典的爆破了。首先第一步就是 抓包。

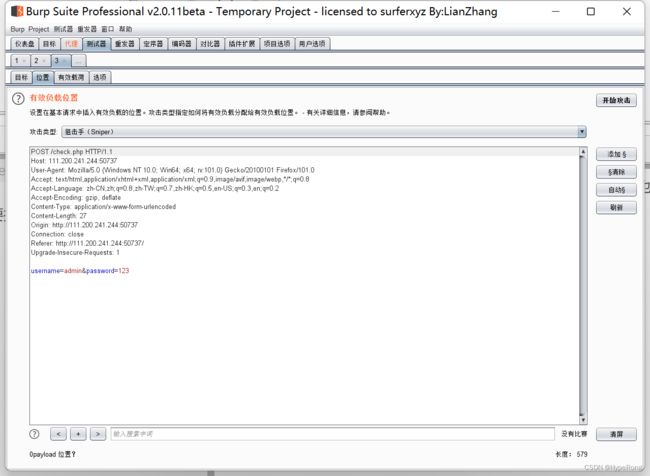

我们要抓的包:当输入用户名和密码之后,点击登录之后的包,在你抓到的包里应有你输入的账号和密码,如下图我抓到的包。(而不是刚进来这个页面,连登录都没有点,就在那儿抓包,那样你抓到的包里是不会有username和password的)。>

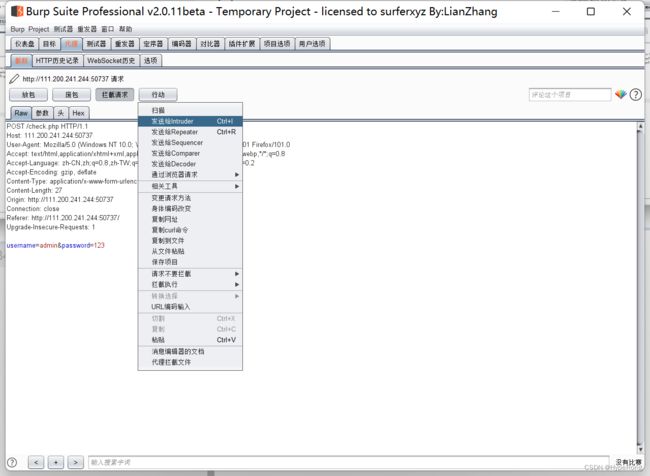

进行字典爆破的第二步,就是右键然后单击 “ 发送给Intruder” 这个选项

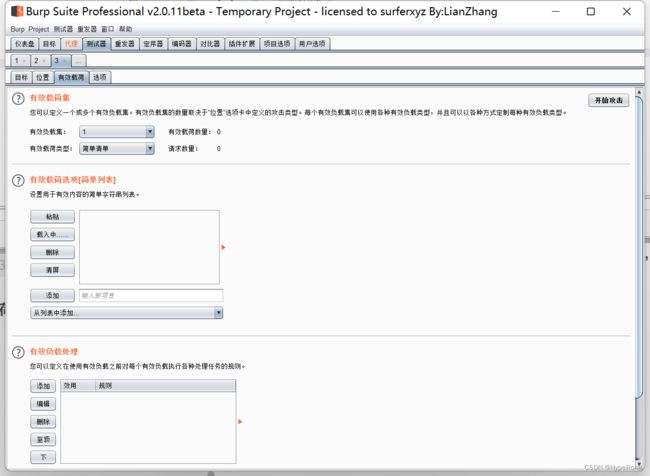

之后点到测试器下的位置

可以看到我们刚才发送的包已经到了这里。然后在这里,我们也要执行两个操作:

1.先点击上图中的 “清除” 选项。

如果你够细心,你会发现:原本最后一行的内容 “username=§admin§&password=§ddf§”变成了

“username=admin&password=ddf“。注意到区别了吗?§ § 消失了。没错,因为 § §

这个符号框起来的部分表示的就是我们要用字典尝试进行爆破的部分,现在我们点了”clear“,表明我们清除掉了所有要进行爆破的参数,而username这个参数的值我们已经知道是admin了,自然不用进行爆破。那么第二个操作,你应该已经猜到了,就是把password后面对应的值加上**§

§这个符号,因为我们是要对password**这个参数的值进行爆破。———当然你也可以手动删掉 admin 两边的 § §

这个符号;或是手动添加 § § 这个符号,我这里说了这么多,只是为了让你明白clear的含义。

2.第二步,选中 password 后面的值点击 ”添加“ 选项。

当我们选中,password后面的值并点击“add”选项之后,可以看到password的值的两边就多了**§

§这个符号。(这个选项的意思是:添加我们想要进行爆破的值,你也可以手动输入§ §**这个符号,效果一样)

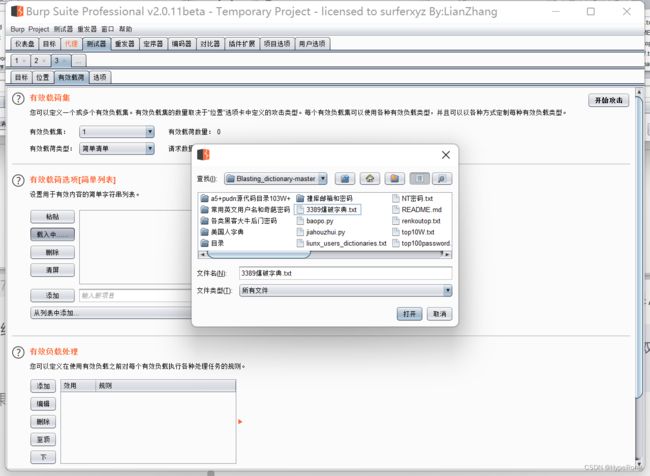

上面这些操作做完之后,就可以选择 “测试器” 下的 “有效载荷” 。

顺带着可以看看这个界面都是些什么选项:

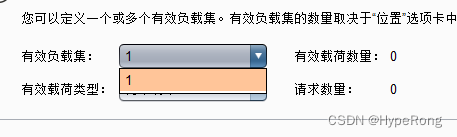

1.有效负载集: 这个选项是可以选择我们要进行爆破的参数。因为我们之前只选择爆破 password 的值,所以这个选项就只能选一了

2.有效负载类型: 这个选项里面可以选择攻击模式

3. 然后我们可以在 ”load“ 这个选项里面放上我们想要去跑的字典

字典下载链接

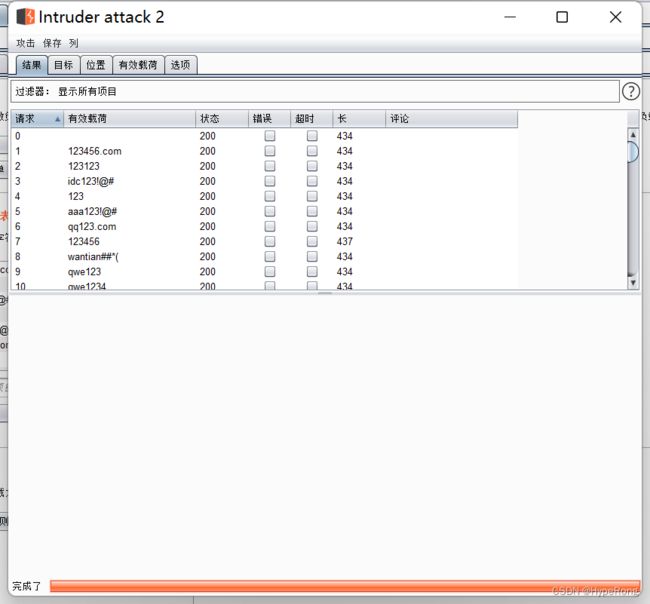

4. 最后点击 “开始攻击” 开始字典爆破,下图是爆破完成的结果,得到正确的password

lenth=437 即是密码, password=123456

我们可以明显的发现正确答案的“Lengh”是和其他的不同的,如果你双击打开它,你会发现在response里面已经包含了flag>

flag

cyberpeace{0a327ead6ab61740cec31ff095666b3c}

8.simple_php

题目描述:

小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

解题思路:

这道题的核心问题是理解PHP语言的弱类型

$a=@$_GET['a'];

$b=@$_GET['b'];

可知a和b数据类型都是字符串类型。

a参数的要求 a必须等于0且a为真

b参数的要求 b不能为数字且b大于1234

if(is_numeric($b)){

exit();

}

如果b是一个纯数字类型的字符串,就会退出程序。

flag:

Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}