小迪渗透&python开发(拾壹)

文章目录

- 76. 内网收集Scoket&子域名&DNS(76-79)

-

- 应急响应补充知识点

- Python 开发相关知识点:

- 知识点:

- 演示案例:

- 涉及资源:

- 77. 批量Fofa&SRC提取&POC验证

-

- 本课知识点:

- 学习目的:

- 演示案例:

- 涉及资源

- 78. 多线程Fuzz&War异或免杀&爆破

-

- 本课知识点:

- 学习目的:

- 演示案例:

- 涉及资源:

- 79. sqlmap&Tamper&Pocsuite

-

- 本课知识点:

- 本课目的:

- 演示案例:

- 涉及资源:

视频资源

76. 内网收集Scoket&子域名&DNS(76-79)

应急响应补充知识点

挖矿靶机分析 PDF 外加其他

Python 开发相关知识点:

1.开发基础环境配置说明

Windows10+Pycharm

2.Python 开发学习的意义

- 学习相关安全工具原理

- 掌握自定义工具及拓展开发

- 解决实战中无工具或手工麻烦批量化等情况

- 在二次开发 Bypass,日常任务,批量测试利用等方面均有帮助

- 如:SRC 批量收集并利用,AWD 批量利用获取 FLAG,CTF 加解密脚本等

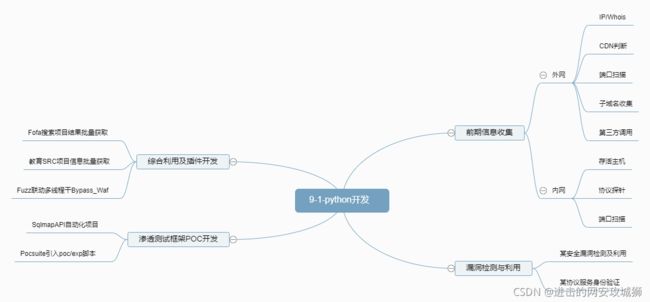

3.本篇直播涉及的技术方向

Socket,爬虫,正则表达式,框架开发等

知识点:

Socket 部分技术,进程命令执行,交互参数执行,NMAP 工具模块使用,异常处理等

演示案例:

IP&Whois&系统指纹获取代码段-外网

CDN&子域名&端口扫描&交互代码段-外网

IP&计算机名&存活主机&端口扫描代码段-内网

Py 格式解析环境与可执行程序格式转换-Pyinstaller

import socket,os,time,sys

#ip查询

def ip_check(url):

ip=socket.gethostbyname(url)

print(ip)

def cdn_check(url):

ns="nslookup "+url

#data=os.system(ns)

#print(data) #结果无法读取操作

data=os.popen(ns,"r").read()

print(data)

if data.count(".")>8:

print("存在CDN")

else:

print("不存在CDN")

def port_check(url):

ip = socket.gethostbyname(url)

#ip="192.168.0.109"

ports={'21','22','135','443','445','80','1433','3306',"3389",'1521','8000','7002','7001','8080',"9090",'8089','4848'}

server = socket.socket(socket.AF_INET,socket.SOCK_STREAM)

for port in ports:

try:

data=server.connect_ex((ip, int(port)))

if data==0:

print(ip+":"+str(port)+"|open")

else:

print(ip+":"+str(port)+"|close")

pass

except Exception as err:

print("error")

#子域名查询-

#1.利用字典记载爆破进行查询

#2.利用bing或第三方接口进行查询

def zym_list_check(url):

url=url.replace("www.","")

for zym_list in open("dic.txt"):

zym_list=zym_list.replace("\n","")

zym_list_url=zym_list+"."+url

try:

ip=socket.gethostbyname(zym_list_url)

print(zym_list_url+"->"+ip)

time.sleep(0.1)

except Exception as e:

#print(zym_list_url+"->"+"error")

time.sleep(0.1)

#系统判断-

#1.基于TTL值进行判断

#2.基于第三方脚本进行判断

def os_check(url):

data = os.popen("nmap\\nmap -O "+url, "r").read()

print(data)

if __name__ == '__main__':

print("Test:python test.py www.xiaodi8.com all")

url = sys.argv[1]

check = sys.argv[2]

#print(url +"\n"+ check)

if check == "all":

ip_check(url)

cdn_check(url)

os_check(url)

port_check(url)

zym_list_check(url)

#cdn_check('www.baidu.com')

#port_check('www.baidu.com')

#zym_list_check('xueersi.com')

涉及资源:

https://www.jb51.net/softs/598504.html

https://blog.csdn.net/taohuaxinmu123/article/details/48828255

https://www.cnblogs.com/csnd/p/11807823.html

https://pan.baidu.com/s/13y3U6jX3WUYmnfKnXT8abQ 提取码:xiao

https://pan.baidu.com/s/1tQS1mUelmEh3I68AL7yXGg 提取码:xiao

77. 批量Fofa&SRC提取&POC验证

本课知识点:

Request 爬虫技术,lxml 数据提取,异常护理,Fofa 等使用说明

学习目的:

掌握利用公开或 0day 漏洞进行批量化的收集及验证脚本开发

演示案例:

Python 开发-某漏洞 POC 验证批量脚本

Python 开发-Fofa 搜索结果提取采集脚本

Python 开发-教育 SRC 报告平台信息提取脚本

相关脚本代码见下面涉及资源的网盘打包文件中

案例 3-SRC 报告平台信息提取脚本为后续 SRC 课程思路做准备

涉及资源

https://fofa.so/

https://src.sjtu.edu.cn/

https://www.secpulse.com/archives/42277.html 重要

https://pan.baidu.com/s/13y3U6jX3WUYmnfKnXT8abQ 提取码:xiao

78. 多线程Fuzz&War异或免杀&爆破

本课知识点:

协议模块使用,Request 爬虫技术,简易多线程技术,编码技术,Bypass 后门技术

学习目的:

掌握利用强大的模块实现各种协议连接操作(爆破或利用等),配合 Fuzz 吊打 WAF 等

演示案例:

Python 开发-简单多线程技术实现脚本

Python 开发-利用 FTP 模块实现协议爆破脚本

Python 开发-配合 Fuzz 实现免杀异或 Shell 脚本

案例 1-Python 开发-简单多线程技术实现脚本

queue,threading 模块使用

案例 2-Python 开发-利用 FTP 模块实现协议爆破脚本

1.ftplib 模块使用

2.遍历用户及密码字典

3.尝试连接执行命令判断

案例 3-Python 开发-配合 Fuzz 实现免杀异或 Shell 脚本

1.免杀异或 Shell 原理讲解及开发思路(参考及举例:!^@,"^?等)

2.基于 Fuzz 思路生成大量 Payload 代码并有序命名写入网站文件中

3.基于多线程实现批量访问 Shell 文件并提交测试是否正常连接回显

涉及资源:

https://github.com/zhanye/fuzzdb

https://github.com/stemmm/fuzzDicts

https://www.cnblogs.com/liujizhou/p/11806497.html

https://www.cnblogs.com/kaituorensheng/p/4480512.html

https://www.cnblogs.com/xiao-apple36/p/9675185.html

https://blog.csdn.net/qq_41617034/article/details/104441032

https://pan.baidu.com/s/13y3U6jX3WUYmnfKnXT8abQ 提取码:xiao

79. sqlmap&Tamper&Pocsuite

本课知识点:

Request 爬虫技术,Sqlmap 深入分析,Pocsuite 分析,框架代码二次修改等

本课目的:

掌握安全工具的 API 接口开发利用,掌握优秀框架的二次开发插件引用等

演示案例:

Sqlmap_Tamper 模块脚本编写绕过滤

SqlmapAPI 调用实现自动化 SQL 注入安全检测

Pocsuite3 漏扫框架二次开发 POC/EXP 引入使用

案例 1-Sqlmap_Tamper 模块脚本编写绕过滤

案例 2-SqlmapAPI 调用实现自动化 SQL 注入安全检测

参考:https://www.freebuf.com/articles/web/204875.html

应用案例:前期通过信息收集拿到大量的 URL 地址,这个时候可以配合 SqlmapAPI 接口进行批量的 SQL

注入检测(SRC 挖掘)

开发当前项目过程:(利用 sqlmapapi 接口实现批量 URL 注入安全检测)

1.创建新任务记录任务 ID @get("/task/new")

2.设置任务 ID 扫描信息 @post("/option//set ")

3.开始扫描对应 ID 任务 @post("/scan//start")

4.读取扫描状态判断结果 @get("/scan//status")

5.如果结束删除 ID 并获取结果 @get("/task//delete")

6.扫描结果查看@get("/scan//data")

案例 3-Pocsuite3 漏扫框架二次开发 POC/EXP 引入使用

参考:https://www.freebuf.com/articles/people/162868.html

开发当前项目过程:(利用已知框架增加引入最新或内部的 EXP 进行安全检测)

1.熟悉 Pocsuite3 项目使用及介绍

2.熟悉使用命令及代码文件对应情况

3.选取 Glassfish 漏洞进行编写测试

4.参考自带漏洞模版代码模仿写法测试

python cli.py -u x.x.x.x -r Glassfish.py --verify

涉及资源:

http://sqlmap.org/

https://github.com/knownsec/pocsuite

https://www.freebuf.com/articles/web/204875.html

https://www.freebuf.com/articles/people/162868.html