zookeeper单机版安装-详细教程

zookeeper单机版安装

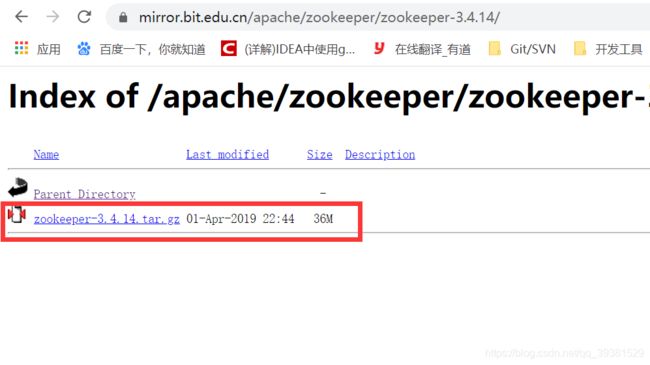

一、下载地址

https://mirror.bit.edu.cn/apache/zookeeper/zookeeper-3.4.14/

二、准备好一台Linux服务,我这边使用的是虚拟机

如果虚拟机未安装可以参考如下虚拟机安装教程

https://blog.csdn.net/qq_39381529/article/details/106398761

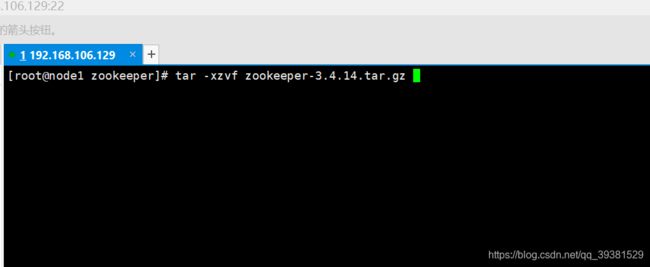

三、使用命令tar -xzvf zookeeper-3.4.14.tar.gz解压下载好的解压包

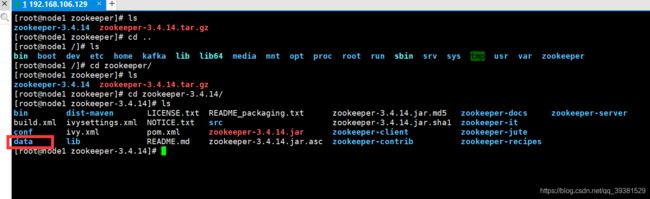

四、使用mkdir命令在根目录zookeeper下创建data文件夹存放快照

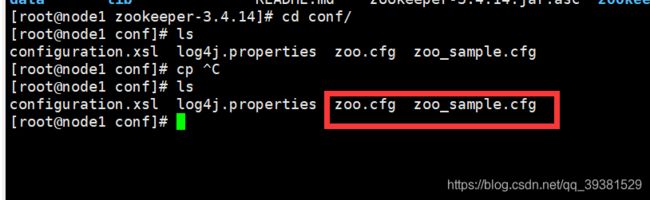

五、进入conf目录将zoo_sample.cfg copy一份zoo.cfg

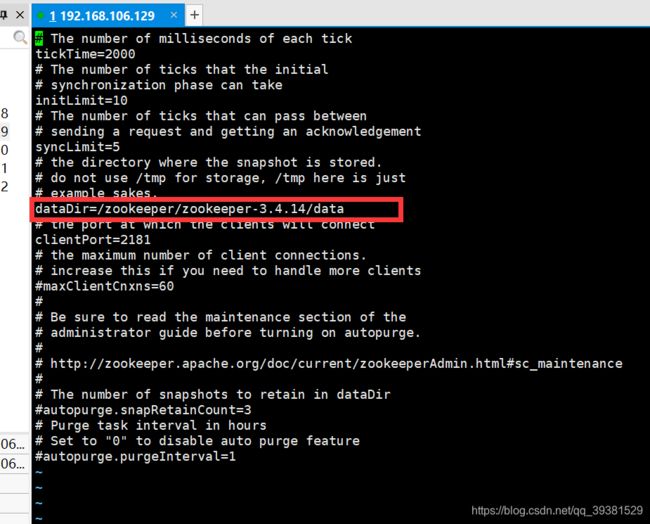

六、使用vi zoo.cfg修改zoo.cfg文件,将路径改成刚刚创建data的路劲dataDir=/zookeeper/zookeeper-3.4.14/data

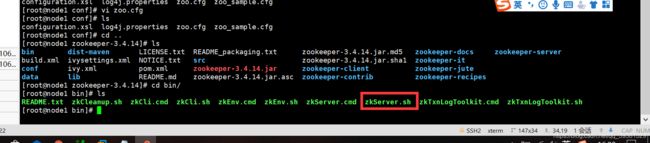

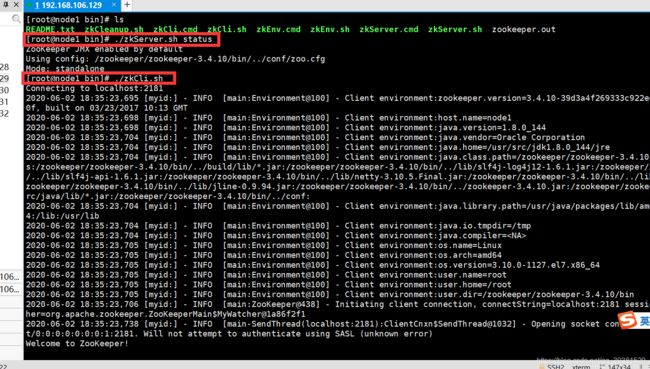

七、进入的zookeeper的bin目录下 cd bin/

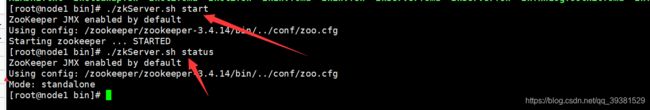

1、启动命令 ./zkServer.sh start

2、关闭命令 ./zkServer.sh stop

3、查看状态 ./zkServer.sh status

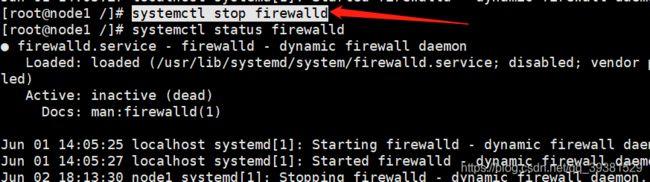

八、 linux服务上的防火墙状态

备注:防火墙一定要关闭不然会一直出现Will not attempt to authenticate using SASL (unknown error)这个异常

1、查看防火墙状态命令:systemctl status firewalld

2、关闭防火墙命令: systemctl stop firewalld

3、永久关闭防火墙

systemctl disable firewalld

chkconfig iptables off

4:重启防火墙

systemctl enable firewalld

service iptables restart

九、使用代码进行测试

package com.itcast.zookeeper;

import java.util.concurrent.CountDownLatch;

import org.apache.zookeeper.WatchedEvent;

import org.apache.zookeeper.Watcher;

import org.apache.zookeeper.ZooKeeper;

public class ZookeeperConnection implements Watcher{

static CountDownLatch latch = new CountDownLatch(1);

static ZooKeeper zooKeeper;

public static void main(String[] args) throws Exception{

Watcher watcher;

zooKeeper = new ZooKeeper("192.168.106.129:2181", 5000, new ZookeeperConnection());

latch.await();

}

public void process(WatchedEvent event) {

if(event.getType() == Event.EventType.None){

if(event.getState() == Event.KeeperState.SyncConnected){

System.out.println("连接成功");

latch.countDown();

}else if(event.getState() == Event.KeeperState.Disconnected){

System.out.println("断开连接");

}else if(event.getState() == Event.KeeperState.Expired){

System.out.println("会话超时");

}else if(event.getState() == Event.KeeperState.AuthFailed){

System.out.println("认证失败");

}

}

}

}

十、 相关命令使用

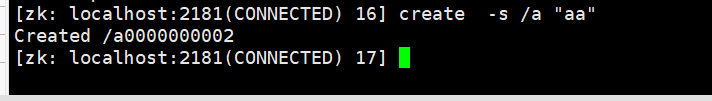

1、创建节点命令

//-s为有序结点,-e为临时结点

create [-s] [-e] path data 1-1、首先查看zookeeper是否启动以及进入客户端

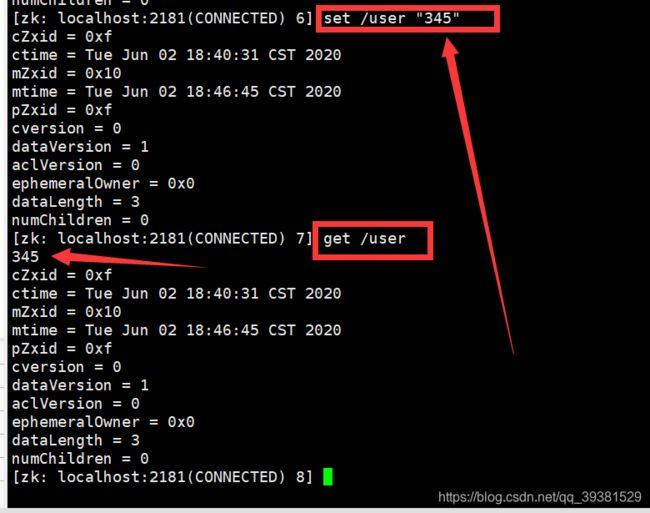

1-2、创建持久化节点

命令:create /user mosong

创建完成后通过get命令获取创建的的值

使用set命令更新创建值

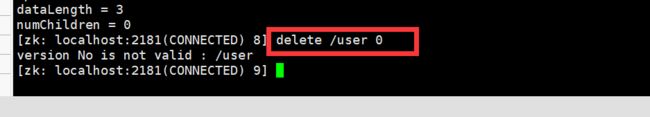

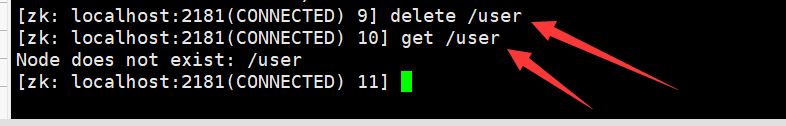

删除节点,也可以传入版本号,当你传入的数据版本号 (dataVersion) 和当前节点的数据版本号不符合时,zookeeper 不会执行删除操作

查看节点的状态,使用stat查看节点状态时候不会返回节点中的内容

查看节点列表 ls /

1-3、创建临时节点

获取临时节点信息

1-4、监听器get path watch

[zk: localhost:2181(CONNECTED) 4] get /hadoop watch [zk: localhost:2181(CONNECTED) 5] set /hadoop 45678 WATCHER:: WatchedEvent state:SyncConnected type:NodeDataChanged path:/hadoop #节点 值改变

监听器的状态

[zk: localhost:2181(CONNECTED) 7] stat /hadoop watch [zk: localhost:2181(CONNECTED) 8] set /hadoop 112233 WATCHER:: WatchedEvent state:SyncConnected type:NodeDataChanged path:/hadoop #节点 值改变十一、zookeeper权限

1、zookeeper的acl权限控制

zookeeper 类似文件系统,client 可以创建节点、更新节点、删除节点,那么 如何做到节点的权限的控制呢?zookeeper的access control list 访问控制列表可以做到 这一点。 acl 权限控制,使用scheme:id:permission 来标识,主要涵盖 3 个方面:

权限模式(scheme):授权的策略

授权对象(id):授权的对象

权限(permission):授予的权限

其特性如下: zooKeeper的权限控制是基于每个znode节点的,需要对每个节点设置权限 每个znode支持设置多种权限控制方案和多个权限

子节点不会继承父节点的权限,客户端无权访问某节点,但可能可以访问它的子节点

setAcl /test2 ip:192.168.60.130:crwda // 将节点权限设置为Ip:192.168.60.130 的客户端可以对节点进行增、删、改、查、管理权限2、权限模式

采用何种方式授权

| 方案 | 描述 |

| world | 只有一个用户:anyone,代表登录zokeeper所有人(默认) |

| ip | 对客户端使用IP地址认证 |

| auth | 使用已添加认证的用户认证 |

| digest | 使用“用户名:密码”方式认证 |

3、授权的对象

给谁授予权限

授权对象ID是指,权限赋予的实体,例如:IP 地址或用户

4、授予的权限

授予什么权限

create、delete、read、writer、admin也就是 增、删、改、查、管理权限, 这5种权限简写为cdrwa,注意:这5种权限中,delete是指对子节点的删除权限,其它4种 权限指对自身节点的操作权限

| 权限 | ACL简写 | 描述 |

| create | c | 可以创建子节点 |

| delete | d | 可以删除子节点(仅下一级节点) |

| read | r | 可以读取节点数据及显示子节点列表 |

| write | w | 可以设置节点数据 |

| admin | a | 可以设置节点访问控制列表权限 |

5、授权的相关命令

| 命令 | 使用方式 | 描述 |

| getAcl | getAcl | 读取ACL权限 |

| setAcl | setAcl | 设置ACL权限 |

| addauth | addauth | 添加认证用户 |

6、授权模式案列

6-1、world授权模式

命令:setAcl

[zk: localhost:2181(CONNECTED) 1] create /node1 "node1" Created /node1

[zk: localhost:2181(CONNECTED) 2] getAcl /node1 'world,'anyone #world方式对所有用户进行授权 : cdrwa #增、删、改、查、管理

[zk: localhost:2181(CONNECTED) 3] setAcl /node1 world:anyone:cdrwa cZxid = 0x2 ctime = Fri Dec 13 22:25:24 CST 2019 mZxid = 0x2 mtime = Fri Dec 13 22:25:24 CST 2019 pZxid = 0x2 cversion = 0 dataVersion = 0 aclVersion = 1 ephemeralOwner = 0x0 dataLength = 5 numChildren = 06-2、IP授权模式:

命令:setAcl

注意:远程登录zookeeper命令:./zkCli.sh -server ip

[zk: localhost:2181(CONNECTED) 18] create /node2 "node2" Created /node2

[zk: localhost:2181(CONNECTED) 23] setAcl /node2 ip:192.168.60.129:cdrwa cZxid = 0xe ctime = Fri Dec 13 22:30:29 CST 2019 mZxid = 0x10 mtime = Fri Dec 13 22:33:36 CST 2019 pZxid = 0xe cversion = 0 dataVersion = 2 aclVersion = 1 ephemeralOwner = 0x0 dataLength = 20 numChildren = 0

[zk: localhost:2181(CONNECTED) 25] getAcl /node2 'ip,'192.168.60.129 : cdrwa

#使用IP非 192.168.60.129 的机器 [zk: localhost:2181(CONNECTED) 0] get /node2 Authentication is not valid : /node2 #没有权限6-3、Auth授权模式

命令:addauth digest

[zk:localhost:2181(CONNECTED) 2] create /node3 "node3" Created /node3

#添加认证用户 [zk: localhost:2181(CONNECTED) 4] addauth digest itcast:123456

[zk: localhost:2181(CONNECTED) 1] setAcl /node3 auth:itcast:cdrwa cZxid = 0x15 ctime = Fri Dec 13 22:41:04 CST 2019 mZxid = 0x15 mtime = Fri Dec 13 22:41:04 CST 2019 pZxid = 0x15 cversion = 0 dataVersion = 0 aclVersion = 1 ephemeralOwner = 0x0 dataLength = 5 numChildren = 0

[zk: localhost:2181(CONNECTED) 0] getAcl /node3 'digest,'itcast:673OfZhUE8JEFMcu0l64qI8e5ek= : cdrwa

#添加认证用户后可以访问 [zk: localhost:2181(CONNECTED) 3] get /node3 node3 cZxid = 0x15 ctime = Fri Dec 13 22:41:04 CST 2019 mZxid = 0x15 mtime = Fri Dec 13 22:41:04 CST 2019 pZxid = 0x15 cversion = 0 dataVersion = 0 aclVersion = 1 ephemeralOwner = 0x0 dataLength = 5 numChildren = 06-4、Digest授权模式

命令:setAcl

这里的密码是经过SHA1及BASE64处理的密文,在SHELL中可以通过以下命令计算:

echo -n

先来计算一个密文

echo -n itheima:123456 | openssl dgst -binary -sha1 | openssl base64

[zk: localhost:2181(CONNECTED) 4] create /node4 "node4" Created /node4

#使用是上面算好的密文密码添加权限: [zk: localhost:2181(CONNECTED) 5] setAcl /node4 digest:itheima:qlzQzCLKhBROghkooLvb+Mlwv4A=:cdrwa cZxid = 0x1c ctime = Fri Dec 13 22:52:21 CST 2019 mZxid = 0x1c mtime = Fri Dec 13 22:52:21 CST 2019 pZxid = 0x1c cversion = 0 dataVersion = 0 aclVersion = 1 ephemeralOwner = 0x0 dataLength = 5 numChildren = 0

[zk: localhost:2181(CONNECTED) 6] getAcl /node4 'digest,'itheima:qlzQzCLKhBROghkooLvb+Mlwv4A= : cdrwa

[zk: localhost:2181(CONNECTED) 3] get /node4 Authentication is not valid : /node4 #没有权限

[zk: localhost:2181(CONNECTED) 4] addauth digest itheima:123456 #添加 认证用户

[zk: localhost:2181(CONNECTED) 5] get /node4 1 #成功读取数据 cZxid = 0x1c ctime = Fri Dec 13 22:52:21 CST 2019 mZxid = 0x1c mtime = Fri Dec 13 22:52:21 CST 2019 pZxid = 0x1c cversion = 0 dataVersion = 0 aclVersion = 1

ephemeralOwner = 0x0

dataLength = 5 numChildren = 06-5、多种模式授权:

同一个节点可以同时使用多种模式授权

[zk: localhost:2181(CONNECTED) 0] create /node5 "node5" Created /node5 [zk: localhost:2181(CONNECTED) 1] addauth digest itcast:123456 #添加认 证用户 [zk: localhost:2181(CONNECTED) 2] setAcl /node5 ip:192.168.60.129:cdra,auth:itcast:cdrwa,digest:itheima:qlzQzCLKhBROgh kooLvb+Mlwv4A=:cdrwa