《网络协议》05. 网络通信安全 · 密码技术

title: 《网络协议》05. 网络通信安全 · 密码技术

date: 2022-09-10 15:16:15

updated: 2023-11-12 07:03:52

categories: 学习记录:网络协议

excerpt: 网络通信安全(ARP 欺骗,DoS & DDoS,SYN 洪水攻击,LAND 攻击,DNS 劫持,HTTP 劫持)、密码技术(单向散列函数,对称加密,非对称加密,混合密码系统)、数字签名、证书。

comments: false

tags:

top_image: /images/backimg/SunsetClimbing.png

网络协议

- 1:网络通信安全

-

- 1.1:ARP 欺骗

- 1.2:DoS & DDoS

-

- 1.2.1:防御

- 1.3:SYN 洪水攻击

- 1.4:LAND 攻击

- 1.5:DNS 劫持

- 1.6:HTTP 劫持

- 2:密码技术

-

- 2.1:单向散列函数

-

- 2.1.1:特点

- 2.1.2:常见的散列函数

- 2.1.3:检查数据完整性

- 2.1.4:密码保护

- 2.1.5:相关网站

- 2.2:对称加密

-

- 2.2.1:DES

- 2.2.2:3DES

- 2.2.3:AES

- 2.2.4:密钥配送问题

- 2.3:非对称加密

-

- 2.3.1:公钥 & 私钥

- 2.3.2:非对称加密密钥配送

- 2.4:混合密码系统

-

- 2.4.1:加密

- 2.4.2:解密

- 2.4.3:加解密流程示例

- 2.5:思考

- 3:数字签名

-

- 3.1:签名过程

- 3.2:过程改进

- 3.3:补充

- 3.4:公钥 & 私钥再总结

- 3.5:公钥的合法性

- 4:证书

-

- 4.1:使用

- 4.2:注册 & 下载

网络协议从入门到底层原理。

1:网络通信安全

网络通信中面临的 4 种安全威胁:

- 截获:窃听通信内容

- 中断:中断网络通信

- 篡改:篡改通信内容

- 伪造:伪造通信内容

1.1:ARP 欺骗

ARP 欺骗(ARP spoofing),又称 ARP 毒化(ARP poisoning)、ARP 病毒、ARP 攻击。

- 可让攻击者获取局域网上的数据包甚至可篡改数据包

- 可让网络上特定电脑之间无法正常通信

- 让送至特定 IP 地址的流量被错误送到攻击者所取代的地方

属于网络层攻击。

核心步骤举例:

- 假设主机 C 是攻击者,主机 A、B 是被攻击者

- C 只要收到过 A、B 发送的 ARP 请求,就会拥有 A、B 的 IP、MAC 地址,就可以进行欺骗活动

- C 发送一个 ARP 响应给 B,把响应包里的源 IP 设为 A 的 IP 地址,源 MAC 设为 C 的 MAC 地址

- B 收到 ARP 响应后,更新它的 ARP 表,把 A 的 MAC 地址(IP_A,MAC_A)改为(IP_A,MAC_C)

- 当 B 要发送数据包给 A 时,它根据 ARP 表来封装数据包的头部,把目标 MAC 地址设为 MAC_C,而非 MAC_A

- 当交换机收到 B 发送给 A 的数据包时,根据此包的目标 MAC 地址(MAC_C)而把数据包转发给 C

- C 收到数据包后,可以把它存起来后再发送给 A,达到窃听效果。C 也可以篡改数据后才发送数据包给 A

防护:

-

静态ARP

-

DHCP Snooping

网络设备可借由 DHCP 保留网络上各电脑的 MAC 地址,在伪造的 ARP 数据包发出时即可侦测到 -

利用一些软件监听 ARP 的不正常变动

-

…

1.2:DoS & DDoS

DoS 攻击(拒绝服务攻击,Denial-of-Service attack)

- 使目标电脑的网络或系统资源耗尽,使服务暂时中断或停止,导致其正常用户无法访问

DDoS攻击(分布式拒绝服务攻击,Distributed Denial-of-Service attack)

- 黑客使用网络上两个或以上被攻陷的电脑作为 “ 僵尸 ” 向特定的目标发动 DoS 攻击

DoS 攻击可以分为 2 大类:

- 带宽消耗型:UDP 洪水攻击、ICMP 洪水攻击

- 资源消耗型:SYN 洪水攻击、LAND 攻击

1.2.1:防御

防御方式通常为:入侵检测、流量过滤、多重验证

防火墙

- 防火墙可以设置规则,例如允许或拒绝特定通讯协议,端口或 IP 地址

- 当攻击从少数不正常的 IP 地址发出时,可以简单的使用拒绝规则阻止一切从攻击源 IP 发出的通信

- 复杂攻击难以用简单规则来阻止,例如 80 端口遭受攻击时不可能拒绝端口所有的通信,因为同时会阻止合法流量

- 防火墙可能处于网络架构中过后的位置,路由器可能在恶意流量达到防火墙前即被攻击影响

交换机

- 大多数交换机有一定的速度限制和访问控制能力

路由器

- 和交换机类似,路由器也有一定的速度限制和访问控制能力

黑洞引导

- 将所有受攻击计算机的通信全部发送至一个 “ 黑洞 ”(空接口或不存在的计算机地址)或者有足够能力处理洪流的网络设备商,以避免网络受到较大影响

流量清洗

- 当流量被送到 DDoS 防护清洗中心时,通过采用抗 DDoS 软件处理,将正常流量和恶意流量区分

- 正常的流量则回注回客户网站

- 堵塞网络带宽的流量将被过滤,而正常的流量可正常通过

1.3:SYN 洪水攻击

SYN 洪水攻击(SYN flooding attack),攻击者发送一系列的 SYN 请求到目标,然后让目标因收不到 ACK(第 3 次握手)而进行等待,消耗资源。

属于传输层攻击。

攻击方法:

- 跳过发送最后的 ACK 信息

- 修改源 IP 地址,让目标送 SYN-ACK 到伪造的 IP 地址,因此目标永不可能收到 ACK(第 3 次握手)

防护参考:RFC 4987

1.4:LAND 攻击

LAND 攻击(局域网拒绝服务攻击,Local Area Network Denial attack),通过持续发送相同源地址和目标地址的欺骗数据包,使目标试图与自己建立连接,消耗系统资源直至崩溃。

属于传输层攻击。

有些系统存在设计上的缺陷,允许设备接受并响应来自网络、却宣称来自于设备自身的数据包,导致循环应答。

防护:

- 大多数防火墙都能拦截类似的攻击包,以保护系统

- 部分操作系统通过发布安全补丁修复了这一漏洞

- 路由器应同时配置上行与下行筛选器,屏蔽所有源地址与目标地址相同的数据包

1.5:DNS 劫持

DNS劫持,又称为域名劫持

- 攻击者篡改了某个域名的解析结果,使得指向该域名的 IP 变成了另一个 IP

- 导致对相应网址的访问被劫持到另一个不可达的或者假冒的网址

- 从而实现非法窃取用户信息或者破坏正常网络服务的目的

属于应用层攻击。

为防止 DNS 劫持,可以考虑使用更靠谱的 DNS 服务器,比如:

114.114.114.114(https://www.114dns.com/)- 谷歌:

8.8.8.8、8.8.4.4 - 微软:

4.2.2.1、4.2.2.2 - 百度:

180.76.76.76 - 阿里:

223.5.5.5、223.6.6.6

1.6:HTTP 劫持

HTTP 劫持:对 HTTP 数据包进行拦截处理,比如插入 JS 代码。

属于应用层攻击。

比如访问某些网站时,在右下角多了个莫名其妙的弹窗广告。

2:密码技术

2.1:单向散列函数

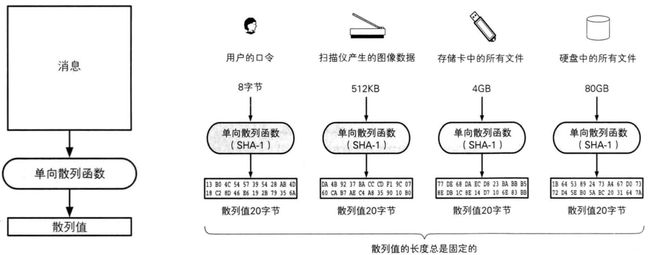

单向散列函数(One-way hash function),可以根据根据消息内容计算出散列值。

单向散列函数,也被称为:

消息摘要函数(message digest function)

哈希函数(hash function)

散列值的长度和消息的长度无关,无论消息是多少,散列函数都会计算出固定长度的散列值。

输出的散列值,也被称为:

消息摘要(message digest)

指纹(fingerprint)

2.1.1:特点

单向散列函数特点

- 根据任意长度的消息,计算出固定长度的散列值

- 计算速度快,能快速计算出散列值

- 具备单向性

- 消息不同,散列值不同,具有雪崩效应

2.1.2:常见的散列函数

- MD4,MD5

产生 128 bit 的散列值,MD 就是 Message Digest 的缩写。已不安全。 - SHA-1

产生 160 bit 的散列值,已不安全。 - SHA-2

SHA-256,SHA-384,SHA-512,散列值长度分别是 256 bit,384 bit,512 bit - SHA-3

全新标准

2.1.3:检查数据完整性

应用单向散列函数来防止数据被篡改:

2.1.4:密码保护

现在数据库不会直接存储密码明文,存储的都是加密过后的值。

2.1.5:相关网站

MD5 加密

https://www.cmd5.com/hash.aspx

MD5 解密

https://www.cmd5.com/

其他加密

https://www.sojson.com/encrypt_des.html

https://tool.chinaz.com/tools/md5.aspx

2.2:对称加密

对称加密(Symmetric Cryptography)中,加密、解密使用同一个密钥。

也称为对称密码。

常见的对称加密算法:

- DES

- 3DES

- AES

2.2.1:DES

DES(Data Encryption Standard)是一种将 64 bit 明文加密成 64 bit 密文的对称加密算法,密钥长度是 56 bit。

- 规格上来说,密钥长度是 64 bit,但每隔 7 bit 会设置一个用于错误检查,因此密钥长度实质上是 56 bit

- 由于 DES 每次只能加密 64 bit 的数据,遇到比较大的数据,需要对 DES 加密进行迭代(反复)

- 目前已经可以在短时间内被破解,所以不建议使用

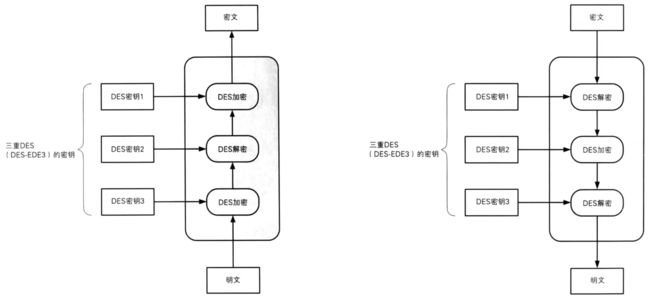

2.2.2:3DES

3DES(Triple Data Encryption Algorithm),将 DES 重复 3 次所得到的一种密码算法,也叫做 3 重 DES。

- 三重 DES 并不是进行三次 DES 加密(

Encryption -> Encryption -> Encryption) - 而是

Encryption -> Decryption -> Encryption或Dncryption -> Eecryption -> Dncryption

目前还被一些银行等机构使用,但处理速度不高,安全性逐渐暴露出问题。

加解密过程:

- 若 3 个密钥都是不同的,也称为 DES-EDE3

- 若密钥 1、密钥 3 相同,密钥 2 不同,称为 DES-EDE2

如果所有密钥都使用同一个,则结果与普通的 DES 是等价的。

2.2.3:AES

AES(Advanced Encryption Standard),取代 DES 成为对称加密算法的新标准,又称 Rijndeal 加密法。

AES 的密钥长度有 128、192、256 bit 三种。

目前 AES 已经逐步取代 DES、3DES ,成为首选的对称加密算法。

它经过了全世界密码学家进行的高品质验证工作。

一般来说,我们不应该去使用任何自制的密码算法,而是使用 AES。

2.2.4:密钥配送问题

在使用对称加密时,一定会遇到密钥配送问题。

- 如果 Alice 将对称加密过的消息发给了 Bob,只有将密钥发送给 Bob,Bob 才能完成解密。

- 在发送密钥过程中,可能会被 Eve 窃取密钥,最后 Eve 也能完成解密。

解决方法:

- 事先共享密钥(比如私下共享)

- 密钥分配中心(Key Distribution Center,KDC)

- Diffie-Hellman 密钥交换

- 非对称加密

2.3:非对称加密

非对称加密(Asymmetric Cryptography)中,密钥分为公钥、私钥,它们并不相同。

也称为公钥密码(Public-key Cryptography)。

- 加密密钥:一般是公开的,因此该密钥称为公钥(public key)

- 解密密钥:由消息接收者自己保管,不能公开,因此也称为私钥(private key)

2.3.1:公钥 & 私钥

公钥和私钥是对应的,不能单独生成。一对公钥和私钥统称为密钥对(key pair)

- 由公钥加密的密文,必须使用与该公钥对应的私钥才能解密

- 由私钥加密的密文,必须使用与该私钥对应的公钥才能解密

非对称加密基于一些数学难题,例如大素数分解或椭圆曲线离散对数问题。

关于非对称加密的原理,这个 up 主的视频讲解的浅显易懂:

《小学生都懂的 RSA 加密算法原理》:

https://www.bilibili.com/video/BV1gf4y1r75B/

目前使用最广泛的非对称加密算法是 RSA。

RSA 的名字由它的 3 位开发者,Ron Rivest、Adi Shamir、Leonard Adleman 的姓氏首字母组成。

2.3.2:非对称加密密钥配送

- 由消息的接收者,生成一对公钥、私钥

- 将公钥发给消息的发送者

- 消息的发送者使用公钥加密消息

非对称加密的加解密速度比对称加密要慢。

2.4:混合密码系统

对称加密的缺点:

- 不能很好地解决密钥配送问题(密钥会被窃听)

非对称加密的缺点:

- 加密解密速度比较慢

混合密码系统(Hybrid Cryptosystem):将对称加密和非对称加密的优势相结合。

- 解决了非对称加密速度慢的问题,并通过非对称加密解决了对称加密的密钥配送问题

- 网络上的密码通信所用的 SSL/TLS 都运用了混合密码系统

2.4.1:加密

会话密钥(session key)

- 为本次通信随机生成的临时密钥

- 作为对称加密的密钥,用于加密消息,提高速度

加密步骤(发送消息)

- 首先,消息发送者要拥有消息接收者的公钥

- 生成会话密钥,作为对称加密的密钥,加密消息

- 用消息接收者的公钥,加密会话密钥

- 将前一步生成的加密结果,一并发给消息接收者

发送出去的内容包括:

- 用会话密钥加密的消息(加密方法:对称加密)

- 用公钥加密的会话密钥(加密方法:非对称加密)

2.4.2:解密

解密步骤(收到消息)

- 消息接收者用自己的私钥解密出会话密钥

- 再用第 1 步解密出来的会话密钥,解密消息

2.4.3:加解密流程示例

假设 Alice 要发消息给 Bob。

发送过程(加密过程):

- Bob 先生成一对公钥、私钥

- Bob 把公钥共享给 Alice

- Alice 随机生成一个会话密钥(临时密钥)

- Alice 用会话密钥加密需要发送的消息(使用对称加密)

- Alice 用 Bob 的公钥加密会话密钥(使用非对称加密)

- Alice 把第 4、5 步的加密结果,一并发送给 Bob

接收过程(解密过程):

7. Bob 利用自己的私钥解密会话密钥(使用非对称加密)

8. Bob 利用会话密钥解密发送过来的消息(使用对称加密)

2.5:思考

Alice 发的内容有可能是被篡改的,或者有人伪装成 Alice 发消息,或者就是 Alice 发的,但她否认发过此消息。

那么,Bob 如何确定这段消息的真实性?如何识别篡改、伪装、否认?

解决方案:数字签名。

3:数字签名

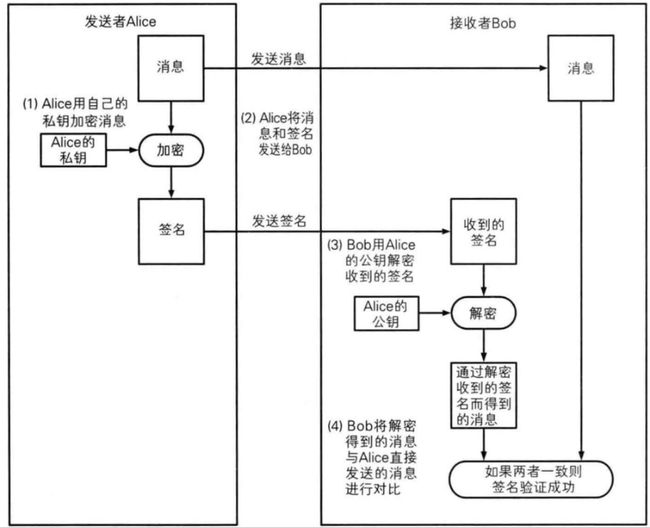

在数字签名技术中,有以下 2 种行为:

- 生成签名

由消息的发送者完成,通过 “ 签名密钥 ” 生成 - 验证签名

由消息的接收者完成,通过 “ 验证密钥 ” 验证

如何保证这个签名是消息发送者自己签的?

- 用消息发送者的私钥进行签名

3.1:签名过程

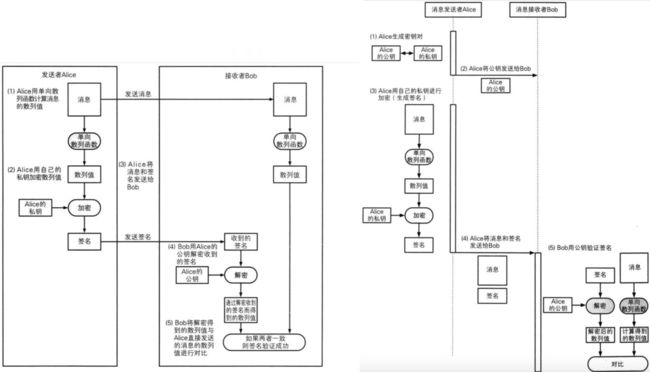

3.2:过程改进

3.3:补充

如果有人篡改了消息内容或签名内容,会是什么结果?

- 签名验证失败,证明内容被篡改了

数字签名能不能保证机密性?

- 数字签名的作用不是为了保证机密性,仅仅是为了能够识别内容有没有被篡改

数字签名的作用?

- 确认消息的完整性

- 识别消息是否被篡改

- 防止消息发送人否认

3.4:公钥 & 私钥再总结

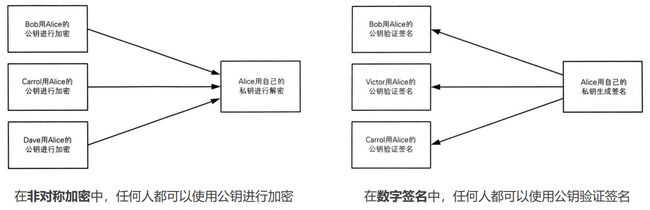

数字签名,其实就是将非对称加密反过来使用。

- 既然是加密,那肯定是不希望别人知道我的消息,所以只有我才能解密。

- 公钥负责加密,私钥负责解密

- 既然是签名,那肯定是不希望有人冒充我发消息,所以只有我才能签名。

- 私钥负责签名,公钥负责验签

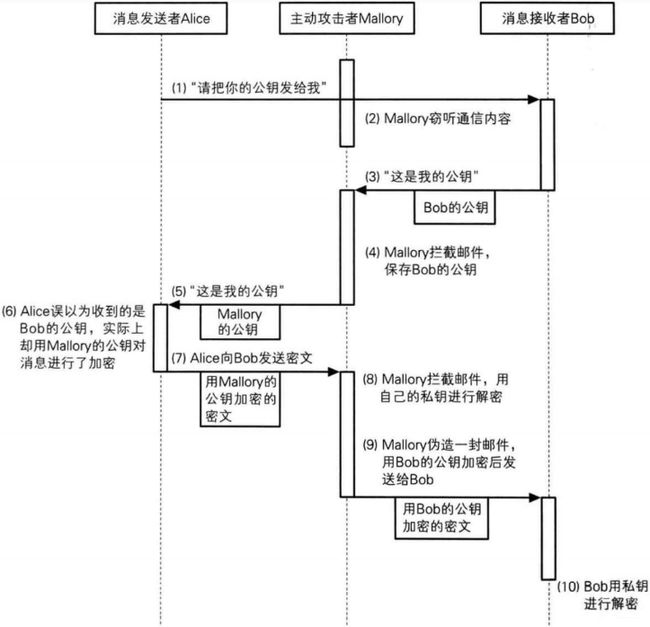

3.5:公钥的合法性

如果遭遇了中间人攻击,那么公钥将可能是伪造的。

如何验证公钥的合法性?

- 证书

4:证书

说到证书,首先联想到的是驾驶证、毕业证、英语四六级证等等,都是由权威机构认证的。

密码学中的证书(Certificate),全称叫公钥证书(Public-key Certificate,PKC)。

- 包含邮箱等个人信息,以及此人的公钥。

- 由认证机构(Certificate Authority,CA)施加数字签名。

CA 就是能够认定 “公钥确实属于此人” 并能够生成数字签名的个人或者组织

有国际性组织、政府设立的组织。

有通过提供认证服务来盈利的企业。

个人也可以成立认证机构。

4.1:使用

各大 CA 的公钥,已经默认内置在浏览器和操作系统中。

4.2:注册 & 下载

但见泪痕湿,不知心恨谁。

——《怨情》(唐)李白