App测试基础内容

注意:仅用于本人学习的笔记记录,禁止进行传播分享,一旦造成严重后果与本人无关!!!

一、App渗透测试原理

app渗透和web渗透区别不大

网站找不到后台

最传统:放在网站目录里

放在同IP的不同端口里面

放在不同的子域名(赌博网站最多)

放在毫无关系的地方

二、安装安卓模拟器+抓包(雷电模拟器)

添加代理

添加burp证书(.crt后缀)

三、常见的防抓包方法

常见的防御手段:

1、证书校验(其实就是https,我们用burp的证书就可以绕过)

2、代理屏蔽(使用okhttp框架,这里可以是设置五代理模式,不走系统代理)

破局:利用软件挂(postern)走charles

3、单向认证,证书绑定(SSL单边校验,客户端验证服务端的身份)

破局:hook[我们通过技术手段不让代码执行到那一块]

解包app,改代码,捞里面的合法证书来伪装

4、双向认证(安卓并不常见,两边都需要检测)

四、防抓包方法原理解析+绕过

抓包过程:

app -> 目标 [他们有各自的密码]

app -> burp -> 目标 [burp看不懂他们的东西]

证书的核心:让app用burp的证书进行通行

app -> burp [burp的证书] -> 目标通信 [正常的证书]

单向认证:

app会检测和我通信的人证书是否合法 [内置一本证书]

burp生成一本和app内置证书一样的证书 [工具]

使用XP框架的JustTrustMe来进行绕过,自动化检测是否存在单向认证,如果有直接帮你hook掉【帮你卡住,让app不进入检测证书的环节,看apk客户端测试】

双向认证:

客户端检测、服务端检测JustTrustMe

五、apk客户端测试

charles

证书安装:

help -> ssl proxying -> install charles root certificate

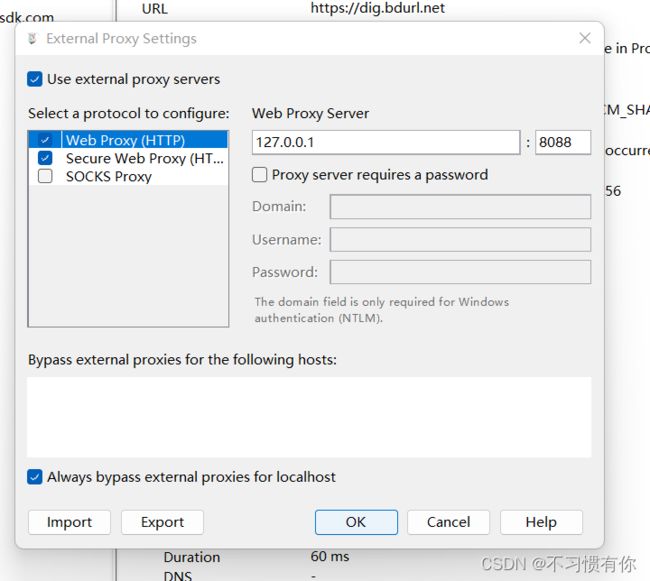

设置charles的上游代理抓http和https的包,与burp联动

设置charles抓包的代理

在Postern上设置代理

一、http的包与sock的包

二、设置代理规则

Charles + Postern 安卓模拟器抓包_潋澜的博客-CSDN博客_postern安卓

Xposed框架未安装解决方法 | 图形识别 | 文章中心 | 北京新昕科技有限公司

https://archive.org/download/xposed-sdk22

https://github.com/Fuzion24/JustTrustMe/releases/tag/v.2