渗透武器库--burpSuite实战(最强web安全工具,没有之一)

点击"仙网攻城狮”关注我们哦~

让我们每天进步一点点

简介

Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

该工具在kali中有集成,kali系统安装方式:

渗透利器--最新版kali2020系统安装(超详细)

Windows版本可以百度一下破解版

实战

运行Burp Suite并打开浏览器代理功能

1.Burp Suite工具标签页功能“差异”。

Proxy——是一个拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

Spider——是一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

Scanner[仅限专业版]——是一个高级的工具,执行后,它能自动地发现web 应用程序的安全漏洞。

Intruder——是一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

Repeater——是一个靠手动操作来补发单独的HTTP 请求,并分析应用程序响应的工具。

Sequencer——是一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

Decoder——是一个进行手动执行或对应用程序数据智能解码编码的工具。

Comparer——是一个实用的工具,通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

2.打开Burp Suite工具关闭拦截(打开软件后默认开启数据拦截功能)

(on状态变为off状态)

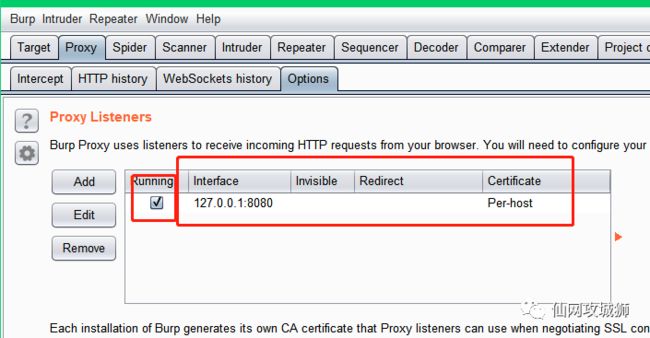

3.配置代理端口,默认情况下会配置8080端口,需要修改的话就点击Edit进行修改(打开多个web代理工具时需要注意端口冲突,未勾选就需要勾选)

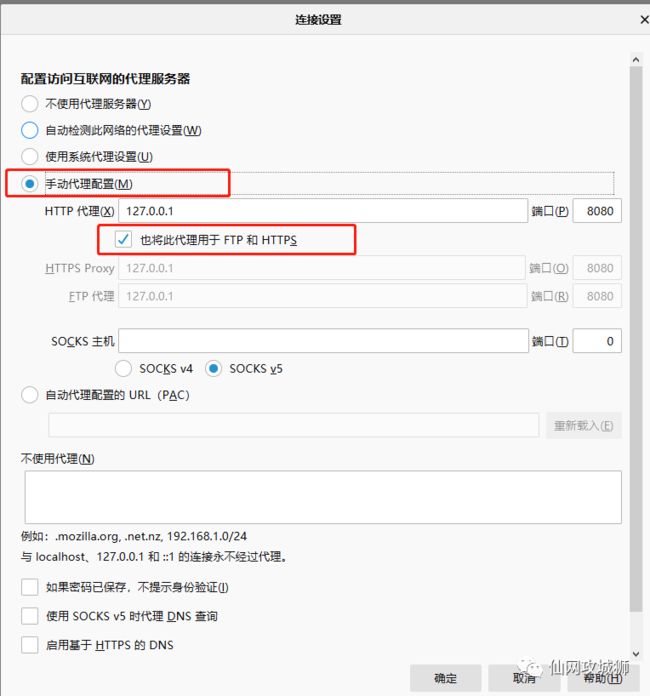

4.打开浏览器建议使用火狐firefox浏览器(因为谷歌浏览器会默认阻拦一些攻击行为),配置代理:点击选项-->网络设置。

5.在浏览器中打开需要渗透的网站

这里使用Metasploitable2 靶机系统,使用方法查看:

(让人欲罢不能的靶机系统)metasploitable2安装实战

6.查看Burp Suite工具中是否可以获取到数据包,完成

使用Burp Suite的Scanner模块进行漏洞扫描

扩展:

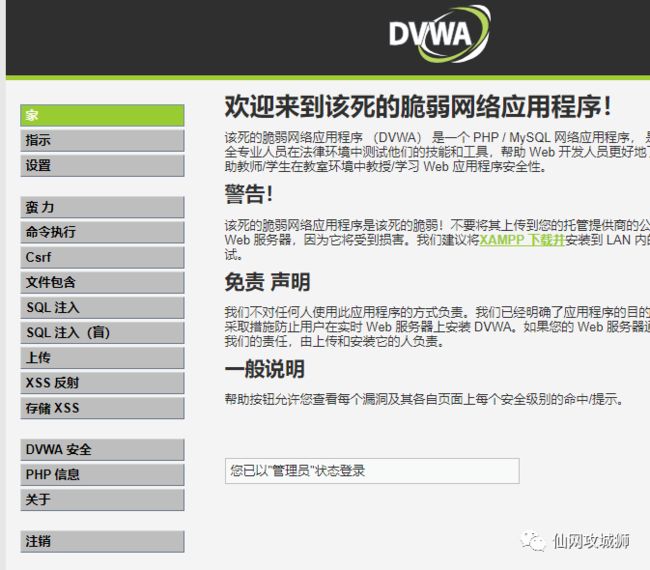

DVWA靶机简介:DVWA(dema vulnerable web application)是一个基于PHP/MYSQL环境写的一个web应用,其中包涵多种常见的web安全漏洞。

(翻译后的页面)

Brute Force(暴力(破解))

Command Injection(命令行注入)

CSRF(跨站请求伪造)

File Inclusion(文件包含)

File Upload(文件上传)

SQL Injection(SQL注入)

SQL Injection(Blind)(SQL盲注)

XSS(Reflected)(反射型跨站脚本)

XSS(Stored)(存储型跨站脚本)

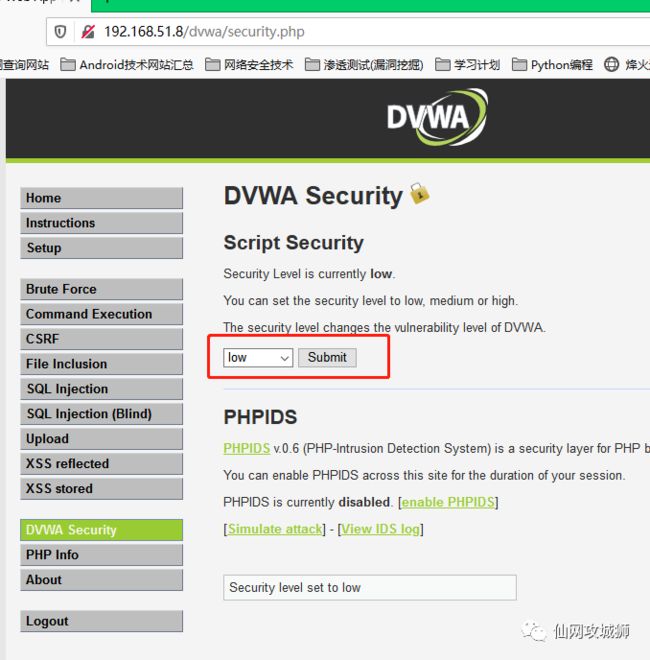

1.初学者使用dvwa的web靶机时建议调整安全等级为low,点击submit保存。

2.打开Burp Suite工具补充身份信息。

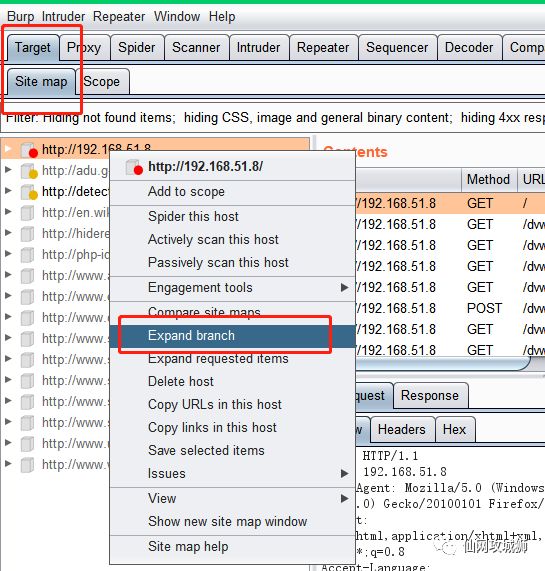

3.在Target页中找到刚刚访问的web地址,右键选择Expand branch选择扫描目标。

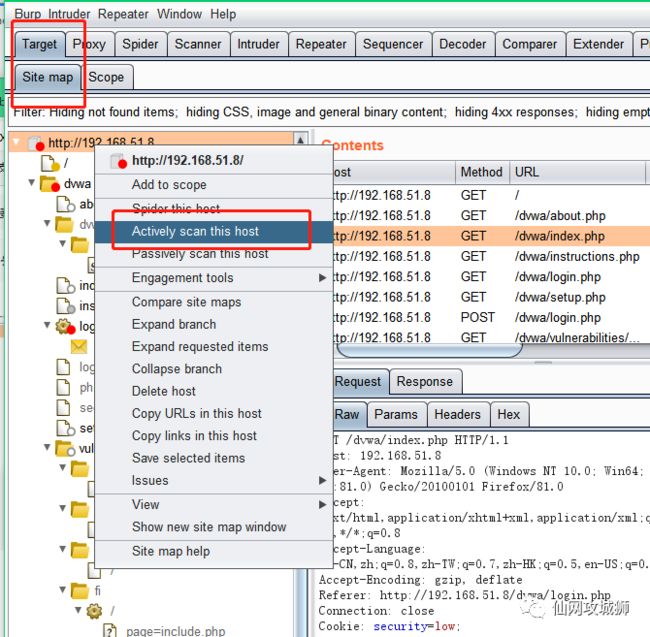

4.右键再次选择Actively scan this host进行自动扫描,在弹出的确认框中点击yes

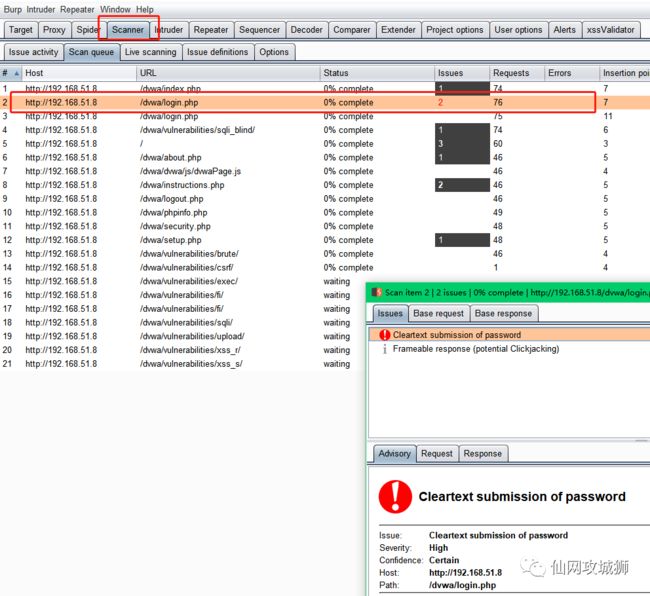

5.点击Scanner页查看扫描进度和扫描结果,注意的是扫描完成后DVWA靶机会出现异常,因为有一些扫描会修改源码。

使用Burp Suite进行数据改包并插入一个执行命令

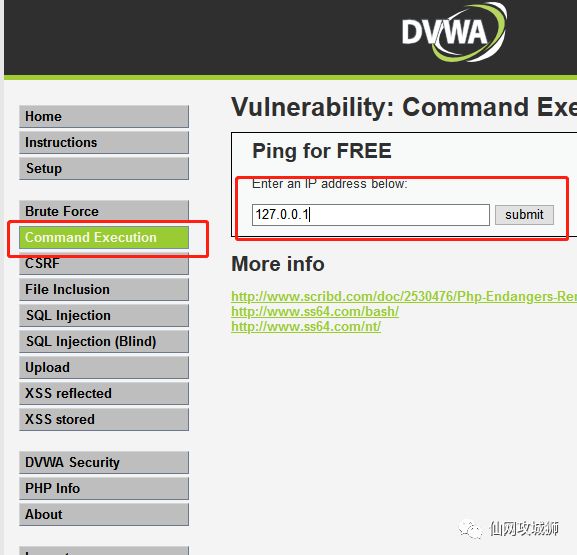

1.打开DVWA中的命令注入模块,该模块中是一个ping功能,输入127.0.0.1执行一下。

2.在Burp Suite的代理功能中找到刚刚操作(数据包),右键点击Send to Repeater发送到Repeater模块中。

扩展:命令注入常见连接符

;(分号)

命令按照顺序(从左到右)被执行,并且可以用分号进行分隔。当有一条命令执行失败时,不会中断其它命令的执行。

eg:ping -c 4 127.0.0.1;sleep 6 //两条都是有效命令

test;sleep 6 //test无效命令,即执行失败,sleep一样执行

|(管道符)

通过管道符可以将一个命令的标准输出管道为另外一个命令的标准输入。当第一条命令失败时,它仍然会执行第二条命令

eg:ping -c 4 127.0.0.1|sleep 6

test|sleep 6

&(后台任务符号)

命令按照顺序(从左到右)被执行,跟分号作用一样;此符号作用是后台任务符号使shell在后台执行该任务,这样用户就可以立即得到一个提示符并继续其他工作

root@ubuntu: d & e & f

[1] 14271

[2] 14272

后台执行任务d和e,而在前台执行任务f. shell将作业数目显示在方括号[ ]中,同时还显示了在后台运行的每个进程的PID(process identification,进程标识)编号。在f结束后就 会立即得到一个shell提示符

&&(逻辑与)

前后的命令的执行存在逻辑与关系,只有【&&】前面的命令执行成功后,它后面的命令才被执行

eg:ping -c 4 127.0.0.1&&sleep 6 //sleep不执行

test&&sleep 6 //test无效命令,则sleep执行

||(逻辑或)

前后命令的执行存在逻辑或关系,只有【||】前面的命令执行失败后,它后面的命令才被执行;

eg:ping -c 4 127.0.0.1||sleep 6 //都执行

test||sleep 6 //test无效命令,则sleep不执行

`(反引号)

当一个命令被解析时,它首先会执行反引号之间的操作。例如执行echo `ls -a` 将会首先执行ls并捕获其输出信息。然后再将它传递给echo,并将ls的输出结果打印在屏幕上,这被称为命令替换

eg:ping -c 4 127.0.0.1`sleep 6`

$(command)

这是命令替换的不同符号。当反引号被过滤或编码时,可能会更有效

eg:ping -c 4 127.0.0.1 $(sleep 6)

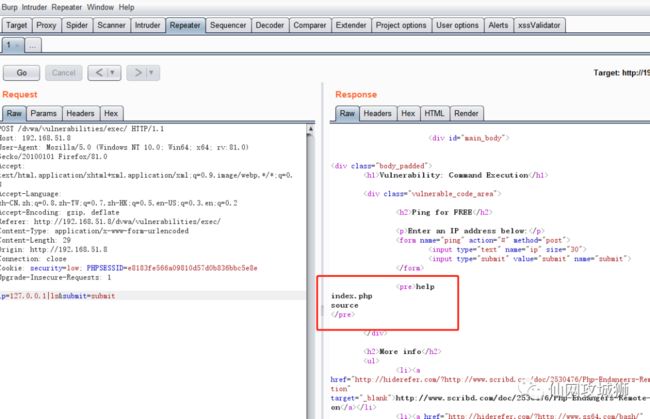

3.打开Repeater页中进行改包加入一个命令,如:插入一个ls查询命令

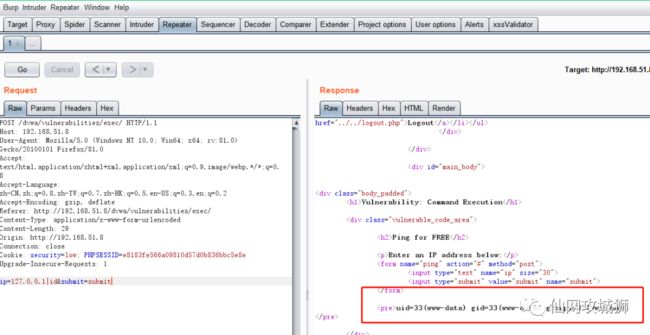

4.插入一个id命令查看自己的权限

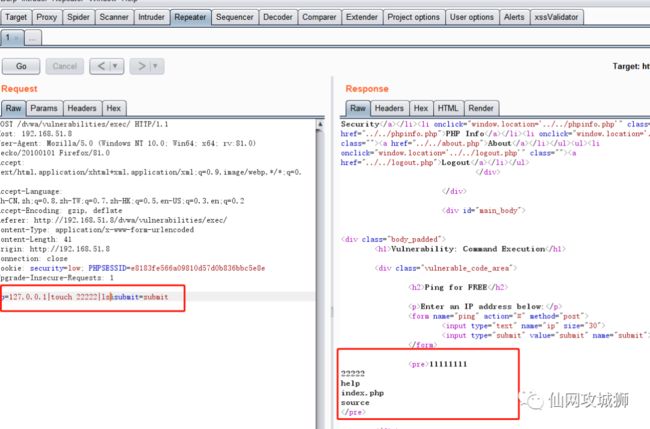

5.插入touch和ls命令创建一个文件并查看

6.在Extender中还有各种实用插件哦

往期内容

基础中的基础--安全渗透类专业名词汇总

渗透武器库---nmap实战总结

(让人欲罢不能的靶机系统)metasploitable2安装实战

渗透武器库---Metasploit渗透测试框架实战

渗透利器--最新版kali2020系统安装(超详细)

![]()

更多资讯长按二维码 关注我们

专业的信息安全团队,给你最安全的保障。定期推送黑客知识和网络安全知识文章,让各位了解黑客的世界,学习黑客知识,普及安全知识,提高安全意识。

觉得不错点个“赞”呗![]()