HCIA-Datacom题库(自己整理)——ACL单选

1.基本ACL的编号范围是?

4000-4999

6000-6031

3000-3999

2000-2999

2.高级ACL的编号范围是?

2000-2999

4000-4999

6000-6031

3000-3999

3.二层ACL的编号范围是?

4000-4999

2000-2999

6000-6031

3000-3999

4.访问控制列表编号与类型的对应关系,下面描述正确的是

高级的访问控制列表编号范围是3000-4000

基本的访问控制列表编号范围是1000-2999

基于接口的访问控制列表编号范围是1000-2000

二层的访问控制列表锦号范围是4000-4999

前三题解析:

| 分类 |

功能概述 |

ACL编号 |

| 基于接口的ACL |

根据报文的入接口对报文进行过滤。 |

编号范围是1000~1999。 |

| 基本ACL |

根据源地址对报文进行过滤。 |

编号范围是2000~2999。 |

| 高级ACL |

根据源/目的地址、源/目的端口号、协议类型等对报文进行过滤。 |

编号范围是3000~3999。 |

| 二层ACL |

根据源MAC地址、目的MAC地址和以太帧协议类型等二层信息对报文进行过滤。 |

编号范围是4000~4999。 |

| 用户ACL UCL(User ACL) |

根据报文的源IP地址、源业务组、源用户组、源端口号、目的IP地址、目的业务组、目的用户组、目的端口号、协议类型等内容定义规则,实现对报文的匹配过滤。 |

编号范围是6000~9999。 |

| 基于MPLS的ACL |

根据MPLS报文的Exp值、Label值、TTL值对报文进行过滤。 |

编号范围是10000~10999。 |

4.ARG系列路由器上ACL缺省步长是?

10

5

20

15

5.以下哪种类型的ACL不能匹配网络层信息?

基本ACL

二层ACL

高级ACL

用户ACL

6.以下哪种类型的ACL可以匹配传输层端口号?

中级ACL

高级ACL

二层ACL

基本ACL

7.下面哪项不能用于高级访问控制列表?

时间范围

目的端口号

物理接口

协议号

(争议)8.如果ACL规则中最大的编号为12,缺省情况下,用户配置新规则时未指定编号,则系统为新规则分配的编号为?

13

15

14

16

9.以下业务模块的ACL默认动作为permit的是?

HTTP

SNMP

Telnet

流策略

解析:

| ACL默认动作及处理规则 |

STelnet |

SFTP |

SNMP |

流策略 |

简化流策略 |

本机防攻击策略(黑名单) |

| ACL默认动作 |

deny |

deny |

deny |

permit |

permit |

permit |

10.如下命令:rule permit 802.1p 7属于哪种类型的ACL?

二层ACL

基本ACL

高级ACL

中级ACL

如下选项中的配置哪些属于二层ACL?

rule 15 permit vlan-id 100

rule 20 permit source-mac 02030405-0607B

rule 10 permit 12-protocol arp

rule 25 permit source192.168.1.1 0.0.0.0

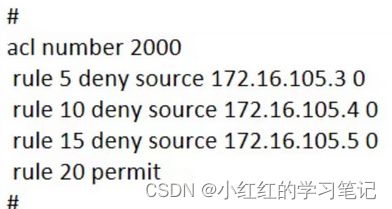

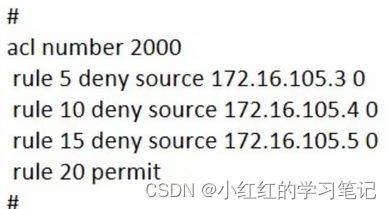

在Telnet中应用如图所配置的ACL,下列说法正确的是?

IP地址为172.16.105.4的设备可以使用Telnet服务

IP地址为172.16.105.3的设备可以使用Telnet服务

IP地址为172.16.105.5的设备可以使用Telnet服务

IP地址为172.16.105.6的设备可以使用Telnet服务

在SNMP中应用如下ACL,则下列说法错误的是?

IP地址为192.168.1.3的设备可以使用SNMP服务

IP地址为192.168.1.2的设备可以使用SNMP服务

IP地址为192.168.1.4的设备可以使用SNMP服务

IP地址为192.168.1.5的设备可以使用SNMP服务

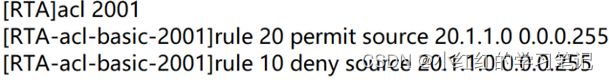

在路由器RTA上完成如图所示的ACL配置,则下面描述正确的是?

VRP系统将会按配置先后顺序调整第一条规则的顺序编号为5

VRP系统不会调整顺序编号,但是会先匹配规则permit source 20.1.1. 0.0.0.255

VRP系统将会按顺序编号先匹配规则deny source 20.1.1.00.0.0.255

配置错误.规则的顺序编号必须从小到大配置

路由器某个ACL存在如下规则:rule deny tcp source 192.168.1.0 0.0.0.255 destination 172.16.10.10.0.0.0 destination-port eq21下列说法正确的是?

ACL的类型为基本的ACL

源IP为192.168.1.1,目的IP为172.16.10.2,并且目的端口号为21的所有TCP报文匹配这条规则

源IP为192.168.1.1,目的IP为172.16.10.1,并且目的端口号为21的所有TCP报文匹配这条规则

源IP为192.168.1.1,目的IP为172.16.10.2,并且目的端口号为21的所有TCP报文匹配这条规则

如下图所示表述错误的是

源IP地址为200.0.12.4的主机不能访问Intemet

源IP地址为200.0.12.2的主机不能访问Intemet

源IP地址为200.0.12.8的主机不能访问Intemet

源IP地址为200.0.12.6的主机不能访问Intemet

在路由器RTA上完成如图所示的ACL配置,则下面描述正确的是

VRP系统将会按配置先后顺序调整第一条规则的顺序编号为5

VRP系统不会调整顺序编号,但是会先匹配规则permit source 20.1.1.0 0.0.0.255

VRP系统将会按顺序编号先匹配规则deny source 20.1.1.00.0.0.255

配置错误,规则的顺序编号必须从小到大配置

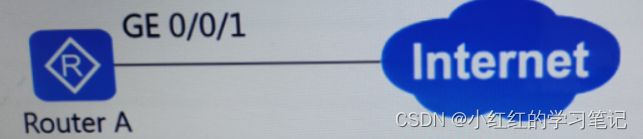

如图所示的网络,管理员希望所有主机每天在8:00-17:00不能访问Intermet,则在G0/0/1的接口配置中traffic-filter outbound需要绑定哪个ACL规则?

am9 topm5#

time-range am9topm5 08:00 to 17:00 off-day # ac1 number 2004 rule 5 permit time-range

am9topm5#

time-range am9topm5 07:00 to 18:00 daily # acl number 2002 rule 5 permit time-range

am9topm5 #

time-range am9topm5 08:00 to 17:00 working-day # acl number 2003 rule 5 deny time-range

am9topm5#

路由器某个ACL存在如下规则: rule deny tcp source 192.168.1.0.0.0.0.255 destination 172.16.10.10.0.0.0 destination-port eq21下列说法正确的是?

ACL的类型为基本的ACL

源IP为192.168.1.1,目的IP为172.16.10.2,并且目的端口号为21的所有TCP报文匹配这条规则

源IP为192.168.1.1,目的IP为172.16.10.1,并且目的端口号为21的所有TCP报文匹配这条规则

源IP为192.168.1.1,目的IP为172.16.10.2,并且目的端口号为21的所有TCP报文匹配这条规则

如图所示的网络,管理员希望所有主机都不能坊问Web服务(端口号为80),其他服务正常访问,则在G0/0/1的接口配置中traffic-filter outbound需要绑定哪个ACL规则?

ac1 number 3000 rule 5 deny tcy destination-port eq www rule 10 permit ip

ac1 number 3001 rule 5 deny udp destination-port eq www rule 10 permit ip

ac1 number 3002 rule 5 permit ip rule 10 deny tcp destination eq www

ac1 number 3003 rule 5 permit ip rule 10 deny udp destination eq www

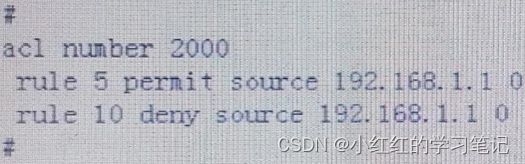

某台路由器ACL配置信息如图,下列说法正确的是?

源IP地址为192.168.1.254的数据包被permit规则匹配

源IP地址为192.168.1.1和192.168.1.254的数据包被permit规则匹配

源IP地址为192.168.1.1的数据包被permit规则匹配

源IP地址为192.168.1.1的数据包被deny规则匹配

在Telnet中应用如图所配置的ACL,下列说法正确的是?

IP地址为172.16.105.4的设备可以使用Telnet服务

IP地址为172.16.105.3的设备可以使用Telnet服务

IP地址为172.16.105.5的设备可以使用Telnet服务

IP地址为172.16.105.6的设备可以使用Telnet服务

要求主机A所在的网络通过EasyIP的方式访问Internet,则在路由器A的G0/0/3接口需要使用下列哪个ACL?

acl number 2000 rule 5 permit source 10.0.12.1 0.0.0.0

acl number 2000 rule 5 permit source 10.0.13.0 0.0.0.255

acl number 2000 rule 5 permit source 10.0.15.1 0.0.0.0

acl number 2000 rule 5 permit source 10.0.12.0 0.0.0.255