应急响应概述

一、应急响应事件类型

常见的应急响应事件分类:

Web 入侵:主页篡改、Webshell

系统入侵:病毒木马、勒索软件、远控后门

网络攻击:DDOS 攻击、DNS 劫持、ARP 欺骗

二、可疑账号排查

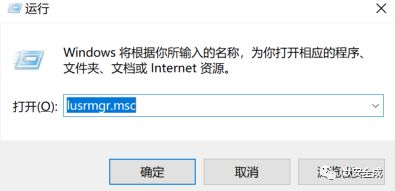

2.1Windows

1)‘Win+R’打开运行窗口,输入‘lusrmgr.msc’,查看群组账号

2)注册表查看

2.2Linux

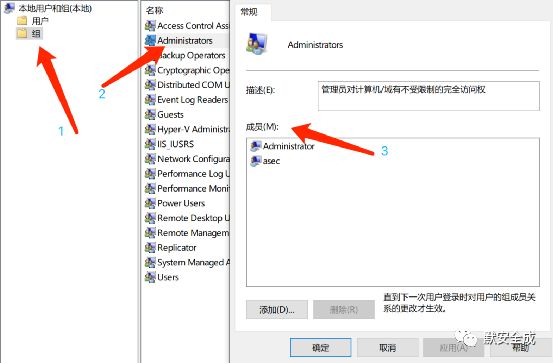

1)查看etc/passwd

用户名:密码:用户ID:组ID:用户说明:家目录:登陆之后的 shell查看特权账户信息:awk -F: '$3==0{print $1}' /etc/passwd

查看可以远程登陆的账户信息:awk '/\$1|\$6/{print $1}' /etc/shadow

Tips:

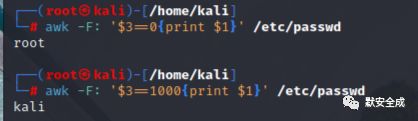

在 Linux 系统中,shell 解析器分为多种,其中我们常用的 shell 解析器为 /bin/bash、/bin/sh。可以使用‘cat /etc/shells’查看shell:

有一个特殊的 shell -- /sbin/nologin,使用此shell无法登录系统,即时给了密码也不行。使用如下命令可以修改shell格式‘sudo chsh -s /sbin/nologin <用户名>’。

2)查看影子文件 /etc/shadow

用户名:加密密码:密码最后一次修改日期:两次密码的修改时间间隔:密码有效期:密码修改到期到的警告天数:密码过期之后的宽限天数:账号失效时间:保留3)禁用或删除多余及可疑的帐号

lusermod -L user #禁用帐号,帐号无法登录,/etc/shadow 第二栏为 ! 开头

luserdel user #删除 user 用户

luserdel -r user #将删除 user 用户,并且将 /home 目录下的 user 目录一并删除4)SUID权限账户排查

# 在Linux中查找SUID设置的文件find . -perm /4000# 在Linux中查找使用SGID设置的文件find . -perm /2000# 取消s权限chmod u-s /tmp/shell

5)SSH免密公钥登陆排查

攻击者:在客户端上生成一对公私钥,然后把公钥放到服务器上(~/.ssh/authorized_keys),保留私钥。当ssh登录时,ssh程序会发送私钥去和服务器上的公钥做匹配。如果匹配成功就可以登录了。

查看/root/.ssh/authorized_keys是否被修改。

三、可疑端口与进程排查

3.1Windows

1)方法1:

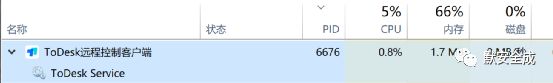

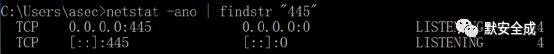

使用‘netstat -ano’ 命令查看目前的网络连接;根据 netstat 命令定位出的 PID 编号,再通过 tasklist 命令进行进程定位‘ tasklist | findstr "PID"’

tips:根据端口定位进程PID,‘netstat -ano | findstr "port"’

2)方法2:

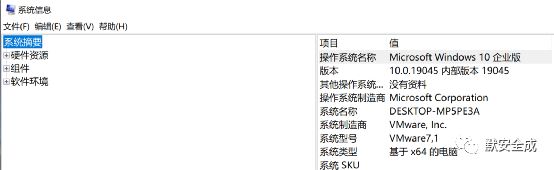

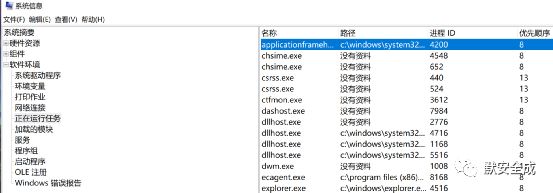

‘Win+R’打开运行窗口,输入‘msinfo32’,依次点击 "软件环境 -- 正在运行任务" 就可以查看到进程的详细信息

3.2Linux

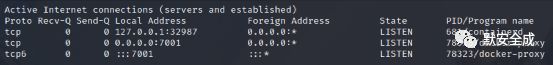

1)异常端口排查

netstat -antlp | more

查看下 pid 所对应的进程文件路径,

运行 ls -l /proc/$PID/exe 或 file /proc/$PID/exe($PID 为对应的 pid 号)

![]()

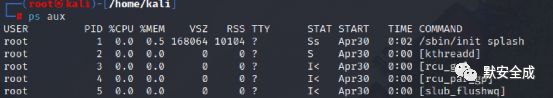

2)查看进程

ps aux or ps -ef

3)隐藏进程

lsattr chattr 修改权限后将其删除

四、异常启动项检查

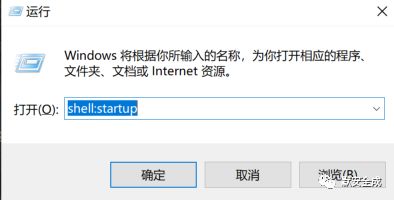

4.1Windows

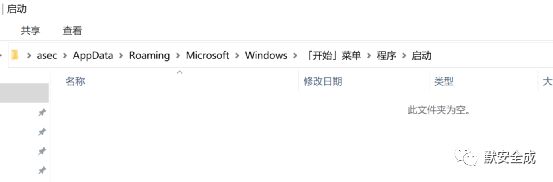

1)资源管理器查看启动项:

‘Win+R’打开运行窗口,输入‘shell:startup’查看当前系统的启动项。

资源管理器直接访问‘C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp’。

2)系统配置里查看启动项

‘Win+R’打开运行窗口,输入‘msconfig’。

查看是否存在命名异常的启动项目,是则取消勾选命名异常的启动项目,并到命令中显示的路径删除文件。

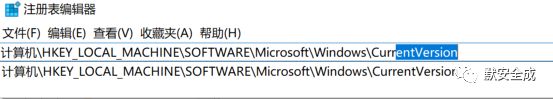

3)查看注册表中的启动项

‘Win+R’打开运行窗口,输入‘regedit’。常见的启动项有:

Explorer/Run键:

HKEY_LOCAL_MACHINE_SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/Explorer/Run

Userinit键:

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/WindowsNT/CurrentVersion/Winlogon/Userinit

RunServicesOnce键:

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/RunServicesOnce

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/RunServicesOnce

RunServices键:

KEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/RunServices

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/ CurrentVersion/RunServices

Run键:

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run

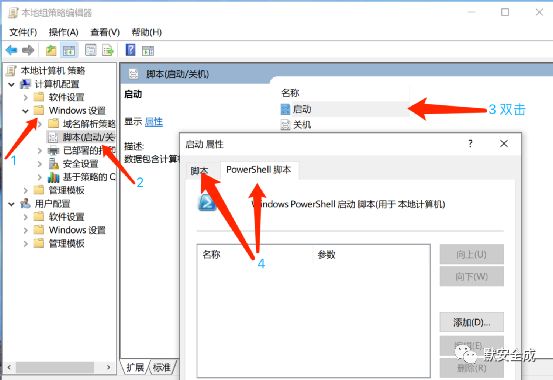

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Run4)策略组查看启动项:‘Win+R’打开运行窗口,输入‘gpedit.msc’。

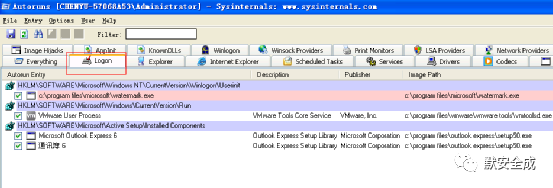

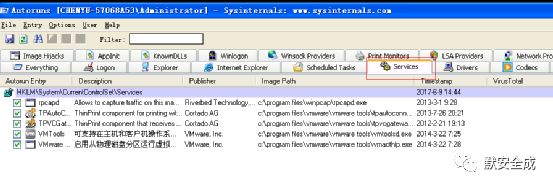

5)借助Autoruns工具(官网www.sysinternals.com)

4.2Linux

1)程序脚本自启动

查看运行级别命令‘ runlevel’,/etc/inittab

| 运行级别 |

含义 |

| 0 |

关机 |

| 1 |

单用户模式,可以想象为windows的安全模式,主要用于系统修复 |

| 2 |

不完全的命令行模式,不含NFS服务 |

| 3 |

完全的命令行模式,就是标准字符界面 |

| 4 |

系统保留 |

| 5 |

图形模式 |

| 6 |

重启动 |

开机启动配置文件:

/etc/rc.local

/etc/rc.d/rc[0~6].d

例子:当我们需要开机启动自己的脚本时,只需要将可执行脚本丢在 /etc/init.d 目录下,然后在 /etc/rc.d/rc[0~6]..d 文件中建立软链接即可。

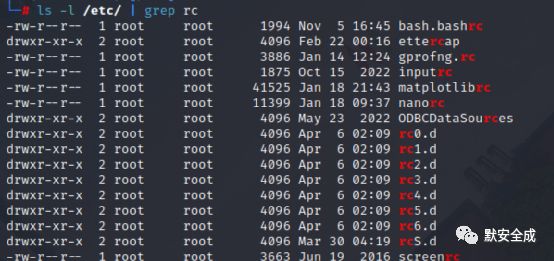

kali系统的rc[0-6].d文件如下:

2)服务自启动

chkconfig [--level 运行级别] [独立服务名] [on|off]chkconfig --listps aux | grep crond

五、异常计划任务

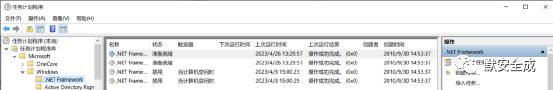

5.1Windows

1)CMD窗口

‘Win+R’打开运行窗口,输入‘cmd’回车,在CMD窗口输入’at’或‘schtasks’。

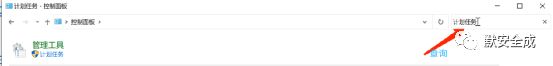

2)系统设置里查看:

windows开始菜单 --》设置 --》控制面板 --》计划任务

5.2Linux

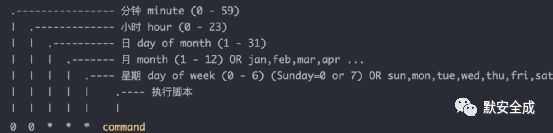

1)利用 crontab 创建计划任务

crontab -l 列出某个用户cron服务的详细内容

Tips:默认编写的crontab文件会保存在 (/var/spool/cron/用户名 例如: /var/spool/cron/root)

crontab -r 删除每个用户cront任务(谨慎:删除所有的计划任务)

crontab -e 使用编辑器编辑当前的crontab文件,在文件末尾输入 */2 * * * * date >> /tmp/test-crontab.txt2)利用 anacron 命令实现异步定时任务调度

anacron 会以 1 天、1周(7天)、一个月作为检测周期,判断是否有定时任务在关机之后没有执行。如果有这样的任务,那么 anacron 会在特定的时间重新执行这些定时任务。

例如每天运行 /home/backup.sh 脚本:

vi /etc/anacrontab

@daily 10 example.daily /bin/bash /home/backup.sh3)排查定时任务

/var/spool/cron/*

/etc/crontab

/etc/cron.d/*

/etc/cron.daily/*

/etc/cron.hourly/*

/etc/cron.monthly/*

/etc/cron.weekly/

/etc/anacrontab

/var/spool/anacron/* 六、系统日志查看

6.1Windows

6.1.1系统日志

Windows的日志文件分为3类核心日志,分别是系统日志,程序日志,和安全日志。

‘Win+R’打开运行窗口,输入‘eventvwr.msc’回车。

6.2Linux

日志默认存放位置:/var/log/

查看日志配置情况:more /etc/rsyslog.conf

| 日志文件 |

说明 |

| /var/log/cron |

记录了系统定时任务相关的日志 |

| /var/log/cups |

记录打印信息的日志 |

| /var/log/dmesg |

记录了系统在开机时内核自检的信息,也可以使用dmesg命令直接查看内核自检信息 |

| /var/log/mailog |

记录邮件信息 |

| /var/log/message |

记录系统重要信息的日志。这个日志文件中会记录Linux系统的绝大多数重要信息,如果系统出现问题时,首先要检查的就应该是这个日志文件 |

| /var/log/btmp |

记录错误登录日志,这个文件是二进制文件,不能直接vi查看,而要使用lastb命令查看 |

| /var/log/lastlog |

记录系统中所有用户最后一次登录时间的日志,这个文件是二进制文件,不能直接vi,而要使用lastlog命令查看 |

| /var/log/wtmp |

永久记录所有用户的登录、注销信息,同时记录系统的启动、重启、关机事件。同样这个文件也是一个二进制文件,不能直接vi,而需要使用last命令来查看 |

| /var/log/utmp |

记录当前已经登录的用户信息,这个文件会随着用户的登录和注销不断变化,只记录当前登录用户的信息。同样这个文件不能直接vi,而要使用w,who,users等命令来查询 |

| /var/log/secure |

记录验证和授权方面的信息,只要涉及账号和密码的程序都会记录,比如SSH登录,su切换用户,sudo授权,甚至添加用户和修改用户密码都会记录在这个日志文件中 |

七、查杀工具

病毒查杀工具

火绒:https://www.huorong.cn卡巴斯基:http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/

在线病毒扫描网站

Virustotal:https://www.virustotal.comVirscan:http://www.virscan.org腾讯哈勃分析系统:https://habo.qq.comJotti 恶意软件扫描系统:https://virusscan.jotti.org360沙箱云:https://ata.360.net/

webshell查杀工具

D盾_Web查杀:http://www.d99net.net百度 WEBDIR+在线查杀:https://scanner.baidu.com河马:https://www.shellpub.comWeb Shell Detector:https://github.com/emposha/PHP-Shell-Detector在线查杀:http://tools.bugscaner.com/killwebshell

威胁情报平台

微步在线:https://x.threatbook.com/齐安信威胁情报中心:https://ti.qianxin.com/Threatminer:https://www.threatminer.org腾讯安全威胁情报中心:https://tix.qq.com