Hack The Box-Sherlocks-Logjammer

靶场介绍

You have been presented the opportunity to work as a junior DFIR consultant for a big consultancy, however they have provided a technical assessment for you to complete. The consultancy Forela-Security would like to gauge your knowledge on Windows Event Log Analysis. Please analyse and report back on the questions they have asked.

您有机会在一家大型咨询公司担任初级DFIR顾问,但他们为您提供了技术评估。咨询公司Forela Security希望评估您对Windows事件日志分析的了解。请分析并汇报他们提出的问题。

Task 1

When did user cyberjunkie successfully log into his computer? (UTC)

cyberjunkie用户是什么时候成功登录到他的电脑的?(UTC)

使用Event Log Explorer打开Security.evtx文件

使用Ctrl+F搜索相关用户名

发现Cyberjunkie用户在2023/3/27的22:37:09首次登录,但是这是UTC+8下的时间,因此需要将其转化为UTC+0

Task 1:27/03/2023 14:37:09

Task 2

The user tampered with firewall settings on the system. Analyze the firewall event logs to find out the Name of the firewall rule added?

用户篡改了系统上的防火墙设置。分析防火墙事件日志以找出添加的防火墙规则的名称?

先寻找该用户所对应的id,然后再firewall文件中搜索

打开firewall的evtx文件,搜索和id有关的事件,其中参数2004代表该id添加规则的行为

发现其添加的规则名称为Metasploit C2 Bypass

Task 2:Metasploit C2 Bypass

Task 3

Whats the direction of the firewall rule?

防火墙规则的方向是什么?

在上一问中,能够看到防火墙的方向为2,即出站

Task 3:Outbound

Task 4

The user changed audit policy of the computer. Whats the Subcategory of this changed policy?

用户更改了计算机的审核策略。这项改变后的政策的子类别是什么?

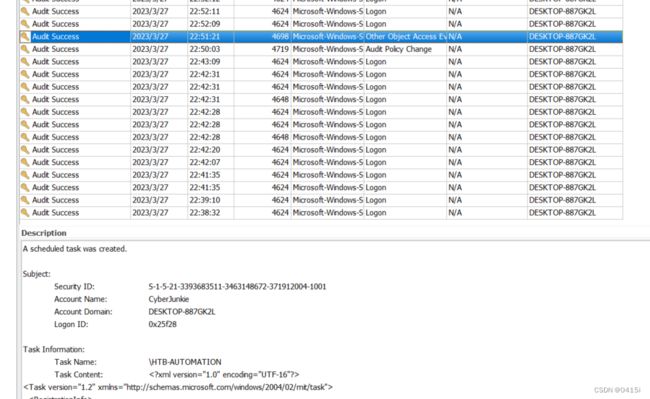

在Security.evtx中查找有关审核策略

上图中的Audit Policy Change代表政策已被改变,其子类别为其他对象访问事件

Task 4:Other Object Access Events

Task 5

The user “cyberjunkie” created a scheduled task. Whats the name of this task?

用户“cyberjunkie”创建了一个预定任务。这个任务叫什么名字?

在Security.evtx文件中筛选用户名为cyberjunkie的任务

发现其创建的任务名称为HTB-AUTOMATION

Task 5:HTB-AUTOMATION

Task 6

Whats the full path of the file which was scheduled for the task?

为这项任务安排的文件的完整路径是什么?

继续在上一问中寻找,发现下方存在命令的完整路径

Task 6:C:\Users\CyberJunkie\Desktop\Automation-HTB.ps1

Task 7

What are the arguments of the command?

命令的参数是什么?

参数即为上图中的-A [email protected]

Task 7:-A [email protected]

Task 8

The antivirus running on the system identified a threat and performed actions on it. Which tool was identified as malware by antivirus?

系统上运行的防病毒软件识别出威胁并对其执行操作。哪个工具被防病毒软件确定为恶意软件?

查看Operational.evtx文件,按照时间排序

发现在3/27有两次警告,查看详细内容

发现了恶意软件的名称

Task 8:Sharphound

Task 9

Whats the full path of the malware which raised the alert?

引发警报的恶意软件的完整路径是什么?

根据上一问的图,能看到完整路径为C:\Users\CyberJunkie\Downloads\SharpHound-v1.1.0.zip

Task 9:C:\Users\CyberJunkie\Downloads\SharpHound-v1.1.0.zip

Task 10

What action was taken by the antivirus?

防病毒软件采取了什么操作?

继续查看接下去时间点的数据包,能够看到防病毒软件采取的措施为Quarantine

Task 10:Quarantine

Task 11

The user used Powershell to execute commands. What command was executed by the user?

用户使用Powershell执行命令。用户执行了什么命令?

查看powershell.evtx文件

直接查看执行远程命令的地方

Task 11:Get-FileHash -Algorithm md5 .\Desktop\Automation-HTB.ps1

Task 12

We suspect the user deleted some event logs. Which Event log file was cleared?

我们怀疑用户删除了一些事件日志。清除了哪个事件日志文件?

打开system.evtx文件,最顶上即为日志清除的记录

Task 12:Microsoft-Windows-Windows Firewall With Advanced Security/Firewall