实施端口安全

实验大纲

第 1 步:配置端口安全

第 2 步:验证端口安全

目标

第 1 部分:配置端口安全

第 2 部分:验证端口安全

背景信息

在本练习中,您将配置并验证交换机上的端口 安全。端口安全可以对哪些MAC地址可以向这个 端口发送流量施加限制,从而限制这个端口的入站流量。

地址分配表

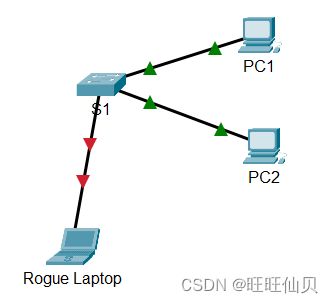

网络拓扑结构图

第 1 步:配置端口安全

a. 连接S1 的 命令行,并且在FastEthernet端口0/1 和0/2上启用端口安全

S1(config)#interface range f0/1-2

S1(config-if-range)#switchport port-securityb.设置最大值,使得只有一台设备可访问FastEthernet 端口 0/1 和 0/2

S1(config-if-range)#switchport port-security maximum 1c.保护端口,使系统动态学习设备的 MAC 地址并将该地址添加到运行配置文件中

S1(config-if-range)#switchport port-security mac-address stickyd.设置违规规则,确保在发生违规时,系统不会禁用FastEthernet端口 0/1 和 0/2 ,但是会生成安全违规通知并丢弃未知来源的数据包

S1(config-if-range)#switchport port-security violation restricte.禁用其余所有未使用的端口,使用关键字 range 将上述配置同时应用到所有端口

S1(config-if-range)#interface range f0/3-24,g0/1-2

S1(config-if-range)#shutdown第 2 步:验证端口安全

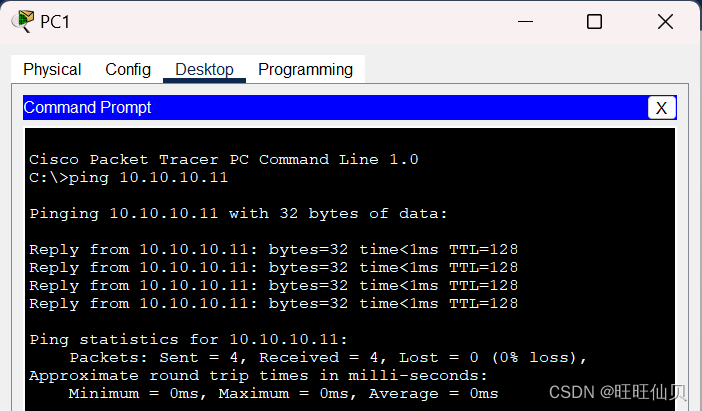

a.从PC1向PC2发起ping测试

b.验证端口安全已经启用且 PC1 和 PC2 的 MAC 地址已添加到运行配置文件当中

S1# show run | begin interfacec.使用端口安全的show commands 来查看配置信息

S1# show port-security

S1# show port-security addressd.将非法笔记本电脑连接到任何未使用的交换机端口并注意 链路指示灯为红色

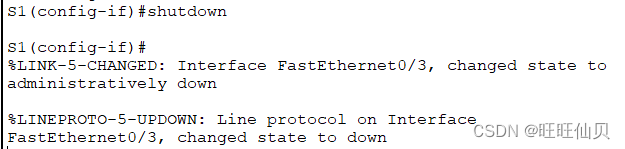

e.启用这个端口,并验证这台非法笔记本电脑可以ping通PC1 和PC2。验证之后,关闭与非法笔记本电脑相连的那个端口

S1(config)#interface f0/3

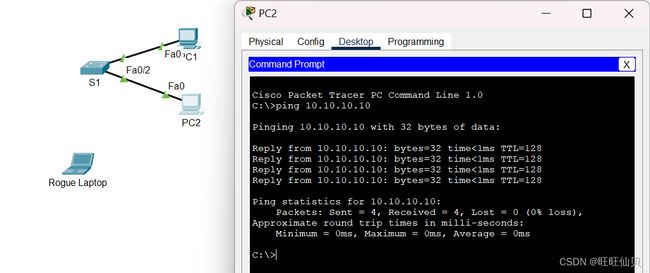

S1(config-if)#no shutdownf.断开 PC2 并且把非法笔记本电脑连接F0/2接口,也就是 PC2之前连接的端口,验证这条非法笔记本电脑无法 ping通 PC1

g.在这台非法笔记本电脑连接的端口上查看端口安全违规信息

S1# show port-security interface f0/2问题: 出现了多少次违规规则? 答:5次

h.断开非法笔记本电脑并重新连接PC2,验证PC2 可以 ping通 PC1

问题: 为什么PC2 能够ping通 PC1, 而这台非法笔记本电脑就不能(ping通PC1)呢? 答: 因为交换机进行了动态记录mac地址,所以非法笔记本无法ping通。