ioctl系统调用过程(深入Linux(ARM)内核源码)

1. 系统调用过程简述

探究系统调用过程,以ioctl为例,通俗来说,其实就是探究操作系统实现应用程序的ioctl对应上特定驱动程序的ioctl的过程。由于应用程序的ioctl处于用户空间,驱动程序的ioctl处于内核空间,所以这两者之间不属于简单的函数调用关系;在者,考虑到内核空间操作的安全性,系统调用过程大量的安全性处理,进而使得系统调用看起来十分复杂,但是了解系统调用过程是十分必要的。不仅仅在你的开发过程中更好地找到问题所在,更加深你对Linux系统工作原理的理解!

2. 系统调用过程深入

2.0 提出问题,应用程序的ioctl怎么对应驱动程序的ioctl

首先我们来看看驱动程序中ioctl的设计代码:

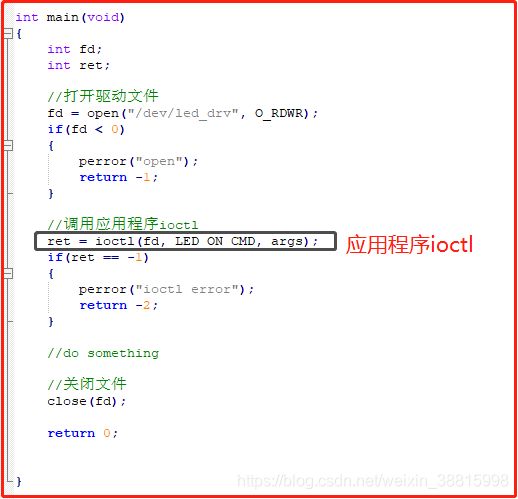

然后我们来看看应用程序的ioctl的设计代码:

那么,我们就有这样的疑问了,驱动程序和应用程序虽说都是ioctl,但是具体的函数名称或者函数指针的名称各不相同,那么他们之间是如何关联起来的呢?也就是回到标题 应用程序的ioctl怎么对应驱动程序的ioctl的呢?

2.1 应用程序ioctl

应用程序上的 ioctl 是Linux系统提供的系统调用接口,使用 man 工具查询ioctl介绍:

ioctl属于可变参数函数,对于如上应用程序中的ioctl,第一个为文件描述符,对应的是驱动文件;第二个是操作命令,这个命令是自行定义,但是具有一套规则;第三个属于外加参数,我这里是没啥意义的。

2.2 中断过程

驱动程序中的ioctl属于内核空间,然而应用程序属于用户空间,没有权限访问内核空间,那么需要系统需要从用户态转为内核态,在系统调用中,是通过SWI(Software Interrupt)的方式陷入内核态的。(但是我并不清楚如何去窥探这个过程,希望知道的同学们在下面留言交流!)

2.3 根据系统调用号查找系统调用表

在讲这部分内容之前,由于接下来要涉及阅览linux内核源代码,简单介绍一下,使用的是linux内核版本是 3.4.39 ,使用的代码阅览工具是 source Insight。

首先我们得寻找ioctl的系统调用号,这个系统调用号会在中断过程中由相对应的寄存器传递给内核(对于x86平台,是eax寄存器,对于ARM平台,好像是R7传递的)。

找到系统调用表中对应的54号系统调用号对应的操作:

系统调用过程,中断陷入内核态之后,会根据寄存器传递过来的系统调用号(54),执行系统调用表中的(54)操作,就是调用sys_ioctl()函数。

2.4 解析sys_ioctl()一步一步找到驱动程序led_ioctl()

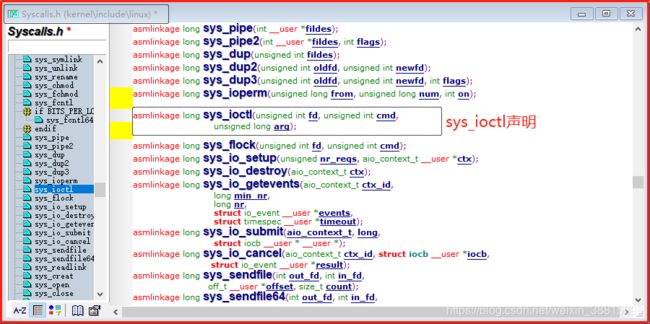

2.4.1 sys_ioctl声明

source Insight在代码阅览时非常好用,他会生成代码关联,实现代码跳转,这对于我们预览代码量非常大的工程是必要的。跳转 sys_ioctl 声明:

asmlinkage long sys_ioctl(unsigned int fd, unsigned int cmd, unsigned long arg);从函数原型来看,和驱动程序函数的原型十分相似,那么它和驱动函数的ioctl有什么联系呢,我们应该看看函数的定义!

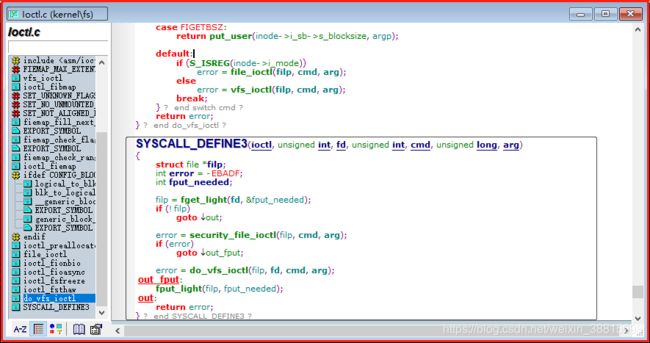

2.4.2 sys_ioctl定义

"奇怪"的是,在整个linux内核源码中,都没有找到sys_ioctl的定义。其实,由于 CVE-2010-3301 漏洞的存在,系统在函数定义上又做了一层分装,过程也显得繁琐,后续我会另开一篇博文分析,也可以先看看下面这个博文:

linux内核SYSCALL_DEFINE分析

现在我们只需明白,SYSCALL_DEFINE3(ioctl, unsigned int, fd, unsigned int, cmd, unsigned long, arg)就是sys_ioctl的定义:

从函数源代码来看,fget_light() 以及 security_file_ioctl() 就是检验可操作安全性,所以sys_ioctl更多是调用更深一层接口 do_vfs_ioctl()。

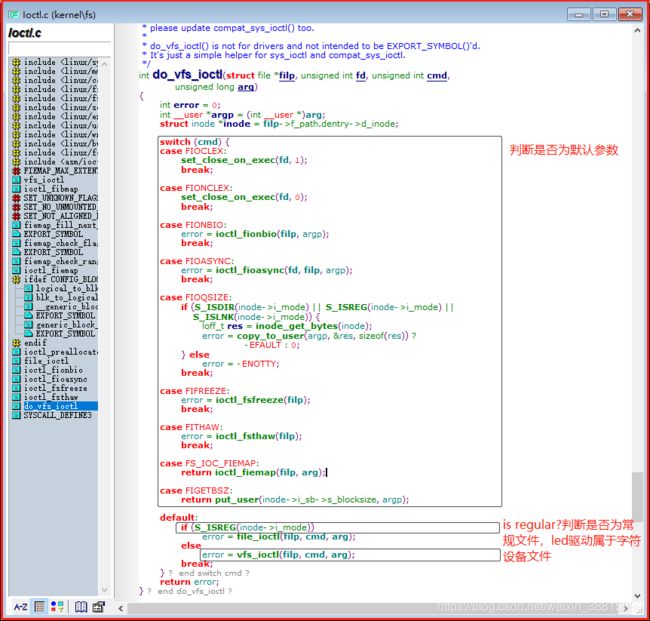

2.4.3 分析do_vfs_ioctl

所以这一步也是调用更深一层接口 vfs_ioctl()。

2.4.4 分析vfs_ioctl

到这里,我们发现应用程序 ioctl() 和驱动程序的 led_ioctl() 也算是"牵手成功"。

总结

其实,总的来说,因为内核操作的敏感性,才会有系统调用这么一个概念,系统调用总结为下列几个步骤

1. 应用程序调用系统调用接口;

2. 程序由用户态通过中断陷入内核态,同时传递系统调用号;

3. 查找系统调用表对应的操作

4. 一系列封装找到底层的已设计好的接口函数。