技术干货|威胁情报如何在SOC场景中发挥最大价值

数字化转型是当下企业面临的重要课题。在数字化转型过程中,每个企业都无法回避来自网络攻击的困扰。面对五花八门的安全风险,根据经验构建防御策略、部署产品的传统方式已经难以抵抗。对此,利用威胁情报可以帮助企业及时调整防御策略,提前预知攻击的发生,从而实现较为精准的动态防御。

而腾讯安全运营中心(SOC)作为给企业客户提供统一安全管理的平台,可以结合腾讯威胁情报数据,帮助云上用户实现事前安全预防,事中事件监测与威胁检测,事后响应处置的一站式、可视化、自动化的云上安全运营管理。

在威胁情报应用越来越广泛的背景下,如何让威胁情报发挥最大价值也是每个企业的关注点。7月22日,腾讯安全威胁情报技术专家閤燕山做客产业安全公开课,以“威胁情报在SOC中运用的最佳实践”为主题,从告警孵化、内网失陷分析、去误报场景、溯源分析、主动防御和专项情报六大实践场景来解读威胁情报的应用,并结合腾讯威胁情报和SOC协同配合的丰富实践案例,分享最大化发挥威胁情报价值的方法论和操作经验。

01

威胁情报多维度为安全设备提供丰富数据

通俗地说,威胁情报是关于威胁的信息,最大的价值在于可利用的网络安全大数据,用于发现威胁并指导企业行动以改善安全状况。

威胁情报作为网络安全的核心能力,为各个产品进行赋能,提升安全能力。具体可以运用在WAF产品、SOC产品、防火墙等安全设备上。在与这些平台对接的过程中,威胁情报能够从恶意文件的HASH、主机特征、网络特征、事件特征、组织、人员情报等六个维度为安全设备提供数据。

(广义威胁情报获取维度)

相对于传统的、单纯依靠防火墙,或WAF、IDS等检测单点设备的安全部署方式而言,SOC作为安全运营中心,结合全网日志、流量进行关联检测,生成相关告警。告警通过SOC的运维处理,产生安全策略,联动FW、WAF等设备进行阻断或观察,实现整网智慧联动。

02

威胁情报在SOC六大实践场景中的

深入应用

威胁情报在腾讯SOC的检测和响应阶段均有应用。检测阶段,结合流量及各类日志数据,利用威胁情报进行实时及回溯分析;响应阶段,利用运营类情报支撑告警研判和溯源。

威胁情报在腾讯SOC中的运用主要有以下六大实践场景:

场景一:告警孵化

SOC收集各个网关以及端上的流量、日志,并通过内置的规则生成客户真正关心的告警。除了内置规则,SOC还内置腾讯威胁情报进行检测。

告警孵化的过程可分为三个阶段,首先从安全设备上收集事件,然后进行内置规则与情报能力检测,最后生成客户所真正关心的告警。

威胁情报提供给SOC产品后如何使用呢?主要包含几个维度,最直接的是情报会赋予每个IOC黑、白、灰属性,黑的告警,白的放行。除了黑白灰的维度,还有一些其他信息,如IP会有ASN信息、地理位置、上下文信息等,如果与APT组织有关联,也会标注关联以及TTPs手法。在域名上,维度会相对更广一些,例如可了解注册信息、注册时间、备案信息等。

用于告警孵化实践中的威胁情报,其更新频率可达到日级别,平均生命周期在7天左右。

场景二:内网失陷分析

腾讯威胁情报根据场景不同分为入站情报和出站情报。在SOC进行事件分析的过程中,结合事件情报可以大致定位出内网失陷的主机。但情报只是其中一个维度,只根据这一个情报无法精确确定内网失陷,例如运维人员正常测试。因此,威胁情报还需要结合其他维度进行更加准确的分析。例如,结合SOC收集到的流量维度,分析出IP访问的频率和次数,如果是高频的、多次的,则可判断主机大概率已失陷,此时可联动一些端设备进行精准确认并查杀。

(SOC最佳实践场景2--内网失陷分析)

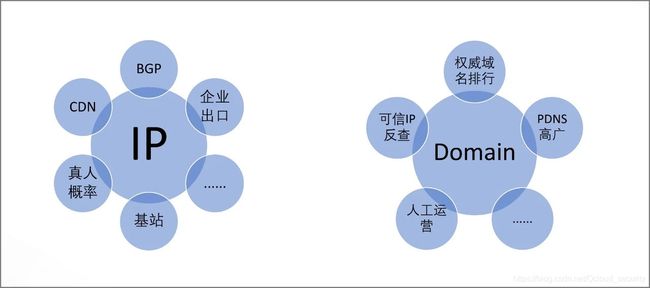

场景三:去误报场景

SOC收集到的流量十分丰富,面对巨大的流量与告警,客户可能会眼花缭乱。此时威胁情报可以提供一系列白名单帮助客户降低部分无效告警。IP维度例如:CDN、BGP、企业出口、真人概率、基站等;域名维度例如:可信IP反查、权威域名排行、PDNS高广、人工运营等。

(SOC最佳实践场景3--去误报场景)

场景四:溯源分析

威胁情报提供多维度的IOC信息,甚至攻击者视角情报,用于对威胁进行举证或溯源。

威胁情报不仅能够提供一些基础信息,如IP上面地理位置、 ASN信息、广热度、还能够提供IP和域名上暴露的端口,以及端口上暴露的组件、IP反查域名等情况,还会有历史上这个IP所发生的所有攻击举证和APT组织的关联性,域名上的信息相对会更丰富。

场景五:主动防御

SOC作为一个安全运营中心,其数据来源主要是一些安全设备。这些安全设备对于SOC而言,是一种被动输入,即输入的是已经被安全设备发现过的威胁。

在SOC中,威胁情报可以帮助用户进行主动防御。高级威胁情报、热点事件、热点漏洞均可作为输入项,通过分析出病毒的网络特征,并将这些维度的数据输送到SOC,从而对安全设备进行策略加固,达到有效阻断。另外,根据事件提供的场景,威胁情报还能够协助SOC在不同的设备上进行不同的策略配置,建立该场景的监控参数及规则,开展响应动作。

由于大众对热点事件以及一些高危漏洞的关注度较高,所以其变化频率也是较快的。从端上来看,SOC所结合的安全产品较容易验证IOC的准确性和可靠性。一旦发生误判,威胁情报可以及时开展响应动作,调整优化策略,从而达到更加精确主动防御的目的。

(SOC最佳实践场景5——主动防御)

场景六:专项情报

威胁情报可以提供和客户属性相关的行业情报、本企业相关的定制情报,如:企业暴露面、最新漏洞情报、信息泄露情报、黑灰产、DNS劫持、仿冒APP&网站等。

腾讯安全可以通过Web端、服务号、小程序等多点触达的方式,将针对不同属性客户的安全信息直接推送给客户,并协助他们提前进行预判。

点击威胁情报在SOC中运用的最佳实践,看威胁情报在SOC中运用的最佳实践。