硬件代理解决用户上网问题

硬件代理解决用户上网问题

一、需求分析

某集团是多家企业重组建立的大型设计咨询企业,下设10多个分公司,上网人数众多。有多台WebServer对外服务,每天访问量很大。以前无论是Linux下的Squid+Iptables,还是微软的ISAServer在提供互联网代理访问服务、实现用户认证方面都无法完成我们需要的代理上网需求,这些软件代理服务器无法承受全网所有用户的访问代理服务,当用户量增多的时候,性能便慢到无法忍受,而且软件代理服务器维护起来不是软件本身出了问题就是操作系统被攻击、中木马,维护起来相当麻烦,我们网络部门时常会被突然的网络终端而受到用户埋怨。

在此之后,又采用了PIX做NAT上网的方案,一开始速度还可以,可到后来每况愈下,知道reboot机器,这中方式下防火墙提供有效的访问控制,但其中许多并不是设计来检测和屏蔽应用层的攻击的PIX这样的firewall,它们主要功能不是设计来进行用户控制的,仅用边界防火墙是不够的现在70-80%的入侵试探是针对Web应用端口近来,说白了是通过IE流入的,几乎所有黑客软件都在向Web平台转移,很多木马会在firewall上开个大口子,渗透进来。而防火墙不能有效对这种通讯进行控制和提供安全性,所以应用的效果也不理想。

经过调研,选用硬件代理设备,联系了BlueCoat、NetAPP和两家公司的设备做测试,这两款产品成为琳琅满目的Web前端加速器的最佳“缩影”,当时BlueCoat在中国大陆没有了销售和服务,故只有一家了。NetAPP公司是一家以WEB缓存(Cache)技术起家的公司,他的硬件代理主要由这几项技术组成:TCP复用、负载均衡、缓存和SSL加速,提供了最为全面的缓存功能,在配置和管理、改善Web安全状况、性能、认证、流媒体支持、日志和报告都提供了相当好的功能和图形显示,且价格我们能接受,故选用此设备做再次更深入的测试。

测试过程如下:

略

企业网络图

测试环境:

1、全集团公司实际用户数2000个用户、并发有1000个用户

2、总公司PROXY主要用户集中在北京、其它各个分公司的PROXY在本地。但用户上外网认证,在总公司的Windows2008 AD Server上

3、将新的设备架到网络中如上图(注意一定要串接到网络中,一般在Firewall之后,而不要图省事而旁路接入网络)

测试对象包括:通过代理服务器访问互联网的用户、可以通过的协议、内容过滤方式、提供日志数据、使用访问控制列表、限制并防止未经授权的用户访问特定的服务、通过使用内部数据库、LDAP、NTLM和RADIUS平台,支持用户和组验证

现在我们看看这台硬件代理的基本配置情况:

CPU |

Intel2GHZ |

磁盘驱动器 |

6块180GB(SATA接口做了RAID0,读写最快,最有效率) |

内存 |

4GB |

网络接口 |

3x10/100/1000网卡 |

操作系统 |

专用安全OSNetappRelease5.9(类UNIX系统) |

硬件代理内部结构

1).用电脑将串口连接设备的COM口相连接,用超级终端软件进入系统后使用SETUP命令完成基本配置。过程忽略。

2).配置好设备的IP地址后,接入先后网络,接下来使用HTTP的方式在IE流览器下配置,位置在Setup标签中设置相关配置,这里忽略。

进入界面的方法:

输入http://10.68.200.233:3132

USER:admin

PASSWORD:NetCache(出厂默认密码)

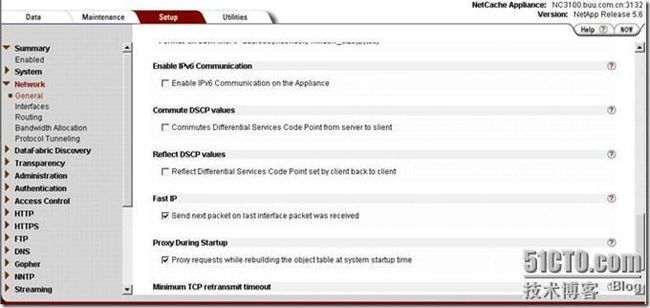

3然后我们要在设备上启用PROXY功能,设置的位置如下图所示

接着还要经过启用INTERFACE、配置默认网关、增加静态路由、配置DNS等几个步骤,就可以使用了(其过程很简单)。

5完善认证配置

一般的企业是全员上网,还有些单位是限制用户上网的,这样可以通过使用内部数据库、LDAP、NTLM(域用户认证)和RADIUS平台,支持用户和组验证上网。利用此设备能够实现,而且配置较简单,不需要修改现有的配置。

认证界面(和AD帐号统一)

6用户访问的控制

测试情况说明:可以使用访问控制列表,根据特定的用户、用户组、请求类型(例如HTTP)、客户端IP地址或其他变量,限制并防止未经授权的用户访问特定的服务。遗憾的是这一功能需要使用命令行模式配置)需要自己一行一行的写进去。

假如,禁止访问88888.COM.CN

DENYURL“HTTP://88888.COM.CN

禁止某个IP上网

命令:denyclient-ip10.68.200.231禁止这个机器访问

7内容过滤的功能

通过Secure Computing SmartFilter和Web Washer Dyna BLocator提供on-boxInternet内容过滤方式;通过Websense支持off-box内容过滤,对于现在网上的绝大多数的木马都能过滤掉,想通过IE下在的恶意插件也能有效的防治,使进入内网络的数据的安全性得到了提高。

上面功能是站点分类但是需要买LICENSE服务(以下这些分类)在Setup选项卡的Accesscontrol栏目。

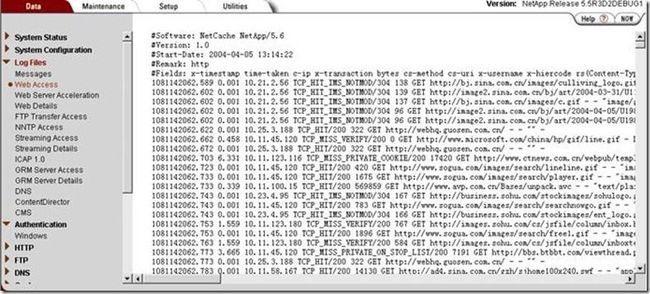

8设备LOG日志测试

(测试情况:可以查看用户访问信息、CACHE情况、系统信息,提供可自定义的日志数据,监视NetCache的活动,并根据计划将日志发送到FTP服务器、Web服务器或ContentReporter这是个智能的分析软件)

每个用户访问的情况。在WEBACCESS中显示了每个连接的源地址,目标地址及访问内容

而且是不停的往上回滚的,后台有软件来分析。

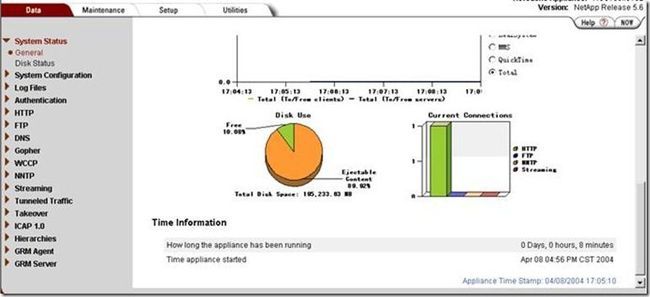

9数据分析情况

系统状态可以查看服务的状态、CACHE匹配、内存、硬盘等统计信息,在Data选项卡的SystemStatus->General中,您的机器必须安装JAVA虚拟机才能显示图表。

10.此设备在使用过程中随时口可以通过点帮助来解决问题。位置在界面的又上方。

三、项目实施结果分析:

由于我们使用了专有设备,专用设备和专用操作系统不出自Windows或Unix,无需加固,没有补丁,没有安全方面的隐患,由于在网络中用Firewall进行屏蔽,用硬件Proxy进行控制使得配置和管理工作得到了极大的简化。最重要的是,该解决方案实现了集中化管理,大大地减少了实施互联网访问的针对特殊情况的例外策略所相关的管理工作。为企业网络管理节省了时间和开销。结果是内网现在具有了控制员工如何使用互联网的能力,并通过HTTP和流媒体缓存功能加速网络的访问速度,优化出口带宽的使用。使Web通讯和网络安全牢不可破──这对于一个大规模的企业来说是最主要的好处。

本文出自 “李晨光原创技术博客” 博客,请务必保留此出处http://chenguang.blog.51cto.com/350944/1319935