- Android.mk

盼雨落,等风起

安卓脚本文件android

一、基础认知定位AndroidNDK构建系统的GNUMakefile片段,描述NDK项目结构可编译生成:APK、JAVA库、C/C++可执行程序、静态库(.a)、动态库(.so)兼容性:新源码逐渐转向Android.bp,但Android.mk仍被支持文件结构LOCAL_PATH:=$(callmy-dir)#必选:定义当前路径include$(CLEAR_VARS)#必选:清除变量(除LOCAL

- 如何将AndroidStudio编译出来的APP设置为系统应用

小馬佩德罗

Android系统

如何将AndroidStudio编译出来的APP设置为系统应用声明1在AndroidStudio中采用platform.pk8、platform.x509.pem生成的签名编译2讲AndroidStudio编译出的apk放入Android系统源码中和系统一起编译声明前阶段需要在开发一个system权限的APP,整理了两种方法,在此做个整理总结。两种方法的前提都是要有Android系统源码,或And

- 移动应用通信协议逆向分析与防护实践

群联云防护小杜

安全问题汇总安全人工智能重构ddos服务器

一、抓包定位服务器IP的核心步骤1.环境配置#安装抓包工具adbinstallcharles-proxy-4.6.3.apk#开启透明代理iptables-tnat-AOUTPUT-ptcp--dport80-jREDIRECT--to-port88892.SSLPinning绕过(Java代码)//自定义TrustManager绕过证书校验publicstaticSSLSocketFactory

- Android有些版本的默认代码中会出现这样的问题,浏览器中下载的apk会无法安装,会提示无法打开文件,如何修改。

zzq1996

android

开发云-一站式云服务平台Android有些版本的默认代码中会出现这样的问题,默认的浏览器中下载的apk完成后,直接点击安装会安装失败。会提示无法打开文件,如何修改这个问题。经分析代码和修改代码,按如下方式可以解决这个问题。---a/packages/providers/DownloadProvider/src/com/android/providers/downloads/OpenHelper.j

- Android adb shell 命令

wh0am1·

androidadbpython

获取当前apk包名:dumpsyswindoww|grep\/|grepname=|awk-F'name=|/''{print$2}'查看当前apk版本号:dumpsyswindoww|grep\/|grepname=|awk-F'name=|/''{print$2}'|head-n1|xargs-n1sh-c'dumpsyspackage$1|grep"versionName="'sh|awk-

- android CALL 之 RIL、TELEDCOM、PHONE

aningxiaoxixi

安卓android

系统架构InCallUITelecomPhoneRILModemplaceCall(号码)createConnection()RIL_REQUEST_DIALATDOK/CONNECT更新Call状态onStateChanged(CONNECTING)刷新界面(“拨号中”)InCallUITelecomPhoneRILModem分层架构层级功能关键组件应用层用户交互界面(如Dialer.apk)I

- Android 使用Overlay现实主题切换

白水景东

android

最近项目上,想做一个主题切换的功能,整理了一下发布出来,主要使用的是IOverlayManager,大体思路如下:1、想切换的应用,各自做overlayapk(简称皮肤包)2、将overlayapkpush到vendor/overlay目录下(如果没有这个目录,push到system/app里面也可以),这个主要目的是为了让overlay找到这个overlayapk。3、重启设备4、点击切换主题5

- 仿ios相机apk_icamera相机下载-icamera仿苹果软件v4.0_5577安卓网

weixin_39900286

仿ios相机apk

icamera仿苹果相机安卓下载推荐给大家!这是一款可以媲美苹果原生相机的手机软件,在拍摄手法和照片处理上还有着自己独特的见识,摄像功能也是相当强大,icamera相机还提供了专属滤镜,欢迎前来体验!【软件特色】自动闪光:自动闪光有用户开/关选项,如使用iphone相机。复古设计:造型师和漂亮的过滤器复古到现代捕捉与老式相机iphone。图库图片:在OS10和os9中查看带有拍照手机7样式库的库图

- android14预置apk

李艺为

java

android14预置应用Android.mk文件编写预安装安装位置定义apk安装分区位置:system、system_ext、product、vendor、odm1.安装在system/appLOCAL_SYSTEM_MODULE:=true2.安装在system_ext/appLOCAL_SYSTEM_EXT_MODULE:=true3.安装在product/appLOCAL_PRODUCT_

- Android应用的基本构造及威胁(apk)

墨痕诉清风

安全文献android

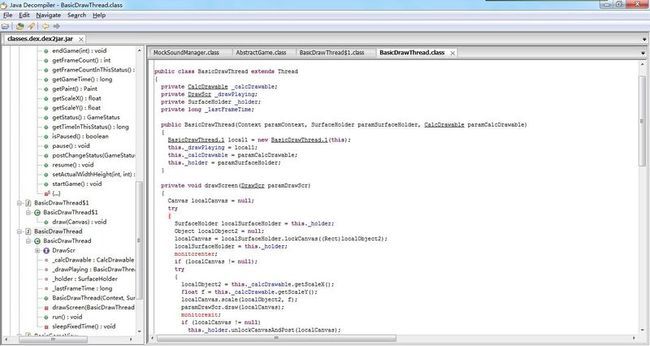

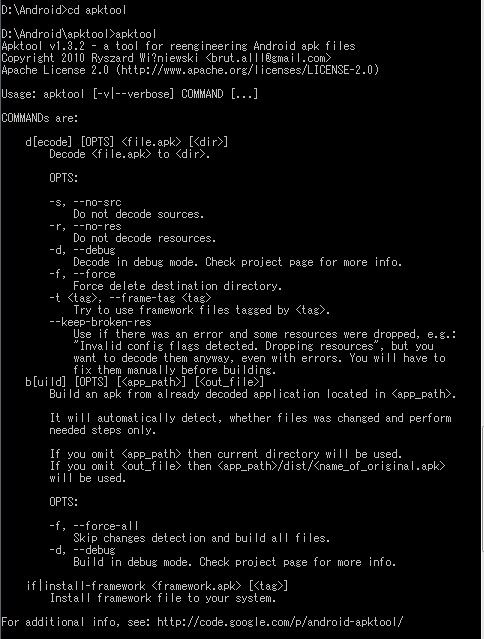

目录APK文件是什么apk文件解压后的目录结构apk文件的存储位置如何从设备上提取特定的应用Android应用的组件Activity(活动)Service(服务)BroadcastReceive(广播接收者)ContentProvider(内容提供者)Android应用的构建过程应用运行时发生了什么理解应用沙盒安卓应用简介web应用原生应用混合应用移动应用威胁建模移动应用架构微软公司安全开发流程威

- Android Studio 打 APK 包报错 Invalid keystore format 的解决方法

奔跑吧邓邓子

必备核心技能androidstudioideAPK打包invalid解决方法

提示:“奔跑吧邓邓子”的必备核心技能专栏聚焦计算机技术与职场场景,拆解程序员、产品经理等技术从业者的核心能力图谱。内容涵盖编程思维、算法实战、项目管理、技术架构等硬核技能,结合案例解析代码优化、跨团队协作等落地方法论。定期更新前沿技术趋势与避坑指南,助你突破技能瓶颈,从执行层进阶到技术核心圈,成为职场中不可替代的复合型人才。目录一、问题描述二、解决方法1.修改JDK版本2.使用第三方工具生成证书三

- CVTE Android面试题及参考答案(100道题)

大模型大数据攻城狮

android大厂面试android面试移动开发安卓面试大厂春招大厂校招

目录插件化组件化合并相似接口抽象通用方法使用接口代理引入设计模式编写源代码资源文件准备编译资源文件编译源代码生成dex文件打包APK文件技术能力提升项目经验积累职业发展知识分享与团队协作建立良好的沟通机制明确团队目标和职责尊重和理解团队成员采用合适的解决方法建立团队凝聚力性能优化兼容性问题帧动画属性动画转场动画动画集合基于物理的动画内存管理优化代码优化资源管理优化多线程优化虚拟机参数调整内存优化性

- Android APK签名

AndroidAPK安装时的签名校验原理AndroidAPK安装时的签名校验原理主要是通过验证APK文件的签名信息来确保APK文件的完整性和来源的可信性。具体过程如下:签名生成:开发者使用AndroidSDK提供的工具生成一个密钥库文件(.keystore),其中包含一个或多个数字证书。然后,使用这些工具将APK文件与数字证书进行关联,生成一个签名文件(如.RSA文件)。签名打包:签名文件与APK

- 揭秘dex2oat:从Dex到OAT的编译全流程

你一身傲骨怎能输

Android操作系统dex2oat

文章摘要dex2oat是AndroidART运行时的核心编译工具,负责将APK中的Dex字节码转换为优化的OAT文件(包含本地机器码),提升应用性能。其工作流程包括:启动进程、解析参数、加载Dex文件、构建编译环境、转换字节码为中间表示(IR)、优化并生成本地代码,最终生成OAT/VDEX/ODEX文件。该工具支持多指令集和安全校验,是ART性能优化的关键组件,通过提前编译显著提高应用运行效率。源

- Android平台签名证书(.keystore)生成全攻略

Heyuan_Xie

Uni-AppAndroidandroidAndroid证书签名

在Android平台上发布APK应用时,我们需要使用数字证书(.keystore文件)进行签名,以表明开发者的身份。Android证书的生成是自助和免费的,不需要审批或付费。本文将带你一步步完成Android平台签名证书的生成过程。一、准备工作首先,我们需要一个Java运行环境(JRE)。因为Android签名证书的生成需要使用JRE中的keytool命令。如果你已经安装了Java开发工具包(JD

- 【GoogleCts】ApfIntegrationTest fail in CtsNetTestCases.apk 问题分析

Dic-

AOSP#AndroidFrameworkGoogleXTSGoogle套件测试自学笔记问题记录解决方案Cts测试Android

问题描述Test:android.net.cts.ApfIntegrationTest#testDropPingReplySuite/Plan:CTS/ctsSuite/Build:15_r2/12699308Detail:java.lang.AssertionError:Expectedanexceptionofclassjava.util.concurrent.TimeoutException

- JEB逆向工程工具实践:Android应用反编译入门

Neo-ke

本文还有配套的精品资源,点击获取简介:JEB是一个专业的逆向工程工具,它提供了强大的分析、调试和修改Android应用字节码的功能。通过JEB工具,开发者可以对APK文件进行深度解析,包括反编译DEX文件、资源提取和字符串解密等操作。本文档通过JEBdemo下载包的介绍,展示了如何使用JEB工具进行反编译,并包括了JEB工具的启动脚本、文件列表、可执行文件、类型库、核心插件、文档以及辅助脚本。学习

- [RK3568 Android11] 开发之RK628D HDMI IN 显示二

~未来可期~

RK3568androidlinuxhdmi嵌入式arm

目录前言一、HDMIIN显示APK二、确定RK628D的设备节点三、再确定下软件配置和硬件连接四、测试HdmiInDemo应用前言前面一篇HDMIIN章节,已讲述了RK628D的配置和编译问题,接下来再讲述后续调试遇到的问题;一、HDMIIN显示APK在Android11上使用系统相机打不开HDMIIN显示?还真的是无法使用系统相机打开...尴尬;其实HDMIIN也是模拟一个CSI的摄像头,通过H

- Android 实体键盘 设置默认布局

科技道人

android实体键盘设置默认键盘语言

外界实体物理键盘,需要选择键盘布局,不然会对应输入不正确,某些平台是这样的。实体键盘在插入设备中后会自动设置一个布局,但是可能不是我们想要的。修改两个功能:根据系统语言设置默认的键盘。默认添加两个键盘布局到'选择键盘布局'的dialog界面键盘的布局文件apk位置:frameworks/base/packages/InputDevices/res/raw/frameworks/base/packa

- 快使用这些开发者常用工具,用对方式连起来更顺畅

learn_learn_loop

实用工具测试工具

一、平台支持性快.VPMN支持iOS、Android、Windows、macOS等操作系统。二、下载方式1.Android安卓用户通过官网下载安装包访问官网:www.happykuailian.com或www.happykuailian.net点击首页的“安卓下载”,下载.apk安装包后手动安装。提示:安装前请确认允许安装来自未知来源的应用。2.iOS苹果用户由于AppStore审核政策,建议通过

- Android多渠道打包

slience....

android

一、多渠道打包概念1.1、多渠道打包概念多渠道打包(Multi-channelPackaging)是指为同一个应用生成多个不同的安装包(通常是APK文件),每个安装包可以包含不同的配置、资源或元数据。1.2、多渠道打包相关配置介绍1.2.1、VariantVariant中文是变体的意思,变体(variant)是指应用可以构建不同的版本变体由多个构建类型组合而成,例如debug与release,以及

- CTF题型解题思路总结

Bruce_xiaowei

总结经验笔记网络安全CTF

CTF题型解题思路总结1.逆向工程(ReverseEngineering)目标理解程序逻辑,绕过保护(如注册码验证)、提取隐藏信息或还原加密算法。解题步骤信息收集获取目标程序(可执行文件、脚本等)查看程序类型(WindowsPE、LinuxELF、AndroidAPK等)检查文件基本信息(file、strings、objdump)静态分析使用IDAPro、Ghidra、Radare2逆向反汇编和反

- 鸿蒙跨平台开发:打通安卓、iOS生态

程序员小刘

harmonyosandroidios

以下是鸿蒙系统实现跨平台开发、打通安卓/iOS生态的核心策略与工具,综合多份技术文档及开发者实践总结而成:️一、跨平台开发框架选择ArkUI-X(华为官方方案)基于鸿蒙ArkUI扩展,支持ArkTS语言,一套代码编译为鸿蒙HAP、安卓APK、iOSIPA三端应用包。优势:原生性能接近90%,无缝调用鸿蒙分布式能力(如设备协同)。适用场景:需深度集成鸿蒙特性的新项目开发。ovCompo

- 第三方文件资源管理器 Files 各版本下载地址

micro201014

windows

Files官方版下载丨最新版下载丨绿色版下载丨APP下载-123云盘123云盘为您提供Files最新版正式版官方版绿色版下载,Files安卓版手机版apk免费下载安装到手机,支持电脑端一键快捷安装https://www.123684.com/s/kPxoTd-b2nxH?提取码:UYBCFiles官方版下载丨最新版下载丨绿色版下载丨APP下载-123云盘123云盘为您提供Files最新版正式版官方

- ReactNative 原生混合开发打包ipa和apk

2401_84092903

程序员reactnativecocoareact.js

ReactNative集成原生项目,打包ipa和apk过程记录分析。本文章默认会iOS和安卓常规打包,只介绍打包RN这步。过程总览将开发JS部分打成离线Bundle供原生调用iOS更改入口路径(安卓则配置即可)具体见下面iOS和安卓分别打包详细过程。iOS打包ipa过程1、在你的RN项目里新建一个输出文件夹,如下图名称可以自定义。![在这里插入图片描述]()2、用命令生成离线rn包react-na

- zipalign.exe 支持2g大文件对齐工具

孟芝洵

zipalign.exe支持2g大文件对齐工具【下载地址】zipalign.exe支持2g大文件对齐工具zipalign.exe是一款专为Android开发者设计的高效工具,支持处理高达2GB的大文件对齐。通过优化APK文件的对齐方式,它能显著提升应用的性能和加载速度。工具使用简单,支持多种参数调整,如强制对齐、指定填充字节和详细输出等,满足不同开发需求。无论是新手还是资深开发者,zipalign

- UniApp APP打包方法(Android/iOS双平台)

青见丑橘

uni-appandroidios

一、Android平台打包(一)证书申请1.云证书由DCloud服务器根据你的appid自动生成证书,生成证书后可登录DCloud开发者中心查看证书详情或下载证书文件。云证书的优势是开发方便,但在发布商业应用时,商业组织往往会分离开发证书和发布证书,发布证书仅少数人掌管。DCloud建议开发阶段使用云证书,开发者打包出apk后,交给掌管发布证书的人员使用发布证书自行重签,再上架应用商店。需要注意的

- 凤凰系统无法更新play服务器,凤凰OS:麦克风设置的问题

weixin_39937447

凤凰系统无法更新play服务器

出现的问题麦克风没有声音,或者麦克风声音过大(炸麦)麦克风没有声音是因为当有多个输入设备的时候,默认选择的设备并不是你当前用到设备,炸麦是因为麦克风的声音太大了。所以我们要做的事,把输入源设置一下,把音量设置一下(InputSource)需要用到的app1.命令行执行可以用终端模拟器,如果应用商店没有得下载,在百度搜下apk,或者使用凤凰os本身的命令行也行2.需要root权限3.注意空格问题,命

- android编译生成apk文件,Androidstudio 不运行直接编译生成apk文件

weixin_39529463

Androidstudio利用gradle快速编译出apkandroid有两句话,在程序界的你们必定听过:站在巨人的肩膀上和不要重复发明轮子。这两句话的意思你们相信很清楚了,不解释。不少时候咱们学习或者编程,都会在网络上下载一些demo来做参考学习所用。若是,博主有着很好的分享的精神,那么咱们下来的demo那应该是完整的,导入工程能够用,在工程包里面也会有相应apk能够直接装到手机里面看效果。编程

- Android Studio APK在真机上运行的方法

2401_89794374

androidstudioandroidide

如果以上方法不可行,又不想花太多时间去找问题,就可以采用安装安装包的方式。我们可以在每一个对应项目对应目录下面的app\build\outputs\apk\debug查找到软件自动生成的安装包。如果是新版的AS的话可能只会看到一个app-debug.apk,并没有什么网上说的app-debug-unaligned.apk什么的两个.apk结尾的文件,这都不要紧,可以把这个拿到手机上直接安装。这时候

- 继之前的线程循环加到窗口中运行

3213213333332132

javathreadJFrameJPanel

之前写了有关java线程的循环执行和结束,因为想制作成exe文件,想把执行的效果加到窗口上,所以就结合了JFrame和JPanel写了这个程序,这里直接贴出代码,在窗口上运行的效果下面有附图。

package thread;

import java.awt.Graphics;

import java.text.SimpleDateFormat;

import java.util

- linux 常用命令

BlueSkator

linux命令

1.grep

相信这个命令可以说是大家最常用的命令之一了。尤其是查询生产环境的日志,这个命令绝对是必不可少的。

但之前总是习惯于使用 (grep -n 关键字 文件名 )查出关键字以及该关键字所在的行数,然后再用 (sed -n '100,200p' 文件名),去查出该关键字之后的日志内容。

但其实还有更简便的办法,就是用(grep -B n、-A n、-C n 关键

- php heredoc原文档和nowdoc语法

dcj3sjt126com

PHPheredocnowdoc

<!doctype html>

<html lang="en">

<head>

<meta charset="utf-8">

<title>Current To-Do List</title>

</head>

<body>

<?

- overflow的属性

周华华

JavaScript

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml&q

- 《我所了解的Java》——总体目录

g21121

java

准备用一年左右时间写一个系列的文章《我所了解的Java》,目录及内容会不断完善及调整。

在编写相关内容时难免出现笔误、代码无法执行、名词理解错误等,请大家及时指出,我会第一时间更正。

&n

- [简单]docx4j常用方法小结

53873039oycg

docx

本代码基于docx4j-3.2.0,在office word 2007上测试通过。代码如下:

import java.io.File;

import java.io.FileInputStream;

import ja

- Spring配置学习

云端月影

spring配置

首先来看一个标准的Spring配置文件 applicationContext.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi=&q

- Java新手入门的30个基本概念三

aijuans

java新手java 入门

17.Java中的每一个类都是从Object类扩展而来的。 18.object类中的equal和toString方法。 equal用于测试一个对象是否同另一个对象相等。 toString返回一个代表该对象的字符串,几乎每一个类都会重载该方法,以便返回当前状态的正确表示.(toString 方法是一个很重要的方法) 19.通用编程:任何类类型的所有值都可以同object类性的变量来代替。

- 《2008 IBM Rational 软件开发高峰论坛会议》小记

antonyup_2006

软件测试敏捷开发项目管理IBM活动

我一直想写些总结,用于交流和备忘,然都没提笔,今以一篇参加活动的感受小记开个头,呵呵!

其实参加《2008 IBM Rational 软件开发高峰论坛会议》是9月4号,那天刚好调休.但接着项目颇为忙,所以今天在中秋佳节的假期里整理了下.

参加这次活动是一个朋友给的一个邀请书,才知道有这样的一个活动,虽然现在项目暂时没用到IBM的解决方案,但觉的参与这样一个活动可以拓宽下视野和相关知识.

- PL/SQL的过程编程,异常,声明变量,PL/SQL块

百合不是茶

PL/SQL的过程编程异常PL/SQL块声明变量

PL/SQL;

过程;

符号;

变量;

PL/SQL块;

输出;

异常;

PL/SQL 是过程语言(Procedural Language)与结构化查询语言(SQL)结合而成的编程语言PL/SQL 是对 SQL 的扩展,sql的执行时每次都要写操作

- Mockito(三)--完整功能介绍

bijian1013

持续集成mockito单元测试

mockito官网:http://code.google.com/p/mockito/,打开documentation可以看到官方最新的文档资料。

一.使用mockito验证行为

//首先要import Mockito

import static org.mockito.Mockito.*;

//mo

- 精通Oracle10编程SQL(8)使用复合数据类型

bijian1013

oracle数据库plsql

/*

*使用复合数据类型

*/

--PL/SQL记录

--定义PL/SQL记录

--自定义PL/SQL记录

DECLARE

TYPE emp_record_type IS RECORD(

name emp.ename%TYPE,

salary emp.sal%TYPE,

dno emp.deptno%TYPE

);

emp_

- 【Linux常用命令一】grep命令

bit1129

Linux常用命令

grep命令格式

grep [option] pattern [file-list]

grep命令用于在指定的文件(一个或者多个,file-list)中查找包含模式串(pattern)的行,[option]用于控制grep命令的查找方式。

pattern可以是普通字符串,也可以是正则表达式,当查找的字符串包含正则表达式字符或者特

- mybatis3入门学习笔记

白糖_

sqlibatisqqjdbc配置管理

MyBatis 的前身就是iBatis,是一个数据持久层(ORM)框架。 MyBatis 是支持普通 SQL 查询,存储过程和高级映射的优秀持久层框架。MyBatis对JDBC进行了一次很浅的封装。

以前也学过iBatis,因为MyBatis是iBatis的升级版本,最初以为改动应该不大,实际结果是MyBatis对配置文件进行了一些大的改动,使整个框架更加方便人性化。

- Linux 命令神器:lsof 入门

ronin47

lsof

lsof是系统管理/安全的尤伯工具。我大多数时候用它来从系统获得与网络连接相关的信息,但那只是这个强大而又鲜为人知的应用的第一步。将这个工具称之为lsof真实名副其实,因为它是指“列出打开文件(lists openfiles)”。而有一点要切记,在Unix中一切(包括网络套接口)都是文件。

有趣的是,lsof也是有着最多

- java实现两个大数相加,可能存在溢出。

bylijinnan

java实现

import java.math.BigInteger;

import java.util.regex.Matcher;

import java.util.regex.Pattern;

public class BigIntegerAddition {

/**

* 题目:java实现两个大数相加,可能存在溢出。

* 如123456789 + 987654321

- Kettle学习资料分享,附大神用Kettle的一套流程完成对整个数据库迁移方法

Kai_Ge

Kettle

Kettle学习资料分享

Kettle 3.2 使用说明书

目录

概述..........................................................................................................................................7

1.Kettle 资源库管

- [货币与金融]钢之炼金术士

comsci

金融

自古以来,都有一些人在从事炼金术的工作.........但是很少有成功的

那么随着人类在理论物理和工程物理上面取得的一些突破性进展......

炼金术这个古老

- Toast原来也可以多样化

dai_lm

androidtoast

Style 1: 默认

Toast def = Toast.makeText(this, "default", Toast.LENGTH_SHORT);

def.show();

Style 2: 顶部显示

Toast top = Toast.makeText(this, "top", Toast.LENGTH_SHORT);

t

- java数据计算的几种解决方法3

datamachine

javahadoopibatisr-languer

4、iBatis

简单敏捷因此强大的数据计算层。和Hibernate不同,它鼓励写SQL,所以学习成本最低。同时它用最小的代价实现了计算脚本和JAVA代码的解耦,只用20%的代价就实现了hibernate 80%的功能,没实现的20%是计算脚本和数据库的解耦。

复杂计算环境是它的弱项,比如:分布式计算、复杂计算、非数据

- 向网页中插入透明Flash的方法和技巧

dcj3sjt126com

htmlWebFlash

将

Flash 作品插入网页的时候,我们有时候会需要将它设为透明,有时候我们需要在Flash的背面插入一些漂亮的图片,搭配出漂亮的效果……下面我们介绍一些将Flash插入网页中的一些透明的设置技巧。

一、Swf透明、无坐标控制 首先教大家最简单的插入Flash的代码,透明,无坐标控制: 注意wmode="transparent"是控制Flash是否透明

- ios UICollectionView的使用

dcj3sjt126com

UICollectionView的使用有两种方法,一种是继承UICollectionViewController,这个Controller会自带一个UICollectionView;另外一种是作为一个视图放在普通的UIViewController里面。

个人更喜欢第二种。下面采用第二种方式简单介绍一下UICollectionView的使用。

1.UIViewController实现委托,代码如

- Eos平台java公共逻辑

蕃薯耀

Eos平台java公共逻辑Eos平台java公共逻辑

Eos平台java公共逻辑

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年6月1日 17:20:4

- SpringMVC4零配置--Web上下文配置【MvcConfig】

hanqunfeng

springmvc4

与SpringSecurity的配置类似,spring同样为我们提供了一个实现类WebMvcConfigurationSupport和一个注解@EnableWebMvc以帮助我们减少bean的声明。

applicationContext-MvcConfig.xml

<!-- 启用注解,并定义组件查找规则 ,mvc层只负责扫描@Controller -->

<

- 解决ie和其他浏览器poi下载excel文件名乱码

jackyrong

Excel

使用poi,做传统的excel导出,然后想在浏览器中,让用户选择另存为,保存用户下载的xls文件,这个时候,可能的是在ie下出现乱码(ie,9,10,11),但在firefox,chrome下没乱码,

因此必须综合判断,编写一个工具类:

/**

*

* @Title: pro

- 挥洒泪水的青春

lampcy

编程生活程序员

2015年2月28日,我辞职了,离开了相处一年的触控,转过身--挥洒掉泪水,毅然来到了兄弟连,背负着许多的不解、质疑——”你一个零基础、脑子又不聪明的人,还敢跨行业,选择Unity3D?“,”真是不自量力••••••“,”真是初生牛犊不怕虎•••••“,••••••我只是淡淡一笑,拎着行李----坐上了通向挥洒泪水的青春之地——兄弟连!

这就是我青春的分割线,不后悔,只会去用泪水浇灌——已经来到

- 稳增长之中国股市两点意见-----严控做空,建立涨跌停版停牌重组机制

nannan408

对于股市,我们国家的监管还是有点拼的,但始终拼不过飞流直下的恐慌,为什么呢?

笔者首先支持股市的监管。对于股市越管越荡的现象,笔者认为首先是做空力量超过了股市自身的升力,并且对于跌停停牌重组的快速反应还没建立好,上市公司对于股价下跌没有很好的利好支撑。

我们来看美国和香港是怎么应对股灾的。美国是靠禁止重要股票做空,在

- 动态设置iframe高度(iframe高度自适应)

Rainbow702

JavaScriptiframecontentDocument高度自适应局部刷新

如果需要对画面中的部分区域作局部刷新,大家可能都会想到使用ajax。

但有些情况下,须使用在页面中嵌入一个iframe来作局部刷新。

对于使用iframe的情况,发现有一个问题,就是iframe中的页面的高度可能会很高,但是外面页面并不会被iframe内部页面给撑开,如下面的结构:

<div id="content">

<div id=&quo

- 用Rapael做图表

tntxia

rap

function drawReport(paper,attr,data){

var width = attr.width;

var height = attr.height;

var max = 0;

&nbs

- HTML5 bootstrap2网页兼容(支持IE10以下)

xiaoluode

html5bootstrap

<!DOCTYPE html>

<html>

<head lang="zh-CN">

<meta charset="UTF-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">