中国区2011年2季度安全威胁报告

本季安全警示:

Web威胁与手机安全防护

本季度趋势科技在中国区发现新的未知病毒约10.7万种。截止2011.6.30日中国区传统病毒码8.256.60可检测病毒数量约340万种。

新增的病毒类型最多的仍然为木马(TROJ),木马大部分有盗号的特性。木马的比其他类型的电脑病毒更加能够直接的使病毒制造者获益。在经济利益的促使下,更多病毒制造者选择编写木马程序。

值得注意的是本季度趋势科技中国区新增病毒种类中AndroidOS类型病毒数量有明显增加。这是针对于安卓平台移动设备上感染的病毒,恶意程序的检测类型。

2011第2季度中国区新增病毒类型

本季度趋势科技在中国区拦截到新的恶意URL地址以及相关恶意文件约14.1万个,比上季度有所减少(上季度为31.1万个)。

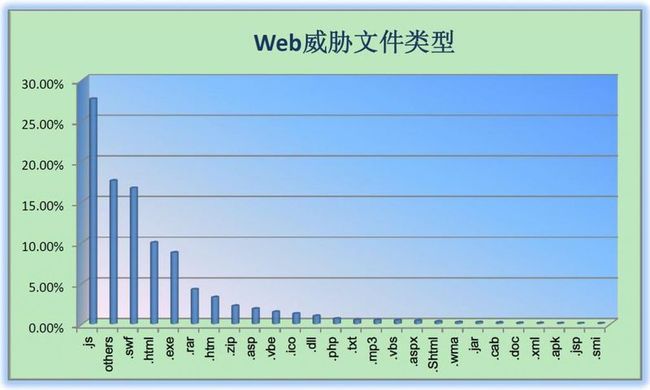

其中通过Web传播的恶意程序中,约有28%为JS(脚本类型文件)。向网站页面代码中插入包含有恶意代码的脚本仍然是黑客或恶意网络行为者的主要手段。这些脚本将导致被感染的用户连接到其它恶意网站并下载其他恶意程序,或者IE浏览器主页被修改等。一般情况下这些脚本利用各种漏洞(IE漏洞,或其他应用程序漏洞,系统漏洞)以及使用者不良的上网习惯而得以流行。

2011第2季度中国区web威胁文件类型

通过对拦截的Web威胁进行分析,我们发现约有90%的威胁来自于General exploit(针对漏洞的通用检测)。

其中包括利用Adobe软件的漏洞(例如:一些.SWF类型的web威胁文件)。利用跨站脚本漏洞攻击,对正常网站注入恶意JS脚本,或插入恶意php,html代码。另外,在网页中置放恶意的可执行文件使用户误点或错误的下载并执行,从而导致电脑被病毒感染也是目前web威胁传播的一个重要类型。

我们观察发现,由于网站职能特殊性,某些政府网站也成为黑客乐于攻击的对象,在2011年第二季度中我们发现的恶意.gov URL近百条。社交类型网站,由于其庞大的用户数量,也成为黑客的目标。在6月底新浪微博遭袭击的事件更反映出社交网站安全管理意识的薄弱。

2011第2季度中国区主要几种通过web感染的病毒

本季度趋势科技在中国区客户终端检测并清除恶意程序约5240万次。

2011第2季度中国区各类型病毒感染数量比例图

本季度各类型病毒感染趋于平衡,虽然木马类型病毒仍然占有50%以上的比例,但其它各类型病毒所占比例均有上升。

蠕虫病毒最主要的特性是能够主动地通过网络,电子邮件,以及可移动存储设备将自身传播到其它计算机中。与一般病毒不同,蠕虫不需要将其自身附着到宿主程序,即可进行自身的复制

目前比较流行的PE病毒,会感染一些蠕虫或者木马病毒。随着木马病毒以及蠕虫病毒在网络内的传播导致网络环境中越来越多的电脑被PE病毒感染。

在本季度的感染类型排名中,我们看到一种新的病毒类型PTCH,该类型病毒一般是由于合法的可执行文件的代码被其他恶意软件修改所致,恶意文件修改正常文件以作为其自动启动机制。也就是说正常文件被感染后成为调用病毒的工具。这样的感染行为使恶意文件隐藏的更深。受感染电脑在手动清理时更加难以处理干净。这种行为可能会被更多的PE感染类型病毒使用。

2011年第2季度流行病毒分析

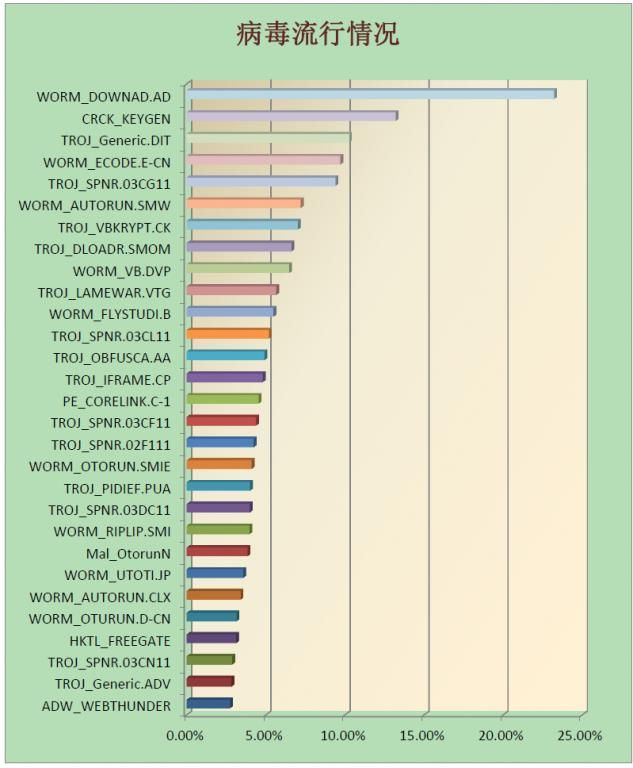

2011第2季度中国区病毒流行度排名

本季度最流行病毒依旧是WORM_DOWNAD.AD,该病毒目前仍然在很多企业用户网络内流行。

从趋势科技SPN病毒流行情况监控地图上来看,该病毒在中国地区的数量已经急剧减少,并且多分布在华北华东地区以及中国的南部沿海地区。

从趋势科技客户服务中心接到的案件情况来看,该病毒对客户造成的不良影响也已下降。在安全防护策略执行的较完善的公司中,已不构成太大的威胁,目前要做的是集中处理部分具有安全缺陷的电脑。

该病毒持续流行的原因有几点:

1. 用户内网中电脑系统补丁安装率较低

2. 网络中存在弱密码的或空密码的电脑管理员账号

3. 网络内存在有未安装防毒软件,或防毒软件已损坏的感染源电脑

4. 没有针对U盘等移动存储设备的安全管理策略

由于目前尚未发现关于该病毒的新变种,使用之前发布的专杀工具以及解决方案即可处理此病毒,该工具可至趋势科技官方网站下载。

可能是本季度未出现新的大规模流行性病毒爆发的原因,流行病毒中CRCK_KEYGEN的感染范围排名急剧上升,这也凸现出目前用户环境中普遍存在的使用破解软件注册机的现象。

特别是AUTOCAD软件用户使用注册机,导致感染病毒的案件在本季度屡见不鲜。

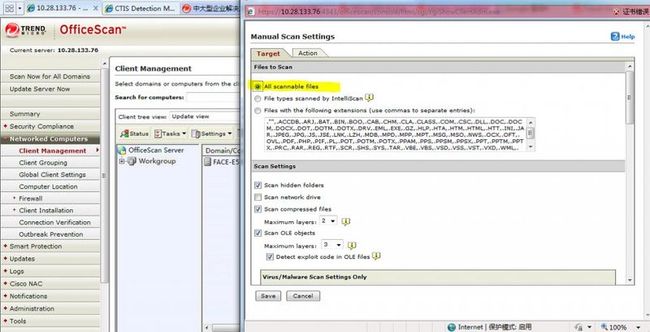

对于AUTOCAD病毒的处理,我们建议用户对officescan进行如下设置:

登陆officescan服务器控制台,在客户机管理选项中,将实时扫描,手动扫描,预设扫描的对象设置为扫描所有可扫描对象:

2011年第2季度最新安全威胁信息

2011年6月28,新浪微薄遭到CSRF攻击,病毒利用新浪微薄网站漏洞向中毒者的好友发送私信,在中毒微薄中发送恶意连接,并且强制关注带有病毒的微薄帐号,短短一小时时间内可能有超过3万网友中招。

关于CSRF攻击

CSRF是伪造客户端请求的一种攻击,CSRF的英文全称是Cross Site Request Forgery,字面上的意思是跨站点伪造请求。这种攻击方式是国外的安全人员于2000年提出,国内直到06年初才被关注,并使用CSRF攻击实现了DVBBS后台的SQL注射,同时网上也出现过动易后台管理员添加的CSRF漏洞等,08年CSRF攻击方式开始在BLOG、SNS等大型社区类网站的脚本蠕虫中使用。

CSRF的定义是强迫受害者的浏览器向一个易受攻击的Web应用程序发送请求,最后达到攻击者所需要的操作行为。CSRF漏洞的攻击一般分为站内和站外两种类型:

CSRF站内类型: 该类型在一定程度上是由于程序员编写网站时变量使用不当造成的,一些敏感的操作本来是要求用户从表单提交发起POST请求传参给程序,但是在变量使用不当的情况下程序也接收GET请求传参。这样就给攻击者使用CSRF攻击创造了条件,一般攻击者只要把预测好的请求参数放在站内一个贴子或者留言的图片链接里,受害者浏览了这样的页面就会被强迫发起请求。

CSRF站外类型:其实就是传统意义上的外部提交数据问题,一般程序员会考虑给一些留言评论等的表单加上水印以防止SPAM问题,但是为了用户的体验性,一些操作可能没有做任何限制,所以攻击者可以先预测好请求的参数,在站外的Web页面里编写javascript脚本伪造文件请求或和自动提交的表单来实现GET、POST请求,用户在会话状态下点击链接访问站外的Web页面,客户端就被强迫发起请求。

对于该类威胁还需要网站维护人员更加注意页面代码编写的安全性。做好网站的安全审查工作。

本报告数据来自趋势科技智能防护网(SPN)以及趋势科技TMES监控中心(MOC)

本文版权为趋势科技所有,对于非赢利网站或媒体转载请注明作者以及原文链接。谢谢合作!

爱趋势社区--下载/论坛/分享<wbr><wbr><a href="http://www.iqushi.com/" target="_blank">http://www.iqushi.com</a></wbr></wbr>

官方微博—拿礼品/分享最新IT资讯<wbr><wbr><a href="http://t.sina.com.cn/trendcloud" target="_blank">http://t.sina.com.cn/trendcloud</a></wbr></wbr>

趋势科技CEO:陈怡桦EvaChen的微博<wbr><wbr><a href="http://weibo.com/evatrendmicro" target="_blank">http://weibo.com/evatrendmicro</a> <br></wbr></wbr>