Win2008 R2实战之DHCP NAP环境准备篇

在上一篇中(点击),我们对网络访问保护技术做了一个技术预览,大致了解了网络访问保护这个策略平台包含的组件及保护机制,接下来的几篇我将重点描述一下其中一种强制保护机制:DHCP网络保护访问强制。

一、 网络访问保护强制过程简述

策略验证

系统健康代理(SHA)会监控NAP客户端的健康状态,并且交给系统健康验证器(SHV)来进行分析。系统健康验证器会根据客户端健康状态,使用不同的网络策略将客户端推送至相应的限制网络中。网络访问保护使用SHA和SHV来监控,强制和修补客户端的健康状态。

通过包含在Windows Vista,Windows Server 2008,Windows Server 2008 R2和Windows 7里的Windows安全健康代理(Windows Security Health Agent,包含在SHA中)及Windows 安全健康验证器(Windows Security Health Validator,包含在SHV中)去强制NAP客户端执行一些策略,例如开启防火墙,开启杀毒软件,更新杀毒软件等等。

网络限制

在网络访问保护平台中,不符合健康要求的客户端会被推送到受限网络中,直到符合了健康安全策略才会被允许进入不受限网络。其中有3个允许访问的网络类型:

允许全网络访问:这是一个默认设置。客户端的连接请求如果通过了身份验证和授权,就可以不受限制的进入到企业网络中,并被记录到日志中。

允许受限网络访问:客户端计算机未符合网络访问保护的健康状态要求,会被送到与企业网隔离的受限网络中,此网络不可访问企业网络资源,但是可以访问由网络访问保护平台提供的补丁服务,杀毒软件升级服务等健康状态修复。直到客户端符合了安全健康策略,才会被允许进入企业网络。

限时的全网络访问:客户端与策略验证匹配,网络访问保护强制被延迟执行,客户端被暂时准许进行完全网络访问。

修补服务

不符合安全健康策略的客户端将会被送到受限网络中进行健康状态修补。在受限网络中,网络访问保护会提供一些资源来帮助客户端进行健康状态的修补,比如使用WSUS服务器来为客户端提供升级补丁,提供杀毒软件升级程序给客户端提供杀毒软件升级服务等。

后续监控

当客户端发起访问网络资源和他们的健康状态发生改变的时候,网络访问保护依然处于监控状态。本例中,当客户端进行DHCP地址续约时,会同时发送一个健康状态声明,根据声明决定客户端该属于哪种网络访问状态。

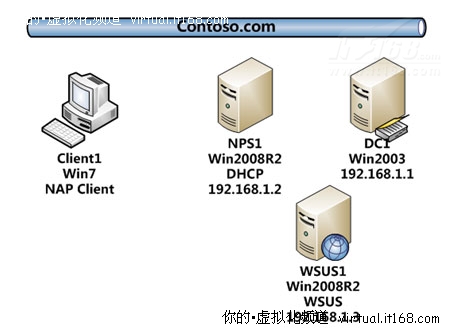

二、 网络访问保护测试环境描述

1. 网络拓扑

2. 配置描述

DC1:此次实验选择了Windows Server 2003作为域控制器,主要考虑现在大多数企业中,仍已Windows 2003为主要应用操作系统系统,虽然网络访问保护属于Windows 2008带来的新功能,但也支持此种系统架构。

NPS1:此为网络策略服务器(Network Policy Server),作为网络访问保护的健康策略服务器和RADIUS服务器,可以选用Windows Server 2008 或者Windows Server 2008 R2。同时也安装DHCP角色并配置为强制DHCP网络访问保护。

WSUS1:此为网络访问保护修补服务器,提供安全软件共享服务,为未通过健康状态检测的客户端提供健康状态修补。

Client1:网络访问保护测试客户端,Windows 7操作系统,初始安装状态,无任何安全应用程序,为了达到实验效果,需要关闭系统防火墙。

注意:此实验环境使用Windows Server2008 R2均为企业版,使用Windows 7均为旗舰版。

三、 服务器环境准备

1. DC1准备

创建一个名为【NAP Client】的安全组,用于存放NAP客户端,并方便施加NAP相关组策略。此实验需要将Client1放入此用户组。

2. NPS1准备

安装DHCP角色

打开NPS1的服务器管理器,右击【角色】,选择【添加角色】,在【添加角色向导】中,选择【DHCP服务器】。如图1

图1

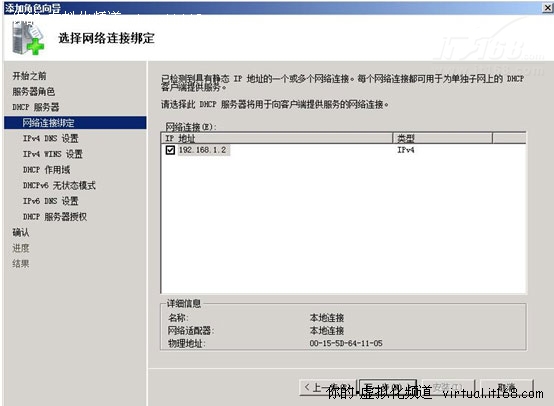

跳过DHCP服务器简介,在【选择网络连接绑定】中,默认选择当前网络连接即可。如图2

图2

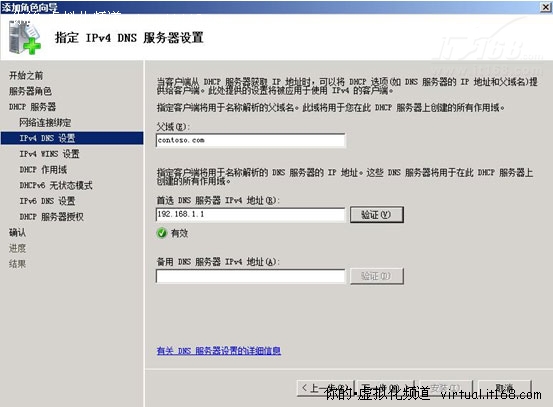

IPv4 DNS设置,这里只要NPS1本机的网卡地址信息设置正常,系统可以自动读取出DNS地址信息,点击【验证】可验证DNS地址的有效性。如图3

图3

IPv4 WINS设置默认即可,因为在Windows Server 2008中,微软在DNS中提供了新的区域类型:GlobalNames区域,来替代Windows 2003中的WINS,提供NETBIOS名称解析功能。

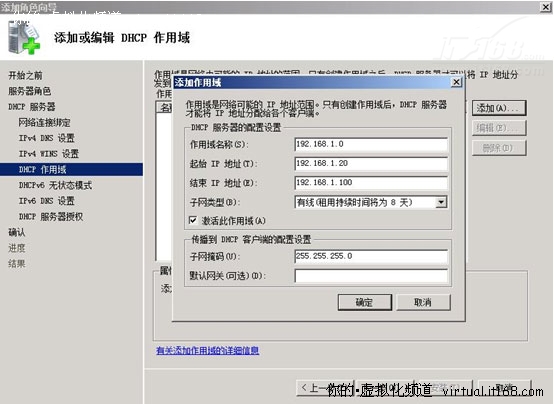

在DHCP作用域中,添加我们需要的作用域,范围从192.168.1.20到192.168.1.100即可。如图4

图4

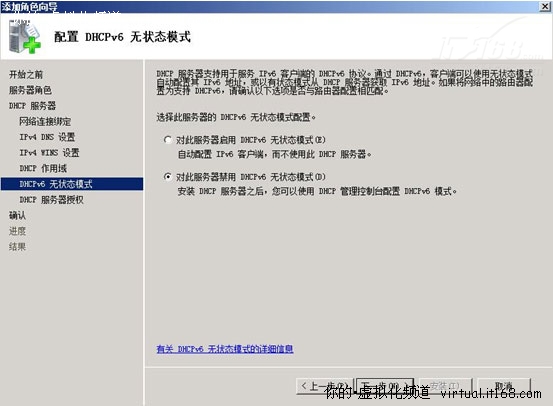

在DHCPv6 无状态模式中,选择【对此服务器禁用DHCPv6 无状态模式】。如图5

图5

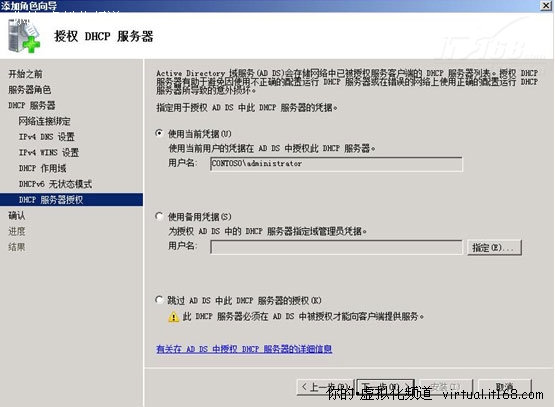

在DHCP 服务器授权中,因为我当前登录用户就是域管理员,所以这里就使用此用户。如果当前用户权限不足,比如普通域用户,在备用凭据中指定具有域管理员权限的用户即可。如图6

图6

之后,可以看到安装汇总信息,确认无误后,点击安装。

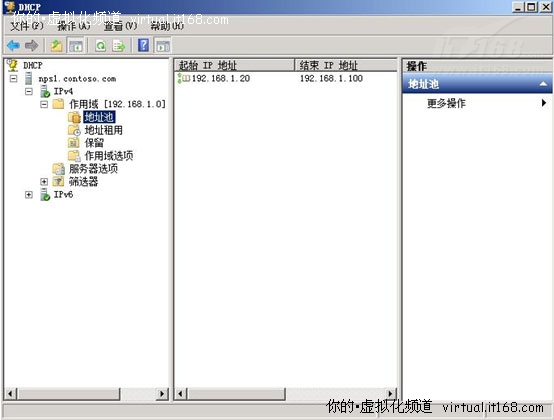

安装完成后,展开DHCP控制台,可以看到当前NPS1服务的DHCP已经启用,并且已被授权。如图7

图7

3. Client1准备

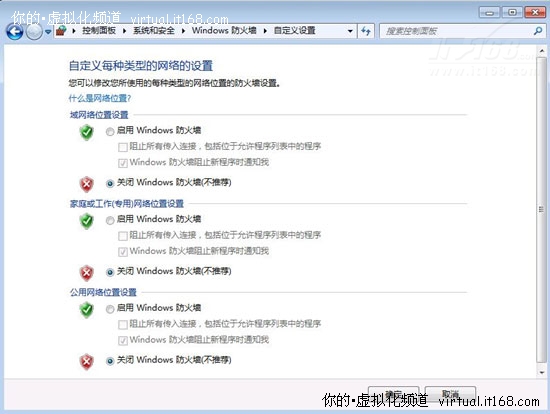

此实验中,Client1只要加入到Contoso域中即可。但为了达到保护效果,我们手动关闭Client1的防火墙。依次打开【控制面板-系统和安全-Windows 防火墙-自定义设置】,关闭3种网络位置的防火墙即可。如图8

图8

到目前为止,我们已经为DHCP NAP需要的环境搭建好了域控制器,NPS服务器还有客户端。下一篇,我将讲解DHCP NAP的策略部署及测试,来体验一把真正的网络访问保护。

本文出自 “激情因梦想而存在” 博客,转载请与作者联系!