交换机安全

一、端口隔离

对于设备,为了实现端口之间,所有报文都是不能通过的,我们需要配置交换机端口隔离,但是实现端口隔离的方法有很多种,比如VLAN技术,访问控制列表等,都是可以实现的。

采用VLAN技术实现端口隔离,但是采用VLAN技术,比较浪费VLAN资源。

采用访问控制列表的话,如果设备是一台高密度集成的交换机,端口数量很多,用访问控制列表来用规则一条一条的写这些端口的话效率是很低的。

1、设备条件

1>在二层交换机上,只能设置一个隔离组,端口只能加入一个组内实现隔离。

2>在三层交换机上,可以有多个隔离组,实现隔离组需要靠AM(access manage),AM既可以实现端口隔离,也可以实现端口与Ip地址的绑定。

2、案例实现

1>二层交换机(quidway s2000h-hi)实现端口e1/0/10 和e1/0/20 隔离只需要在它们端口下配置:port isolate 指令就可以实现了,实际上就是将两个端口多加入的隔离组,实现组内端口隔离。

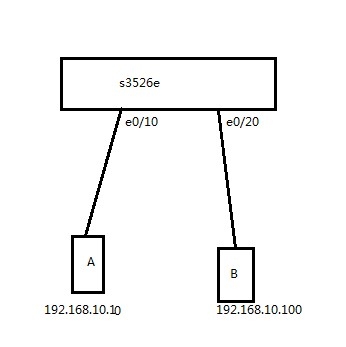

2>三层交换机(quidway s3526)实现端口e1/10与e1/20隔离。

a、系统视图下开启AM,指令:am enable

b、进入其中一个端口内输入隔离隔离指令:am isolate e0/20

只需要在一个端口中指定就可以了。

3>实现端口与IP的绑定

a、系统视图下开启am,指令:am enable

b、进入需要绑定的端口设置要绑定的IP地址:am ip-pool X.X.X.X

这里ip-pool之后也可以定义一个地址池。

二、acl(访问控制列表)

交换机中做访问控制列表可以分为二层访问控制列表和三层三层访问控制列表,二层交换机上只能做三层列表,三层访问控制列表是针对于应用层的,只能被高层应用来调用,而三岑交换机上可以做二层访问控制列表,三层交换机可以处理数据包,所以二层列表针对于对frame的过滤,可以下发到硬件中去执行的。

案例1:实现交换机只能特定IP可以web访问

交换机配置命令

intvlan-interface 1 //控制只有192.168.1.200可以访问其他都不可以

ipaddress 192.168.1.4

quid

user-interfacevty 0 4

authentication-modescheme

quid

local-useruser1

passwordsimpel 123

server-typetelnet level 3

quid

aclnumber 2000 match-order auto

rule 10permit source 192.168.1.200 0

rule 20deny any source any

quid

user-interfacevty 0 4

acl 2000inbound

quid

ip http acl 2000 //限制只有192.168.1.200 可以使用web方式访问交换机

案例2:

拓扑结构:只允许特定主机访问服务器

aclnumber 4000 match-order auto

rule 10deny ingress interface e0/10 egress interface e0/20

packet-filterlink-group 4000 rule 10 //应用acl控制列表

//这样的方式虽然端口e0/10下的主机不能ping通192.168.10.100,但是如果A主机换端口的话,那样访问控制列表就没有发挥效果。

aclnumber 4000 match-order auto

rule 10deny ingress 1 H-H-HMAC地址 0000-0000-0000 egress e0/20

quid

undopacket-filter link-group 4000 rule 10 //清除正在应用的acl列表

aclnumber 4000 match-order auto

undo rule10 //清除acl列表中的rule 10

packet-filter link-group 4000 rule 10 //应用acl

dis aclconfig all 查看

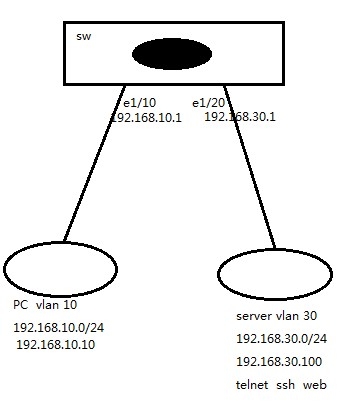

案例3:

拓扑结构:允许主机 web ssh方式访问服务器不允许使用telnet ip

配置

server://h3c 防火墙

inteth0/0

ipaddress 192.168.30.100 24

quid

iproute-static 0.0.0.0 0 192.168.30.1

SW:(quidways3526)

vlan 10

porte1/10

vlan 30

porte1/20

quid

intvlan-interface 10

ipaddress 192.168.10.1 255.255.255.0

intvlan-interface 30

ipaddress 192.168.30.1 255.255.255.0

aclnumber 3000 match-order auto

rule 10 permit tcp source 192.168.10.0 0.0.0.255destination 192.168.30.100 0.0.0.0 destination-port eq 80

rule 20 permit tcp source 192.168.10.0 0.0.0.255destination 192.168.30.100 0.0.0.0 destination-port eq 22

rule 30deny ip source any destination any

三、mac-port(mac地址与端口的绑定)

MAC地址表是动态生成的,每一个主机连接到设备上时,系统都会记录该端口主机的MAC地址。如果需要某一个端口限定只能这一台主机可以连接,其他的主机不能连接时,就可以使用MAC地址一端口的绑定。

案例:

实验我们就在二层交换机上(quidway s2000h-hi)实现,我们只需要将e1/0/1端口绑定一台主机来测试即可。

交换机配置如下:

Mac address static [地址] interface e1/0/10vlan 1

一条指令就可以了,有需要测试的话,在VLAN1中配置交换机的IP地址,在另开一个端口连接另一个客户号主机,相互ping测试,接口e1/0/10下的主机要更换端口测试。

四、接口验证

IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802.1x协议。

后来,802.1x协议作为局域网端口的一个普通接入控制机制用在以太网中,主要解

决以太网内认证和安全方面的问题。

802.1x协议是一种基于端口的网络接入控制(Port Based Network Access Control)

协议。“基于端口的网络接入控制”是指在局域网接入控制设备的端口这一级对所

接入的设备进行认证和控制。连接在端口上的用户设备如果能通过认证,就可以访

问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源――相当于连

接被物理断开。

组成:

1、接入端 PC 【需要安装验证软件】

2、设备端接入设备【一般情况就是交换机】

如果账号信息是保存在设备上的话,这种情况时EAP终结方式,这种方式对于可移动性,和高可用性都是不是最好的选择。

还有一种方式是EAP中继方式,中继方式是将账号信息保存在验证服务器上,所以也就有了第三个组成部分。

3、验证服务器authentication【验证】 authorize【授权】accounting【审计】

这是AAA验证服务器。

AAA服务器的实现

1. windows IAS服务

2. linux freeradius

3.设备厂商提供的AAA服务器(一般都是付费的)

4.ACS (思科AAA服务器)

案例:

拓扑结构

具体交换机配置:

<Quidway>sys

[Quidway]sys sw

[sw]int Vlan-interface 1

[sw-Vlan-interface1]ip add 192.168.10.200 24

[sw-Vlan-interface1]quit

[sw]dot1x //AAA服务验证设置

[sw]int e1/0/10

[sw-Ethernet1/0/10]dot1x

[sw-Ethernet1/0/10]quit

[sw]radius scheme aaa

[sw-radius-aaa]primary authentication 192.168.10.100

[sw-radius-aaa]key authentication 123456

[sw-radius-aaa]server-type standard

[sw-radius-aaa]user-name-format without-domain

[sw-radius-aaa]accounting optional

[sw-radius-aaa]quit

[sw]domain aa.com

[sw-isp-aa.com]radius-scheme aaa

[sw-isp-aa.com]accounting optional

[sw-isp-aa.com]access-limit enable 10

[sw-isp-aa.com]quit

[sw]dot1x authentication-method pap

AAA服务器配置:

这里实现AAA服务器是windows2003下的IAS服务。

IAS服务下AAA服务的身份验证需要本地账户验证,所以需要注意,可以新建一个用户,并设置密码。并且在属性中要给予拨入的权限。

在IAS服务中:

1、新建radius客户端,输入名称,和客户端的IP地址(我们实验中的客户端就是交换机)。

2、设备共享密钥(这个不是密码,是客户机向服务器发送密码之后,AAA服务器用这个共享密钥加密,并且向客户端发送此共享密钥,让客户端用共享密钥加密密码,发送给服务器来配对验证。)

3、设置属性,在远程访问策略中,设置编辑拨入配置文件,设置身份验证中选择PAP加密方式(当中可能有两个访问策略,删除微软的那个策略就可以了)。

4、PC机上还需要有身份验证的工具。这里我们采用的是h3c802.1xclient工具。

五、mac地址验证

1、在二层架构上

只需要接入用户和网络设备这二部分,它的账号库是存放在网络设备中的。

2、在三层架构上

需要有接入用户,网络设备和验证服务器。

注意:这里的账号就是客户主机的mac地址,账号密码也是mac地址。这里的客户机不需要安装验证工具。

其配置过程与上述四中的验证配置过程是基本一致的,主要是改变了验证的用户名,和用户密码,还有改变的就是验证方式的服务器类型:extended。