linux学习之路之加密类型及其相关算法

加密类型及其相关算法

随着互联网越演越烈,互联网上的各种攻击层出不穷,因此在互联网上相互传递的信息越来越不安全,因此为了防止用户在互联网上传递的数据被窃取,因此我们很有必须加强传递的数据的安全性。

数据的安全性主要包括以下三个方面:

数据的机密性:保证传递的数据不被读取

要想使传递的数据不被读取,可以对这些数据进行加密,因为默认这些数据是以明文来传递的

整个加密过程可以这么来理解:

加密:plaintext--->转换规则--->ciphertext

解密:ciphertext--->转换规则--->plaintext

这里的转换规则就是我们常说的加密/解密算法,主要的加密算法有2种:

非对称加密算法:使用公钥加密,私钥解密

对称加密算法:加密和解密的密钥相同

由于非对称加密算法比较慢,因此一般数据加密我们常使用对称加密算法,虽然对称加密算法

能解决数据的机密性,但是却无法管理密钥问题

数据的完整性:保证传递的数据不被破坏

对于数据的完整性,一般使用单向加密算法,单向加密所具有的特征有:

1、输入一样,输出必然一样

2、具有雪崩效应,就是微小的改变会引起结果巨大的改变

3、定长输出:无法原始数据多大,结果大小都是相同的

4、不可逆,无法根据特征码还原原来的数据

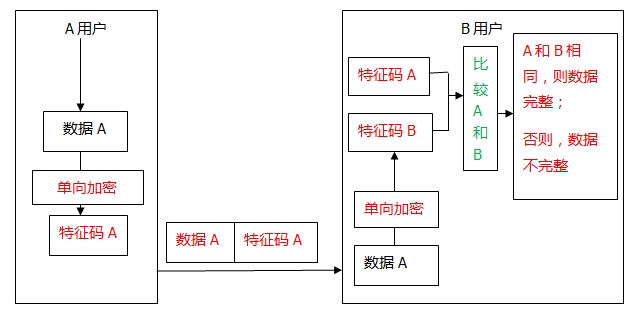

单向加密保证数据的完整性过程是这样子的:

首先用户A为防止明文数据被其他人篡改,因此对此文使用单向加密算法,生产一个特征码A,然后将数据A和特征码A一起发送给用户B。当用户B收到数据A和特征码A时,也对数据A使用相同的单向加密算法,并且也产生一个特征码B;如果特征码A和B相同,则说明数据是完整的;否则,数据是不完整的。

虽然单向加密算法可以保证数据的完整性,但是仍然会有问题?

试想一下,如果用户A在传递数据给B时,不小心被用户C给攻击了,这样用户A发送的数据都被发送到用户C上去了,此时用户C对这段数据也进行单向加密的话,也会生产一个特征码C,再将数据和特征码C一起发送给用户B,显然用户B对这段数据进行单向加密,生产的特征码和C一样。这时候虽然特征码是相同的,但是这并不是A用户发送的数据,而此时的用户B是无法判断数据的来源是否正确,因此我们需要对数据的来源进行身份验证。这样才可以保证数据的合法性以及完整性。

如何来确保发送方的身份正确?

用户的身份验证:要保证发送方身份正确

要想对某个用户进行身份验证,就需要用到非对称加密算法:

非对称加密算法包含一个公钥(P)和私钥(S)

如果发送方使用自己的私钥来加密可以实现身份验证和数据完整性

如果发送方使用公钥来加密可以保证数据的机密性

公钥加密的数据只有相应的私钥才能解密,因此此种机制可以用来保证数据的机密性

由于非对称加密算法速度慢,因此很少用来加密数据

继续谈论刚刚说的单向加密可能出现的问题,如果此时使用A的私钥对特征码进行加密,及时C获取到了A发送的数据和特征码,也可以解密特征码(因为公钥是公开的),在使用C自己的私钥加密特征码,但是他仍然无法还原A的特征码,因此发送给B的数据和 特 征码是用C的私钥来加密的,因此当B收到数据和特征码时,如果能使用A的公钥解密说明是A发送的;反之,则不是A发送的,这时B不会相信此时发送过来的数据。

因此,这种机制可以用来实现身份验证和保证数据的完整性。

而在这个过程中,最重要的就是公钥了。

试想一下:如果A和B第一次交换数据,此时A和B并不知道双方到底是谁,因此如果有人冒

充顶替A或者B的话,那么所有的数据就在A或B和冒充者之间进行了,而此时A和B却没有真

正的进行数据传递。

因此为了实现身份验证,还需要借助第三方机构来实现

而整个显示过程是这样的:

用户A要送数据给B时,首先生产一个密钥对(私钥和公钥),然后第三方机构也会生产一个公钥和一个私钥,其中用自己的公钥生产一个证书(certificate),用自己的私钥加密加密A发送的这段数据,这段数据大概包括:用户名、用户地址、用户A的公钥。然后生成一个特征码,这样就组成了一个数字证书,在一起发送给用户B。用户B收到A发送过来的证书,此时用户B需要确认这个证书是否是有效的且真实的,由于这个证书是由证书机构的私钥加密的,因此需要使用第三方机构的公钥进行解密才可以查看的到,因此B用户购买第三方机构的证书即可来解密这段数据。解密完成后,这个证书中就包含了A的公钥,就可以确定该证书是不是A用户发送过来的。

那么又是如何保证数据的机密性的呢?

1、使用密钥交换算法(Internet Key Exchange,IKE)生产对称密钥

密钥交换算法是使用Diffle-Hellman协议来实现的。

大概的工作原理是:

A--->B传递数据时,只传递g(大素数)、p(生成数),然后用户A在本地生产一个x,用户B

在本地生产一个y。然后A用户根据g、p、x生产一个数为(g^x%p),再将这个数传递给B

用户;B用户也根据g、p、x生产一个数为(g^y%p),在传递给用户A。因此此时在互联网

上传递的只有g、p、(g^x%p)、(g^y%p)这四个数,x、y不会在互联网上传递。这时

A在根据B传递过来的数据得到另一个数据(g^y%p)^x,这个数据就是密钥;而B也根据A

传递过来的数据生成另一个密钥(g^x%p)^y,此时用户A和用户B生产的密钥就是对称密

钥。

生产完了对称密钥之后,就可以对数据和特征码进行加密了,当用户B收到这些数据后,也可

以进行相应的解密了。这样就实现了数据的机密性,但是由于使用交换密钥的方式比较复

杂,因此可以使用另一种方式来保证数据的机密性

2、用户A随机生成一个数,使用这个随机数对数据和特征码进行加密,并使用B的公钥对这

个随机数进行加密,然后再将这个随机数加密后的数据一起和特征码+数据A发送给用户B,

此时用户B可以用自己的私钥来解密随机数,在用这个随机数来解密数据A和特征码,最后用

用户A的公钥来解密特征码,这样就保证了数据的机密性、数据完整性和身份验证。

加密算法简介

对称加密算法

主要有DES:Data Encrption Standard

3DES、AES、Blowfish

单向加密算法

主要有MD4、MD5、SHA1、SHA192、SHA256、SHA384、CRC-32(主要提供校验功能的)

公钥加密算法(非对称加密算法)

公钥加密算法可以实现身份验证(数字签名)、数据加密、密钥交换

主要算法有2种:

RSA:这种算法既可以签名也可以加密

DSA:这种算法只可以实现签名

还有一种算法是商业版的,叫做ElGamal

本文出自 “linux学习之路” 博客,谢绝转载!