CCNA实验二十四 路由更新的安全

CCNA实验二十四 路由更新的安全

环境: Windows XP 、GNS3.0.7.2

目的:

学会如何通过MD5 认证和被动端口保护路由更新,注意这两种方法在EIGRP 、OSPF、 RIP、IGRP等路由协议中都能用。

说明:

MD5认证:通过邻居路由器之间的路由更新认证来防止无效的路由更新可能对网络造成的威胁和破坏。

被动接口:能够防止不必要的路由更新进入某个网络,可以禁止向不在安全管理范围的网段通告路由起到安全的作用,并且还能阻止EIGRP,OSPF,ISIS的HELLO包的通过。此外还可以防止RIP等协议向一个接口发送任何的广播和组播更新。

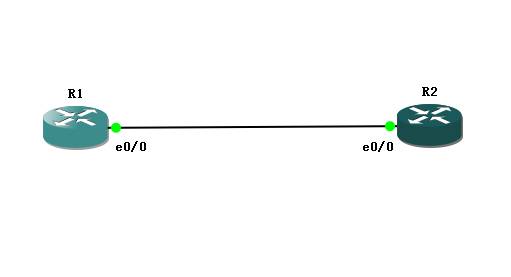

配置R1和R2:

Router>en

Router#conf t

Router(config)#host R1

R1(config)#int loopback 0

R1(config-if)#ip add 10.10.10.10 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#int e0/0

R1(config-if)#ip add 192.168.2.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#route rip

R1(config-router)#version 2

R1(config-router)#network 10.10.10.0

R1(config-router)#network 192.168.2.0

R1(config-router)#no auto-summary

R1(config-router)#end

Router>en

Router#conf t

Router(config)#host R2

R2(config)#int loopback 0

R2(config-if)#

R2(config-if)#ip add 11.11.11.11 255.255.255.0

R2(config-if)#no sh

R2(config-if)#exit

R2(config)#int e0/0

R2(config-if)#ip add 192.168.2.2 255.255.255.0

R2(config-if)#no sh

R2(config-if)#exit

R2(config)#router rip

R2(config-router)#version 2

R2(config-router)#network 11.11.11.0

R2(config-router)#network 192.168.2.0

R2(config-router)#no auto-summary

R2(config-router)#end

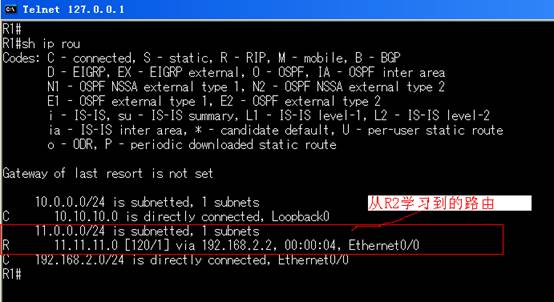

查看当前R1和R2的路由表:

在R1上配置MD5认证:

R1#conf t

R1(config)#key chain kkfloat //指定一个钥匙链名字kkfloat

R1(config-keychain)#key 1 //定义一把钥匙

R1(config-keychain-key)#key-string kkey //定义该钥匙的口令

R1(config-keychain-key)#end //退出

R1#conf t

R1(config)#int e0/0 //进入需要认证的e0/0接口

R1(config-if)#ip rip authentication key-chain kkfloat //使用钥匙链kkfloat

R1(config-if)#ip rip authentication mode md5 //定义认证模式为md5 ,若用text则表示明文认证,若不指明模式则缺省用明文认证

R1(config-if)#exit //退出

R2#clear ip rou * //清除R2当前路由表记录

R2#sh ip rou //显示当前路由表所有路由

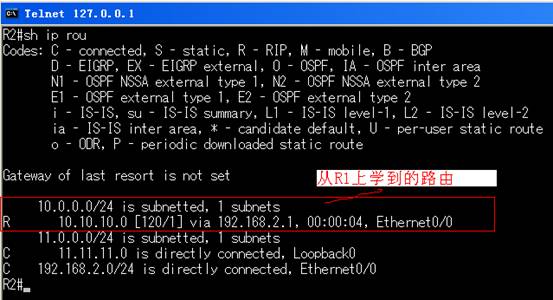

查看当前R2的路由表:

在R2上配置与R1相同的MD5认证

R2#conf t

R2(config)#key chain kkfloat

R2(config-keychain)#key 1

R2(config-keychain-key)#key-string kkey

R2(config-keychain-key)#end

R2#conf t

R2(config)#int e0/0

R2(config-if)#ip rip authentication key-chain kkfloat

R2(config-if)#ip rip authentication mode md5

R2(config-if)#end

重新查看R2的路由表:

配置R1的e0/0端口为被动接口:

R1#clear ip rou *

R1#conf t

R1(config)#router rip //进入RIP配置模式

R1(config-router)#passive-interface e0/0 //配置e0/0端口为被动端口

R1(config-router)#exit //退出

R2#clear ip rou *

R2#sh ip rou

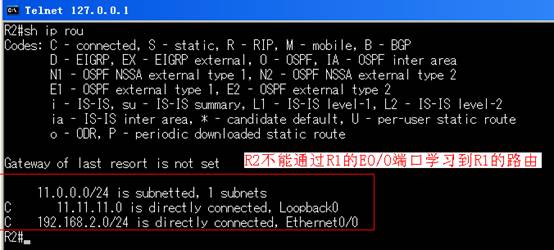

检查当前R2和R1路由表变化:

至此实验结束。