企业组网案例经典分享

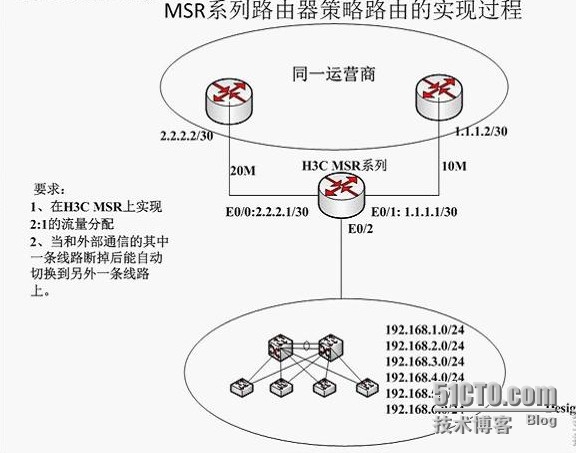

随着公司规模的不断扩大,网络部门同时申请了两根光纤,其中一根为10M,另外一根为20M,由于带宽不对称,要求在出口路由器上做策略路由实现2:1的流量分配,其次要求两条线路互相备份,从而实现公司网络安全可靠的传输。

实验网络拓扑图

配置说明:

由于MSR20/30/50路由器暂不支持基于用户的负载分担特性,可以使用NQA自动侦测与静态路由和策略路由通过Track联动实现负载分担和链路备份功能。

原理说明:

原理:

NQA是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。NQA还提供了与Track和应用模块联动的功能,实时监控网络状态的变化。

IP单播策略路由通过与NQA、Track联动,增加了应用的灵活性,增强了策略路由对网络环境的动态感知能力。

策略路由可以在配置报文的发送接口、缺省发送接口、下一跳、缺省下一跳时,通过Track与NQA关联。如果NQA探测成功,则该策略有效,可以指导转发;如果探测失败,则该策略无效,转发时忽略该策略。

ICMP-echo功能是NQA最基本的功能,遵循RFC 2925来实现,其实现原理是通过发送ICMP报文来判断目的地的可达性、计算网络响应时间及丢包率。

ICMP-echo测试成功的前提条件是目的设备要能够正确响应ICMP echo request报文。NQA客户端会根据设置的探测时间及频率向探测的目的IP地址发ICMP echo request报文,目的地址收到ICMP echo request报文后,回复ICMP echo reply报文。NQA客户端根据ICMP echo reply报文的接收情况,如接收时间和报文个数,计算出到目的IP地址的响应时间及丢包率,从而反映当前的网络性能及网络情况。

ICMP-echo测试的结果和历史记录将记录在测试组中,可以通过命令行来查看探测

结果和历史记录。

配置步骤:

1、 配置两个自动侦测组,对E0/1(wan1)和E0/0(wan2)连接状态进行侦测:

nqa agent enable #开启NQA客户端功能(缺省情况下处于开启状态)

#

nqa entry wan1 1 #创建管理员为wan1/操作标签为1的NQA测试组并进入NAQ测试组视图

type icmp-echo #配置测试例类型为ICMP-echo并进入测试类型视图

destination ip 1.1.1.2 #配置测试操作的目的IP地址也就是E0/1接口的网关

next-hop 1.1.1.2 配置IP报文的下一跳IP地址

probe count 3 配置一次NQA测试中进行探测的次数,默认为1此

probe timeout 1000 配置NQA探测超时时间,默认为3000ms

frequency 1000 #测试频率为1000ms既测试组连续两次测试开始时间的时间间隔为1秒

reaction 1 checked-element probe-fail threshold-type consecutive 6 action-type trigger-only #建立联动项1,既如果连续测试6次失败则触发相关动作

quit

#

nqa entry wan2 1 #创建管理员为wan2/操作标签为1的NQA测试组并进入NAQ测试组视图

type icmp-echo

destination ip 2.2.2.2 #配置测试操作的目的IP地址也就是E0/0接口的网关

next-hop 2.2.2.2配置IP报文的下一跳IP地址

probe count 3

probe timeout 1000

frequency 1000

reaction 1 checked-element probe-fail threshold-type consecutive 6 action-type trigger-only quit

#

nqa schedule wan1 1 start-time now lifetime forever #启动探测组

nqa schedule wan2 1 start-time now lifetime forever #启动探测组

track 1 nqa entry wan1 1 reaction 1 #创建于NQA测试组中指定联动项关联的Track 1

track 2 nqa entry wan2 1 reaction 1 #创建于NQA测试组中指定联动项关联的Track 2

#

2、配置ACL,对业务流量进行2:1划分(前提是每个VLAN里的用户数基本相等,如果不等再根据实际情况划分)。

acl number 3222 #创建访问控制列表3222

rule 0 permit ip source 192.168.1.0 0.0.0.255

rule 1 permit ip source 192.168.2.0 0.0.0.255

rule 1000 deny ip

quit

acl number 3333 #创建访问控制列表3333

rule 0 permit ip source 192.168.3.0 0.0.0.255

rule 1 permit ip source 192.168.4.0 0.0.0.255

rule 2 permit ip source 192.168.5.0 0.0.0.255

rule 3 permit ip source 192.168.6.0 0.0.0.255

rule 1000 deny ip

quit

#

#

3、定义IP单播策略路由名称为wan,并定义两个node ,然后定义流量转发规则。

policy-based-route wan permit node 1 #定义策略wan,并创建策略节点为1(节点越小,优先级越高。当报文满足该节点的所有if-match子句时被允许通过该节点的过滤并执行该节点的apply子句,如报文不满足该节点的if-match子句,报文将会使用该条策略的下一个节点进行匹配。)

if-match acl 3222 #定义匹配规则

apply ip-address next-hop 1.1.1.2 track 1 #指定动作,满足匹配条件下一跳指向1.1.1.2如果事件发生时Track项状态为positive,则该配置项有效,可以指导转发;事件发生时,Track项状态为negative或invalid,则该配置项无效,转发时忽略该配置项。

quit

policy-based-route wan permit node 2

if-match acl 3333

apply ip-address next-hop 2.2.2.2 track 2

quit

#

4、在和局域网交换机连接的口上启用策略路由转发:

interface e0/2

ip policy-based-route wan

#

#

5、配置默认路由,当任意WAN链路出现故障时,流量可以在另外一条链路上进行转发:

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 track 1 preference 60 #将静态路由和跟踪组1绑定

ip route-static 0.0.0.0 0.0.0.0 2.2.2.2 track 2 preference 100 #将静态路由和跟踪组2绑定

注:一般来讲,策略路由的优先级要高于普通路由,即报文先按照策略路由进行转发。如果无法匹配所有的策略路由条件,再按照普通路由进行转发。