Domino9.0.1FP3下的LDAP、Kerbors详细配置介绍及证书申请颁发

Domino9.0.1FP3下的LDAP、Kerbors详细配置介绍及证书申请颁发

说到Domino大家都很熟悉了,同时我们也知道Domino目前最新的版本为Domino9.0.1FP3版本;具体功能的更新我就不多介绍了,主要还是继上一篇文章中介绍到的,是为了给测试项目搭建测试环境,今天domino主要介绍就是Domino9.01FP3下配置LDAP的匿名、SSL及kerkbors功能,Domino的具体安装我们在此就不演示了,具体操作我们可以在前面的文章中有说到,可以进行参考。主要的证书相关问题,在notes9.0.1中需要安装Notes FP3 IF3才可以合并证书,因为在domino这个notes版本中才具有SHA2的证书格式。所以我们的使用环境版本为:Domino 9.0.1 FP3+Notes FP3 IF3(证书合并的最低版本要求)

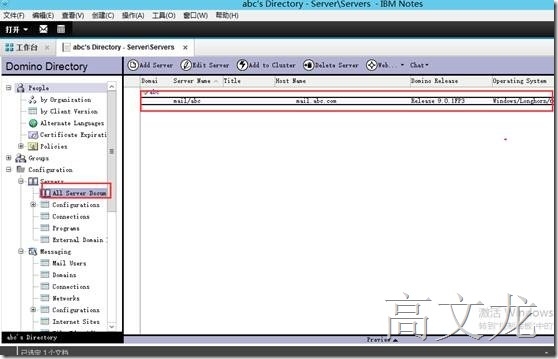

我们首先需要开启Domino服务自带的LDAP匿名访问;对于安装我们就跳过了,如果有其他需求可以参考我文章中的domino类中的相关文档。我们打开服务器文档

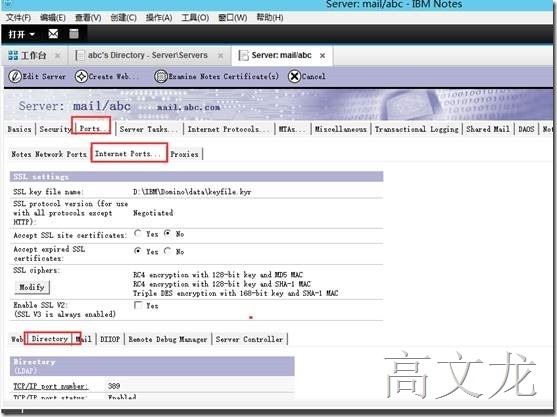

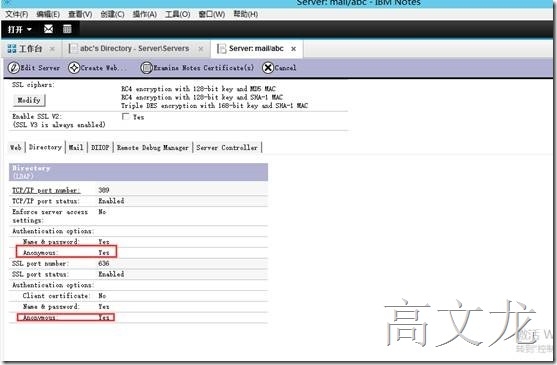

服务器文档―编辑―port---internet ports---directory

开启匿名访问

这样Domino下的LDAP服务的匿名访问就成功开启了。接下来就是配置Domino下的LDAP及web的SSL功能,说到SSL,大家都知道就是需要一张证书,所以接下来我们就为domino申请一张证书,因为是测试环境,所以我们需要借助到内部环境的windows下搭建的CA服务器来为domino颁发证书。

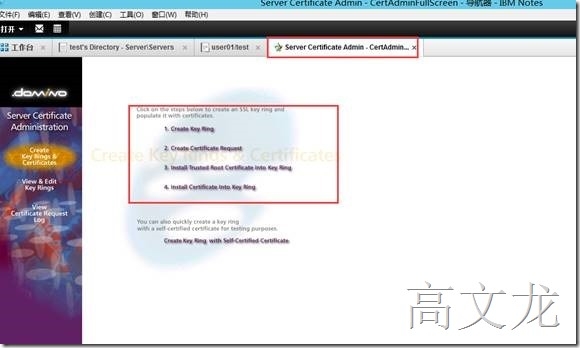

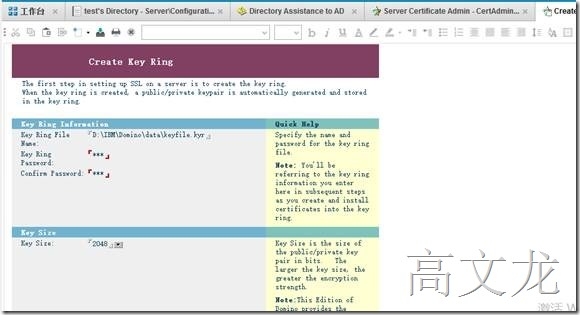

在domino控制台上右击打开系统自带的certsrv.nsf

Create key ring

Create key ring

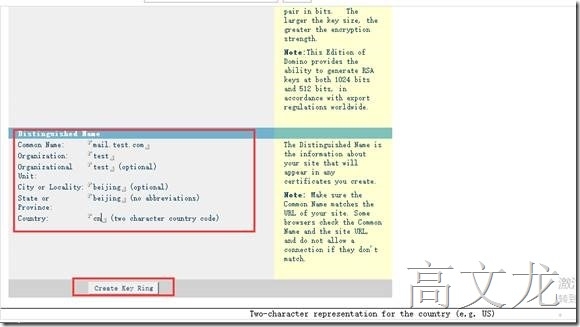

输入key证书路径、密码及key size然后下来菜单填写证书信息

Common name: domino服务器的FQDN mail.test.com

Organization domain

Organizational domain

。。。。。。。。

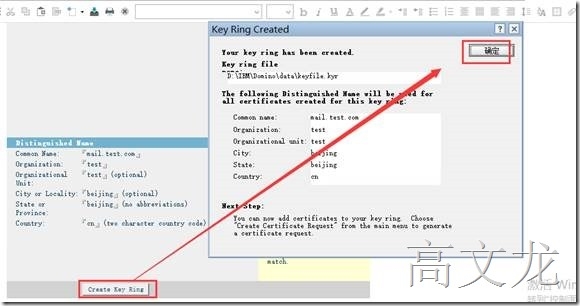

同时开始创建证书

Create key ring

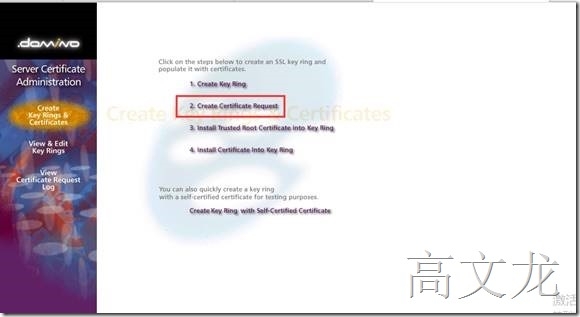

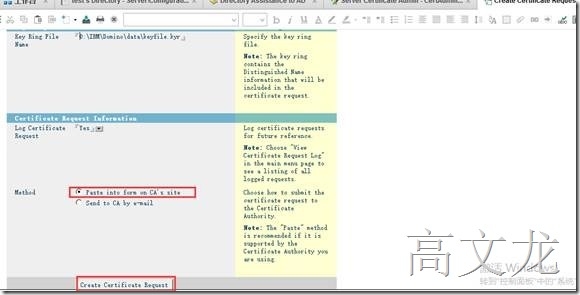

二、create certficate request

确认信息后,直接create certificate request

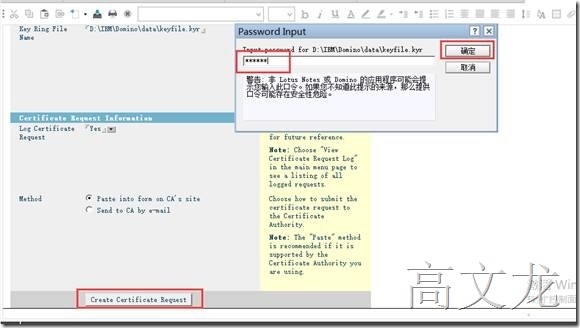

填写第一步自定义的证书密码

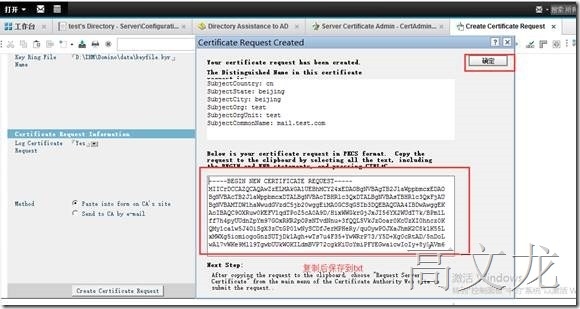

注:复制Cert内容然后保存后,到winsdows CA上申请证书

复制出来的证书文件

-----BEGIN NEW CERTIFICATE REQUEST-----

MIICrDCCAZQCAQAwZzELMAkGA1UEBhMCY24xEDAOBgNVBAgTB2JlaWppbmcxEDAO

BgNVBAcTB2JlaWppbmcxDTALBgNVBAoTBHRlc3QxDTALBgNVBAsTBHRlc3QxFjAU

BgNVBAMTDW1haWwudGVzdC5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQC9OXRuw0KEFV1qdTPoZ5cA0A9D/HixWWGkrGjJxJI56YX2WUdT7k/BPm1L

ff7h4pyUUdnZpYm97GOxRKR2pOPsNTvdNnu+3fQQL5VkJzOoar0KcUzXI0hncz0K

QMy1ca1w5J4OiSgX3zCtGP01wNySCDfJerMPHeRy/quOywPOJXaJhmK2C8klK55L

xMWXg5iomiogoGnzSUTjDk1Agh+wTs7u4F35+YwWRrP73/Y5D+Xg0cRtAD/5nDoL

wAl7vWKe9Mll9TgwbUUkWOKILdmBVP72cgkKiUoYmiPFYEGwaicwIoIy+8yLAVm6

WtZTQxbQ4eYhVyHjuiRU+W7+HT57AgMBAAGgADANBgkqhkiG9w0BAQQFAAOCAQEA

OBPV3XpwauDuM9TNjkWw8IzsaU+gHMmyth+73NapzojqxbE6mZRipkQ1heTjTQIe

9csJwtDhoWAGQVkLtepUOkzCRfwE8xl9TX1h+qTukvyZaasJmaFF4VdHKFx4mVCf

RJucJSyMTsdEdN9O37KQvPEkpX4vfFMaRQOEVw0L7JyHsZxlx8HHSl3OBoduBPf7

e6tHqK8AkUqIiF+tV1k08yWuOYr5SaTP2o2jM5qBuWhI1Ih2VkTIUaf/OXy5Ia2a

+zQ/ek7opSLUJc5Un7MZ2N69w1JTAB56G7/1gedt7EyhkYNX8T2KyUrkBmVCOwqQ

q9VPX7B0gsRrSwf9J0ovQQ==

-----END NEW CERTIFICATE REQUEST-----

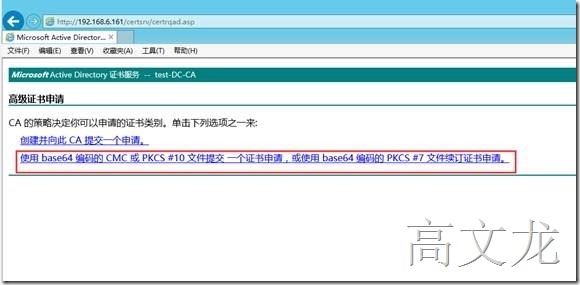

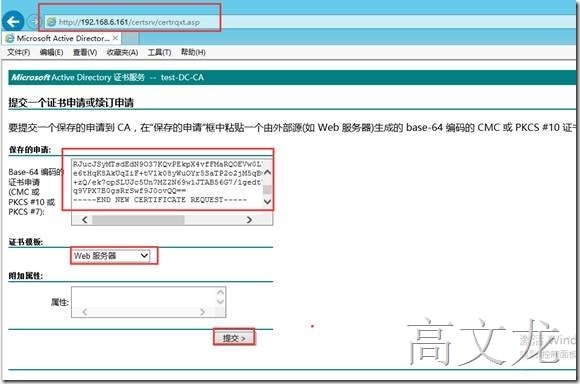

我们需要通过以上的cert文件到windows ca上进行证书申请

使用base64编码进行申请提交

粘贴cert文件内容后提交

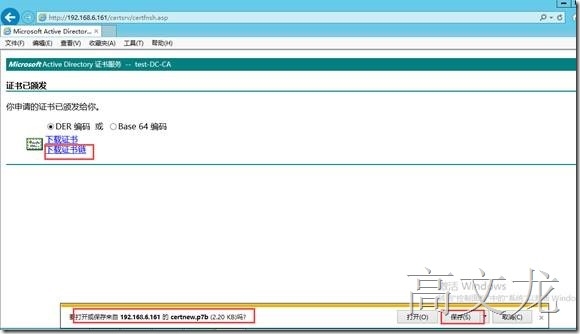

提交后,需要下载证书链,不需要下载证书

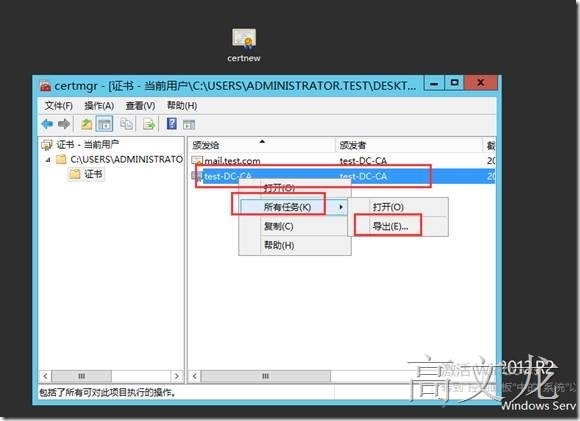

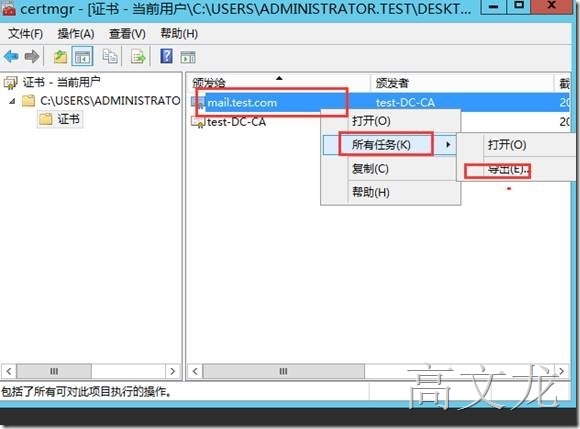

然后我们需要将下载的证书链双击打开,选择根证书后,右击导出

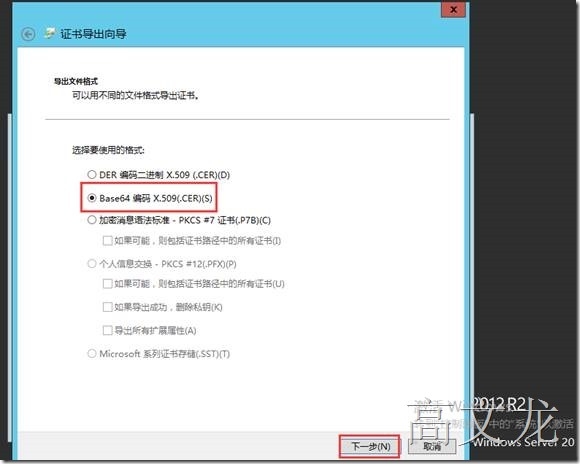

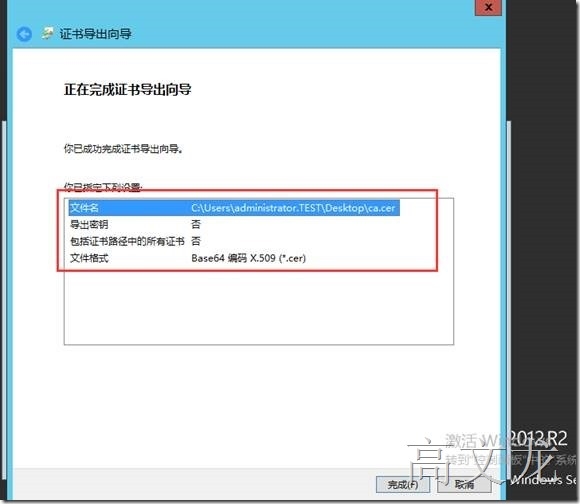

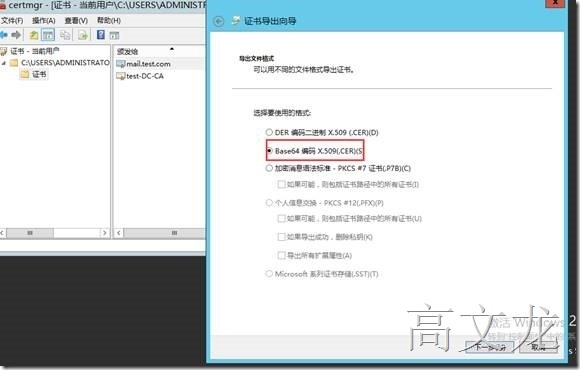

因为我们需要通过txt文本打开该证书,所以需要选择导出类型为base64(x509)

确认信息后,导出

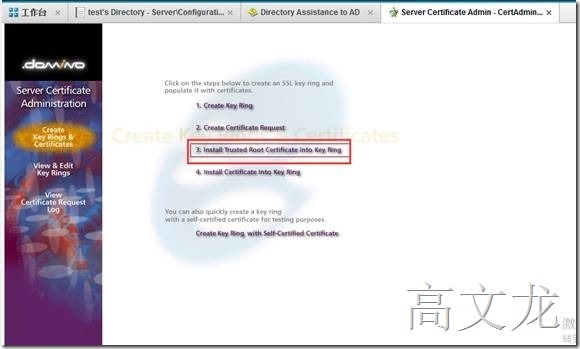

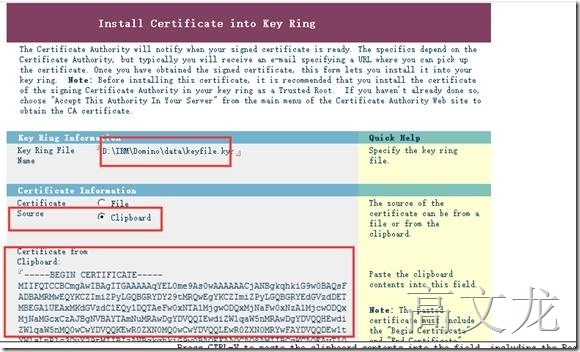

导出CA后,我们还要回到domino的certsrv.nsf数据库操作上,执行第三步,合并CA证书

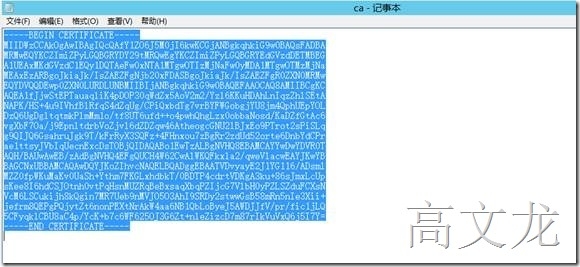

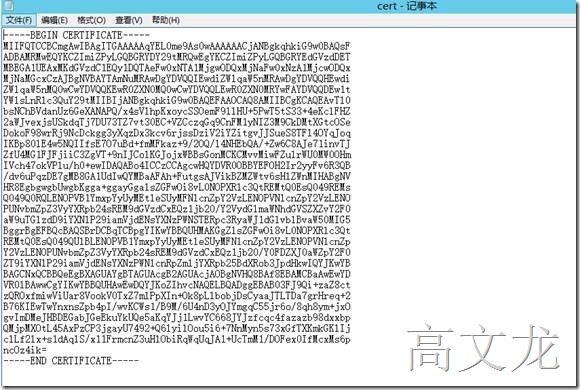

首先我们通过txt打开刚才导出的CA根证书,然后复制证书编码

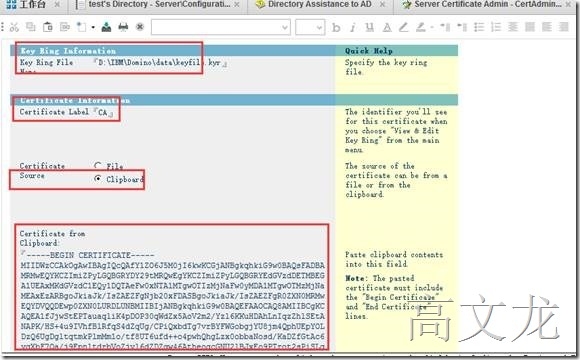

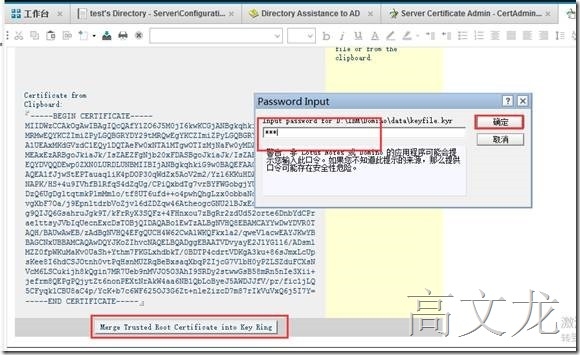

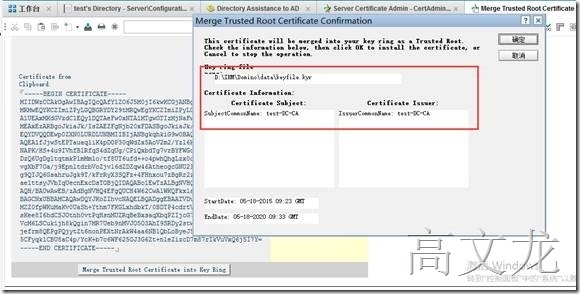

复制CA跟证书编码后,运行certsrv.nsf第三步骤-install trusted root certificate into key ring

将复制的跟证书内容编码粘贴到Clipboard框中即可

输入证书自定义密码

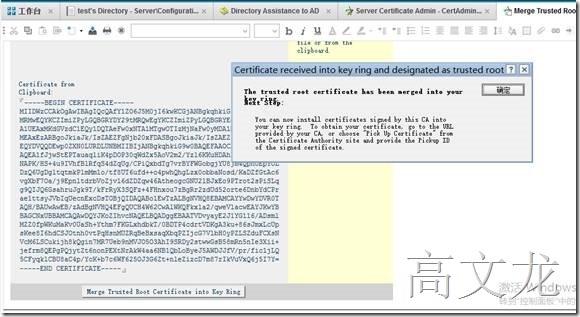

合并完成(注:如果合并不成功提示证书不匹配,原因就是notes版本太低,通过ibm的官网解释说notes client需要domino9.0.1 FP3 IF3补丁安装才可以合并证书,因为在新版本中才支持证书类型sha2)

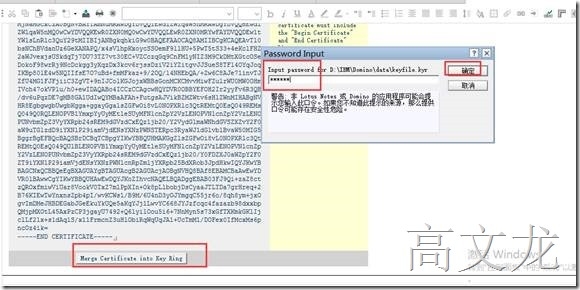

接下来完成最后一步了,哪就是安装domino证书到key文件中。同理我们需要通过txt文本打开从证书链导出的mail证书,然后复制证书文件内容;我们需要从证书链中导出mail证书

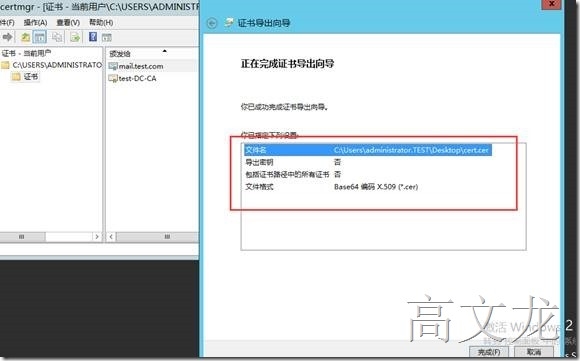

同样选择base64编码

选择路径及名称导出即可

接着我们通过txt打开刚才导出的mail证书文件,然后复制内容

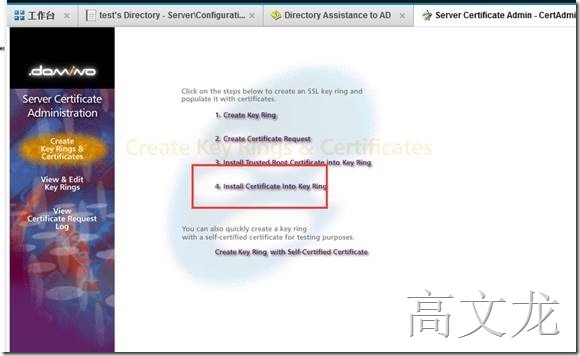

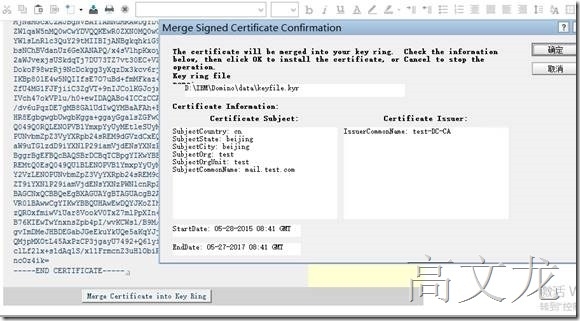

复制证书内容后,打开certsrv。nsf数据库执行最后一步,install certificat into key ring

将复制的证书文件内容粘贴到clipboard框中即可

输入证书密码

确认

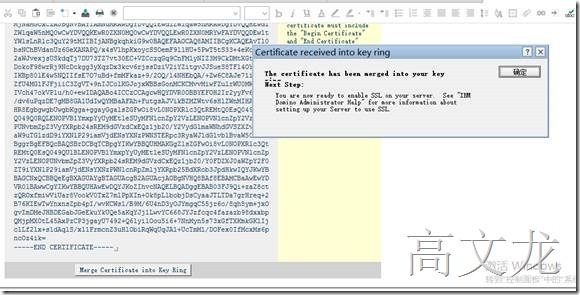

导入完成

到此证书申请操作完成,接下来我们看看生成的证书文件

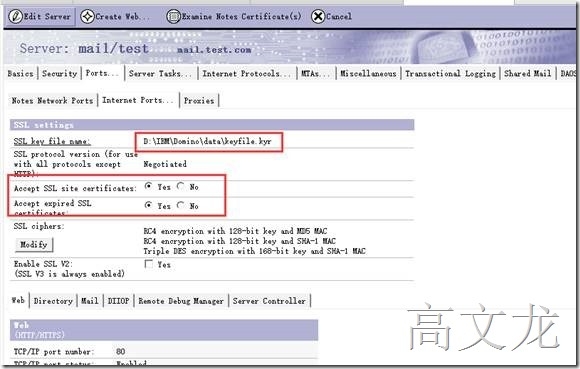

最后千万别忘记修改服务器配置,指定证书路径,修改后记得重启domino服务

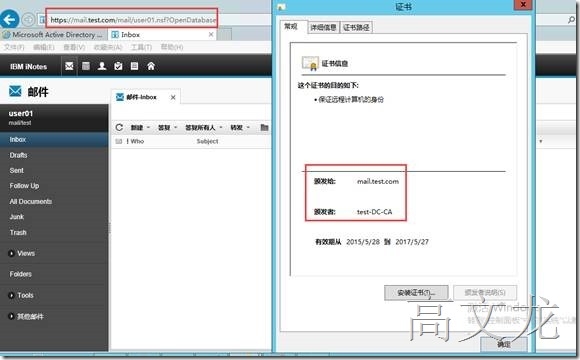

再次测试证书是否生效

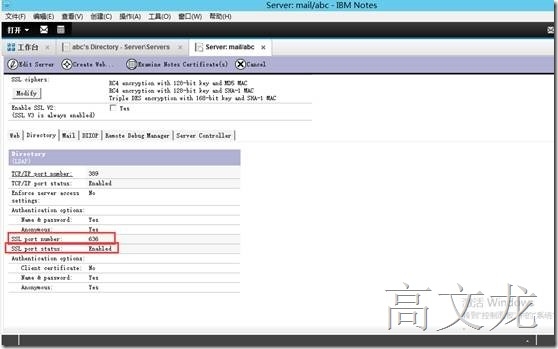

最后我们还要开启LDAP的SSL配置

最后我们要介绍Domino下的kerbors配置

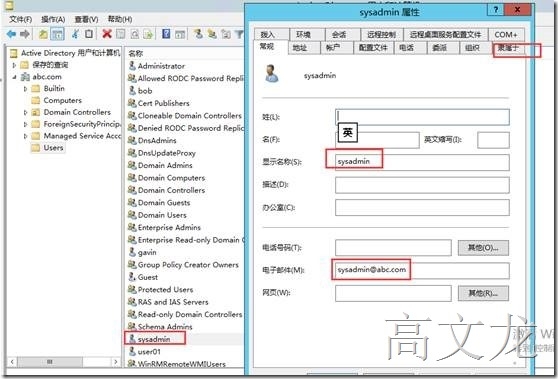

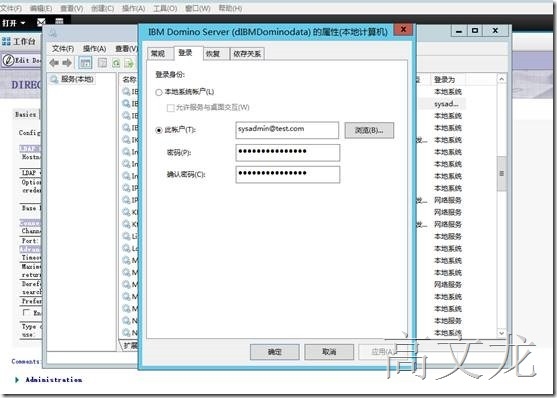

我们首先需要在windows本地创建一个用户,然后将该用户加入到domain admins中,最后使用该账户作为domino 服务器的启动用户

设置后用户后,我们需要在domino服务器上,使用刚才新建的sysadmin账户作为domino服务器的启动账户

然后通过setspn �Ca HTTP/mail.test.com sysadmin 注册代理服务器(默认会自动创建)

通过setspn �Cl sysadmin

Setspn �Cl mail可以进行查看

s

s

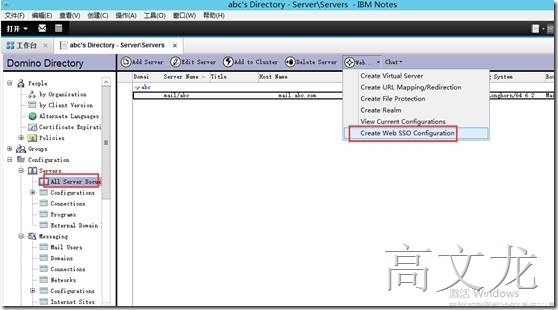

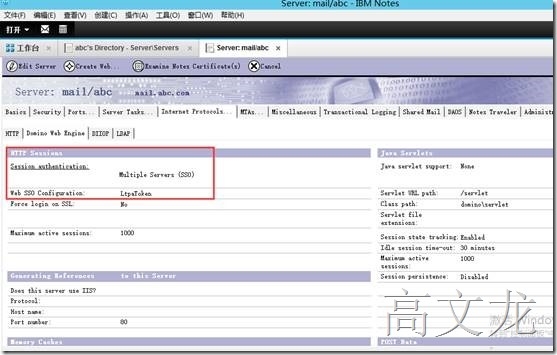

然后我们需要配置SSO,单击服务器文档---创建web sso配置

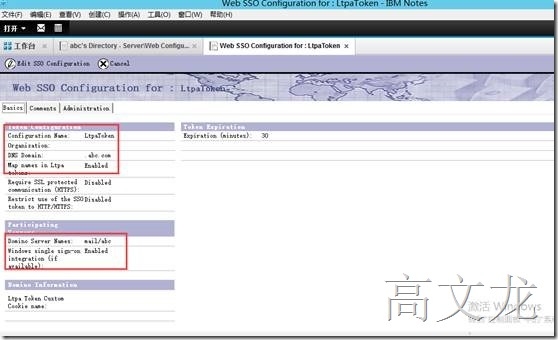

定义SSO配置

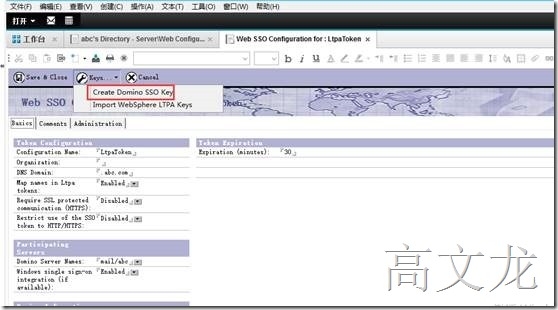

定义完成后,我们创建domino-sso-key

Domino下的SSO配置完成后,我们修改服务器文档配置

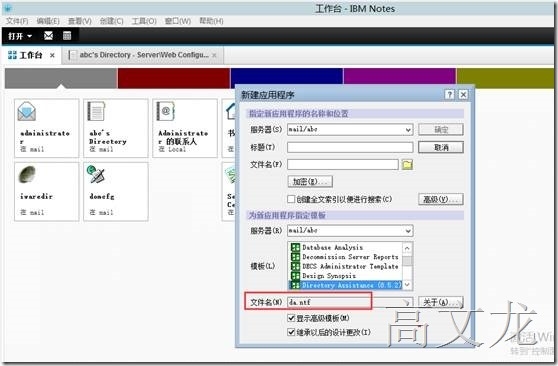

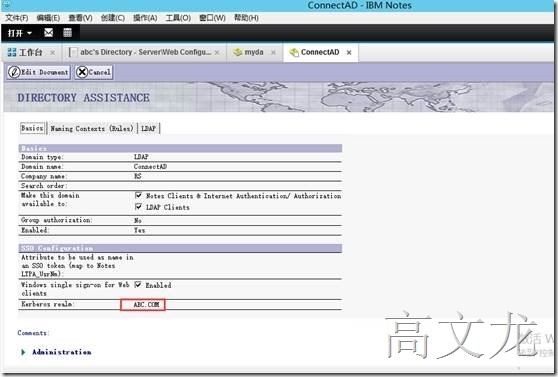

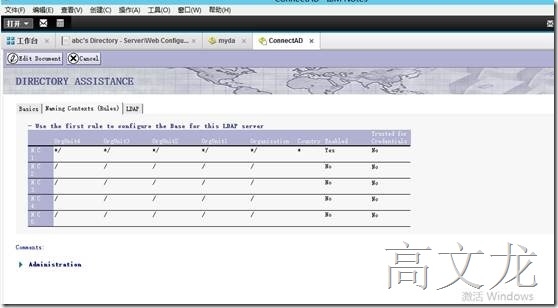

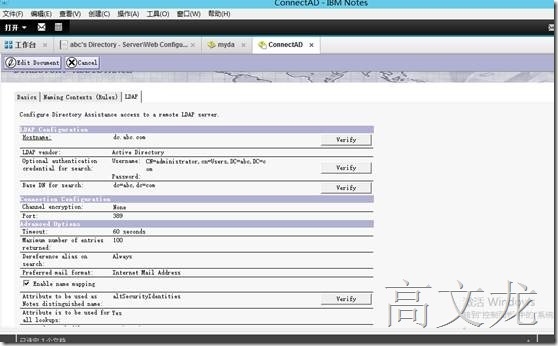

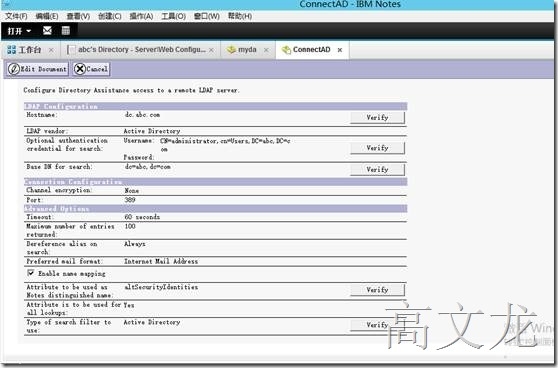

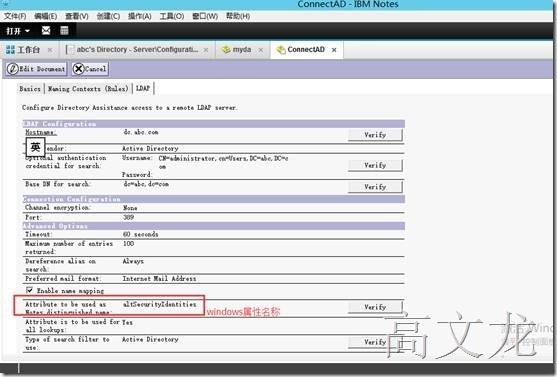

同时我们需要通过本地的da.ntf模板创建一个AD关联数据库

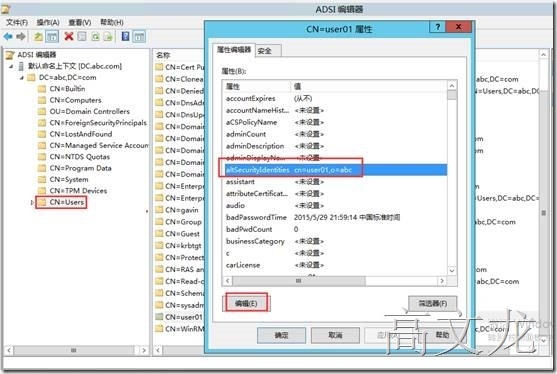

该属性我们是通过windows属性来定义的

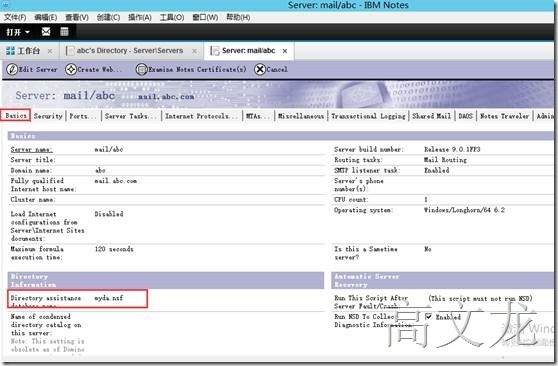

接着我们需要修改服务器文档配置来加载该AD数据库

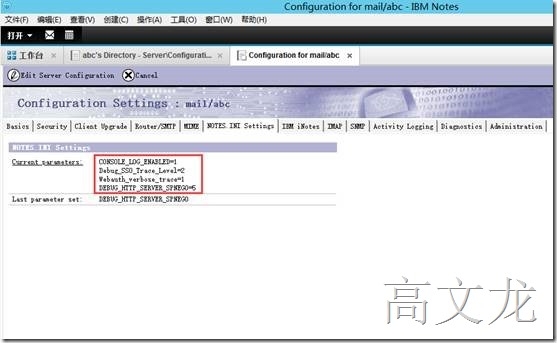

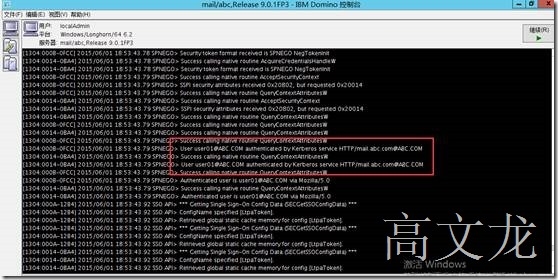

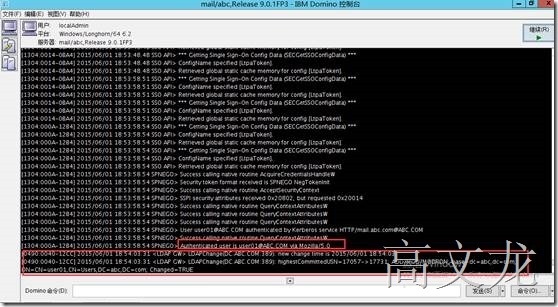

配置好后,我们为了测试结果,需要在notes.ini添加调试参数,我们需要服务器配置文档即可

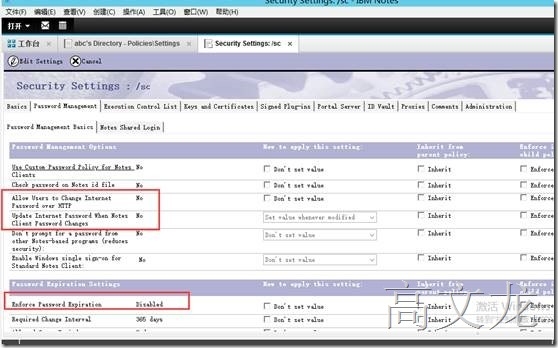

注:在整个过程中,我们设置了domino的用户策略

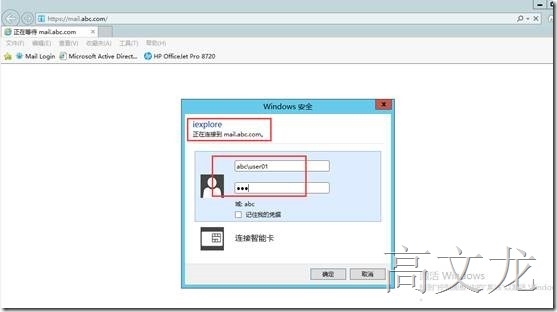

因为是kerbors,所以在下面用户验证的时候,用户使用的密码是AD中用户密码,而不是domino密码

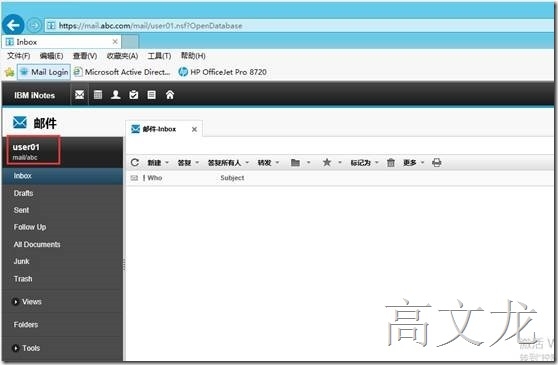

登陆成功

我们通过控制台就可以看见用户验证的所有过程

本文出自 “高文龙” 博客,谢绝转载!