配置Microsoft Hyper-V Server

配置Microsoft Hyper-V Server

前面的博文中和大家说过说过Hyper-V Server 2016 TP4是不带GUI界面的hypervisor,也就是我们说的裸金属安装,类似于VMware的 ESXI和Citrix的XenServer,需要借助Hyper-V、SCVMM或者Hyper-V PowerShell配置与管理,这篇博文主要是为后面真正管理Microsoft Hypervisio做铺垫,来为大家讲解一些管理前需要知道的简单配置。如果有朋友对于Microsoft Hypervisio的安装还不熟悉或者说不清楚的话大家可以参阅前面的博客:

http://wuyvzhang.blog.51cto.com/9992636/1718385

一、基本配置:

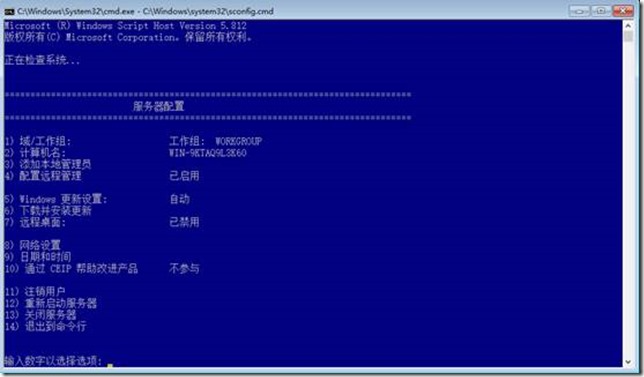

在Microsoft Hyper-V Server 2016 TP4安装完成后会弹出一个基础的配置界面,如图所示:

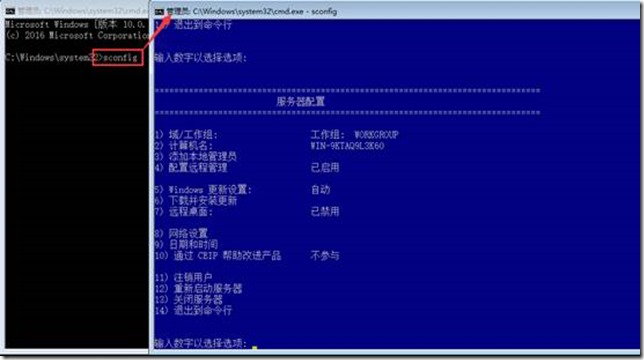

如果不小心关闭了这个配置界面,在黑色的命令提示符下输入Sconfig就可以打开了:

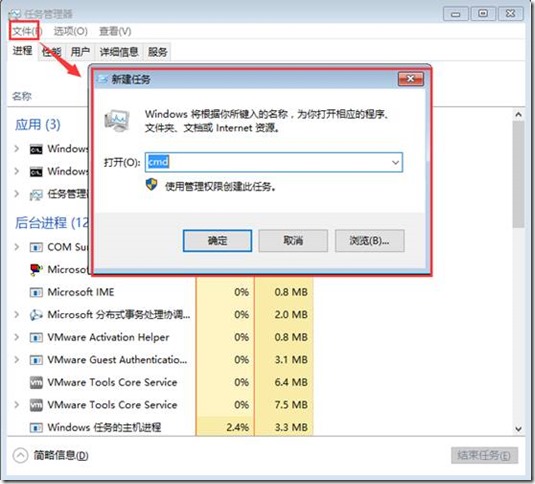

如果连CMD 也不小心关掉了,可以按Ctrl+Alt+Delete 组合键,选择“启动资源管理器”,“文件”,新建“运行新任务”―“CMD”之后再启动Sconfig:

Sconfig是可以对所用的这台服务器加入的工作组或域、计算机名、网络、允许远程管理等做一个简单的配置。通过Sconfig 也可以关闭或重启Hyper-V 服务器。但是必须是管理员组的成员才能使用Sconfig。传统的CMD 下,也可以用命令行操作,但要复杂一些。

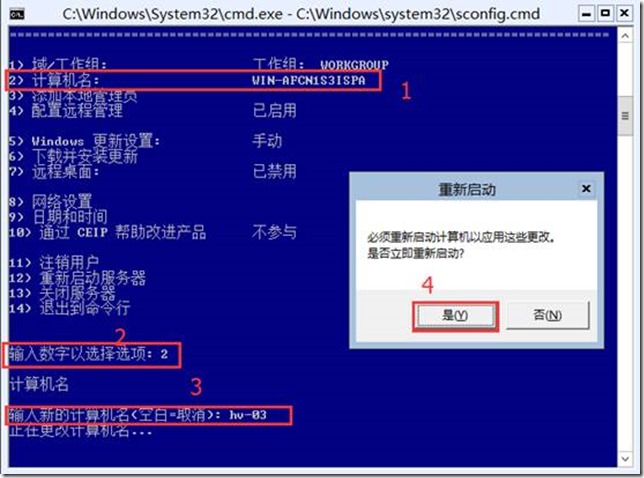

1、修改计算机名

在Sconfig.cmd区域内输入:2然后敲回车,输入新计算机名,选择重新启动:

重新启动计算机以后可以看到计算机名已经更改为:HV-03

2、配置Hyper-v Server网络:

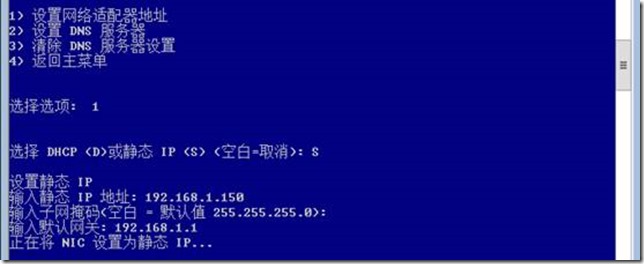

根据提示在Sconfig界面下键入:“8”,然后选择网络适配器索引编号敲回车,此时将会列出网络适配器的网络属性:

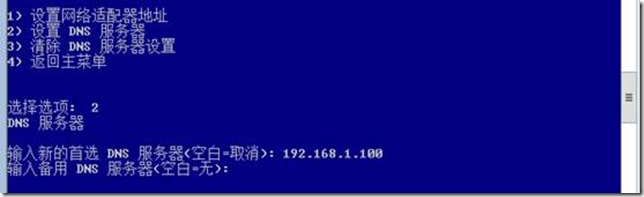

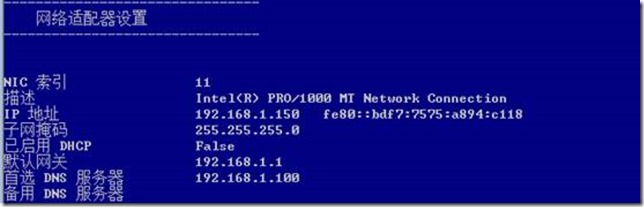

根据Sconfig输入相应配置,具体配置如下:

修改IP地址:

配置DNS:

最后配置如下:

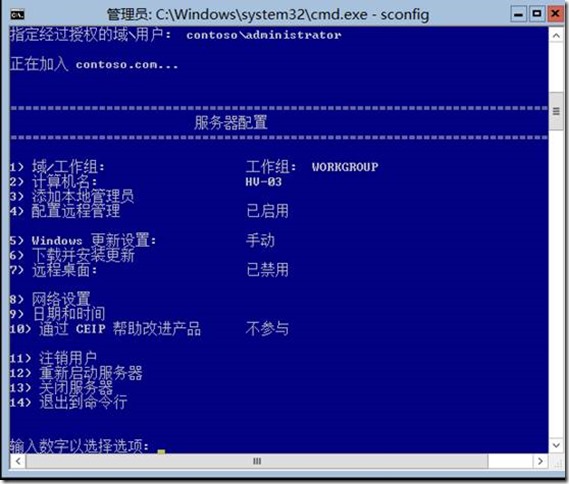

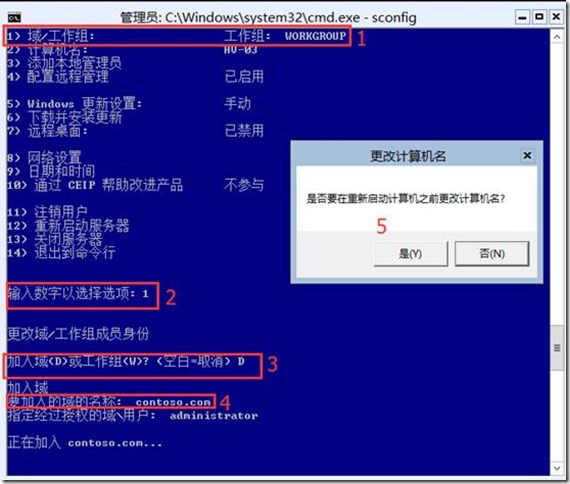

3、将HV-03加入域:

根据命令提示符输入:“1”,输入以后系统会给出提示加入域输入D/加入工作组输入W,因为我们在此是要加入域所以输入“D”,输入域名以及有权限加入域的用户名和密码。因为我们在之前已经更改过计算机名,所以在此选择“否 ”:

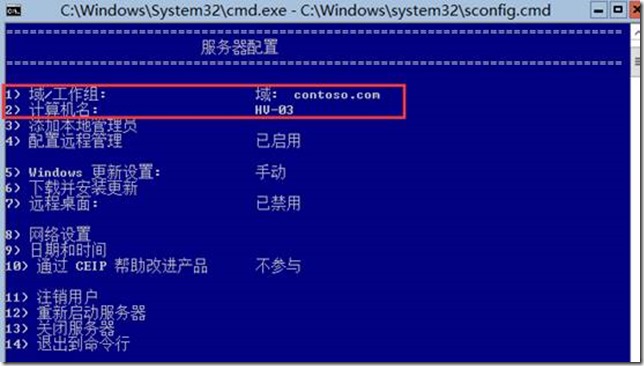

重启以后使用域账户登陆:

登陆以后可以看到,已经成功加入道域:

二、 Hyper-V安全性

1. 适用于Hyper-V的防火墙规则

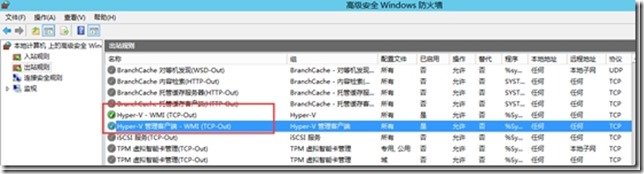

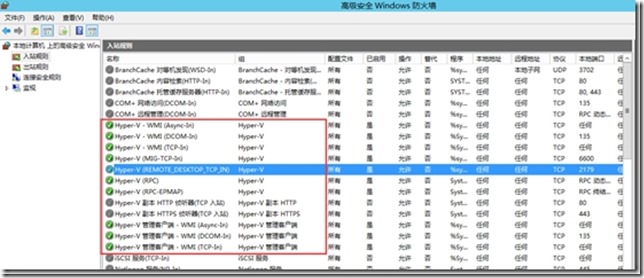

当Hyepr-V服务器安装完成之后,会自动在防火墙中开启相应的入站和出站规则以便管理和维护Hyper-V服务器以及所承载的虚拟机

点击服务器管理器,点击工具,选择打开高级安全Windows防火墙,以查看打开的入站和出站规则。

出站规则

Hyper-V WMI(TCP-Out) |

Hyper-V允许远程WMI流量的出站规则 |

Hyper-V管理客户端-WMI(TCP-Out) |

Hyper-V管理客户端允许远程WMI流量的出站规则 |

入站规则

Hyper-V WMI (Async-In) |

Hyper-V允许异步WMI流量的入站规则 |

Hyper-V WMI (DCOM-In) |

Hyper-V允许通过DCOM进行WMI管理的入站规则【TCP135】 |

Hyper-V WMI (TCP-In) |

Hyper-V允许远程WMI大的入站规则 |

Hyper-V (MIG-TCP-IN) |

Hyper-V允许虚拟机的计划故障转移的入站规则【【TCP6600]】 |

Hyper-V (REMOTE_DESKTOP_TCP_IN) |

Hyper-V允许与虚拟机的远程连接的入站规则【TCP2179]】 |

Hyper-V (RPC) |

Hyper-V允许通过RPC/TCP进行远程管理的入站规则 |

Hyper-V (RPC-EPMAP) |

RPCSS服务允许Hyper-V的RPC/TCP流量的入站规则 |

Hyper-V副本HTTP侦听器(TCP人入站) |

Hyper-V副本侦听器为复制接受HTTP连接的入站规则【TCP】 |

Hyper-V副本HTTPS侦听器(TCP人站) |

Hyper-V副本侦听器为复制接受HTTPS连接的入站规则【TCP】 |

Hyper-V管理客户端-WMI(Async-In) |

Hyper-V管理客户端允许异步WMI通讯的入站规则【TCP】 |

Hyper-V管理客户端-WMI(DCOM-In) |

Hyper-V管理客户端允许通过DCOM进行WMI管理的入站规则【TCP135】 |

Hyper-V管理客户端-WMI(TCP-In) |

Hyper-V管理客户端允许远程WMI通讯的入站规则【TCP】 |

2. Hyper-V Administrators

微软从Windows Server 2012开始引入全新的组“Hyper-V Administrators” 并作为本地安全组进行实施。允许将用户添加到此组而非本地 Administrators 组,可为他们提供对 Hyper-V 的访问权。Hyper-V Administrators 的成员拥有对 Hyper-V 所有功能的完整且不受限制的访问权。此组可以减少属于本地 Administrators 组的用户数量,同时为用户提供对 Hyper-V 的访问权。

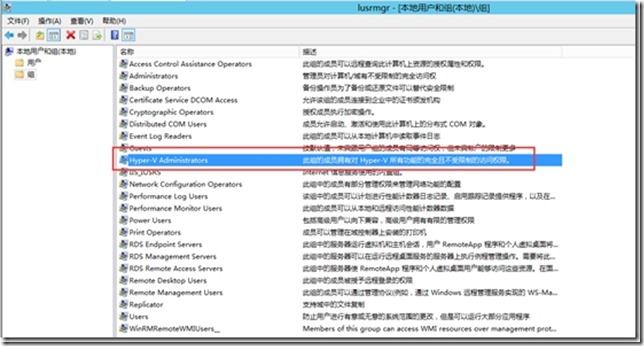

打开“运行”,键入“lusrmgr.msc”以打开本地用户和组,点击组

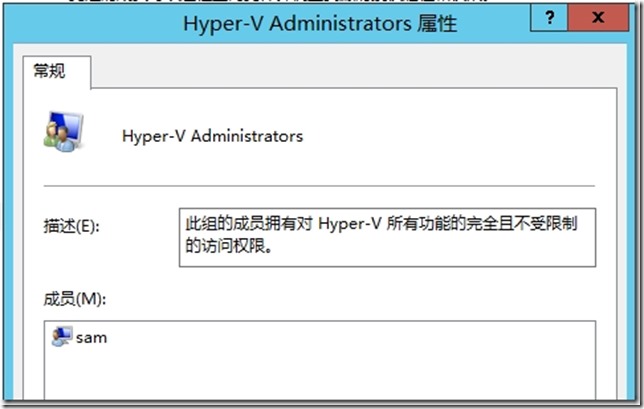

右键“Hyper-V Administrators” 组,选择属性,添加本地用户“sam”,账户“sam”不属于本地管理员组成员

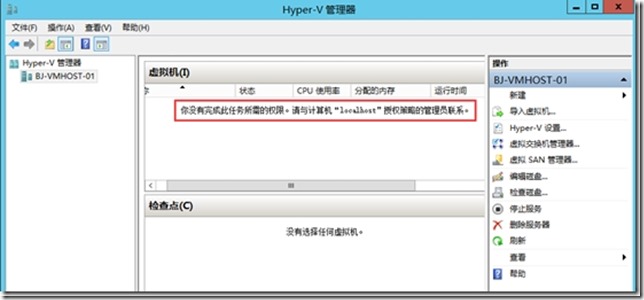

使用本地另一账户“tom”但不属于Hyper-V Administrators组成员,验证是否有权限管理Hyper-V,点击并打开Hyper-V管理器,提示“没有完成此任务时所需的权限”

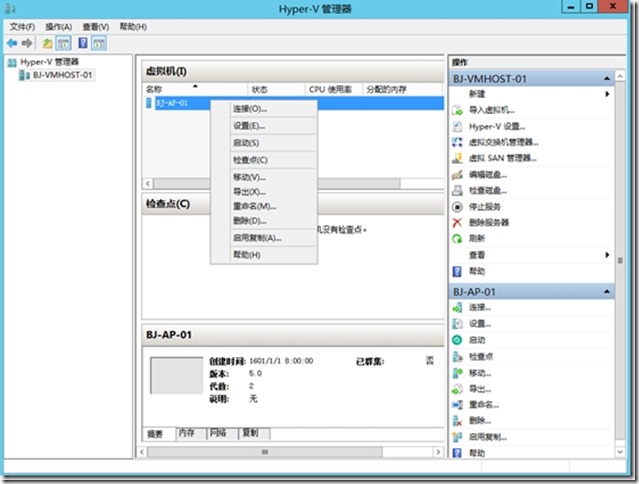

使用以加入Hyper-V Administrators组本地账户“sam”登陆以验证具有管理权限

OK、今天就到这!