- 大模型黄金时代!IT人转行指南:有人薪资翻倍,35+仍吃香_转行大模型!

高薪背后,是百万人才缺口与IT人前所未有的转型机遇当传统IT岗位增长放缓,一个全新领域正以惊人的速度重塑技术人才格局:大模型算法岗平均月薪突破6.8万元,AI产品经理岗月薪近5万元,自动驾驶等AI岗位扩招幅度高达60%36。与此同时,人社部数据显示我国人工智能领域人才缺口超过500万,供需比例达1:106。曾经焦虑“35岁危机”的程序员们发现,那些深耕大模型领域的同行不仅未被淘汰,反而成为企业竞相

- 大数据开发高频面试题:Spark与MapReduce解析

被招网约司机的盯上了好几天实习了六个月,到期被通知不能转正。外包裁员让我去友商我该去吗?offer比较华为状态码浏览器插件嵌入式项目推荐2019秋招总结+云从语音算法面经+银行群面面经科大讯飞语音算法面经语音算法美团一面已挂科大讯飞智能语音方向值得去吗?语音算法oc科大讯飞语音算法二面荣耀一面语音算法面经,已挂荣耀_语音算法工程一面科大讯飞语音一面凉经8.18携程机器学习(语音方向)一面【vivo

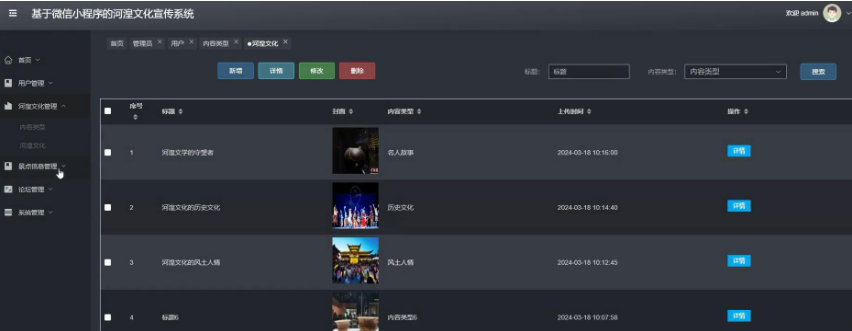

- python+uniapp基于微信小程序的河湟文化宣传系统nodejs+java

文章目录具体实现截图本项目源码获取详细视频演示:文章底部获取博主联系方式!!!!本系统开发思路进度安排及各阶段主要任务java类核心代码部分展示主要参考文献:源码获取/详细视频演示##项目介绍摘要随着互联网技术的飞速发展和移动互联网的

- 暴雨首发 Turin平台服务器亮相中国解决方案AMD峰会巡展

近期,AMD中国解决方案峰会分别在北京和深圳圆满落幕。作为AMD的战略合作伙伴,暴雨信息发展有限公司(以下简称“暴雨”)一直积极研发基于AMD芯片的产品,并在本次巡展上首次发布展出了最新的Turin平台的AI服务器产品算力平台解决方案,全面展现了暴雨在AI算力领域的创新实力和成果,吸引了全场嘉宾的目光。AI算力已经成为推动全球技术变革的关键技术和新质生产力重要组织部分。今年10月份,AMD在全球范

- 新品|暴雨信创服务器震撼亮相2025 AI算力产业峰会

BAOYUCompany

人工智能服务器运维

4月9日,被誉为“中国AI算力风向标”的2025AI算力产业峰会在深圳会展中心盛大启幕。作为中国领先的服务器解决方案供应商,暴雨携信创新品亮相峰会,与行业伙伴展开深度交流与经验分享,旨在携手构建AI时代算力产业新范式,为数字未来的蓬勃发展贡献磅礴力量。步入2025年,AIGC技术呈爆发式增长,算力需求随之迎来深刻变革。在此关键节点,暴雨凭借其在软硬件协同研发领域长期深耕积累的雄厚实力,抢滩布局,率

- 暴雨服务器,驱动AI未来无限

BAOYUCompany

人工智能服务器

今日,由DOIT主办的“2024数据基础设施技术峰会”在成都隆重举办。本次峰会聚焦算力、存力与数据要素如何协同推动数字经济发展,吸引了众多业界专家、学者、技术开发者和企业决策者等齐聚一堂,共同探讨数据基础设施技术的未来趋势,共谋数字化新未来。暴雨信息IABU副总经理胡军受邀出席会议并发表主题演讲。他表示,暴雨AI计算持续为构建智慧化社会提供坚实的算力支撑,助力实现人、机、物的深度协同与融合,共同塑

- 绿色算力|暴雨服务器用芯片筑起“十四五”转型新篇章

面对全球气候变化、技术革新以及能源转型的新形势,发展低碳、高效的绿色算力不仅是顺应时代的要求,更是我国建设数字基础设施和展现节能减碳大国担当的重要命题,在此背景下也要求在提升算力规模和性能的同时,积极探索推动算力基础设施向绿色、低碳、可持续的方向转型。2024年是“十四五”规划目标任务的关键一年,在政策、产业、技术多重因素引导下,我国绿色算力围绕着算力生产、供给、运营、应用的全过程,积极推进算力设

- 探索AI时代:全国启动人工智能与未来公益讲座

私域合规研究

人工智能百度

人工智能与未来——AI赋能中小企业数字化升级公益讲座一、讲座背景随着科技的飞速发展,人工智能(AI)已经深入到了各行各业,为了推动AI技术在中小企业的广泛应用,助力企业拥抱新技术,迎接新机遇,拟申请联合组织AI赋能中小企业数字化升级公益讲座。讲座内容涵盖包括AI新媒体矩阵营销、AI智能跨境获客平台、AI+直播电商认证,AI+数字展厅、中检AI报关风险诊断及合规AI制单系统、AI+商品追溯、AI个人

- 遗传算法:原理、实现与应用的全面解析

2后啥样

算法

摘要本文深入探讨遗传算法这一模拟自然进化过程的计算模型,详细阐述其核心原理、关键步骤、实现方式及在多领域的应用。通过分析遗传算法与传统优化算法的差异,结合实际案例展示其在解决复杂优化问题上的优势,并探讨算法的改进策略与未来发展趋势,旨在为相关领域研究和实践提供全面理论支撑与实践指导,助力解决复杂优化难题,推动技术创新与发展。一、引言在现代科学与工程领域,诸多问题可归结为优化问题,如资源分配、路径规

- 三体融合实战:Django+讯飞星火+Colossal-AI的企业级AI系统架构

IT莫染

FunctionModuleAI大模型工具及插件django人工智能系统架构讯飞星火Colossal-AIWebSocket

目录技术栈关键词:Django5.0讯飞星火4.0UltraColossal-AI1.2WebSocket联邦学习⚡核心架构设计️一、Django深度集成讯飞星火API(免费版)1.获取API凭证2.流式通信改造(解决高并发阻塞)3.Django视图层集成⚡二、Colossal-AI加速多模型适配策略1.私有模型微调方案2.多模型路由逻辑三、私有化部署安全加固方案1.三重安全防护体系2.请求签名防

- 准备数仓实习面试中回顾SQL题

zhuiQiuMX

sql

550-game-play-analysis-ivhttps://leetcode.com/problems/game-play-analysis-iv/description/连续两天登录的比率,2025年6月10日星期二,date_sub#编写解决方案,报告在首次登录的第二天再次登录的玩家的比率,四舍五入到小数点后两位。换句话说,你需要计算从首次登录日期开始至少连续两天登录的玩家的数量,然后除

- 网络安全理论第二章

阿瓒119

网络安全

2.1影响信息安全的隐患(脆弱性)先天不足——网络协议有缺陷网络应用层的安全隐患IP层通信的欺骗性(假冒身份)局域网中以太网协议的数据传输机制是广播发送,使得系统和网络具有易被监视性(监听账号和密码)2.1影响信息安全的隐患(脆弱性)先天不足——系统软件有缺陷操作系统有漏洞应用软件有陷门数据库管理系统的脆弱性SQLServer数据库,超级管理员saMySQL数据库,信息数据库I

- Python与Dlib库实现人脸技术实战

西域情歌

本文还有配套的精品资源,点击获取简介:本项目详细说明了如何使用Python结合Dlib库实现人脸检测、识别、数量检测和距离检测。利用Dlib提供的机器学习算法和计算机视觉功能,包括HOG特征检测、级联分类器、面部特征向量模型和关键点预测等,项目能够快速准确地在图像中检测和识别人脸。此外,还介绍了如何统计图像中的人脸数量以及如何计算人脸之间的距离。通过实际代码资源,开发者能够掌握实时人脸技术的应用,

- JAVA面试全过程

由于本人最近又在面试,想记录一下,可能会给你提供一下帮助。一、简历简历里面需要包含的内容应该是学历,自己的技术栈,然后自己做过的一些项目。简历不需要太长,两页纸即可。里面应该重点写你使用过的一些框架,自己做的一些项目,以及自己的收获,简练第一。一般面试官不会有很多的耐心,看你的项目详细描述,所以尽量简洁明了即可。二、简历投递投递的方式有几种吧,相信大家也都知道。一般在程序员的垂直招聘网站投递即可,

- python := 海象运算符

challenge-linge

itit

参考视频教程:**体系课-Go+Python双语言混合开发盯紧技术先机抓紧高薪机遇**最近在做算法题越来越发现python写法真的挺好用的记下来map(lambdax:sum(x))中lambda代表匿名函数re.findall(r’0+|1+’,s)是正则表达式:=海象运算符转背景:python3.8正式版最近更新了,其中PEP572中的海象运算符获得正式python版本的支持.我看了官网的文档

- MATLAB基础应用精讲-【人工智能】数据空间(概念篇)

林聪木

算法分类

目录前言算法原理发展历程什么是数据空间数据空间基本规律?数据共存方法Pay-as-you-go的进化方式跨域和异构数据源的需求技术实现服务提供数据空间的特点多元主体的开放参与多元角色的中间服务全面覆盖的认证机制丰富的数据联合利用机制数据空间技术框架国际数据空间组成部分使用控制数据场数据场的作用下,三种典型的数据要素价值释放模式数据空间的发展现状国内发展现状:国外发展现状:数据空间的基础设施数据空间

- 数字图像处理第二次实验

愚戏师

数字图像处理python图像处理

实验三技术点分析根据实验要求,需要实现以下图像空间域滤波技术:噪声生成:高斯噪声椒盐噪声空间域滤波:均值滤波(3×3,5×5,7×7)中值滤波(3×3,5×5,7×7)最大值滤波最小值滤波图像处理流程:读取原始图像添加噪声(高斯/椒盐)应用各种滤波器可视化对比结果完整示例代码importcv2importnumpyasnpimportmatplotlib.pyplotaspltfrommatplo

- 信息安全工程师(34)访问控制模型

前言访问控制模型是实现访问控制的基础,不同的访问控制模型提供了不同的访问控制策略和机制,以适应不同的安全需求。一、自主访问控制模型(DAC)定义:指资源的所有者有权决定谁可以访问其资源以及访问的方式。资源的所有者可以根据需要自由地修改访问控制列表(ACL),从而控制其他用户对该资源的访问。优点:灵活性高,资源所有者可以根据具体情况随时调整访问权限。缺点:由于权限管理的灵活性,容易导致权限滥用和安全

- 【Python】已解决:Traceback (most recent call last): File “C:/python/kfc.py”, line 8, in KfcError: KFC Cra

屿小夏

pythonc语言开发语言

个人简介:某不知名博主,致力于全栈领域的优质博客分享|用最优质的内容带来最舒适的阅读体验!文末获取免费IT学习资料!文末获取更多信息精彩专栏推荐订阅收藏专栏系列直达链接相关介绍书籍分享点我跳转书籍作为获取知识的重要途径,对于IT从业者来说更是不可或缺的资源。不定期更新IT图书,并在评论区抽取随机粉丝,书籍免费包邮到家AI前沿点我跳转探讨人工智能技术领域的最新发展和创新,涵盖机器学习、深度学习、自然

- Gradle中如何设定使用JAVA_HOME以外的JRE版本

WlzSnail

Jenkinsjenkins

前言:由于DavinciTeam需要运行在JRE8,其运行环境是基于Gradle,而Jenkins和Tomcat是运行在JRE8以上的版本导致Gradle需要单独的JRE运行环境。解决方案:通过修改Gradle的配置使其运行环境运行在JRE8同时其它软件运行在JAVA_HOME设定的JRE版本中。一、首先在安装的Gradle根目录下创建gradle.properties二、在gradle.prop

- 大厂数分面试题

临近假期,又是一个找实习的时候,给大家分享一下最近找实习的一些面经,祝大家都能顺利找到满意的实习~目录面经分享1-游戏公司-乐信圣文-游戏数据分析实习生一面-技术面二面-HR面2-美团销售运营(数据分析方向)3-作业帮数据分析4-美团用户运营5-脉脉数据科学实习生反问环节反问环节很重要。为什么?技术面/业务面面试经验分享工具安利面经分享1-游戏公司-乐信圣文-游戏数据分析实习生一面-技术面1.自我

- Python, C++开发社会工作人员学习手册APP

Geeker-2025

pythonc++

#社会工作人员学习手册APP设计方案##系统架构设计```移动端(Flutter/ReactNative)|RESTAPI/gRPC|Go核心服务(Gin/Echo)←───PythonAI服务(FastAPI)|(学习路径规划/智能问答)|Rust高性能模块(数据处理/安全)|PostgreSQL(知识库+用户数据)|Redis(缓存+实时协作)|MinIO(学习资源存储)```##技术分工与优

- Python,Go 开发税务CRS 解读概况与实操案例APP

Geeker-2025

pythongolang

以下为基于**Python**与**Go**开发“税务CRS(共同申报准则)系统概况与实操案例APP”的技术方案与实施路径,综合数据处理、合规性保障及高并发需求设计:---###⚙️**一、技术架构与模块分工**|**语言**|**核心模块**|**技术选型与优势**|**应用场景**||-----------|----------------------------|--------------

- 脉冲编码调制(PCM)

2301_80709554

pcm

#打倒拦路虎#脉冲编码调制:一种把模拟数据变换为数字信号的数字技术(模拟数据数字化技术)脉冲编码调制过程:取样->量化->编码取样:本质上是在离散时间点上获取模拟信号的瞬时电平值(幅度值),获得的值为连续幅度值。根据莱奎斯特取样定理,以大于等于模拟信号频率两倍的取样频率获得的样本空间就能恢复原理的模拟信号。量化:将抽样后的连续幅度值映射到有限个离散电平的过程,即幅度的离散化。例如:把语音样本量化

- Python, Go 开发全国经济开发区政策查询与实操APP

以下是基于Python和Go开发的全国经济开发区政策查询与实操APP设计方案,结合最新政策动态与技术优势,助力企业精准把握政策红利:---###系统架构设计```移动端/Web端(Flutter/React)|RESTAPI/gRPC|Go核心服务(Gin/Echo)←───Python智能引擎(FastAPI)|(政策匹配/实操分析)PostgreSQL(政策库+企业画像)|Redis(实时缓存

- 【鸿蒙应用开发】知识点总结(零废话无敌精简版、Stage模型)

略萌的程序猿大叔

鸿蒙应用开发笔记harmonyos华为鸿蒙笔记面试鸿蒙系统

哪些人适合看这篇笔记?如果你想通过这篇笔记了解鸿蒙应用开发的全貌。如果你在看鸿蒙的面试题,但是不知道从哪里开始看。如果你只是想复习一下鸿蒙的知识。如果你想简单了解一下鸿蒙应用开发的基础知识。非常不适合看这篇笔记试图通过该笔记彻底学会鸿蒙应用开发。试图找到开发过程中遇到问题的具体解决方案。几乎无任何基础。相较于看官网文档的好处官网文档的主要风格围绕“指南”和“API”进行陈述,这篇笔记主要目的是为你

- HarmonyOS 数据加密深度实践:守护用户隐私的最后一道防线

逻极

笔记harmonyos鸿蒙harmonyos华为鸿蒙arkts数据加密加密算法

在当今数字化时代,数据安全已成为用户关注的核心焦点。鸿蒙系统深刻认识到这一点,为开发者精心打造了全面且强大的加密框架和安全存储机制。本文将深入剖析如何巧妙运用鸿蒙的加密技术,全方位保障敏感数据在存储与传输过程中的安全性,为用户隐私构建起坚固的防护壁垒。一、AES-GCM加密算法的实战应用在众多加密算法中,AES-GCM凭借其卓越的高效性和强大的数据完整性保护能力,成为数据加密的优选方案。初始化向量

- 内网和外网可以共享一台打印机吗?怎么设置实现跨网电脑远程连接打印

搬码临时工

网络

内网和外网可以通过特定技术手段实现共享一台打印机。实现方式主要包括物理切换器、网络分段映射(如路由设置)、类似nat123内网穿透等技术方案,但需根据网络环境安全等级选择合适方案,并注意数据隔离要求。一、物理切换器方案实现内外网共离同一打印机使用USB打印机共享器或网络切换器,通过物理按钮切换内外网连接。这类设备可实现电路层面的隔离,避免数据泄露风险。例如:采用二进一出的USB切换器连接内

- 如何成为一名合格的 Prompt 工程师 ?

csdn_tom_168

AI人工智能aiprompt

以下为基于行业实践与最新趋势的Prompt工程师成长体系,结合技术能力、实战经验与职业发展三个维度构建的完整路径:一、核心能力模型构建1.基础认知能力领域知识融合掌握垂直领域知识图谱(如医疗术语、法律条文),通过RAG技术实现专业语料注入案例:设计医疗诊断Prompt时需理解ICD-11疾病分类标准模型原理理解熟悉主流模型特性(如GPT-4长文本处理优势、Claude3的逻辑推理强项),针对性设计

- web3云服务和传统云有啥区别

Jamie20190106

web3

Web3云服务VS传统云:阿里云领跑新一代互联网基建随着区块链、NFT和元宇宙等概念的兴起,Web3——下一代去中心化互联网——正从一个前沿理念迅速演变为塑造未来的核心力量。然而,支撑这些创新应用的基础设施,却面临着与Web2.0时代截然不同的挑战。传统云服务虽然强大,但在面对Web3的去中心化特性时,显得力不从心。这催生了一个全新的赛道:Web3云服务。在这场变革中,阿里云凭借其深厚的技术积淀和

- rust的指针作为函数返回值是直接传递,还是先销毁后创建?

wudixiaotie

返回值

这是我自己想到的问题,结果去知呼提问,还没等别人回答, 我自己就想到方法实验了。。

fn main() {

let mut a = 34;

println!("a's addr:{:p}", &a);

let p = &mut a;

println!("p's addr:{:p}", &a

- java编程思想 -- 数据的初始化

百合不是茶

java数据的初始化

1.使用构造器确保数据初始化

/*

*在ReckInitDemo类中创建Reck的对象

*/

public class ReckInitDemo {

public static void main(String[] args) {

//创建Reck对象

new Reck();

}

}

- [航天与宇宙]为什么发射和回收航天器有档期

comsci

地球的大气层中有一个时空屏蔽层,这个层次会不定时的出现,如果该时空屏蔽层出现,那么将导致外层空间进入的任何物体被摧毁,而从地面发射到太空的飞船也将被摧毁...

所以,航天发射和飞船回收都需要等待这个时空屏蔽层消失之后,再进行

&

- linux下批量替换文件内容

商人shang

linux替换

1、网络上现成的资料

格式: sed -i "s/查找字段/替换字段/g" `grep 查找字段 -rl 路径`

linux sed 批量替换多个文件中的字符串

sed -i "s/oldstring/newstring/g" `grep oldstring -rl yourdir`

例如:替换/home下所有文件中的www.admi

- 网页在线天气预报

oloz

天气预报

网页在线调用天气预报

<%@ page language="java" contentType="text/html; charset=utf-8"

pageEncoding="utf-8"%>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transit

- SpringMVC和Struts2比较

杨白白

springMVC

1. 入口

spring mvc的入口是servlet,而struts2是filter(这里要指出,filter和servlet是不同的。以前认为filter是servlet的一种特殊),这样就导致了二者的机制不同,这里就牵涉到servlet和filter的区别了。

参见:http://blog.csdn.net/zs15932616453/article/details/8832343

2

- refuse copy, lazy girl!

小桔子

copy

妹妹坐船头啊啊啊啊!都打算一点点琢磨呢。文字编辑也写了基本功能了。。今天查资料,结果查到了人家写得完完整整的。我清楚的认识到:

1.那是我自己觉得写不出的高度

2.如果直接拿来用,很快就能解决问题

3.然后就是抄咩~~

4.肿么可以这样子,都不想写了今儿个,留着作参考吧!拒绝大抄特抄,慢慢一点点写!

- apache与php整合

aichenglong

php apache web

一 apache web服务器

1 apeche web服务器的安装

1)下载Apache web服务器

2)配置域名(如果需要使用要在DNS上注册)

3)测试安装访问http://localhost/验证是否安装成功

2 apache管理

1)service.msc进行图形化管理

2)命令管理,配

- Maven常用内置变量

AILIKES

maven

Built-in properties

${basedir} represents the directory containing pom.xml

${version} equivalent to ${project.version} (deprecated: ${pom.version})

Pom/Project properties

Al

- java的类和对象

百合不是茶

JAVA面向对象 类 对象

java中的类:

java是面向对象的语言,解决问题的核心就是将问题看成是一个类,使用类来解决

java使用 class 类名 来创建类 ,在Java中类名要求和构造方法,Java的文件名是一样的

创建一个A类:

class A{

}

java中的类:将某两个事物有联系的属性包装在一个类中,再通

- JS控制页面输入框为只读

bijian1013

JavaScript

在WEB应用开发当中,增、删除、改、查功能必不可少,为了减少以后维护的工作量,我们一般都只做一份页面,通过传入的参数控制其是新增、修改或者查看。而修改时需将待修改的信息从后台取到并显示出来,实际上就是查看的过程,唯一的区别是修改时,页面上所有的信息能修改,而查看页面上的信息不能修改。因此完全可以将其合并,但通过前端JS将查看页面的所有信息控制为只读,在信息量非常大时,就比较麻烦。

- AngularJS与服务器交互

bijian1013

JavaScriptAngularJS$http

对于AJAX应用(使用XMLHttpRequests)来说,向服务器发起请求的传统方式是:获取一个XMLHttpRequest对象的引用、发起请求、读取响应、检查状态码,最后处理服务端的响应。整个过程示例如下:

var xmlhttp = new XMLHttpRequest();

xmlhttp.onreadystatechange

- [Maven学习笔记八]Maven常用插件应用

bit1129

maven

常用插件及其用法位于:http://maven.apache.org/plugins/

1. Jetty server plugin

2. Dependency copy plugin

3. Surefire Test plugin

4. Uber jar plugin

1. Jetty Pl

- 【Hive六】Hive用户自定义函数(UDF)

bit1129

自定义函数

1. 什么是Hive UDF

Hive是基于Hadoop中的MapReduce,提供HQL查询的数据仓库。Hive是一个很开放的系统,很多内容都支持用户定制,包括:

文件格式:Text File,Sequence File

内存中的数据格式: Java Integer/String, Hadoop IntWritable/Text

用户提供的 map/reduce 脚本:不管什么

- 杀掉nginx进程后丢失nginx.pid,如何重新启动nginx

ronin47

nginx 重启 pid丢失

nginx进程被意外关闭,使用nginx -s reload重启时报如下错误:nginx: [error] open() “/var/run/nginx.pid” failed (2: No such file or directory)这是因为nginx进程被杀死后pid丢失了,下一次再开启nginx -s reload时无法启动解决办法:nginx -s reload 只是用来告诉运行中的ng

- UI设计中我们为什么需要设计动效

brotherlamp

UIui教程ui视频ui资料ui自学

随着国际大品牌苹果和谷歌的引领,最近越来越多的国内公司开始关注动效设计了,越来越多的团队已经意识到动效在产品用户体验中的重要性了,更多的UI设计师们也开始投身动效设计领域。

但是说到底,我们到底为什么需要动效设计?或者说我们到底需要什么样的动效?做动效设计也有段时间了,于是尝试用一些案例,从产品本身出发来说说我所思考的动效设计。

一、加强体验舒适度

嗯,就是让用户更加爽更加爽的用你的产品。

- Spring中JdbcDaoSupport的DataSource注入问题

bylijinnan

javaspring

参考以下两篇文章:

http://www.mkyong.com/spring/spring-jdbctemplate-jdbcdaosupport-examples/

http://stackoverflow.com/questions/4762229/spring-ldap-invoking-setter-methods-in-beans-configuration

Sprin

- 数据库连接池的工作原理

chicony

数据库连接池

随着信息技术的高速发展与广泛应用,数据库技术在信息技术领域中的位置越来越重要,尤其是网络应用和电子商务的迅速发展,都需要数据库技术支持动 态Web站点的运行,而传统的开发模式是:首先在主程序(如Servlet、Beans)中建立数据库连接;然后进行SQL操作,对数据库中的对象进行查 询、修改和删除等操作;最后断开数据库连接。使用这种开发模式,对

- java 关键字

CrazyMizzz

java

关键字是事先定义的,有特别意义的标识符,有时又叫保留字。对于保留字,用户只能按照系统规定的方式使用,不能自行定义。

Java中的关键字按功能主要可以分为以下几类:

(1)访问修饰符

public,private,protected

p

- Hive中的排序语法

daizj

排序hiveorder byDISTRIBUTE BYsort by

Hive中的排序语法 2014.06.22 ORDER BY

hive中的ORDER BY语句和关系数据库中的sql语法相似。他会对查询结果做全局排序,这意味着所有的数据会传送到一个Reduce任务上,这样会导致在大数量的情况下,花费大量时间。

与数据库中 ORDER BY 的区别在于在hive.mapred.mode = strict模式下,必须指定 limit 否则执行会报错。

- 单态设计模式

dcj3sjt126com

设计模式

单例模式(Singleton)用于为一个类生成一个唯一的对象。最常用的地方是数据库连接。 使用单例模式生成一个对象后,该对象可以被其它众多对象所使用。

<?phpclass Example{ // 保存类实例在此属性中 private static&

- svn locked

dcj3sjt126com

Lock

post-commit hook failed (exit code 1) with output:

svn: E155004: Working copy 'D:\xx\xxx' locked

svn: E200031: sqlite: attempt to write a readonly database

svn: E200031: sqlite: attempt to write a

- ARM寄存器学习

e200702084

数据结构C++cC#F#

无论是学习哪一种处理器,首先需要明确的就是这种处理器的寄存器以及工作模式。

ARM有37个寄存器,其中31个通用寄存器,6个状态寄存器。

1、不分组寄存器(R0-R7)

不分组也就是说说,在所有的处理器模式下指的都时同一物理寄存器。在异常中断造成处理器模式切换时,由于不同的处理器模式使用一个名字相同的物理寄存器,就是

- 常用编码资料

gengzg

编码

List<UserInfo> list=GetUserS.GetUserList(11);

String json=JSON.toJSONString(list);

HashMap<Object,Object> hs=new HashMap<Object, Object>();

for(int i=0;i<10;i++)

{

- 进程 vs. 线程

hongtoushizi

线程linux进程

我们介绍了多进程和多线程,这是实现多任务最常用的两种方式。现在,我们来讨论一下这两种方式的优缺点。

首先,要实现多任务,通常我们会设计Master-Worker模式,Master负责分配任务,Worker负责执行任务,因此,多任务环境下,通常是一个Master,多个Worker。

如果用多进程实现Master-Worker,主进程就是Master,其他进程就是Worker。

如果用多线程实现

- Linux定时Job:crontab -e 与 /etc/crontab 的区别

Josh_Persistence

linuxcrontab

一、linux中的crotab中的指定的时间只有5个部分:* * * * *

分别表示:分钟,小时,日,月,星期,具体说来:

第一段 代表分钟 0—59

第二段 代表小时 0—23

第三段 代表日期 1—31

第四段 代表月份 1—12

第五段 代表星期几,0代表星期日 0—6

如:

*/1 * * * * 每分钟执行一次。

*

- KMP算法详解

hm4123660

数据结构C++算法字符串KMP

字符串模式匹配我们相信大家都有遇过,然而我们也习惯用简单匹配法(即Brute-Force算法),其基本思路就是一个个逐一对比下去,这也是我们大家熟知的方法,然而这种算法的效率并不高,但利于理解。

假设主串s="ababcabcacbab",模式串为t="

- 枚举类型的单例模式

zhb8015

单例模式

E.编写一个包含单个元素的枚举类型[极推荐]。代码如下:

public enum MaYun {himself; //定义一个枚举的元素,就代表MaYun的一个实例private String anotherField;MaYun() {//MaYun诞生要做的事情//这个方法也可以去掉。将构造时候需要做的事情放在instance赋值的时候:/** himself = MaYun() {*

- Kafka+Storm+HDFS

ssydxa219

storm

cd /myhome/usr/stormbin/storm nimbus &bin/storm supervisor &bin/storm ui &Kafka+Storm+HDFS整合实践kafka_2.9.2-0.8.1.1.tgzapache-storm-0.9.2-incubating.tar.gzKafka安装配置我们使用3台机器搭建Kafk

- Java获取本地服务器的IP

中华好儿孙

javaWeb获取服务器ip地址

System.out.println("getRequestURL:"+request.getRequestURL());

System.out.println("getLocalAddr:"+request.getLocalAddr());

System.out.println("getLocalPort:&quo