ICG技术专栏---网络中的身份保护与信息保护

从这里可以了解到身份的重要性,身份意味着一种权利或者权力,身份对于权限控制主要涉及了三点:

1. 身份保密,防止身份信息泄露,比如某网络设备的Telnet用户名只对有限人员开放,你的银行账户只为你及你的合作伙伴获得。

2. 身份识别,识别身份的目的是颁布权限,比如匿名用户只能浏览老虎伍兹的博客,老虎的好友则可以对伍兹哥的新闻进行评论,而伍兹哥则可以随心所欲地编辑自己的博客。

3. 身份保护,身份的保护指的是即使身份信息泄露,依然可以保证身份信息不会被伪造或冒用,举个简单的例子,即使QQ号码被泄露,但是别人没有你的密码,无法盗用您的QQ;而冠希哥就是因为没有对电脑中的照片进行足够的保护,好多照片泄露了。

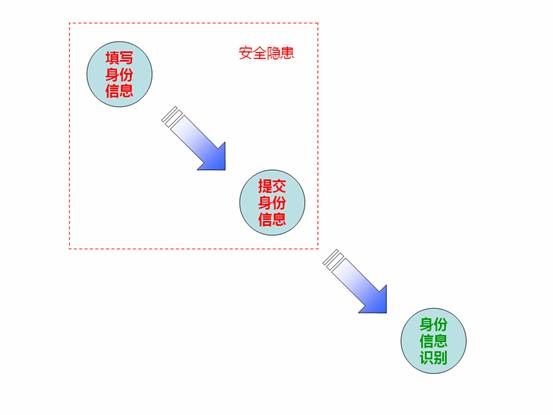

权限控制中的技术性安全问题集中在对身份的保护上,因为身份保密和使用者的安全意识有关系,有的人在无意中在网络中留下了银行账号,身份信息就泄露了;而身份识别则取决于身份保护的结果。下面是网络应用中身份信息使用的流程,其中将网络部分涉及安全隐患的内容专门标出。

在填写身份信息时容易将身份泄露,网络中提交身份信息容易被网络中的黑客窃听,身份信息识别则属于服务器验证与售前问题,和网络行为基本无关,接下来分析如何在有安全隐患的两个阶段进行保护:

静态口令的设置使得身份具备了最基本的安全性,这里的静态口令指的是在未得到用户授权的情况下不会修改的口令。静态口令通常是一个字符或数字组合,在排列组合的数学分析中,是可以通过穷举法来破解的,这种方法通常被称为暴力破解,由于排列组合范围太大,而正确口令只有一个,单纯用人力破解口令就是Mission Impossible,通常使用自动化工具来执行高速暴力破解。为了使自动化工具无处使用,我们引入了必须使用人力视觉效果的动态验证码,基本上避免了暴力破解的问题。

但是动态口令的引入依然没有解决静态口令被通过非技术手段泄露的问题,比如韩梅梅找李雷帮忙修电脑,把电脑口令告诉李雷,李雷根据韩梅梅电脑口令的设置方式,猜出了韩梅梅邮箱账户口令,进而发现了韩梅梅和Jim的私人邮件往来。我们可以思考一下,如何帮助韩梅梅保护自己的身份信息不被这种方式盗用呢?

从这张图介绍的动态令牌可以帮助韩梅梅保护她的邮箱账号,因为只要她保管好动态令牌,李雷就无法获得那串宝贵的数字,而且几乎李雷是无法复制一个令牌的,因为动态令牌都是通过专门的厂家定制的算法和芯片。在这种情况下只有李雷同时获得韩梅梅的令牌、静态口令才能盗用韩梅梅的账号,基本上已经足够安全。但是如果有个钓鱼网站引诱韩梅梅输入这些信息,该钓鱼网站在动态令牌失效前利用获得的信息进行登录,依然是可能被盗用的。

这就需要介绍一下身份领域的终极解决方案——数字证书。

数字证书的原理采纳了广泛使用ID证件原理:

1. ID证件使用特殊的工艺,同时具备不可仿制和容易辨别两大特征,杜绝仿冒并且有利于推广使用。

2. 国家指定的权威机构进行发布,如我国身份证件只能统一由公安部颁布。

3. 证书具有时间效应,定期更新证书更有利于证书的安全。

数字证书原理如下:

1. 为了杜绝仿冒,数字证书采用了公钥、私钥的非对称加密系统,即加密密钥≠解密密钥,通称使用私钥加密,并且私钥保留在本机而不公开,所以除了私钥主人,无人可以自制私钥在短时间内仿制密文或签名。

2. 公钥公开,所以使用者只要使用对应的公钥对签名进行计算就可以迅速辨别签名的真伪。

3. 证书由专门的机构CA统一颁布,申请证书时需要向CA提供身份信息和已经准备好公钥,CA将会使用自己的私钥对申请信息进行加密,计算出签名,然后发布证书。

4. 数字证书也具备时间效应,过了一段时间需要重新申请,同时CA对所有证书的有效时间进行维护,使用者可以随时向CA检索某个证书是否失效。

5. CA不像公安部是一个国家机构,是个网络虚拟机构,网络上存在多个CA,不同的CA之间要进行相互验证,以保证各自颁发的证书能够互相确认。

那么在使用数字证书的情况下,双方可以非常放心地根据对方证书的真伪来辨别身份,前提在于双方使用相同的CA或者相互验证过的CA,所以在数字证书方案中,我们要求保障CA的安全,不被非法滥用或者非法入侵。

提交身份信息及信息保护

我们在前面介绍了身份信息在填写时候的保护措施,基本上没有介绍提交身份信息的保护措施,提交身份信息时的隐患主要是信息泄露,如何防止信息泄露呢?我们很容易联想到电影《风声》中的密码,老鬼对信息进行加密,比如原来是12345的数字串经过密码加密变成98231,只有老鬼的联络员能够将98231还原成12345,而敌人则由于没有密码本而无法迅速还原,敌人也可以通过对密文进行分析破解密码,这个称为“破译”,《风声》中日伪特务发布假消息而获得老鬼的密文,经过一些处理就比较低难度地破译了密码。从众多谍战类的影视作品中,也促使我们对网络安全提高了一些警惕,怎么样能够使我的信息不被“破译”呢,特别是我在提交银行账号等敏感信息的时候?

密码学经过多年的发展,已经比较靠谱,比如我们以电影《风声》中二战时期信息加密技术与当今成熟信息加密技术做一个基本对比:

从上面的对比我们可以看出,为什么新型加密技术更为安全:

1. 原有加密技术基于字典算法,可以采用统计学方法进行破解,密码学的进步使得新型加密技术无法通过统计破解。

2. 字典算法的破解在于需要捕获大量密文进行研究,甚至需要通过对比明文、密文方法进行破解。

3. 原有加密技术不安全在于存在一个静态密码甚至需要保留密码本,为破解提供了足够长的时间。

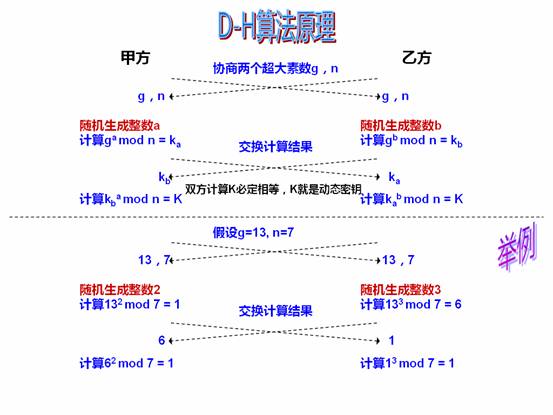

因此新型加密技术突破点除了加密算法外的第二点就是动态密码算法,该算法通过通信双方传输一些超大随机数的方式计算出共同的密钥,最著名的动态密码算法就是D-H(Diffie-Hellman)算法。

从上图所示原理来看,D-H算法使用的简单的幂次方和取模的数学运算,由于至关重要的随机生成整数a和b并没有在网络中交换,所以即使g、n、ka、kb等数值被窃取,由于没有a、b的信息,所以依然无法计算出最后的动态密钥K,但该算法也是存在暴力破解密钥的可能,所以在实际使用过程中,g、n、a、b都是数值非常大的整数,其中g、n还是素数(只能被1和自身整除)使得暴力破解需要花费的时间变得不可计量(为便于理解,举例使用了小整数),在现阶段的检验来说D-H算法能够满足安全产生动态密钥的需求,D-H算法产生的动态密钥通常被对称加密算法使用,常见的对称加密算法有DES和AES,另外另成一系的非对称加密算法就是之前介绍过的RSA算法。

相比而言,非对称加密因为加解密使用密钥不同,所以会更安全,以RSA算法为例:

1. 首先要生成密钥对(私钥、公钥),只有成对的公钥才具有相互加解密特性

2. 公钥对外公开,私钥保密

3. 发送信息时使用私钥加密,只有公钥才能解密

4. 若使用公钥加密,也只有私钥才能解密

5. 由于私钥不会泄露,所以第三方无法伪造密文

但是非对称加密系统需要耗费更多资源,对称加密具备更高的效率,所以RSA算法通常用于身份保护或者保护D-H算法的动态密钥协商过程。

网络信息安全的一些新课题

我们在谍战影视作品中的男主角通常会有多重身份以获取各种特权。计算机网络中也存在这种问题,即使使用数字证书,目前也有可能存在“网络钓鱼”和“中间人”问题。

钓鱼网站“湾区评论”通过仿冒“弯曲评论”的域名及界面的方式做到以假乱真,然后通过一些非法链接或者垃圾邮件方式进行发布,稍有不慎者会登录“湾区评论”,填入正确的用户名密码,钓鱼网站就获得了身份信息,这个时候需要访问者以手动的方式对响应者进行确认。“中间人”问题则是通过截断访问者访问弯曲评论的请求,代替弯曲评论提供服务器证书,同时中间人利用访问者提供的信息向弯曲评论发起访问,这样访问者和弯曲评论交互的所有数据都可以被中间人窃听。网络安全无法从纯技术的角度来解决,即使是从证书真伪来看,一些网站通过假冒发行机构CA或者使用伪造信息向真CA申请证书,这个证书从密钥角度是没有问题,必须要通过人为仔细检查证书的每项内容,网络安全目前在很多场景还需要人为干预。

网络身份验证系统中密码的使用是非常广泛的,纯数字的密码可以通过排列组合及数学算法进行破解,所以有人提出使用生物特征信息如指纹、视网膜、面部特征来取代数字密码,这些生物特征的确要更加安全,但这些生物特征在数字世界中存在一些问题,亟待解决:

1. 如何有效存储生物特征,在网络中所有数据最终都变成2进制,生物特征在存储原理上和数字密码没有区别,也可以被破解。

2. 如何有效并准确地识别生物特征,目前生物特征识别需要专用仪器,在成本、效率上都没有达到大规模使用的程度。

因此目前大部分研究者的精力放在加密算法更不容易被破解,加强对网络使用习惯的网络安全框架研究。