cisco私有vlan技术

session 1 原理

PVLAN即私有VLAN(Private VLAN),也称“专用虚拟局域网”。PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。如果将交换机或IP DSLAM设备的每个端口划为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。尽 管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

PVLANs允许在同一个VLAN内,将流量限制在某些端口之间

实验(一)二层交换机的私有VLAN配置.(S2950不支持)

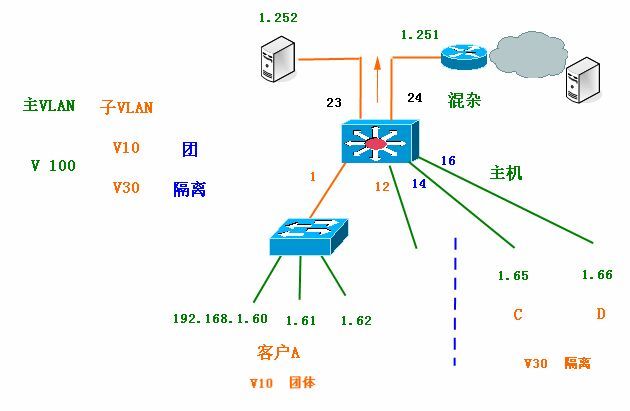

在S3560上划分主VLAN 100, 团体VLAN 10和隔离VLAN 30. 将端口F0/1和12 划入子VLAN 10, 将F0/14 – 16 划入子VLAN 30,.分别连接主机A B C D. 端口F0/24连接路由器R1, 做为所有主机的网关.则:

A B 可以互访,并能访问网关.

PVLAN即私有VLAN(Private VLAN),也称“专用虚拟局域网”。PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。如果将交换机或IP DSLAM设备的每个端口划为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。尽 管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

PVLANs允许在同一个VLAN内,将流量限制在某些端口之间

PVLAN实现在1个VLAN内的端口隔离。

实验(一)二层交换机的私有VLAN配置.(S2950不支持)

在S3560上划分主VLAN 100, 团体VLAN 10和隔离VLAN 30. 将端口F0/1和12 划入子VLAN 10, 将F0/14 – 16 划入子VLAN 30,.分别连接主机A B C D. 端口F0/24连接路由器R1, 做为所有主机的网关.则:

A B 可以互访,并能访问网关.

C D 不能互访, C D 也不能访问A 和 B . 但都能访问网关.

配置:

1. 配置私有VLAN, 并将主VLAN100和辅助VLAN10, 30相关联.

S3560(config)# vlan 10

# private-vlan community 建立团体VLAN 10

# vlan 30

# private-vlan isolated 建立隔离VLAN 30

# vlan 100

# private-vlan primary 建立主VLAN 100

#private-vlan association 10,30 将主VLAN 100与子VLAN 10 30 相关联

2. 将端口同私有VLAN相关联.

S3560(config)# int range f0/1 ,f0/ 12

# sw mode private-vlan host 将端口设为主机模式

# sw private-vlan host-association 100 10 关联到主100和子10

S3560(config)# int range f0/14 – 16

# sw mode private-vlan host 将端口设为主机模式

# sw private-vlan host-association 100 30 关联到主100和子30

S3560(config)# int range f0/23-24

# sw mode private-vlan promiscuous 将端口设为混杂模式

# sw private-vlan mapping 100 10,30 映射到主100,子10和30

三层交换机私有VLAN的配置.

私有VLAN可以在二层交换上实现,如实验(一),也可以在三层换机上实现.

实现:

1. 配置私有VLAN, 并将主VLAN和辅助VLAN相关联

2. 将端口同私有VLAN相关联.

3. 将主VLAN的SVI接口(网关)与子VLAN 相关联.

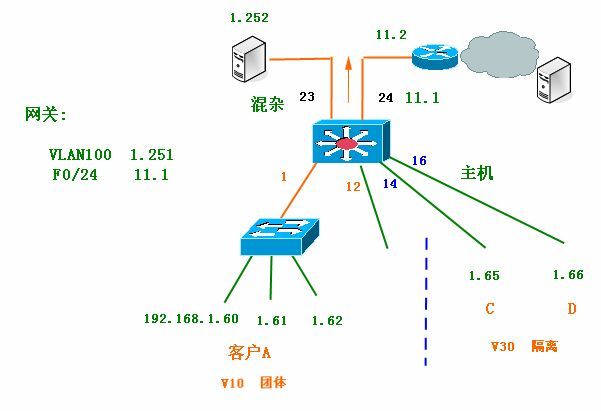

实验(二) 三层交换机的私有VLAN配置.

在S3560上划分主VLAN 100, 团体VLAN 10和隔离VLAN 30. 将端口F0/1和 12 划入子VLAN 10, 将F0/14 – 16 划入子VLAN 30,.分别连接主机A B C D.

端口F0/23连接服务器R1,F0/24(192.168.11.1)连接路由器R2 (192.168.11.2)

用户网关在VLAN 100上,地址为192.168.1.251

A B 可以互访,并能访问网关和服务器.

C D 不能互访, C D 也不能访问A 和 B . 但都能访问网关和服务器.

配置:

1.配置私有VLAN, 并将主VLAN100和辅助VLAN10, 30相关联.

S3560(config)# vlan 10

# private-vlan community 建立团体VLAN 10

# vlan 30

# private-vlan isolated 建立隔离VLAN 30

# vlan 100

# private-vlan primary 建立主VLAN 100

#private-vlan association 10,30 将主VLAN 100与子VLAN 10 30 相关联

郑州瑞琪国际认证培训中心

2. 将端口同私有VLAN相关联.

S3560(config)# int range f0/1, f0/12

# sw mode private-vlan host 将端口设为主机模式

# sw private-vlan host-association 100 10 关联到主100和子10

S3560(config)# int range f0/14 – 16

# sw mode private-vlan host 将端口设为主机模式

# sw private-vlan host-association 100 30 关联到主100和子30

S3560(config)# int range f0/23

# sw mode private-vlan promiscuous 将端口设为混杂模式

# sw private-vlan mapping 100 10,30 映射到主100,子10和30

3. 将主VLAN100的SVI接口(网关)与子VLAN 相关联.

S3560(config)# int vlan 100

# ip add 192.168.1.251 255.255.255.0

# private-vlan mapping 10,30 为子VLAN10,30提供路由

注:三层交换机必须要打开路由功能.

说明:

1. 私有VLAN 必须在transparent模式下配置.

2. VLAN1 既不能用作主VLAN, 也不能用作子VLAN.

3. 端口不能单独处于主VLAN.

PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。如果将交换机或IP DSLAM设备的每个端口化为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。尽管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN(Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)

②主机端口(Host Port)

其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。因为“Secondary VLAN”是具有两种属性的,那么,处于“Secondary VLAN”当中的“主机端口”依“Secondary VLAN”属性的不同而不同,也就是说“主机端口”会继承“Secondary VLAN”的属性。那么由此可知,“主机端口”也分为两类——“isolated端口”和“community端口”。

处于pVLAN中交换机上的一个物理端口要么是“混杂端口”要么是“isolated”端口,要么就是“community”端口。

pVLAN通信范围:

primary VLAN:可以和所有他所关联的isolated VLAN,community VLAN通信。

community VLAN:可以同那些处于相同community VLAN内的community port通信,也可以与pVLAN中的promiscuous端口通信。(每个pVLAN可以有多个community VLAN)

isolated VLAN:不可以和处于相同isolated VLAN内的其它isolated port通信,只可以与promisuous端口通信。(每个pVLAN中只能有一个isolated VLAN)

pVLAN当中使用的一些规则:

1.一个“Primary VLAN”当中至少有1个“Secondary VLAN”,没有上限。

2.一个“Primary VLAN”当中只能有1个“Isolated VLAN”,可以有多个“Community VLAN”。

3.不同“Primary VLAN”之间的任何端口都不能互相通信(这里“互相通信”是指二层连通性)。

4.“Isolated端口”只能与“混杂端口”通信,除此之外不能与任何其他端口通信。

5.“Community端口”可以和“混杂端口”通信,也可以和同一“Community VLAN”当中的其它物理端口进行通信,除此之外不能和其他端口通信。