srv.sys蓝屏?高危预警——您的系统存在重大安全漏洞

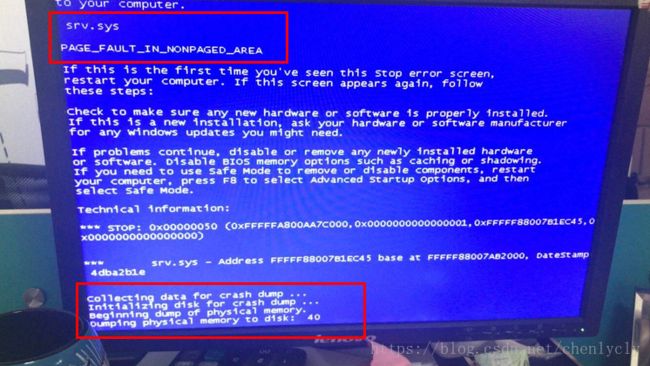

最近我测试机器经常运行一会就出现蓝屏,系统自动重启,蓝屏时屏幕显示的信息与下图相似,即提示srv.sys系统文件遇到问题:

很是奇怪,我的测试机器才装的系统没过多久,这么快就感染病毒了?公司的局域网可能有病毒源,导致我电脑也感染了。后来百度得知,出现srv.sys蓝屏,可能是中了勒索软件变种病毒了,是因为勒索软件变种病毒在局域网中传播导致的。在网上搜到了下面的博客文章,顿时对文章作者产生了无限崇拜之情,于是将原文转载了一把。其实转载文章还有两个额外的原因:

1、文中截图显示作者在分析问题的过程中使用了Process Explorer和Windbg工具,这也是我们windows开发人员常用的;

2、这是第一次在系统中毒后通过安装微软官方的漏洞补丁包解决问题的。

之前在其他电脑上能正常运行的程序,拿到测试机器上跑,跑一会就报错,提示程序遇到问题,程序被终止运行。最开始一度以为是我们写的程序有问题,后来才知道可能与这个问题有关系。

原文地址(顺网小哥’S Blog):http://www.cnit.net.cn/?id=552

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

【问题现象】

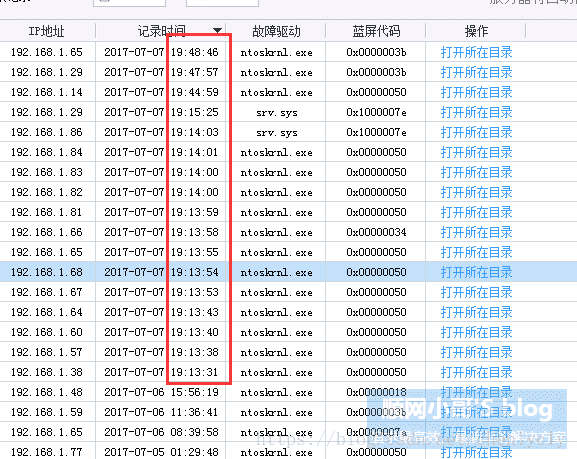

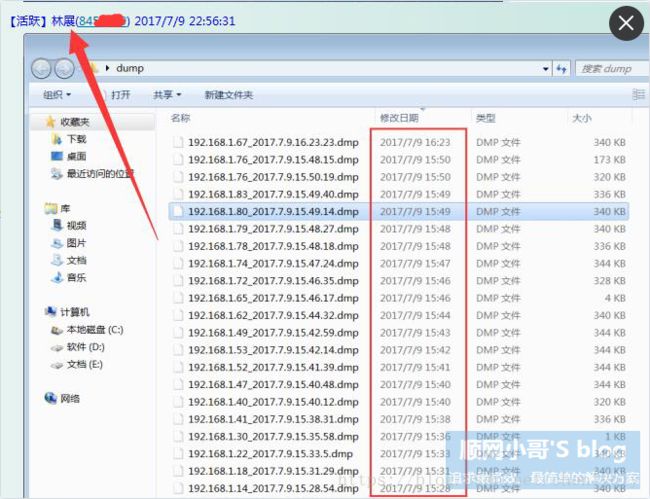

短时间内网吧机器陆续蓝屏,且开机什么都不做都蓝屏。蓝屏dump以50、7E代码为多,dump信息几乎全部是srv.sys

【问题原因】

勒索软件变种病毒在局域网传播导致

【案例1】

现象:客户机出现钓鱼窗口程序,英雄联盟登陆不上。

排查过程:

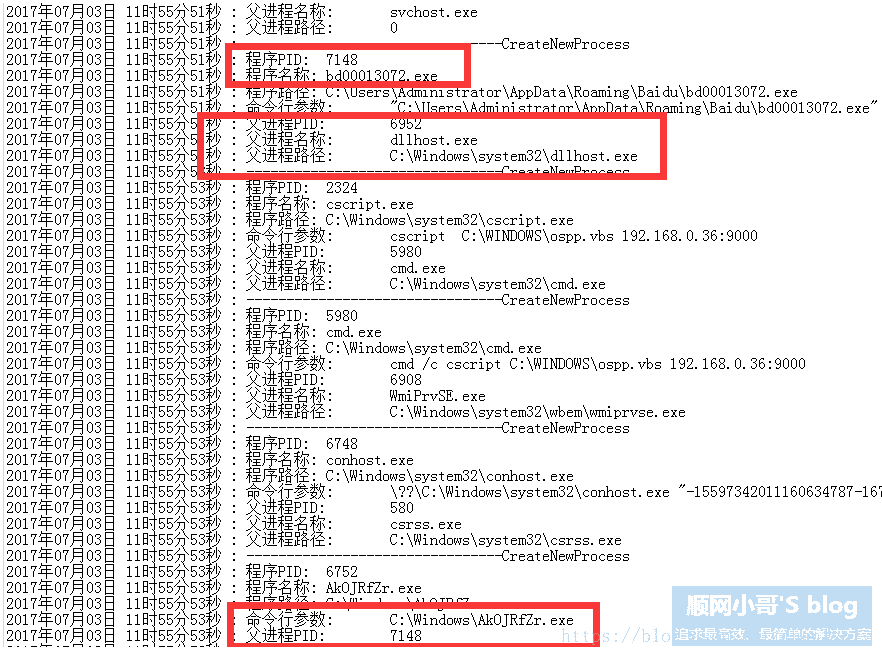

1、从上图日志追踪中发现是由dllhost.exe创建出来的程序,dllhost是系统进程,当时怀疑是被注入了异常dll导致的创建。所以打算用ProcessMonitor抓下完整的启动过程(ProcessMonitor使用方法)

2、使用ProcessMonitor抓到完整启动过程后终于抓到了罪魁祸首,程序名为d10g.exe程序,让我很诧异的是从启动时间上来分析d10g.exe启动的非常早,截图时候菜单、跟用户添加的开机启动的程序都还没出现。这里怀疑是那个服务有问题(相关案例),但是检查了服务也没发现异常。这里重点放在PID为884的程序上面。

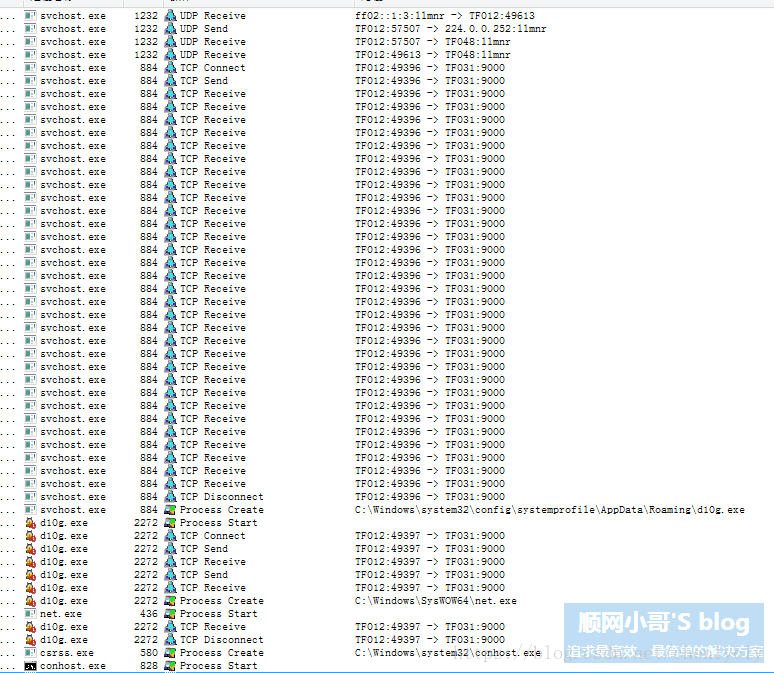

3、前面考虑到时间比较早,所以基本排除svchost被注入的可能了。只有从网络层入手看下,因为步骤1的过程中看到了很多9000端口拿文件的过程。从网络分析看到的是884从隔壁TF031号机器9000端口拿到了这个d10g.exe程序。

4、查到这里的时候感觉很奇怪,系统的服务主进程为什么会做这种事。案例跟之前遇到的很像(相关案例),因为不知道木马的原理所以只有让用户先封掉9000端口临时处理下了。

【案例二】

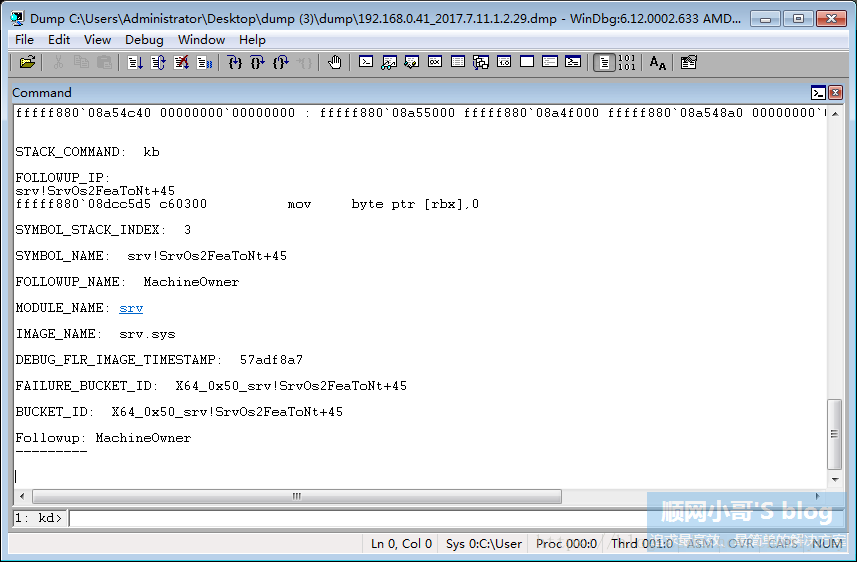

我以为案例1遇到的问题是个例,然后并非如此。过几天又接到渠道的技术反馈有遇到蓝屏问题并且都是srv.sys的dump,我拿了一个环境来分析看了下。

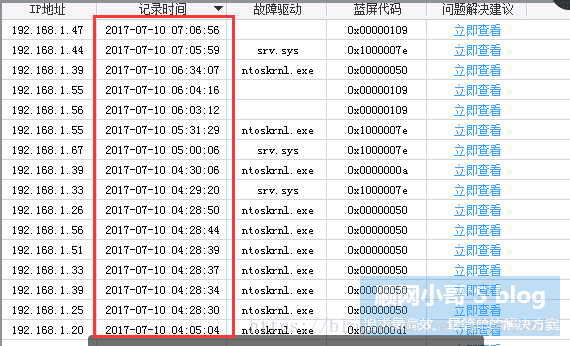

现象:客户机短时间内大量蓝屏,且时间很密集。与案例一高度相似。

排查过程

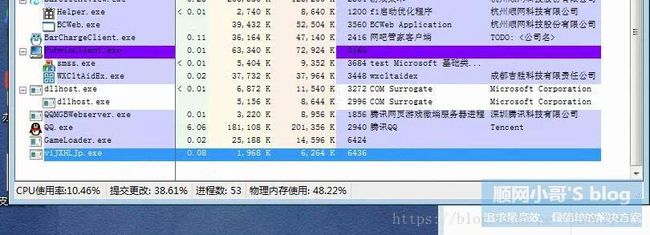

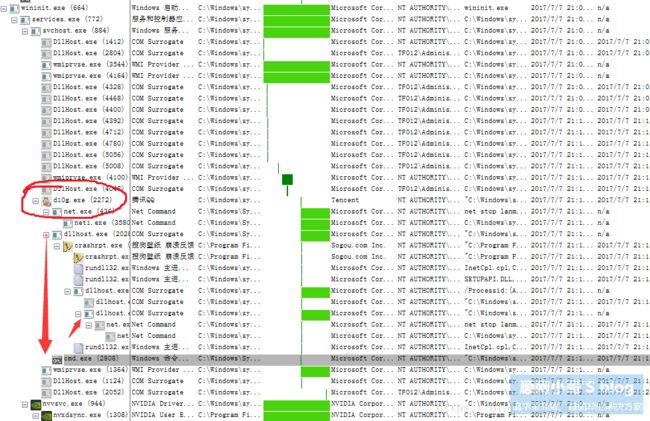

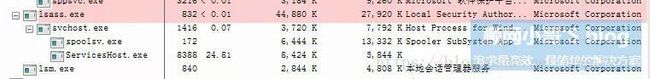

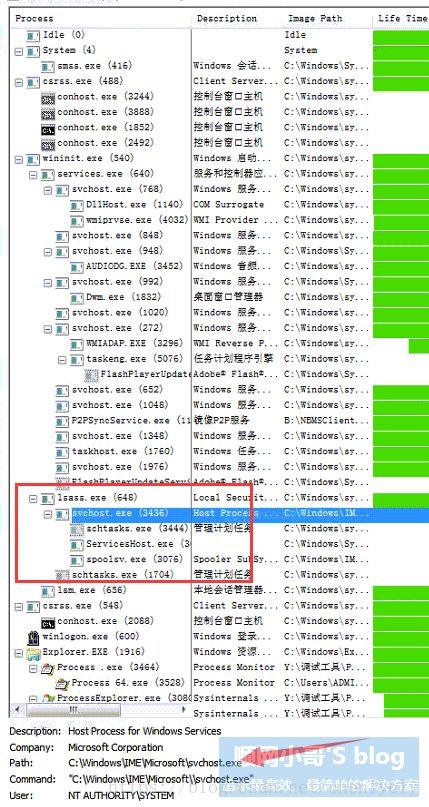

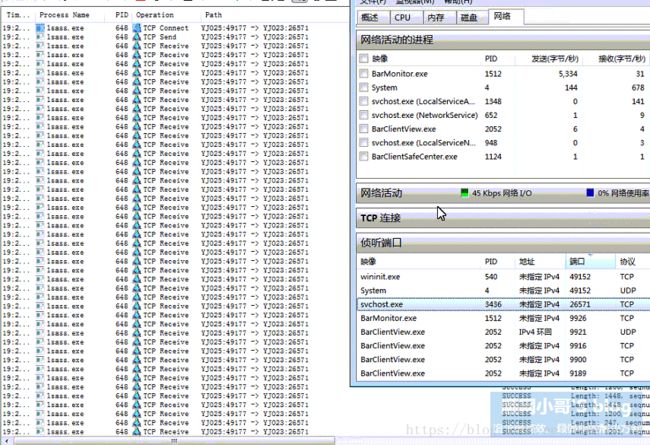

1、有了案例一的经验后,第一步应该是去看下有没有dllhost进程,然后看下异常服务下有没有挂什么程序。远程到客户机后看到可疑点,如下图所示。

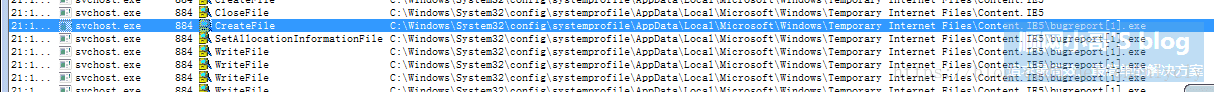

2、根据图1的可以点,先用ProcessMonitor抓个启动过程包看下,方法如案例1所示。抓到启动过程后,果然不出所料。lsass.exe(PID648)服务下面挂了一个svchost.exe,且路径是不常见的C:\windows\IME路径下这个肯定是有问题的。正常的lsass.exe服务下不会挂那么多程序。而且2者质检PID差距太大(系统所用到的程序父子进程之间结构关系PID差距不会太大,除非是需要外部调用的例如WMI的wmiprvse.exe会有点差距,其他一般不会。)

3、继续看是不是lsass.exe有没有局域网广播访问的过程,不出所料正是lsass.exe访问了YJ023号机器的26571端口。再看了下本机的网络状态,在IME路径下的svchost.exe监听的端口就是26571。

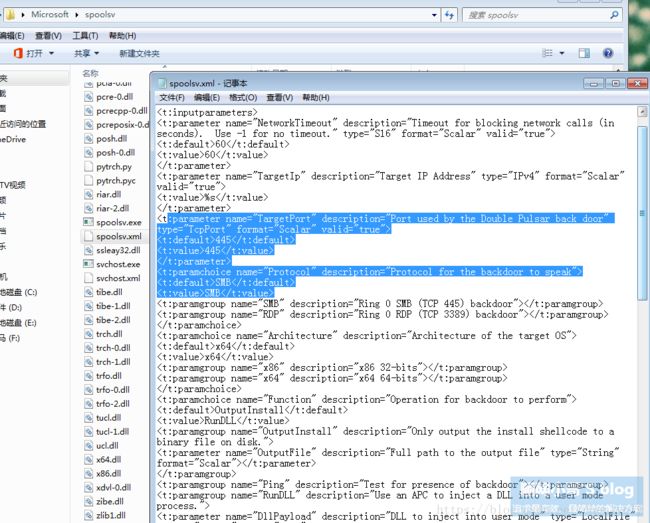

4、从程序行为上分析,案例1与案例2可以视为一个问题。为了弄清楚怎么回事,邀请了腾讯安全实验室的3位大牛一起参与分析木马程序svchost.exe以及spoolsv.exe2个程序。在spoolsv.exe的程序中发现了一个配置文件,里面详细记录了程序的可用配置信息。

5、最终在腾讯安全人员的帮助与分析蓝屏dump多方位的定位下确认是局域网传播,行为与勒索软件一致导致。打补丁后即可解决,回访用户打补丁后问题解决。

技术参考文章:新鲜出炉~内核级后门“DoublePulsar”分析报告 http://www.venustech.com.cn/NewsInfo/4/45762.Html

安全公告号地址:Microsoft 安全公告 MS17-010 - 严重 离线补丁包下载地址:下载链接 (安装补丁前请开启windows update服务,安装时候打开ProcessExplorer看下是否中马,如果已经中马则不要开超级选择人少时候安装,以上操作请在有技术人员在场情况下处理,网吧老板不要私自开超级安装。)

【扫描下方二维码关注公众号,定期推送最新、最专业的技术知识。推荐关注!】