- 特殊的拜年

飘雪的天堂

文/雪儿大年初一,家家户户没有了轰响的鞭炮声,大街上没有了人流涌动的喧闹,几乎看不到人影,变得冷冷清清。天刚亮不大会儿,村里的大喇叭响了起来:由于当前正值疾病高发期,流感流行的高峰期。同时,新型冠状病毒感染的肺炎进入第二波流行的上升期。为了自己和他人的健康安全着想,请大家尽量不要串门拜年,不要在街里走动。可以通过手机微信,视频,电话,信息拜年……今年的春节真是特别。禁止燃放鞭炮,烟花爆竹,禁止出村

- 没想到,真没想到

一棵落花的树

生活中,每一件小事都蕴藏着他的道理。有些令你意外,却能让你收到更为意外的结果。那一次,我真没想到的事,让我收获了爱。记忆的雨飘落下来,扰乱了我平静的心湖。那是一次数学考试,我破天荒地考了“99”分。我不禁沾沾自喜,这成绩我可不容易得到,妈妈一定会好好表扬我的。回到家,我想妈妈得意的报出成绩,妈妈只是淡淡的说:“嗯,等会儿试卷拿给我看看。”做完作业,我把试卷拿给了妈妈。只见妈妈捧着试卷,眯着眼睛盯着

- 苦,是因为爱上了某样东西

阿梅心理咨询师

佛法里面一直强调,“我执”,苦,是因为陷入了“我执”,我喜欢某样东西,陷入了求不得之苦,我不喜欢我的长相,外貌,身材,因为我想要更美,陷入了“我不美”的执念。我想要考个好成绩,因为我想要进入某所大学,所以开始焦虑。我想要找个男朋友,想要拥有一段美丽的爱情,所以陷入了“情执”。这些想,都是因为求不得。求不得,所以苦。因为爱之切,所以陷入僵局。其实这些念,佛家讲都是虚妄的。可是好多人不自知。依旧寻寻觅

- 童年那些故事教给我们的

山川大地日月星辰

同事的女儿二次考研失败,但是仍不气馁还想接着再学再考,得为孩子点个赞,可是同事很矛盾,以她的意见,当初女儿大学毕业就该直接考编,回到家过安稳日子,我问她还记不记得《小马过河》的故事?她说跟小马有啥关系?幼儿园就给孩子讲《小马过河》,当然孩子们除了喜欢故事里的“人物”小松鼠、老牛、小马跟老马,对小马爱劳动喜欢帮助妈妈干活也是有基本认知的,孩子们对为什么老牛说水浅、而松鼠说水深也有一定的常识,到了成人

- 小说《灰色年代》第三章、书中自有黄金屋/第二节(1)/作者:邵明

房作者_0970

——第三章、第二节、科举与国考(1)科举制的简介:科举制度是古代读书人,参加选拔考试的制度,它是历代通过考试选拔官吏的一种手段,由于采用分科取士的办法,所以叫做科举。科举制从隋代开始实行,到清光绪三十一年(1905年)举行最后一科进士考试为止,经历了1300年,1905年9月2日,清政府废除科举制度。科举考前三名,分别为状元、榜眼、探花。这种划分和称谓是在元朝时确定下来的,明清时期沿袭了元朝的这种

- 九月班级管理工作反思

追梦蜂

这个月应该算是最难的一个月,我已N年没当班主任,然后我又开始当了。职称是一方面,想到我如果退休了,不能再接触学生了,那该是多么遗憾的事!我的学生梁*铭是我的榜样,她那么努力,那么拼,那么上进,为什么我不行?虽然我面临的工作很难,但是高考数学也不容易。她拿下来了!满分150分她考了146分!我目睹她的艰辛,她的拼搏!还有,我要为我的孩子做榜样,如何竭尽全力,实现梦想。还有,服务,为社会做事,也是会有

- 99分的A和60分的B以及……

MG12357

前几天聊天,麦苗说起A和B,A在世人眼中过的不错,他自己却整天焦虑各种烦恼;B过的不算好,看着倒是没什么烦恼很开心。其实这个现象也不奇怪,还记得我上学那会儿就有这种体会。A同学明明考了99分,还是伤心难过不能自已,还找人抱怨,同学安慰她的时候心里还会默默说一句“学婊,花样炫耀啊”。而B同学可能才考60分,就欢天喜地甚至喜极而泣,很多同学可能还会不屑的在心里想“这点出息”。也许我曾经也是这样想的,现

- 大三成了分手季?

三聿鱼

图片发自App一次玩真心话大冒险的时候,知道漂亮的A学姐原来和社团那个帅帅的学长H原来是彼此的前任。知道时还是惊讶的,知道学长H现在在准备考研,上次从湖边回学校时,他说现在很忙,所以社团那边也没有再去。他想考武汉大学,每天都是泡图书馆。后来和学姐A在假期一次一次合作后,也熟络很多,知道她也将要回老家实习,想考公务员。学姐A大学专业是英语,当时想问更多,觉得不变开口,也没再问。在那次真心话大冒险中,

- 笋丁网页自动回复机器人V3.0.0免授权版源码

希希分享

软希网58soho_cn源码资源笋丁网页自动回复机器人

笋丁网页机器人一款可设置自动回复,默认消息,调用自定义api接口的网页机器人。此程序后端语言使用Golang,内存占用最高不超过30MB,1H1G服务器流畅运行。仅支持Linux服务器部署,不支持虚拟主机,请悉知!使用自定义api功能需要有一定的建站基础。源码下载:https://download.csdn.net/download/m0_66047725/89754250更多资源下载:关注我。安

- 2022-1-12晨间日记

云卷云舒_a1b9

起床:6:20就寝:23:00天气:阴心情:还好纪念日:法考主观体出分的日子叫我起床的不是闹钟是梦想年度目标及关键点:备考初级会计师;坚持运动,减重,阅读,学习本月重要成果:报名今日三只青蛙/番茄钟学习听课;瑜伽课;记账盘点成功日志-记录三五件有收获的事务1.收到鲜花2.早起做早餐3.引导孩子做计划财务检视支出严重超预算,检视一月的预算是否合理人际的投入同学联系;开卷有益-学习/读书/听书听初级课

- 好运来

是露漫漫呀

4月9日下午17.45分晴此时学校里广播站放着激情热烈的歌曲——《好运来》。“好运来,祝你好运来……”第一瞬间,我想到了他们是放这首歌是为补考的同学招来好运气的。然后我思绪飞扬,飘到了高中考试前同学放这首歌来抚平心态。飘到了高考前整理班级课桌时,学校喇叭里大大咧咧放着《好运来》……疲惫的我会心一笑。飘到了上学期考细解实验试卷时的那个中午青春小胖放这首歌来招好运,祈祷考的都会…………关于《好运来》的

- 教师资格证常考的5个知识点

a3cb74a20840

知识点1:教育与人的发展(5规律、4因素、3动因)五大规律:顺序性—循序渐进阶段性—不搞“一刀切”不平衡性—抓关键期互补性—扬长避短个别差异性—因材施教考点精华:1.举例子对应五大规律;2.每个规律的教学启示;3规律特点。四大因素:遗传(地位:物质前提、可能性)环境(地位:多种可能、现实性)学校教育(主导)个人主观能动性(动力、决定)三大动因:内发论(1.孟子:性善论;2.弗洛伊德:性本能)外铄论

- 像在棉花糖上的憧憬

楹枝笔

“上了大学你们就轻松了!”又是一年高考季,耳边突然回响着,在那段与时间拼命的时光里,老师为我们打下的这句鸡血。在多考一分就干掉一千人的高三,不得不佩服这句话所散发的诱惑力。我对于高三最难以忘怀的记忆,就是每天傍晚在天空中那一幅令人目不暇接的夕阳画。高三窗外的天空永远是那么的美丽。夕阳的晚霞渲染了周边洁白的云彩,与之相映衬的紫色霞光相互缭绕,飞机飞过的轨迹,无形中勾勒了一只小生物,像是醉在了碧海蓝天

- 我们为什么坚持不靠谱的梦想?

一加雨录

因为我一直认为自己的坚持是对的,再怎么因为艰难受到压力,因为是喜爱的事情,压力也是幸福的。我和居明曾经聊过一次关于“梦想”的话题,我们对于梦想的定义,有一点点不同。她认为只要是想得到的就可以称之为梦想,例如她想要考个博士,她认为这可以说是自己阶段性的梦想。我问她考博的目的是什么?她说想要更高的薪资更自由的工作环境。我说,那么考博这件事只能算作你的目标,它是实现梦想的一个手段,一个通向梦想的道路,而

- 2022-05-25

lzjkqdgw

党员冲在前,守好疫情防控“第一线”疫情就是命令,防控就是责任。面对新型冠状病毒感染的肺炎疫情蔓延的形势,党员应该发挥好的先锋模范作用,团结带领广大人民群众全面落实联防联控措施,让党旗在防控疫情斗争第一线高高飘扬。带头冲锋在前,充分展现党员先锋本色。一个党员就是一面旗帜,一个支部就是一个堡垒。面对日益严峻的疫情防控势态,广大党员干部要牢记嘱托,充分发挥先锋模范作用,争当先锋、勇作表率,在群众最需要的

- 女儿讲笑话系列 | 得想点办法

梁之川

期末考试小明又考砸了。爸爸接过试卷看了许久,语重心长地说:小明,分数这么低,你得想点办法啊!小明回答:我也想啊!这分数是用黑色水笔写的,我也没办法改啊……

- 教师资格考试中学《教育知识与能力》知识点|高频考点汇总

小山丘

温馨提示:更多汇总详情留言小编哦!!!认知过程之易混知识点剖析社会中心课程论情绪——重要考点皮亚杰教你带孩子斯金纳强化规律你的心理足够强大吗?教育心理学的效应德育有规律常考人物思想之夸美纽斯中学常考教学原则孔子及《论语》中的重要教育思想教育学创立阶段人物之赫尔巴特学习策略分类知识点梳理教师资格证辨析题作答思路综合课程的类型班杜拉的学习理论马斯洛需要层次理论记忆类型的四大分类柏拉图和他的《理想国》感

- 送考与年度考核之痛

康康的教育视野

今天下午初三中考结束了,轮到我们初二班主任送学生地理生物小中考了。下午一点半,我们班主任各就各位,因为我们要集中的大本营是高三5班,但我推门一看,都是在午休监考老师们,我又合上门,打电话问段长,原来过一会儿学生进来时监考老师们正好去集中了,不影响我们集中。待监考老师们走后,我走进去一看,三三两两的桌子拼成各式“睡床”,地上桌上抽屉里到处都是废纸、饮料瓶、口罩等垃圾,我赶紧叫隔壁班的峰哥帮忙一起整理

- 2020-1-12 记今年/这学期在校的最后一天

张万森请跟我结芬

今日完成之事:1.复习了《品牌管理实务》2.考了《品牌管理实务》3.陪婉娥去吃了b食堂一楼的肠粉(突然觉得还蛮好吃的)4.收拾了回家的行李(有些还没收拾)感悟:其实今天算是浪费了一天的时间吧,因为我直到现在都没有认真的阅读过,上午在复习备考,下午去考试,考完就回宿舍收东西,直到现在。但是今天很开心,因为明天就要放假了,我就不多说了,我要去阅读了,不然很愧疚的。

- 2024年Presto【基础 01】简介+架构+数据源+数据模型(2),2024年最新一线互联网公司面经总结

2401_84264536

架构

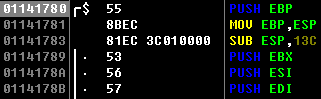

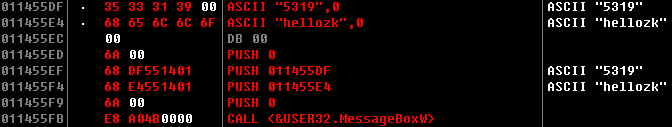

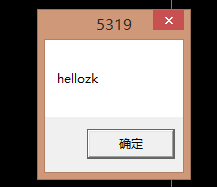

学习路线:这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化资料的朋友,可以点击这里获取一个人可以走的很快,但一群人才能走的更远!不

- 外卖返利宝app下载 外卖返利宝(外卖红包返现软件)

氧惠购物达人

外卖返利软件是可以帮助用户进行点外卖省钱以及点外卖之后获得返利的外卖返利软件分类合集,外卖返利软件可以帮助喜欢点外卖的用户省钱以及获得返利实惠,外卖返利软件中每日都有大量优惠券赠送活动,还有霸王餐可以秒杀,获得霸王餐的机会,用户可以直接免单外卖,不用花费一分钱。小编这里推荐了多款外卖返利软件。氧惠APP(带货领导者)——是与以往完全不同的抖客+淘客app!2023全新模式,我的直推也会放到你下面。

- 2019-9-1亲子日记345《开学第一天》

冰园哲月

今天是暑假过后开学的日子,早上儿子一如往常要求穿班服系红领巾,看来为了开学准备的几套新衣服也排不上什么大用场了。今天开学第一天,根据教体局的安排,全市中小学进行返校检测,放松了整个暑假,也不知道小家伙能考个什么样子,顺其自然吧!晚上回家儿子把语文试卷带回来了,老师没有批,儿子说,老师让照着阅读书把答案找到填上,我拿起卷子一看,考的全是阅读题,有些题儿子没有答上,应该是不会。有好几个题目考了《西游记

- 中考数学想考满分?必须刷完这60道经典压轴题!(高清打印版)

孔文教育QD

孔文教育启东校区距离中考还有30多天的时间,如果平常数学可以考100分左右的同学,就可以重视一下压轴题的提升,老师整理了60道压轴题,包括了考点解析等内容,可以做起来哦!孩子升入初中之后,学习压力逐渐增加,孩子的学习能力以及适应环境的能力决定孩子能够分到哪个层次。中考决定孩子进入普通高中还是职业高中,这是个很现实的问题,经数据研究,中考的普职分流比为1:1,换言之,假设有100个考生,其中就有50

- 考拉海购返利app哪个最好(推荐七个大家都在用的返利软件排行榜)

日常购物小技巧

大家好,我是花桃APP商品推荐官:美美,今天给各位说说考拉海购返利app哪个最好(推荐七个大家都在用的返利软件排行榜)答:目前全网最高的是【花桃APP】我也在用,亲测过了!很好用的!说【考拉海购返利】之前给大家推荐一款返利APP,【全网返利最高哦!可以对比一下自己在用的返利软件】都是有内部返利和优惠券的,应用商店搜索下载花桃APP即可查询返利佣金。【官方邀请码:999999】目前的话考拉海购返利平

- 免税概念股九连板?为啥免税店能成股市最热的当红“炸子鸡”?

慕容随风

根据封面新闻7月10日的报道,随着王府井6月9日的一纸“获得免税牌照”的公告,免税概念股逐渐引爆市场,此后免税概念股乘风破浪,一路飙升,个股受到追捧。6月以来王府井股价涨幅已超3倍;免税概念龙头中国国旅改名中国中免;凯撒旅业连续9天无量涨停······我国对免税业实行“统一经营、统一组织进货、统一制定零售价格、统一制定管理规定”的政策,各类免税业态均以授权牌照、指定专营公司的模式运营。王府井之前,

- 驾考之路就此落下帷幕/开启新的征程

席卷森林的空气

2020-06-08我也不知道怎么说,昨天前天都忘记日根了。然后今天在厕所的洗澡的时候,突然想起了我没有日跟这件事情。我也不知道是不是因为科三的考试的压力太大了,还是什么原因?自己就忘记了。然后又是跟是挑战失败了。经历过失败之后,挑战也不是说挑战。认真做完的一件事情,我发现。如果你真的想做一件事情,你可以竭尽全力付出你所该付出的一个能力之后,结果。也不是说百分百必然。但是大多数的好运气都会向你靠近

- 每日一读(秦晋殽之战)

考文学

编辑|考文学排版|考文学秦晋殽之战《左传》冬(1),晋文公(2)卒。庚辰(3),将殡(4)于曲沃(5);出绛(6),柩有声如牛(7)。卜偃(8)使大夫拜,曰:“君命大事9:将有西师过轶我(10),击之,必大捷焉。”杞子(11)自郑使(12)告于秦曰:“郑人使我掌其北门之管(13),若潜师(14)以来,国可得也。”穆公访诸蹇叔(15)。蹇叔曰:“劳师以袭远(16),非所闻也。师劳力竭,远主备之,无乃

- 20191223

黄源缘

今天是结束ky的第一天,突然觉得有点空虚,找不到要做的事情。不是没有需要做的事,而是突然提不起精神去做。感觉一切都没有了紧迫感。针对这次ky行,虽然还没不知道自己到底是去当分子还是当分母的,但是获得的东西却已经有很多了。首先,感谢作出一个决定的自己并且在这两个月时间尽自己最大的努力去准备。更重要的是途中没有像小数人那样作了逃兵。我们一个考室有52个人,但是从第一门开始,就只有不到三分之二的人参考。

- 2021-07-22

bnz168

提升自己成人高考政策每年都在改变,且往越来越难的趋势发展,当然也不仅仅是成考,包括网络教育开放大学等学历提升形式也都在进行相应改革。总之报考条件逐渐严格,毕业条件增加,就读费用提高。迟一年报考,就多浪费一次宝贵时间,错过更多发展机会,费钱又费力。想要提升学历的小伙伴,抓紧时间学习。不怕你步子太小,只怕你停滞不前;不怕你做事太少,只怕你无所事事。任何收获都不是偶然和巧合,而是日复一日的付出和努力换来

- 溯源2019,我起起落落落落落的2019年

_楠桑_

写在前面:这段时间我一直在思考自己的方向和其他选择,又回顾了自己的2019总结,希望能对自己有一个更为深入的了解。原文:这两天原本是开学报道的时间,疫情肆虐,多了大半个月的假期。宅在家的二十多天,枯燥无聊,我觉得应该做些更有意义的事情,首先,从记录自己的生活开始。01彼时的2月,春节是2月5日。就像大多数人那样,大三过半,开始思考自己2019年的计划,或是考研升学,或是计划考公,或是实习找工作。由

- redis学习笔记——不仅仅是存取数据

Everyday都不同

returnSourceexpire/delincr/lpush数据库分区redis

最近项目中用到比较多redis,感觉之前对它一直局限于get/set数据的层面。其实作为一个强大的NoSql数据库产品,如果好好利用它,会带来很多意想不到的效果。(因为我搞java,所以就从jedis的角度来补充一点东西吧。PS:不一定全,只是个人理解,不喜勿喷)

1、关于JedisPool.returnSource(Jedis jeids)

这个方法是从red

- SQL性能优化-持续更新中。。。。。。

atongyeye

oraclesql

1 通过ROWID访问表--索引

你可以采用基于ROWID的访问方式情况,提高访问表的效率, , ROWID包含了表中记录的物理位置信息..ORACLE采用索引(INDEX)实现了数据和存放数据的物理位置(ROWID)之间的联系. 通常索引提供了快速访问ROWID的方法,因此那些基于索引列的查询就可以得到性能上的提高.

2 共享SQL语句--相同的sql放入缓存

3 选择最有效率的表

- [JAVA语言]JAVA虚拟机对底层硬件的操控还不完善

comsci

JAVA虚拟机

如果我们用汇编语言编写一个直接读写CPU寄存器的代码段,然后利用这个代码段去控制被操作系统屏蔽的硬件资源,这对于JVM虚拟机显然是不合法的,对操作系统来讲,这样也是不合法的,但是如果是一个工程项目的确需要这样做,合同已经签了,我们又不能够这样做,怎么办呢? 那么一个精通汇编语言的那种X客,是否在这个时候就会发生某种至关重要的作用呢?

&n

- lvs- real

男人50

LVS

#!/bin/bash

#

# Script to start LVS DR real server.

# description: LVS DR real server

#

#. /etc/rc.d/init.d/functions

VIP=10.10.6.252

host='/bin/hostname'

case "$1" in

sta

- 生成公钥和私钥

oloz

DSA安全加密

package com.msserver.core.util;

import java.security.KeyPair;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.SecureRandom;

public class SecurityUtil {

- UIView 中加入的cocos2d,背景透明

374016526

cocos2dglClearColor

要点是首先pixelFormat:kEAGLColorFormatRGBA8,必须有alpha层才能透明。然后view设置为透明glView.opaque = NO;[director setOpenGLView:glView];[self.viewController.view setBackgroundColor:[UIColor clearColor]];[self.viewControll

- mysql常用命令

香水浓

mysql

连接数据库

mysql -u troy -ptroy

备份表

mysqldump -u troy -ptroy mm_database mm_user_tbl > user.sql

恢复表(与恢复数据库命令相同)

mysql -u troy -ptroy mm_database < user.sql

备份数据库

mysqldump -u troy -ptroy

- 我的架构经验系列文章 - 后端架构 - 系统层面

agevs

JavaScriptjquerycsshtml5

系统层面:

高可用性

所谓高可用性也就是通过避免单独故障加上快速故障转移实现一旦某台物理服务器出现故障能实现故障快速恢复。一般来说,可以采用两种方式,如果可以做业务可以做负载均衡则通过负载均衡实现集群,然后针对每一台服务器进行监控,一旦发生故障则从集群中移除;如果业务只能有单点入口那么可以通过实现Standby机加上虚拟IP机制,实现Active机在出现故障之后虚拟IP转移到Standby的快速

- 利用ant进行远程tomcat部署

aijuans

tomcat

在javaEE项目中,需要将工程部署到远程服务器上,如果部署的频率比较高,手动部署的方式就比较麻烦,可以利用Ant工具实现快捷的部署。这篇博文详细介绍了ant配置的步骤(http://www.cnblogs.com/GloriousOnion/archive/2012/12/18/2822817.html),但是在tomcat7以上不适用,需要修改配置,具体如下:

1.配置tomcat的用户角色

- 获取复利总收入

baalwolf

获取

public static void main(String args[]){

int money=200;

int year=1;

double rate=0.1;

&

- eclipse.ini解释

BigBird2012

eclipse

大多数java开发者使用的都是eclipse,今天感兴趣去eclipse官网搜了一下eclipse.ini的配置,供大家参考,我会把关键的部分给大家用中文解释一下。还是推荐有问题不会直接搜谷歌,看官方文档,这样我们会知道问题的真面目是什么,对问题也有一个全面清晰的认识。

Overview

1、Eclipse.ini的作用

Eclipse startup is controlled by th

- AngularJS实现分页功能

bijian1013

JavaScriptAngularJS分页

对于大多数web应用来说显示项目列表是一种很常见的任务。通常情况下,我们的数据会比较多,无法很好地显示在单个页面中。在这种情况下,我们需要把数据以页的方式来展示,同时带有转到上一页和下一页的功能。既然在整个应用中这是一种很常见的需求,那么把这一功能抽象成一个通用的、可复用的分页(Paginator)服务是很有意义的。

&nbs

- [Maven学习笔记三]Maven archetype

bit1129

ArcheType

archetype的英文意思是原型,Maven archetype表示创建Maven模块的模版,比如创建web项目,创建Spring项目等等.

mvn archetype提供了一种命令行交互式创建Maven项目或者模块的方式,

mvn archetype

1.在LearnMaven-ch03目录下,执行命令mvn archetype:gener

- 【Java命令三】jps

bit1129

Java命令

jps很简单,用于显示当前运行的Java进程,也可以连接到远程服务器去查看

[hadoop@hadoop bin]$ jps -help

usage: jps [-help]

jps [-q] [-mlvV] [<hostid>]

Definitions:

<hostid>: <hostname>[:

- ZABBIX2.2 2.4 等各版本之间的兼容性

ronin47

zabbix更新很快,从2009年到现在已经更新多个版本,为了使用更多zabbix的新特性,随之而来的便是升级版本,zabbix版本兼容性是必须优先考虑的一点 客户端AGENT兼容

zabbix1.x到zabbix2.x的所有agent都兼容zabbix server2.4:如果你升级zabbix server,客户端是可以不做任何改变,除非你想使用agent的一些新特性。 Zabbix代理(p

- unity 3d还是cocos2dx哪个适合游戏?

brotherlamp

unity自学unity教程unity视频unity资料unity

unity 3d还是cocos2dx哪个适合游戏?

问:unity 3d还是cocos2dx哪个适合游戏?

答:首先目前来看unity视频教程因为是3d引擎,目前对2d支持并不完善,unity 3d 目前做2d普遍两种思路,一种是正交相机,3d画面2d视角,另一种是通过一些插件,动态创建mesh来绘制图形单元目前用的较多的是2d toolkit,ex2d,smooth moves,sm2,

- 百度笔试题:一个已经排序好的很大的数组,现在给它划分成m段,每段长度不定,段长最长为k,然后段内打乱顺序,请设计一个算法对其进行重新排序

bylijinnan

java算法面试百度招聘

import java.util.Arrays;

/**

* 最早是在陈利人老师的微博看到这道题:

* #面试题#An array with n elements which is K most sorted,就是每个element的初始位置和它最终的排序后的位置的距离不超过常数K

* 设计一个排序算法。It should be faster than O(n*lgn)。

- 获取checkbox复选框的值

chiangfai

checkbox

<title>CheckBox</title>

<script type = "text/javascript">

doGetVal: function doGetVal()

{

//var fruitName = document.getElementById("apple").value;//根据

- MySQLdb用户指南

chenchao051

mysqldb

原网页被墙,放这里备用。 MySQLdb User's Guide

Contents

Introduction

Installation

_mysql

MySQL C API translation

MySQL C API function mapping

Some _mysql examples

MySQLdb

- HIVE 窗口及分析函数

daizj

hive窗口函数分析函数

窗口函数应用场景:

(1)用于分区排序

(2)动态Group By

(3)Top N

(4)累计计算

(5)层次查询

一、分析函数

用于等级、百分点、n分片等。

函数 说明

RANK() &nbs

- PHP ZipArchive 实现压缩解压Zip文件

dcj3sjt126com

PHPzip

PHP ZipArchive 是PHP自带的扩展类,可以轻松实现ZIP文件的压缩和解压,使用前首先要确保PHP ZIP 扩展已经开启,具体开启方法就不说了,不同的平台开启PHP扩增的方法网上都有,如有疑问欢迎交流。这里整理一下常用的示例供参考。

一、解压缩zip文件 01 02 03 04 05 06 07 08 09 10 11

- 精彩英语贺词

dcj3sjt126com

英语

I'm always here

我会一直在这里支持你

&nb

- 基于Java注解的Spring的IoC功能

e200702084

javaspringbeanIOCOffice

- java模拟post请求

geeksun

java

一般API接收客户端(比如网页、APP或其他应用服务)的请求,但在测试时需要模拟来自外界的请求,经探索,使用HttpComponentshttpClient可模拟Post提交请求。 此处用HttpComponents的httpclient来完成使命。

import org.apache.http.HttpEntity ;

import org.apache.http.HttpRespon

- Swift语法之 ---- ?和!区别

hongtoushizi

?swift!

转载自: http://blog.sina.com.cn/s/blog_71715bf80102ux3v.html

Swift语言使用var定义变量,但和别的语言不同,Swift里不会自动给变量赋初始值,也就是说变量不会有默认值,所以要求使用变量之前必须要对其初始化。如果在使用变量之前不进行初始化就会报错:

var stringValue : String

//

- centos7安装jdk1.7

jisonami

jdkcentos

安装JDK1.7

步骤1、解压tar包在当前目录

[root@localhost usr]#tar -xzvf jdk-7u75-linux-x64.tar.gz

步骤2:配置环境变量

在etc/profile文件下添加

export JAVA_HOME=/usr/java/jdk1.7.0_75

export CLASSPATH=/usr/java/jdk1.7.0_75/lib

- 数据源架构模式之数据映射器

home198979

PHP架构数据映射器datamapper

前面分别介绍了数据源架构模式之表数据入口、数据源架构模式之行和数据入口数据源架构模式之活动记录,相较于这三种数据源架构模式,数据映射器显得更加“高大上”。

一、概念

数据映射器(Data Mapper):在保持对象和数据库(以及映射器本身)彼此独立的情况下,在二者之间移动数据的一个映射器层。概念永远都是抽象的,简单的说,数据映射器就是一个负责将数据映射到对象的类数据。

&nb

- 在Python中使用MYSQL

pda158

mysqlpython

缘由 近期在折腾一个小东西须要抓取网上的页面。然后进行解析。将结果放到

数据库中。 了解到

Python在这方面有优势,便选用之。 由于我有台

server上面安装有

mysql,自然使用之。在进行数据库的这个操作过程中遇到了不少问题,这里

记录一下,大家共勉。

python中mysql的调用

百度之后能够通过MySQLdb进行数据库操作。

- 单例模式

hxl1988_0311

java单例设计模式单件

package com.sosop.designpattern.singleton;

/*

* 单件模式:保证一个类必须只有一个实例,并提供全局的访问点

*

* 所以单例模式必须有私有的构造器,没有私有构造器根本不用谈单件

*

* 必须考虑到并发情况下创建了多个实例对象

* */

/**

* 虽然有锁,但是只在第一次创建对象的时候加锁,并发时不会存在效率

- 27种迹象显示你应该辞掉程序员的工作

vipshichg

工作

1、你仍然在等待老板在2010年答应的要提拔你的暗示。 2、你的上级近10年没有开发过任何代码。 3、老板假装懂你说的这些技术,但实际上他完全不知道你在说什么。 4、你干完的项目6个月后才部署到现场服务器上。 5、时不时的,老板在检查你刚刚完成的工作时,要求按新想法重新开发。 6、而最终这个软件只有12个用户。 7、时间全浪费在办公室政治中,而不是用在开发好的软件上。 8、部署前5分钟才开始测试。