20189224 2018-2019-2 《密码与安全新技术专题》第二次作业

课程:《密码与安全新技术专题》

班级: 1892

姓名: 史馨怡

学号:20189224

上课教师:孙莹

上课日期:2019年3月11日

必修/选修: 选修

本次讲座的学习总结

量子保密通信的原理即是在有人窃听时立即切断通信。它是建立在对称密码体制和公钥密码体制上的混和密码体制,运算时间与传统的随输入长度指数增长相比是按多项式增长,而且搜索能力由经典的正确的概率为 1/2增为接近 1。量子密钥分配可以检测到潜在的窃听行为,通过量子密钥的不可窃听性和一次一密的不可破译性可以达到无条件安全的保密通信。

从量子的物理概念到典型协议和基本模型的介绍,了解到BB84量子密钥分配协议所使用的四种量子态;发送方和接收方通过量子信道进行通信;在通信过程中的密钥分配;Eve发起的“截获-重发”攻击、引入错误、窃听检测等过程。明确量子密码基本模型的四个基本步骤,即信息传输、窃听检测、纠错和保密增强(解决噪声问题),信息传输通常使用量子信道和经典信道,前者允许窃听者对传输的量子消息进行任意窃听和篡改,后者基本假设窃听者只能窃听经典消息而不能篡改它们。

量子密码协议的设计与分析的研究现状很多,比如量子密钥分发、量子安全直接通信、量子身份认证、量子真随机数、连续变量量子密码协议等,相关性能技术的提高主要在提高效率、提高抗干扰能力以及实际系统的攻击能力等。国外实验进展主要热点在于实用化,国内研究热点很多比如发射世界首颗莲子科学实验卫星“墨子号”、首个商用量子保密通信专网通过技术验收等。我国科学家关于量子密码保密通信网络的预测是2020年将实现亚洲与欧洲的洲际量子;2030年将建成全球化的广域量子通信。

(1) 研究背景

对称密码体制

①优点:加密速度快,适合批量加密数据

②缺点:密钥分配、密钥管理、没有签名功能

公钥密码体制:

基于大数分解等数学难题①优点:可解决密钥分配、管理问题,可用于签名

②缺点:加密速度慢

实际使用:混合密码体制①用公钥密码体制分发会话密钥②用对称密码体制加密数据

安全性挑战:量子计算①Shor算法:大数分解算法多项式时间内解决大数分解难题受影响密码体制:RSA等大多数公钥密码②Grover算法:快速搜索算法可以加速搜索密钥受影响密码体制:DES,AES等对称密码

(2)基本物理概念

量子的概念

①微观世界的某些物理量不能连续变化而只能取某些分立值,相邻分立值的差称为该物理量的一个量子。

②直观理解:具有特殊性质的微观粒子或光子l 量子态①经典信息:比特0或1,可用高低电压等表示

量子信息:量子比特(Qubit)|0>,|1>量子比特还可以处在不同状态的叠加态上!bal y量子态的向量描述|0>,|1>相互正交,|+>,|->相互正交+l 量子态的可叠加性带来一系列特殊性质

①量子计算的并行性:强大的计算能力

②不可克隆定理:未知量子态不可克隆

③测不准原理:未知量子态不可准确测量

④对未知量子态的测量可能会改变量子态 l 量子比特的测量——力学量、测量基

(3)典型协议和基本模型介绍四个基本步骤

①信息传输:通常同时用到量子信道和经典信道。量子信道传输量子载体(量子信道允许窃听者对传输的量子消息进行任意窃听和篡改),经典信道传输经典消息。

②纠错:一般随机选择部分量子载体,比较初末状态;对比较的协议来说,窃听必然干扰量子态,进而引入错误,一旦发现存在窃听(错误率过高),则终止通信,丢弃相关数据。因为传输的是密钥(即随机数),而不是秘密消息,因此可以丢弃它们而不会因此泄露秘密。

③窃听检测:纠正密钥中的错误,由于接收方随机选择测量基,会出现双方不匹配的情况。

④保密增强:通过压缩密钥长度,将Eve(窃听者)可能获得的部分密钥信息压缩至任意小,得到安全的密钥

学习中遇到的问题及总结

- 问题1:薛定谔的猫指什么

问题1解决方案:通过搜索薛定谔的猫等相关文档进行了解。薛定谔的猫,这个现象的全称应该是--薛定谔佯谬,哥本哈根派认为,量子系统中的叠加态,会因由和外部世界的相互作用,或被外部世界测量时而变成一种固定态,”薛定谔的猫“这个实验,就是薛定谔最初被用来反驳这一理论而设计的一个理论实验,即量子力学中的叠加态,不会因由和外部世界的相互作用,或被外部世界测量时而变成一种固定态。 - 问题2:什么是Shor大数分解算法

问题2解决方案:查找相关博客。Shor算法的核心是利用数论中的一些定理,将大数质因子分解转化为求某个函数的周期。其基本思想是,首先利用量子并行性通过一步计算获得所有的函数值,然后通过测量函数得到相关联的函数自变量的叠加态,并对其进行量子快速傅立叶变换。 - 问题3:什么是量子信息学?

解决方案:量子信息学是研究量子信息处理技术的科学。量子信息处理技术包括量子计算技术、量子密码和量子通信技术等,量子计算机作为一种颠覆性的技术,其对于科技、产业乃至是政治格局所带来的影响都是相当巨大的。

量子的特性不仅仅能建造计算机,也可以用来建立一种基于量子特性的加密方式。不过首先,得了解两个量子的基本理论:海森堡测不准原理,量子不可复制定理。不可复制原理,也称作不可克隆原理,是 “海森堡测不准原理”的推论,它表明:在不知道量子状态的情况下复制单个量子是不可能的。如果量子态是已知的,我们可以重复的制备它。困难在于我们不能通过单次测量来获知量子系统的确切特性。因为一旦进行测量,原来量子态就改变了,测得到结果只是组成此量子态的各种可能状态之一。基于上述两种特性,便可以延伸出一种BB84加密方式。这种加密方式的想法来自一次性密码本(One-time pad),一次性密码本是世界上安全性最高的加密方式,不过唯一的问题就在于如何交换密码本,而BB84就提供了这种方式。具体例子在https://blog.csdn.net/jerry81333/article/details/74940655这篇博客有较明确解释

具体的BB84协议流程如下:

(1)单光子源产生一个一个的单光子;

(2)发送方Alice 使用偏振片随机生成垂直、水平、+45°或-45°的偏振态,将选定偏振方向的光子通过量子通道传送给接收方Bob;

(3)Bob 随机选用两种测量基测量光子的偏振方向;

(4)Bob 将测量结果保密,但将所用的测量基通过经典通道告知Alice;

(5)Alice 对比Bob选用的测量基与自己的编码方式,然后通过经典通道告诉Bob哪些基和她用的不同;

(6)Bob 扔掉错误基的测量结果(统计上会扔掉一半的数据);

(7)Alice 和Bob选取一部分保留的密码来检测错误率,如果双方的0、1序列为一致,则判定没有窃听者Eve窃听,剩下未公开的比特序列就留作量子密钥本。

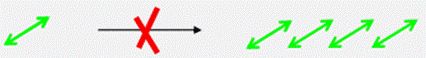

如上图所示,假设B1偏振片检测水平,垂直为1,其余为0,B2检测45度为1,其余为0,Alice要发送1100101101字符串。

按照第一个字符看,Alice 发送了垂直的偏振态,Bob随机选择B1,B2接受,这里Bob有幸选对,Bob再传回所用偏振片,这里是B1,Alice收到后表示正确,因此保留此字符。

按照第三个字符看,Alice发送了45度的偏振态,Bob随机选择了B2,是个错误的选择,Bob传回所用偏振片,Alice收到后表示错误,因此舍弃此字符。

因此最终的密码本为1101010

再结合上述两个粒子特性来,量子密码学具有两个基本特征:无条件安全性和对窃听的可检测性 。 - 问题4:什么是量子Grover算法

解决方案:查阅了两篇论文,对Grover算法的基本步骤,算法的迭代有个基础的认识。

本次讲座的学习感悟、思考

随着人们对于量子计算的深入探索,作为一种新型计算方式,对信息通信的保密体系带来巨大冲击的量子计算机即将变为现实。量子密码和量子隐形传态可有效提高量子通信网络和量子签名技术的安全性。量子计算机强大的并行计算和模拟能力,对信息时代的商业、军事、网络、银行等领域也将产生深远的影响。

本次初次学习到量子密码,从趣味实验—薛定谔的猫吸引我们入手。从思想方面看,量子密码和数学密码一致,都是通过求解问题的困难性来实现对信息的保护的,只是量子密码中对问题的求解是通过物理方式实现的。量子密码对外界任何扰动的可检测性和容易实现的无条件安全性,这些特征依赖于量子系统的内禀属性:测不准性和不可克隆性。对扰动可检测性的物理基础是海森堡测不准原理;而无条件安全性的物理基础是量子不可克隆定理。前者保证了任何攻击行为都可能被检测出来,后者保证了量子密码系统的安全特性。而保密通信,实质上是“一次一密”的经典通信,只是密钥是由QKD生成的,通常也称为量子保密通信。量子密钥分发只是量子力学应用于经典通信的一个小应用(量子锁),那量子隐形传态就是“真正”的量子通信了。

量子信息学是研究量子信息处理技术的科学。量子信息处理技术包括量子计算技术、量子 密码和量子通信技术等,量子计算机作为一种颠覆性的技术,其对于科技、产业乃至是政治格局所带来 的影响都是相当巨大的。量子密码和量子隐形传态可有效提高量子通信网络和量子签名技术的安全性。 量子计算机强大的并行计算和模拟能力,对信息时代的商业、军事、网络、银行等领域也将产生深远的影响。伴随着量子计算的推出,很多专家都认为到2026年时, 广泛的驱动型行业将会受到巨大的冲击,特别是金融行业, 因此需要对其进行特别关注。量子计算带来的影响不仅仅是局限在科技领域之中,其 对于政治、经济、社会、军事等诸多领域的发展也有着相当 重要的影响,因此其所带来的一系列的影响是难以准确预测 的。在此后的发展中,军事应用价值始终是其重要推动 力之一,甚至互联网技术的诞生最初都是为了在计算弹道的 大型计算机之间传输数据。毫无疑问,未来量子计算机的最大用户依然会是具有军事背景的组织或企业。因此,虽然可 能还需要数年量子计算机才会出现,但这种能力本身已经具 有了现实性威胁。虽然目前,量子计算机距离军事实用化还 有很长的路要走,但人类无疑已经迈出了最重要的一步。

量子计算密码最新研究现状

量子密码协议的设计与分析

量子密钥分发、量子秘密共享、量子安全直接通信、量子身份认证、量子抛币、量子不经意传输

提高性能的相关技术

提高效率:可重用基、纠缠增强、双光子、双探测器

提高抗干扰能力:无消相干子空间、量子纠错码

提高实际系统抗攻击能力:诱骗态、设备无关

实验技术

速率更高、距离更远、安全性更强

研究进展(国外)

1989年,IBM、Montreal大学,第一个QKD实验,光纤,30公分Ø1995年,瑞士日内瓦大学,光纤,23公里

2002年,德国慕尼黑大学和英国军方,自由空间,23.4公里Ø2004年,美国马萨诸塞州剑桥城,第一个量子密码通信网络

2006年,德奥荷新英联合小组,自由空间,144公里q全球QKD成为可能(卫星-地面)PRL 98, 010504 (2007)

最新进展q光纤:250公里(15b/s, 1.9%);1Mb/s(10-20公里)q美、欧、日已建成自己的量子密码通信网络

热点:实用化q长时间稳定运行、现有光纤网络通信、不同QKD系统组网量子密钥分发系统,2001年第一个商用量子密码系统最大传输距离: 60 km

研究进展(国内)

1995年,中科院物理所, 首次演示性实验(实验室内的QKD)

2000年,中科院物理所、研究生院,光纤,1.1公里

2004年,郭光灿小组, 光纤, 125公里

2004年,潘建伟小组, 量子隐形传态

2008年,潘建伟小组, 量子中继器

2009年,潘建伟小组, 量子电话(20公里,10.5kb/s)

2009年,郭光灿小组, 量子政务网(芜湖)实验进展(国内)

2011年,郭、潘分别实现了八光子纠缠态

2012年,潘建伟小组,城域量子通信试验示范网(合肥)

2012年,潘建伟小组,金融信息量子通信验证网(北京)

2016年8月,中国成功发射了世界首颗量子科学实验卫星“墨子号”。

2017年9月,我国首个商用量子保密通信专网通过技术验收。(经过中科院、解放军信息工程大学等院校专家组成的评审组现场随机抽测,济南市党政机关量子通信专网通过技术验收。)

量子签名最新研究现状

(1)

论文题目:仲裁量子签名协议的安全性分析及设计

作者信息:孙洪伟,黑龙江大学

研究进展:本文以仲裁量子签名协议的安全性分析及设计为主线,借助已有的攻击手段 来对现有的仲裁量子签名协议进行系统的分析与总结,发现其中的一些安全性问 题,进而提出了一些可行的改进方案。同时为提高量子签名的实用性,结合具体 应用背景设计了一种新型离线仲裁量子签名协议。在协议改进方面,首先基于链式CNOT操作设计了一种新型的加密算法,进 而提出了一个基于密钥控制的链式CNOT操作的仲裁量子签名协议。与现有协议 对比,作者的协议可以更好的抵御参与者的伪造攻击和否认攻击。同时,作者的 协议仅仅需要单粒子,具有很好的实用性。在进一步的安全性分析以及讨论中, 通过在资源消耗、加密算法、成功伪造的概率等方面与现有协议对比,充分体现 了作者协议的优势,同时也表明了以保密信息安全为目的设计的量子一次一密加 密算法并不适用于量子签名。

(2)

论文题目:量子代理签名方案的设计与研究

作者信息:张海燕,黑龙江大学

研究进展:一个可行的数字签名方案应满足可验证性, 不可伪造性, 不可否 认性等基本安全性条件. 然而, 通过作者的研究发现上述一类量子代理签名模型不 仅无法完成消息的验证, 而且消息接收者可以伪造任意消息的签名. 除此之外, 其中的量子多方代理签名方案在合谋攻击下也是非常脆弱的. 在目前已有文献的安全性分析中这些漏洞还没有被提出, 这导致了他们的方案存在着重大缺陷. 对此,作者已经给出了具体的攻击策略. 此外, 为了进一步完善量子代理签名方案的研究工作, 在本文中, 作者提出了一些可行的改进措施, 并对这些改进的思想进行了安 全性证明. 在此基础上, 作者设计了一个新型基于Nj-量子比特(3 ≤ Nj ≤ 6,Nj ∈ N∗,j = 1,2,3,4.) 纠缠态的量子代理签名模型. 根据作者的分析可以看出, 签名接收者不能伪造签名, 代理签名者也不能否认签名. 即该模型完全满足量子代理签名方案的安 全性需求.

(3)

论文题目:基于量子特性的多重代理盲签名方案

作者信息:梁建武,中南大学信息科学与工程学院;

刘晓书,中南大学信息科学与工程学院;

研究进展::文章利用量子特性提出了一种量子多重代理盲签名方案。方案中消息的 拥有者参照消息与单量子态的对应关系将签名消息转化为量子序列,同时根据密钥对 其做酉变换将消息盲化,然后将消息序列发送给原始签名者。原始签名者利用密钥完 成签名授权,将签名权给代理签名者 ;代理签名者利用对单量子的酉变换完成自己的 签名。验证者通过对最终签名的测量对比完成签名验证。方案不需要使用多粒子纠缠 量子态,签名时只需要对单量子态做酉变换,验证签名时只需要对单量子态进行测量, 过程简单高效,签名的信息也不会随着签名者的增加而变长,代理签名者的删除和加 入容易操作。分析表明所提出的方案是一个可实现的、高安全的量子多重代理盲签名 方案。

(4)

论文题目:基于Pauli算符和比特旋转的单量子门签名方案

作者信息:张杰,吉首大学张家界学院

朱明,中国科学技术大学信息科学技术学院

覃遵跃,吉首大学软件服务外包学院

研究进展:为进一步提高数字签名的安全性和沟通效率,提出一种基于Pauli算符和比特旋转的单量子门签名方案。首先,针对量子单向函数逆操作的复杂性,以及无映射信息情况下量子单向函数逆操作无法进行的问题,利用单量子比特旋转算子通过坐标轴旋转实现单向量子门函数逆操作问题求解;其次,针对不同轴两单量子比特旋转算子存在的非交换特性,利用Pauli算子正交特性在二维希尔伯特空间中形成正交基,以此进行方案改进设计,然后给出算法的整体设计过程,以及安全性分析理论分析。最后,通过实验分析验证所提算法在安全性和沟通效率上的性能优势。

(5)

论文题目:基于不经意量子密钥分配的高效量子双重有序盲签名协议

作者信息:

罗振宇,安徽大学计算机科学与技术学院;

石润华,安徽大学计算机科学与技术学院;

仲红,安徽大学计算机科学与技术学院;

研究进展:基于不经意量子密钥分配(OQKD),提出了一种高效量子双重有序盲签名协议.消息拥有者计算经典待签名消息的Hash值,并将其编码为量子消息.把编码后的量子消息均分成两部分,分别发送给两个签名方.签名方和消息拥有者利用OQKD建立不经意的共享信息来实现签名.提出协议不需要制备任何纠缠资源,只需进行单粒子投影测量,在现有技术条件下易于实现.与现有双重盲签名协议相比,提出协议复杂度明显降低,且协议效率显著提高.

抗量子计算密码(Resistant Quantum ComputingCryptography)主要包括以下3类:

- 量子密码:量子保密的安全性建立在量子态的测不准与不可克隆属性之上,而不是基于计算的困难;

- DNA密码: DNA密码的安全性建立在一些生物困难问题之上,也不是基于计算的困难问题。因此,它们都是抗量子计算的。由于技术的复杂性,目前量子密码和DNA密码尚不成熟;

- 基于量子计算不擅长计算的那些数学问题所构建的密码:基于量子计算机不擅长计算的那些数学问题构建密码,就可以抵御量子计算机的攻击。所有量子计算机不能攻破的密码都是抗量子计算的密码。

国际上关于抗量子计算密码的研究主要集中在以下4个方面:1. 基于HASH函数的数字签名;2. 基于纠错码的公钥密码;3. 基于格的公钥密码;4. MQ公钥密码。

无论是量子密码、DNA密码,还是基于量子计算不擅长计算的那些数学问题所构建的密码,都还存在许多不完善之处,都还需要深入研究。量子保密通信比较成熟的是,利用量子器件产生随机数作为密钥,再利用量子通信分配密钥,最后按“一次一密”方式加密。在这里,量子的作用主要是密钥产生和密钥分配,而加密还是采用的传统密码。因此,严格说这只能叫量子保密,尚不能叫量子密码。另外,目前的量子数字签名和认证方面还存在一些困难。对于DNA密码,目前虽然已经提出了DNA传统密码和DNA公钥密码的概念和方案,但是理论和技术都还不成熟一。对于基于量子计算不擅长计算的那些数学问题所构建的密码,现有的密码方案也有许多不足。如,Merkle树签名可以签名,不能加密;基于纠错码的密码可以加密,签名不理想;NTRU密码可以加密,签名不理想;MQ密码可以签名,加密不理想。这说明目前尚没有形成的理想的密码体制。而且这些密码的安全性还缺少严格的理论分析。总之,目前尚未形成理想的抗量子密码。

参考资料

- Breiner S, Miller C A, Ross N J. Graphical Methods in Device-Independent Quantum Cryptography[J]. 2018.

- Ekert A. Quantum cryptography: The power of independence[J]. Nature Physics, 2018, 14(2):114.

- Ekert A. Quantum cryptography: The power of independence[J]. Nature Physics, 2018, 14(2):114.

- Arnonfriedman R, Dupuis F, Fawzi O, et al. Practical device-independent quantum cryptography via entropy accumulation[J]. Nature Communications, 2018, 9(1):459.

- Olijnyk N V. Examination of China’s performance and thematic evolution in quantum cryptography research using quantitative and computational techniques[J]. Plos One, 2018, 13(1):e0190646.