最近学习了一下安卓应用的调试方法,觉得可能对于部分初学者而言会有一定帮助,所以在这里把整个调试过程记录下来。

调试环境

android 7.1(userdebug版本,可以在不重打包的条件下调试应用。ps. 使用sdk下载的镜像默认就是这种版本)

IDA 6.8(没有的同学可以到52pojie上下载)

测试对象

whctf2017的安卓逆向题loopcrypto

程序分析

反调试

在init_array里面定义了一个函数sub_83DC

通过反编译不难发现,这是一个反调试函数,需要patch后才能调试

PS. 不知道调用fork函数算不算一种反调试方法,但是总会遇到fork之后断开调试的情况。这种反调试很容易解决,因为我们采用的是动态patch,所以直接修改pc到return的指令上就可以了。解决这个反调试后就可以正常的调试了。

函数注册

IDA在进行分析的过程中并没有吧JNI_OnLoad函数识别出来,但我们可以在export视图里面找到它。

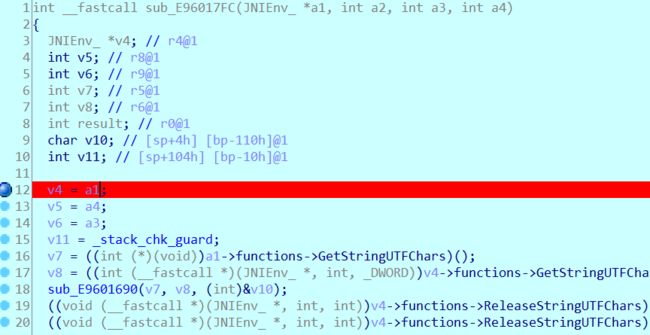

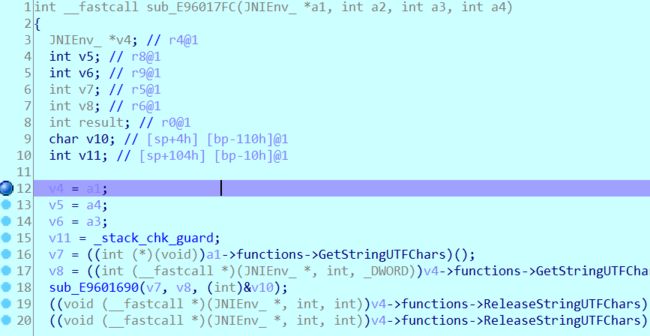

通过分析,不难发现JNI_Onload注册的check函数对应的真实函数为sub_87FC(为了方便分析jni函数调用,我们可以导入jni.h函数定义,快键键Ctrl+F9)

调试过程

因为应用加载so库的过程有反调试代码,因此需要在应用加载so库之前attach到应用程序上,并patch相关反调试代码。这里我们采用实时patch的方法,这样的话可以省去重打包的麻烦,同时也可以不用处理java层的签名检测。

第一步

以调试模式启动应用(调试模式启动可以使得应用程序停止在程序入口点)

adb shell am start -D -n com.a.sample.loopcrypto/.MainActivity

第二步

使用IDA attach到目标应用。在此之前我们可能需要先push一个android_server(android7.1上需要使用pie编译的版本)到手机内部

λ file android_server

android_server: ELF 32-bit LSB shared object, ARM, EABI5 version 1 (SYSV), dynamically linked, interpreter /system/bin/linker, stripped

λ adb push android_server /data/local/tmp

android_server: 1 file pushed...MB/s (523480 bytes in 0.108s)

λ adb shell chmod 777 /data/local/tmp/android_server

使用root权限启动android_server

λ adb shell

angler:/ # id

uid=0(root) gid=0(root) groups=0(root),1004(input),1007(log),1011(adb),1015(sdcard_rw),1028(sdcard_r),3001(net_bt_admin),3002(net_bt),3003(inet),3006(net_bw_stats),3009(readproc) context=u:r:su:s0

angler:/ # cd /data/local/tmp

/android_server < IDA Android 32-bit remote debug server(ST) v1.19. Hex-Rays (c) 2004-2015

Listening on port #23946...

开启端口转发

adb forward tcp:23946 tcp:23946

准备工作完成之后就可以开心的调试了。首先选择Android debugger

然后attach目标应用

设置调试选项为加载动态库时挂起,然后恢复运行。

事实上这个时候我们还不能调试,因为java层代码还处于等待调试状态,需要使用jdb恢复运行,但命令行的方式不是特别好用,所以我们这里使用Android Studio来解决这个问题(需要创建一个应用)。

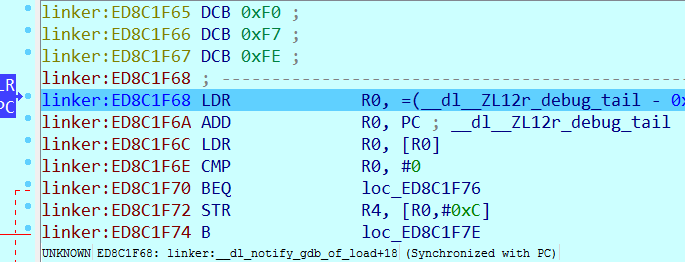

这个时候我们就会发现IDA停在了加载so库的位置,只不过不是加载libcheck.so。

恢复运行,程序再次会再次断下来,通过output window可以看到即将加载libcheck.so。

这个时候我们可以给init_array里面定义的函数下断点(Ctrl+S查看内存map)。

恢复运行,程序会在刚下断点的地方停下来。因为整个函数除了反调之外没有实际功能,所以我们可以修改pc让其直接返回(为了保证栈平衡,我们需要完整的执行一对push和pop指令,所以执行完13DC处的push指令后再修改pc使其指向下图中标识的指令)

到这儿,关于这个函数的反调试就已经结束了。这个时候我们就可以给check函数下断点了

恢复运行,在手机上随便输入一个flag,程序就是停在check函数入口处

到这里的话安卓应用调试方法就已经介绍完了,如果大家对于调试java代码感兴趣的话可以参考这篇文章。对于这道题后续的分析的话就没有什么难度了,所以不再赘述。

总结

本文简要地介绍了安卓应用调试方法,但为了方便大家分析,整个操作过程采用手动完成。事实上,IDAPython提供了丰富的调试接口,这部分工作完全可以放到脚本里面自动化完成。

补充

室友写的IDAPython脚本,懒得重写,直接粘过来了

from idaapi import *

from idc import *

from idautils import *

class DbgHook(DBG_Hooks):

def dbg_library_load(self, pid, tid, ea, modinfo_name, modinfo_base, modinfo_size):

print "%#x %s %#x" %(ea, modinfo_name, modinfo_base)

if "libcheck.so" in modinfo_name:

self.libcheck = modinfo_base

print "libcheck addr is 0x%08x" % self.libcheck

self.init_pop = self.libcheck + 0x8440

self.init_addr = self.libcheck + 0x83e0

add_bpt(self.init_addr,0,BPT_SOFT)

#enable_bpt(self.init_addr,True)

SetBptAttr( self.init_addr, BPTATTR_FLAGS, BPT_ENABLED|BPT_TRACE)

self.check_ptrace = self.libcheck + 0x86f6

self.check_fork = self.libcheck + 0x86b0

add_bpt(self.check_fork,0,BPT_SOFT)

#enable_bpt(self.check_fork,True)

SetBptAttr( self.check_fork, BPTATTR_FLAGS, BPT_ENABLED|BPT_TRACE)

self.key_addr = self.libcheck + 0x8728

add_bpt(self.key_addr,0,BPT_SOFT)

enable_bpt(self.key_addr,True)

return

def dbg_bpt(self, tid, bptea):

print "[*] Hit: 0x%08x" % bptea

if bptea == self.init_addr:

print "Set Reg Value:"

SetRegValue(self.init_pop,"PC")

elif bptea == self.check_fork:

print "Set Reg Value:"

SetRegValue(self.check_ptrace,"PC")

return

def dbg_step_over(self):

eip = GetRegValue("PC")

print("MyDbgHook : 0x%x %s" % (eip, GetDisasm(eip)))

return

num_breakpoints = GetBptQty()

print "[*] Set %d breakpoints." % num_breakpoints

debugger = DbgHook()

debugger.hook()