前言

LDAP轻量目录访问协议为用户管理提供了统一认证服务,解决了长期存在的多套用户认证系统孤立、繁杂、难以维护的问题。具有简捷、高效、易用的特性,是用户认证管理的不二选择

一、简介

LDAP(Lightweight Directory Access Protocol)是基于X.500标准的轻量目录访问协议。它比X.500具有更快的查询速度和更低的资源消耗,精简灵活,支持TCP/IP协议。LDAP为用户管理提供了统一认证服务,解决了办公环境中多套用户认证和项目管理系统相互独立分散的难题。

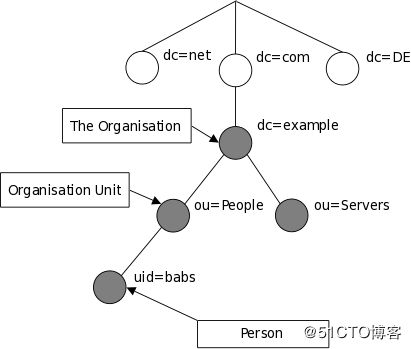

OpenLDAP 是LDAP的开源实现,OpenLDAP目录中的信息是按照树形结构进行组织的,具体信息存储在条目(entry)中,条目是LDAP的基本元素,也是识别名(DN)的属性集合,DN 具有全局唯一性,用于准确地引用条目,每个条目属性又包含类型(type)和值(value)。整体架构如图所示:

二、快速安装

系统环境:CentOS7.3

主机名:openldap

系统IP:172.16.201.6

管理账户信息:dn:cn=Manager,dc=mydomain,dc=com

部署时,可根据实际需求更改以上信息。

2.1.环境准备

OpenLDAP正式部署前,首先对linux系统环境进行如下准备配置,以满足OpenLDAP安装运行需求。

1.设置主机名:

hostnamectl set-hostname openldap主机名可自行设置成任意名字,只需将openldap设置为更改的主机名即可。

2.关闭防火墙和selinux

systemctl stop firewalld

systemctl disable firewalld

sed -i "s/SELINUX=enforcing/SELINUX=disabled/g" /etc/selinux/config3.配置epel源,配置完成后重启服务器,以使相关配置生效

yum install epel-release -y

reboot2.2.OpenLDAP安装

1.安装ldap相关组件

yum install openldap openldap-servers openldap-clients -y

cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG2.启动ldap服务

systemctl start slapd

systemctl enable slapd

systemctl status slapdslapd即ldap的服务名称

3.设置ldap管理员用户密码

slappasswd -s 111111

{SSHA}AjIAg98NFvRRlhoBOvsfVqMeAGZwi5O9本次设置密码为111111,若需要其他密码直接更改该值即可。记录执行结果的返回值{SSHA}AjIAg98NFvRRlhoBOvsfVqMeAGZwi5O9,并将该值写入到后边生成的rootpwd.ldif文件中。

4.创建管理员用户配置文件rootpwd.ldif

cat <rootpwd.ldif

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}AjIAg98NFvRRlhoBOvsfVqMeAGZwi5O9

EOF 相关参数说明:

olcRootPW参数值为slappasswd命令的结果输出。

olcRootPW: {SSHA}AjIAg98NFvRRlhoBOvsfVqMeAGZwi5O9指定了属性值。

ldif文件是LDAP中数据交换的文件格式。文件内容采用的是key-value形式。注意value后面不能有空格。

olc(OnlineConfiguration)表示写入LDAP后立即生效。

changetype: modify表示修改entry,此外changetype的值也可以是add,delete等。

add: olcRootPW表示对这个entry新增olcRootPW的属性。

5.导入rootpwd.ldif信息

ldapadd -Y EXTERNAL -H ldapi:/// -f rootpwd.ldif6.导入schema

schema包含支持特殊场景的相关属性,可选择性导入或全部导入

ls /etc/openldap/schema/*.ldif | while read i; do ldapadd -Y EXTERNAL -H ldapi:/// -f $i; done7.设置默认域

slappasswd -s 111111

{SSHA}7AA7V1xy++LVZcUbBWYYM9/81wfODiIK本次设置密码为111111,若需要其他密码直接更改该值即可。记录执行结果的

返回值{SSHA}7AA7V1xy++LVZcUbBWYYM9/81wfODiIK

8.新建默认域配置文件

vi domain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=Manager,dc=mydomain,dc=com" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=mydomain,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=mydomain,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}7AA7V1xy++LVZcUbBWYYM9/81wfODiIK

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=Manager,dc=mydomain,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Manager,dc=mydomain,dc=com" write by * read设置 olcRootPW参数值为slappwd命令的返回结果:{SSHA}7AA7V1xy++LVZcUbBWYYM9/81wfODiIK

9.写入信息

ldapmodify -Y EXTERNAL -H ldapi:/// -f domain.ldif10.添加基本信息

cat < basedomain.ldif

dn: dc=mydomain,dc=com

objectClass: top

objectClass: dcObject

objectclass: organization

o: mydomain com

dc: mydomain

dn: cn=Manager,dc=mydomain,dc=com

objectClass: organizationalRole

cn: Manager

description: Directory Manager

dn: ou=People,dc=mydomain,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=mydomain,dc=com

objectClass: organizationalUnit

ou: Group

EOF 11.写入信息

ldapadd -x -D cn=Manager,dc=mydomain,dc=com -W -f basedomain.ldif12.查看信息

ldapsearch -LLL -W -x -D "cn=Manager,dc=mydomain,dc=com" -H ldap://localhost -b"dc=mydomain,dc=com"使用如上命令进行查看时,输入访问密码为:111111.能够查看到相关返回结果为如下内容,说明OpenLDAP配置成功。可进行相关管理和使用。

[root@openldap ~]# ldapadd -x -D cn=Manager,dc=mydomain,dc=com -W -f basedomain.ldif

Enter LDAP Password:

adding new entry "dc=mydomain,dc=com"

adding new entry "cn=Manager,dc=mydomain,dc=com"

adding new entry "ou=People,dc=mydomain,dc=com"

adding new entry "ou=Group,dc=mydomain,dc=com"三、OpenLDAP管理工具

为简化OpenLDAP使用,提高工作效率,OpenLDAP支持多种管理工具,较常用的有如下两款ldapadmin工具,可选择任意一种。

工具一:

1.可在windows电脑上下载管理工具:

http://www.ldapadmin.org/download/ldapadmin.html

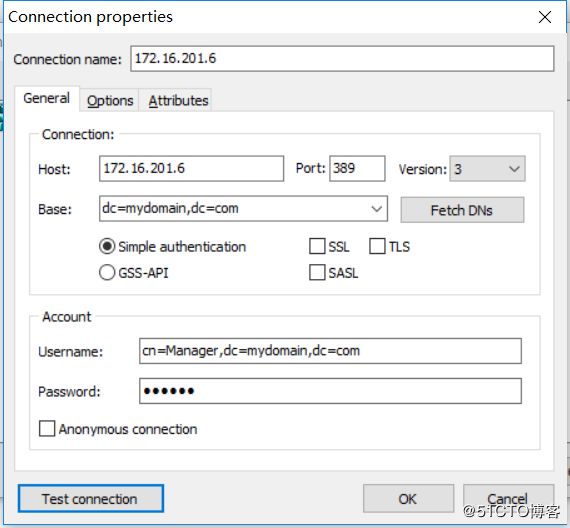

2.下载完成后,解压该文件,直接双击运行,输入LDAP访问信息。

Host值为OpenLDAP节点ip地址:172.16.201.6.

Base值为:dc=mydomain,dc=com

Username值为:cn=Manager,dc=mydomain,dc=com

Password值为:111111.

其余参数为默认值。填写完成后可点击 "Test connection" 以测试是否能够正常连接。

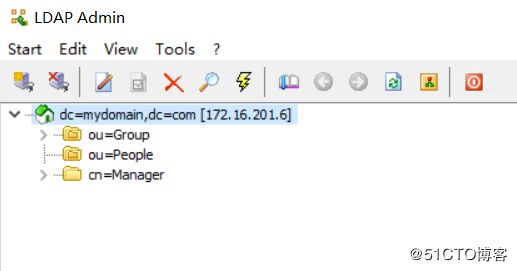

3.连接成功后可看到OpenLDAP相关信息

之后可直接创建用户、组,或进行增、删、改操作。

工具二:

1.在OpenLDAP运行节点安装ldapadmin工具包

yum install -y httpd php php-mbstring php-pear phpldapadmin2.修改/etc/httpd/httpd.conf配置文件

[root@www ~]# vi /etc/httpd/conf/httpd.conf

# line 86: 修改admin邮箱地址

ServerAdmin [email protected]

# line 95: 修改主机域名

ServerName www.mydomain.com:80

# line 152: 修改成如下内容:

AllowOverride All

# line 165: 添加可访问目录名的文件名称

DirectoryIndex index.html index.cgi index.php

# 在文件末尾增加如下两部分内容

# server's response header

ServerTokens Prod

# keepalive is ON

KeepAlive On

3.启动Apache服务并设置开机自启动

systemctl start httpd

systemctl enable httpd4.编辑/etc/phpldapadmin/config.php文件,按如下内容修改:

vi /etc/phpldapadmin/config.php

#注释掉398行,并取消397行的注释,修改后内容如下:

$servers->setValue('login','attr','dn');

// $servers->setValue('login','attr','uid');5.编辑/etc/httpd/conf.d/phpldapadmin.conf,在第12行加入Require all granted以允许所有IP访问,被更改部分内容如下:

# Apache 2.4

Require local

Require all granted

6.重启Apache服务使配置生效

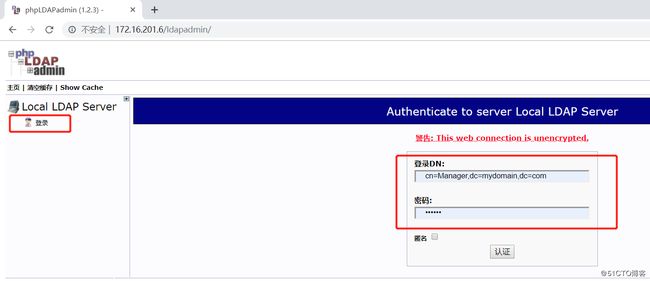

systemctl restart httpd7.在浏览器输入OpenLDAP访问WEB地址:http://172.16.201.6/ldapadmin/

输入登录用户名:cn=Manager,dc=mydomain,dc=com和密码:111111

8.通过认证后,可直接创建用户、组,进行增、删、改操作。

常见报错处理

1.常见报错,slapd服务无法启动,报错如下:

[root@openldap certs]# systemctl restart slapd

Job for slapd.service failed because the control process exited with error code. See "systemctl status slapd.service" and "journalctl -xe" for details.

[root@openldap certs]# systemctl status slapd

● slapd.service - OpenLDAP Server Daemon

Loaded: loaded (/usr/lib/systemd/system/slapd.service; disabled; vendor preset: disabled)

Active: failed (Result: exit-code) since Wed 2019-07-10 12:10:22 CST; 19s ago

Docs: man:slapd

man:slapd-config

man:slapd-hdb

man:slapd-mdb

file:///usr/share/doc/openldap-servers/guide.html

Process: 11754 ExecStart=/usr/sbin/slapd -u ldap -h ${SLAPD_URLS} $SLAPD_OPTIONS (code=exited, status=1/FAILURE)

Process: 11730 ExecStartPre=/usr/libexec/openldap/check-config.sh (code=exited, status=0/SUCCESS)

Jul 10 12:10:21 openldap.taocloud runuser[11751]: pam_unix(runuser:session): session closed for user ldap

Jul 10 12:10:21 openldap.taocloud slapd[11754]: @(#) $OpenLDAP: slapd 2.4.44 (Jan 29 2019 17:42:45) $

[email protected]:/builddir/build/BUILD/openldap-2.4.44/openldap-2.4.44/servers/slapd

Jul 10 12:10:22 openldap.taocloud slapd[11754]: tlsmc_cert_create_hash_symlink: ERROR: OS error: Permission denied

Jul 10 12:10:22 openldap.taocloud slapd[11754]: main: TLS init def ctx failed: -1

Jul 10 12:10:22 openldap.taocloud slapd[11754]: slapd stopped.

Jul 10 12:10:22 openldap.taocloud slapd[11754]: connections_destroy: nothing to destroy.

Jul 10 12:10:22 openldap.taocloud systemd[1]: slapd.service: control process exited, code=exited status=1

Jul 10 12:10:22 openldap.taocloud systemd[1]: Failed to start OpenLDAP Server Daemon.

Jul 10 12:10:22 openldap.taocloud systemd[1]: Unit slapd.service entered failed state.

Jul 10 12:10:22 openldap.taocloud systemd[1]: slapd.service failed.

原因:selinux未关闭,需要手动关闭selinux服务,并重启服务器,执行命令

sed -i "s/SELINUX=enforcing/SELINUX=disabled/g" /etc/selinux/config

reboot2.常见报错:ldap_add: Invalid syntax (21)

[root@openldap certs]# ldapadd -Y EXTERNAL -H ldapi:/// -f syncprov.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "olcOverlay=syncprov,olcDatabase={2}hdb,cn=config"

ldap_add: Invalid syntax (21)

additional info: objectClass: value #1 invalid per syntax

原因:编写ldif文件时,每行后面不能留有空格,删除空格即可。

3.常见报错:ldap_sasl_bind(SIMPLE): Can't contact LDAP server (-1) 。

# ldapadd -x -D cn=Manager,dc=srv,dc=world -W -f ldapuser.ldif

Enter LDAP Password:

ldap_sasl_bind(SIMPLE): Can't contact LDAP server (-1)需要指定主机名及端口号

[root@openldap ~]# ldapadd -x -D cn=Manager,dc=srv,dc=world -W -f ldapuser.ldif -h openldap.taocloud -p 389

Enter LDAP Password:

adding new entry "cn=cent,ou=Group,dc=srv,dc=world"